网络实验全部报告.docx

《网络实验全部报告.docx》由会员分享,可在线阅读,更多相关《网络实验全部报告.docx(18页珍藏版)》请在冰豆网上搜索。

网络实验全部报告

实验一WINDOWS网络配置命令使用

一、实验目的:

1.了解WINDOWS操作系统提供的各种网络命令的功能。

2.熟悉WINDOWS操作系统提供的各种网络命令的使用方法和输出格式。

二、实验属性:

验证性

三、实验仪器设备及器材仅需计算机

四、实验要求

实验前认真预习TCP/IP协议内容,尤其应认真理解WINDOWS网络相关原理;在进行实验时,应注意爱护机器,按照试验指导书的要求的内容和步骤完成实验,尤其应注意认真观察试验结果,做好记录;实验完成后应认真撰写实验报告。

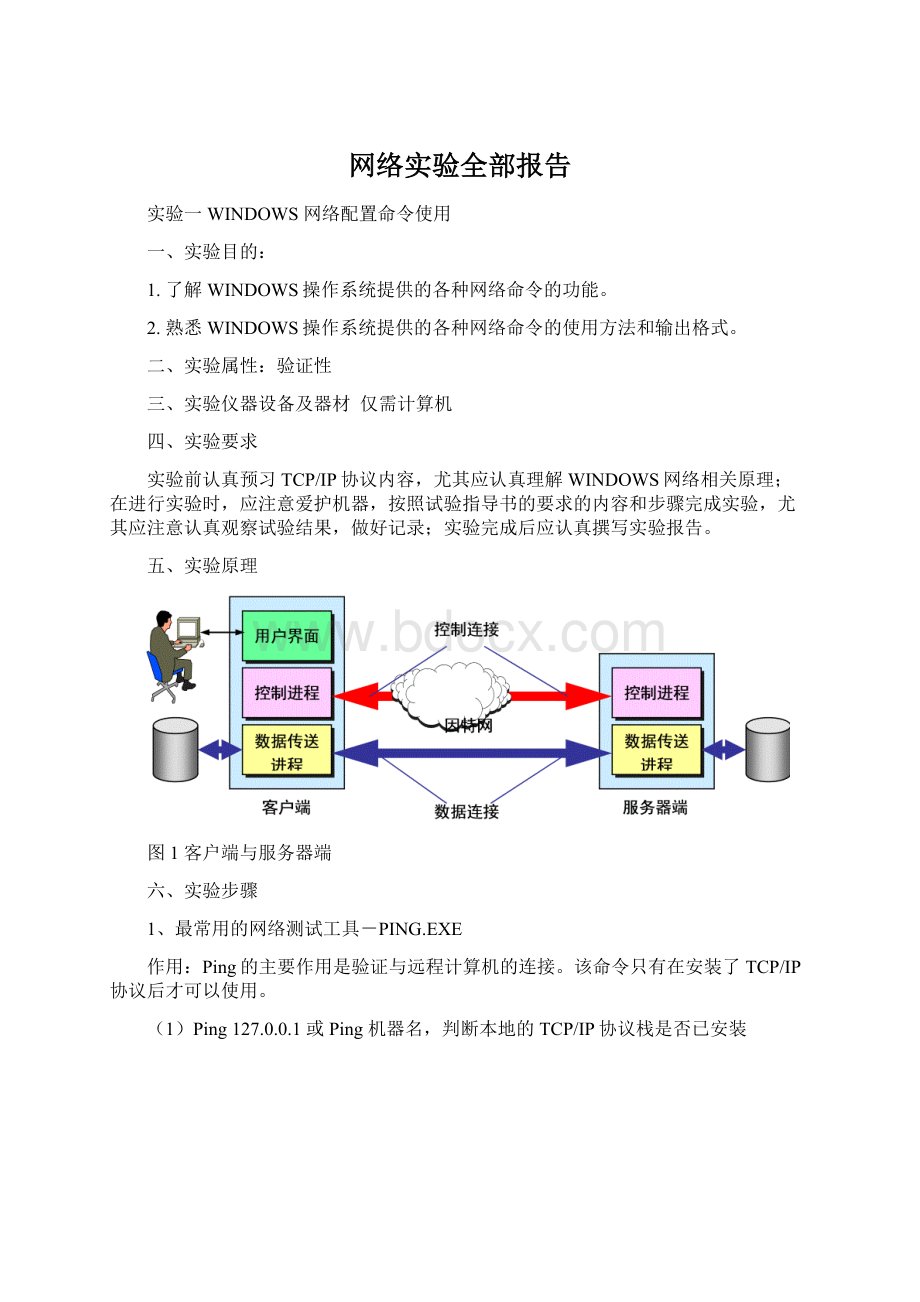

五、实验原理

图1客户端与服务器端

六、实验步骤

1、最常用的网络测试工具-PING.EXE

作用:

Ping的主要作用是验证与远程计算机的连接。

该命令只有在安装了TCP/IP协议后才可以使用。

(1)Ping127.0.0.1或Ping机器名,判断本地的TCP/IP协议栈是否已安装

说明:

若显示Replyfrom127.0.0.1....信息则说明已安装。

(2)判断能否到达指定IP地址的远程计算机

C:

\>Ping192.168.0.1或202.102.245.25

说明:

若显示Reply...信息则说明能够到达,若显示Requesttimedout.则说明不能够到达。

(3)根据域名获得其对应的IP地址

C:

\>Ping回车

说明:

显示的Replyfromxxx.xxx.xxx.xxx…信息则xxx.xxx.xxx.xxx就是域名对应的IP地址。

(4)根据IP地址获取域名

C:

\>Ping-axxx.xxx.xxx.xxx

说明:

若显示Pinging[xxx.xxx.xxx.xxx]...信息则就是IP对应的域名。

(5)根据IP地址获取机器名

C:

\>Ping–axxx.xxx.xxx.xxx

说明:

若显示Pingingjanker[xxx.xxx.xxx.xxx]...信息则janker就是IP对应的机器名。

此方法只能反解本地的机器名。

2、网络配置查看程序IPCONFIG.EXE

作用:

该工具主要用于发现和解决TCP/IP网络问题,可以用该工具获得主机配置信息,包括IP地址、子网掩码和默认网关等等。

用法:

(1)查看所有配置信息:

ipconfig/all

(2)刷新配置:

若用ipconfig/release/all,重启后才能上网

3、网络连接统计工具-NETSTAT.EXE

作用:

该工具显示了您的计算机上的TCP连接表、UDP监听者表以及IP协议统计。

(1)显示所有连接

(2)显示所有协议的统计信息

4、Route路由信息命令

◆在本地IP路由表中显示和修改条目。

指定要运行的命令,具体命令如下

1)add添加路由(添加的路由必须使:

dest&mask=dest)

Ø要添加默认网关地址为192.168.1.1的默认路由,请键入:

Ø要添加目标为10.41.0.0,子网掩码为255.255.255.0,下一个路由器地址为192.168.1.1的路由,请键入:

Ø要添加目标为10.41.1.0,子网掩码为255.255.255.0,下一个路由器地址为192.168.1.1的永久路由

添加路由后的路由表

Ø要添加目标为10.41.3.0,子网掩码为255.255.255.0,下一个路由器地址为192.168.1.1,路由器跳数为7的路由,请键入:

2)change更改现存路由

要将目标为10.41.0.0,子网掩码为255.255.255.0的路由的下一个路由器地址由192.168.1.1更改为192.168.10,请键入:

delete删除路由

Ø要删除目标为10.41.0.0的路由

Ø要删除目标为10.41.0.0,子网掩码为255.255.0.0的路由,请键入:

3)print打印路由Destination

Ø显示IP路由表中以192.开始的路由:

5、地址解析工具-ARP.EXE

作用:

该工具用于查看和处理ARP缓存,ARP是地址解析协议的意思,负责把一个IP地址解析成一个物理性的MAC地址。

(1)显示当前ARP项

(2)添加一个静态入口

6、NetBios专用工具NBTSTAT.EXE

作用:

该工具主要用于查看当前基于NETBIOS的TCP/IP连接状态,通过该工具你可以获得远程或本地机器的组名和机器名。

实验二ARP地址欺骗

一、实验目的:

1.掌握ARP协议的工作原理和解析过程。

2.分析ARP地址欺骗原理及其过程。

二、实验属性:

验证性

三、实验仪器设备及器材仅需计算机数台、局域网终结者工具

四、实验要求

实验前认真预习ARP地址协议及其地址解析过程,尤其是ARP地址欺骗方法及原理;在进行实验时,应注意爱护机器,按照试验指导书的要求的内容和步骤完成实验,尤其应注意认真观察试验结果,做好记录;实验完成后应认真撰写实验报告。

五、实验原理

1.ARP协议

ARP它工作在数据链路层,在本层和硬件接口联系,同时对上层提供服务。

IP数据包常通过以太网发送,以太网设备并不识别32位IP地址,它们是以48位以太网地址传输以太网数据包。

因此,必须把IP目的地址转换成以太网目的地址。

这个过程称为地址解析,用于将IP地址解析成硬件地址的协议就被称为地址解析协议(ARP协议)。

即ARP协议用于将网络中的IP地址解析为的硬件地址(MAC地址),以保证通信的顺利进行,这个过程是动态、自动完成且对用户是透明的。

2.ARP报头结构

3.ARP地址欺骗的原理

ARP欺骗分两种:

对路由器ARP表的欺骗和对内网PC的网关欺骗。

对路由器ARP表的欺骗的原理是-截获网关数据。

它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断的更新学习进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送错误的MAC地址,造成正常的PC无法收到信息。

对内网PC的网关欺骗原理是-通过交换机的MAC地址学习机制,伪造网关。

它的原理是建立假的网关,让被它欺骗的PC向假网关发送数据,而不是通过正常的路由器或交换途径寻找网关,造成在同一网关的所有PC无法访问网络。

六、实验步骤

1.下载ARP地址欺骗工具:

局域网终结者

该程序用于构造虚假ARP包来欺骗网络主机,使得被指定的主机被迫从网络中断开;程序只对以路由作为划分的同一局域内主机产生作用。

使用方法:

将目标IP地址加入到阻断列表中即可。

如果退出程序或将目标IP从列表中移除后目标主机将在30~60后恢复正常工作

2.在目标IP处添加要对主机IP地址进行ARP地址欺骗。

3.点击”添加到阻断列表”添加到列表中的主机将无法使用TCP/IP协议。

4、下载x-san

(1)设置参数

其它参数采用默认值

(2)开始扫描

3、运行结果

七、应对ARP地址欺骗

小心局域网终结者

局域网终结者原理是:

用于构造虚假ARP包来欺骗网络主机,使得被指定的主机被从网络中断开;程序只对以路由作为划分的同一局域内主机产生作用。

使用方法也非常简单,将目标IP地址加入到阻断列表中即可。

如果退出程序或将目标IP从列表中移除后目标主机将在30至60后恢复正常工作(有的系统可能需要更长时间)。

“局域网终结者”攻击时会构造假的MAC地址,所以在被攻击的主机上出现的“IP冲突”对话框或事件日志中看到的那个MAC地址不是攻击者的网卡MAC地址!

也就是说我们从中并不能找到攻击者!

发现只要把我们的网卡MAC地址修改为“局域网终结者”所构造的那个假的MAC地址,便可以避过它的攻击!

八、防范共享资源入侵

Win2000/XP采用默认共享方式来方便远程维护,但同时也给了有心者可乘之机。

怎么办?

可能通过修改注册表来关闭默认共享,打开注册表编辑器,依次打开HKEY_L0CAl_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver,若系统为Win2000Pro,则新建Autosharewks的DWORD值,并设键值为0;若系统为Win2000Server,则新建Autoshareserver的DWORD值,并设键值为0。

重新启动计算机后就关闭了默认共享。

管理员怎么禁止IPS$空连接呢?

在注册表编辑器找到子键HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA,修改RestrictAnony-mous的DWORD值为0000001。

或者是运行命令:

netshareipc$/delete

九、抵挡Ping洪水攻击

抵挡PING洪水攻击,建议安装网络防火墙,在设置里面选择“不允许别人用Ping命令探测本机”。

当然也可在“管理工具”中打开“本地安全策略”,进入“IP安全策略”进行IP安全配置。

实验三网络报文格式分析

一、实验目的:

1、学习sniffer程序(IRIS)的使用方法,掌握如何分析特定类型的报文格式。

2、熟悉各种网络报文格式的组成和结构。

3、熟悉各种协议的通信交互过程。

二、实验属性:

验证性

三、实验仪器设备及器材

仅需计算机

四、实验要求

实验前认真预习TCP/IP协议内容,尤其应认真理解TCP、IP协议报文格式;在进行实验时,应注意爱护机器,按照试验指导书的要求的内容和步骤完成实验,尤其应注意认真观察试验结果,做好记录;实验完成后应认真撰写实验报告。

五、实验原理

六、实验步骤

1、利用IRIS打开附录文件htm1.cap和htm2.cap,利用Capture分析各种网络报文(MAC、IPv4、TCP)的首部格式和上下报文之间的关系。

(1)html1.cap

(2)html2.cap

tcp

mac

(1)分析MAC帧的首部格式,注意上下报文之间MAC地址字段的变化。

源IP和目的IP不变,源mac不变,目的mac改变。

(2)通过TCP首部中的控制比特,TCP连接的建立如下图:

2、利用IRIS打开附录文件htm3.cap,利用Decode分析报文的明文内容。

实验四网络报文捕获

一、实验目的:

1.学习sniffer程序(IRIS)的使用方法,掌握如何从正在运行的网络中捕获特定类型的所需报文。

2.熟悉各种网络报文格式的组成和结构。

3.熟悉各种协议的通信交互过程。

二、实验属性:

设计性

三、实验仪器设备及器材

仅需计算机

四、实验要求

实验前认真预习TCP/IP协议内容,尤其应认真理解TCP、IP协议报文格式;在进行实验时,应注意爱护机器,按照试验指导书的要求的内容和步骤完成实验,尤其应注意认真观察试验结果,做好记录;实验完成后应认真撰写实验报告。

五、实验原理

六、实验步骤

1.熟悉Filters的对话框Editfiltersettings的配置功能,以便有目的捕获

特定类型的所需报文。

如下图所示:

2、利用菜单Filetr中的only_http.fil,ftp.fil和email.fil子菜单分析相应的应用层协议格式。

(1)利用Statistics了解网络中各种协议的统计信息。

(2)捕获局域网上本地主机发出或接受的所有ARP包和ICMP包

一直向10.10.10.97发包,直至停止:

显示统计信息:

3、在本地主机上执行命令:

arp–d*清除arpcache。

4、在本地主机上ping局域网上的另一主机,然后观察并分析本地主机发出和接收的所有ARP包和ICMP包的类型和结构。

下图捕获到目的地址是10.10.10.97的数据包,为ICMP类型的数据包: