Apache系统加固规范V01.docx

《Apache系统加固规范V01.docx》由会员分享,可在线阅读,更多相关《Apache系统加固规范V01.docx(20页珍藏版)》请在冰豆网上搜索。

Apache系统加固规范V01

Apache系统加固规范

2022年4月

目 录

本文档适用于Apache服务器。

本规范明确了Apache服务器安全配置方面的基本要求。

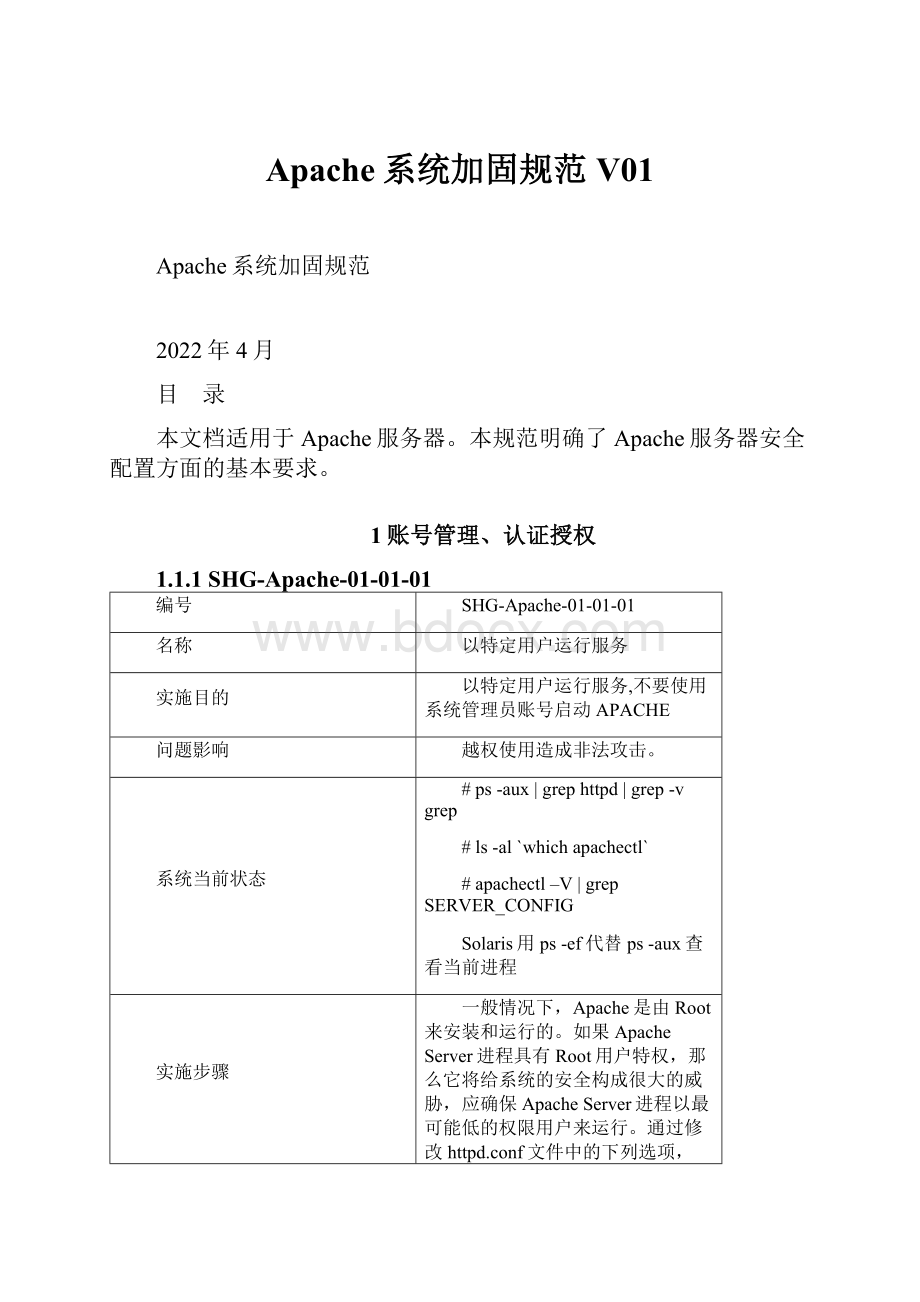

1账号管理、认证授权

1.1.1SHG-Apache-01-01-01

编号

SHG-Apache-01-01-01

名称

以特定用户运行服务

实施目的

以特定用户运行服务,不要使用系统管理员账号启动APACHE

问题影响

越权使用造成非法攻击。

系统当前状态

#ps-aux|grephttpd|grep-vgrep

#ls-al`whichapachectl`

#apachectl–V|grepSERVER_CONFIG

Solaris用ps-ef代替ps-aux查看当前进程

实施步骤

一般情况下,Apache是由Root来安装和运行的。

如果ApacheServer进程具有Root用户特权,那么它将给系统的安全构成很大的威胁,应确保ApacheServer进程以最可能低的权限用户来运行。

通过修改httpd.conf文件中的下列选项,以Nobody用户运行Apache达到相对安全的目的。

备份httpd.conf文件

修改:

Usernobody

Group#-1

重启APACHE

./apachectlrestart

回退方案

恢复httpd.conf文件,重启APACHE

判断依据

判断是否漏洞。

实施风险

中

重要等级

★★★

1.1.2SHG-Apache-01-01-02

编号

SHG-Apache-01-01-02

名称

ServerRoot目录的权限

实施目的

非超级用户不能修改该目录中的内容

问题影响

非法修改

系统当前状态

#ls–al/usr/local/apache

实施步骤

为了确保所有的配置是适当的和安全的,需要严格控制Apache主目录的访问权限,使非超级用户不能修改该目录中的内容。

Apache的主目录对应于ApacheServer配置文件httpd.conf的ServerRoot控制项中,应为:

ServerRoot/usr/local/apache

回退方案

恢复目录权限

判断依据

尝试修改,看是否能修改。

实施风险

中

重要等级

★★

备注

1.1.3SHG-Apache-01-01-03

编号

SHG-Apache-01-01-03

名称

控制哪些主机能够访问服务器的一个区域

实施目的

防止恶意攻击

问题影响

非法访问

系统当前状态

Cathttpd.conf

实施步骤

如果你只想让某个网段或者某个IP接入,你可以在apache配置文件中强制实行。

如:

你想限制你的intranet,只能被176.16.网段接入:

OrderDeny,Allow

Denyfromall

Allowfrom176.16.0.0/16

OrbyIP:

OrderDeny,Allow

Denyfromall

Allowfrom127.0.0.1

备注:

详细请参考:

回退方案

恢复原始状态。

判断依据

尝试非法访问。

实施风险

高

重要等级

★★

备注

1.1.4SHG-Apache-01-01-04

编号

SHG-Apache-01-01-04

名称

禁止访问外部文件

实施目的

禁止Apache访问Web目录之外的任何文件。

的IP地址等内容。

问题影响

非法访问,恶意攻击。

系统当前状态

Cathttpd.conf

实施步骤

1、参考配置操作

编辑httpd.conf配置文件,

OrderDeny,Allow

Denyfromall

2、补充操作说明

设置可访问目录,

OrderAllow,Deny

Allowfromall

其中/web为网站根目录。

回退方案

恢复原始状态。

判断依据

1、判定条件

无法访问Web目录之外的文件。

2、检测操作

访问服务器上不属于Web目录的一个文件,结果应无法显示。

实施风险

中

重要等级

★★★

备注

1.1.5SHG-Apache-01-01-05

编号

SHG-Apache-01-01-05

名称

目录列表访问限制

实施目的

禁止Apache列表显示文件。

问题影响

恶意攻击。

系统当前状态

查看httpd.conf文件,查看OptionsFollowSymLinks是否与原来相同。

实施步骤

1、参考配置操作

(1)编辑httpd.conf配置文件,

OptionsFollowSymLinks

AllowOverrideNone

Orderallow,deny

Allowfromall

将OptionsIndexesFollowSymLinks中的Indexes去掉,就可以禁止Apache显示该目录结构。

Indexes的作用就是当该目录下没有index.html文件时,就显示目录结构。

(2)设置Apache的默认页面,编辑%apache%\conf\httpd.conf配置文件,

DirectoryIndexindex.html

其中index.html即为默认页面,可根据情况改为其它文件。

(3)重新启动Apache服务

回退方案

恢复原始状态。

判断依据

1、判定条件

当WEB目录中没有默认首页如index.html文件时,不会列出目录内容

2、检测操作

直接访问http:

//ip:

8800/xxx(xxx为某一目录)

实施风险

高

重要等级

★

备注

2日志配置

2.1.1SHG-Apache-02-01-01

编号

SHG-Apache-02-01-01

名称

审核登陆

实施目的

对运行错误、用户访问等进行记录,记录内容包括时间,用户使用的IP地址等内容。

问题影响

非法访问,恶意攻击。

系统当前状态

查看httpd.conf文件中的ErrorLog、LogFormat(cathttpd.conf|grepErrorLog)

查看ErrorLog指定的日志文件如logs/error_log中的内容是否完整(catlogs/error_log)

实施步骤

1、参考配置操作

编辑httpd.conf配置文件,设置日志记录文件、记录内容、记录格式。

LogLevelnotice

ErrorLoglogs/error_log

LogFormat"%h%l%u%t\"%r\"%>s%b\"%{Accept}i\"\"%{Referer}i\"\"%{User-Agent}i\""combined

CustomLoglogs/access_logcombined

ErrorLog指令设置错误日志文件名和位置。

错误日志是最重要的日志文件,Apachehttpd将在这个文件中存放诊断信息和处理请求中出现的错误。

若要将错误日志送到Syslog,则设置:

ErrorLogsyslog。

CustomLog指令设置访问日志的文件名和位置。

访问日志中会记录服务器所处理的所有请求。

LogFormat设置日志格式。

LogLevel用于调整记录在错误日志中的信息的详细程度,建议设置为notice。

回退方案

恢复原始状态。

判断依据

查看logs目录中相关日志文件内容,记录完整。

实施风险

中

重要等级

★★

备注

3通信协议

3.1.1SHG-Apache-03-01-01

编号

SHG-Apache-03-01-01

名称

更改默认端口

实施目的

更改Apache服务器默认端口,防止非法访问。

问题影响

恶意攻击。

系统当前状态

查看httpd.conf文件,查看端口是否与原来相同。

实施步骤

1、参考配置操作

(1)修改httpd.conf配置文件,更改默认端口到8080

Listenx.x.x.x:

8080

(2)重启Apache服务

回退方案

恢复原始状态。

判断依据

1、判定条件

使用8080端口登陆页面成功

2、检测操作

登陆http:

//ip:

8080

实施风险

高

重要等级

★

备注

4设备其他安全要求

4.1.1SHG-Apache-04-01-01

编号

SHG-Apache-04-01-01

名称

补丁修复

实施目的

升级APACHE修复漏洞

问题影响

容易引起恶意攻击。

系统当前状态

查看版本

Linux:

apachectl-V

实施步骤

到www.apache.org下载新版本的APACHE

公开的apache漏洞

2008-08-11

ApacheTomcat<=6.0.18UTF8DirectoryTraversalVulnerability

2008-07-18

Apachemod_jk1.2.19RemoteBufferOverflowExploit(win32)

2008-07-17

BeaWeblogicApacheConnectorCodeExec/DenialofServiceExploit

2008-04-06

ApacheTomcatConnectorjk2-2.0.2(mod_jk2)RemoteOverflowExploit

2008-03-31

mod_jk2v2.0.2forApache2.0RemoteBufferOverflowExploit(win32)

2007-10-21

ApacheTomcat(webdav)RemoteFileDisclosureExploit(sslsupport)

2007-10-14

ApacheTomcat(webdav)RemoteFileDisclosureExploit

2007-07-08

ApacheTomcatConnector(mod_jk)RemoteExploit(exec-shield)

2007-06-22

Apachemod_jk1.2.19/1.2.20RemoteBufferOverflowExploit

2007-05-26

Apache2.0.58mod_rewriteRemoteOverflowExploit(win2k3)

2007-04-07

ApacheMod_RewriteOff-by-oneRemoteOverflowExploit(win32)

2007-02-28

Ubuntu/DebianApache1.3.33/1.3.34(CGITTY)LocalRootExploit

2006-08-21

Apache<1.3.37,2.0.59,2.2.3(mod_rewrite)RemoteOverflowPoC

2006-07-23

ApacheTomcat<5.5.17RemoteDirectoryListingVulnerability

2005-06-20

Apache<=2.0.49ArbitraryLongHTTPHeadersDenialofService

2005-03-04

Apache<=2.0.52HTTPGETrequestDenialofServiceExploit

2005-01-16

Apache(mod_auth_radius)RemoteDenialofServiceExploit

2004-11-18

Apache2.0.52MultipleSpaceHeaderDenialofServiceExploit(v2)

2004-11-02

Apache2.0.52MultipleSpaceHeaderDoS(ccode)

2004-11-02

Apache2.0.52MultipleSpaceHeaderDoS(Perlcode)

2004-10-21

Apache<=1.3.31mod_includeLocalBufferOverflowExploit

2004-09-16

htpasswdApache1.3.31LocalExploit

2004-08-02

ApacheHTTPdArbitraryLongHTTPHeadersDoS(cversion)

2004-07-22

ApacheHTTPdArbitraryLongHTTPHeadersDoS

2004-01-21

ApacheOpenSSLASN.1parsingbugs<=0.9.6jBruteForceExploit

2003-12-06

Apache1.3.*-2.0.48mod_userdirRemoteUsersDisclosureExploit

2003-11-20

Apachemod_gzip(withdebug_mode)<=1.2.26.1aRemoteExploit

2003-07-28

Apache1.3.xmod_myloRemoteCodeExecutionExploit

2003-06-08

Apache<=2.0.45APRRemoteExploit-Apache-Knacker.pl

2003-05-29

WebfrootShoutbox<2.32(Apache)RemoteExploit

2003-04-11

Apache<=2.0.44LinuxRemoteDenialofServiceExploit

2003-04-09

ApacheHTTPServer2.xMemoryLeakExploit

2003-04-04

ApacheOpenSSLRemoteExploit(MultipleTargets)(OpenFuckV2.c)

回退方案

升级补丁的风险极高,必须在万无一失的条件下升级,如当前版本没有漏洞不建议升级

判断依据

判断是否漏洞。

实施风险

高

重要等级

★★★

备注

4.1.2SHG-Apache-04-01-02

编号

SHG-Apache-04-01-02

名称

禁用ApacheServer中的执行功能

实施目的

避免用户直接执行Apache服务器中的执行程序,而造成服务器系统的公开化。

问题影响

越权使用造成非法攻击。

系统当前状态

#ls-al`whichapachectl`

#apachectl–V|grepSERVER_CONFIG

实施步骤

在配置文件access.conf或httpd.conf中的Options指令处加入IncludesNOEXEC选项,用以禁用ApacheServer中的执行功能。

避免用户直接执行Apache服务器中的执行程序,而造成服务器系统的公开化。

备份access.conf或httpd.conf文件

修改:

OptionsIncludesNoexec

回退方案

恢复access.conf和httpd.conf文件,重启APACHE

判断依据

看是否禁用了ApacheServer

实施风险

中

重要等级

★

4.1.3SHG-Apache-04-01-03

编号

SHG-Apache-04-01-03

名称

隐藏Apache的版本号及其它敏感信息

实施目的

隐藏Apache的版本号及其它敏感信息

问题影响

越权使用造成非法攻击。

系统当前状态

#ls-al`whichapachectl`

#apachectl–V|grepSERVER_CONFIG

实施步骤

默认情况下,很多Apache安装时会显示版本号及操作系统版本,甚至会显示服务器上安装的是什么样的Apache模块。

这些信息可以为黑客所用,并且黑客还可以从中得知你所配置的服务器上的很多设置都是默认状态。

添加到你的httpd.conf文件中:

ServerSignatureOff

ServerTokensProd

补充说明:

ServerSignature出现在Apache所产生的像404页面、目录列表等页面的底部。

ServerTokens目录被用来判断Apache会在ServerHTTP响应包的头部填充什么信息。

如果把ServerTokens设为Prod,那么HTTP响应包头就会被设置成:

Server:

Apache

也可以通过源代码和安全模块进行修改

回退方案

将备份的httpd.conf文件恢复,重新启动APACHE

判断依据

访问看是否给隐藏了。

实施风险

低

重要等级

★

4.1.4SHG-Apache-04-01-04

编号

SHG-Apache-04-01-04

名称

Apache413错误页面跨站脚本漏洞修复

实施目的

修复ApacheHTTPServer处理畸形用户请求时存在漏洞

问题影响

远程攻击者可能利用此漏洞获取脚本源

系统当前状态

Cathttpd.conf

实施步骤

ApacheHTTPServer处理畸形用户请求时存在漏洞,远程攻击者可能利用此漏洞获取脚本源码。

向Apache配置文件httpd.conf添加ErrorDocument413语句禁用默认的413错误页面。

回退方案

恢复原始状态。

判断依据

警告

以下程序(方法)可能带有攻击性,仅供安全研究与教学之用。

使用者风险自负!

请求:

GET/HTTP/1.1

Host:

Connection:

close

Content-length:

-1

[LF]

[LF]

实施风险

中

重要等级

★★★

备注

4.1.5SHG-Apache-04-01-05

编号

SHG-Apache-04-01-05

名称

限制请求消息长度

实施目的

限制http请求的消息主体的大小。

问题影响

恶意攻击。

系统当前状态

Cathttpd.conf文件,看是否与原来相同。

实施步骤

1、参考配置操作

编辑httpd.conf配置文件,修改为102400Byte

LimitRequestBody102400

回退方案

恢复原始状态。

判断依据

1、判定条件

检查配置文件设置。

2、检测操作

上传文件超过100K将报错。

实施风险

中

重要等级

★

备注

4.1.6SHG-Apache-04-01-06

编号

SHG-Apache-04-01-06

名称

错误页面处理

实施目的

Apache错误页面重定向。

问题影响

恶意攻击。

系统当前状态

查看httpd.conf文件,查看ErrorDocument文件是否与修改前相同。

实施步骤

1、参考配置操作

(1)修改httpd.conf配置文件:

ErrorDocument400/custom400.html

ErrorDocument401/custom401.html

ErrorDocument403/custom403.html

ErrorDocument404/custom404.html

ErrorDocument405/custom405.html

ErrorDocument500/custom500.html

Customxxx.html为要设置的错误页面。

(2)重新启动Apache服务

回退方案

恢复原始状态。

判断依据

1、判定条件

指向指定错误页面

2、检测操作

URL地址栏中输入http:

//ip/xxxxxxx~~~(一个不存在的页面)

实施风险

高

重要等级

★

备注

4.1.7SHG-Apache-04-01-07

编号

SHG-Apache-04-01-07

名称

拒绝服务防范

实施目的

防止恶意攻击

问题影响

恶意攻击。

系统当前状态

查看httpd.conf文件,查看Timeout等文件是否与原来相同。

实施步骤

1、参考配置操作

(1)编辑httpd.conf配置文件,

Timeout10KeepAliveOn

KeepAliveTimeout15

AcceptFilterhttpdata

AcceptFilterhttpsdata

(2)重新启动Apache服务

回退方案

恢复原始状态。

判断依据

1、判定条件

2、检测操作

检查配置文件是否设置。

实施风险

高

重要等级

★

备注

4.1.8SHG-Apache-04-01-08

编号

SHG-Apache-04-01-08

名称

删除缺省安装的无用文件

实施目的

防止恶意攻击

问题影响

恶意攻击。

系统当前状态

查看缺省的的HTML文件是否与原来相同。

实施步骤

1、参考配置操作

删除缺省HTML文件:

#rm-rf/usr/local/apache2/htdocs/*

删除缺省的CGI脚本:

#rm–rf/usr/local/apache2/cgi-bin/*

删除Apache说明文件:

#rm–rf/usr/local/apache2/manual

删除源代码文件:

#rm-rf/path/to/httpd-2.2.4*

根据安装步骤不同和版本不同,某些目录或文件可能不存在或位置不同。

回退方案

恢复原始状态。

判断依据

1、判定条件

2、检测操作

检查对应目录。

实施风险

高

重要等级

★

备注