AIX主机加固方案1018Word格式文档下载.docx

《AIX主机加固方案1018Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《AIX主机加固方案1018Word格式文档下载.docx(19页珍藏版)》请在冰豆网上搜索。

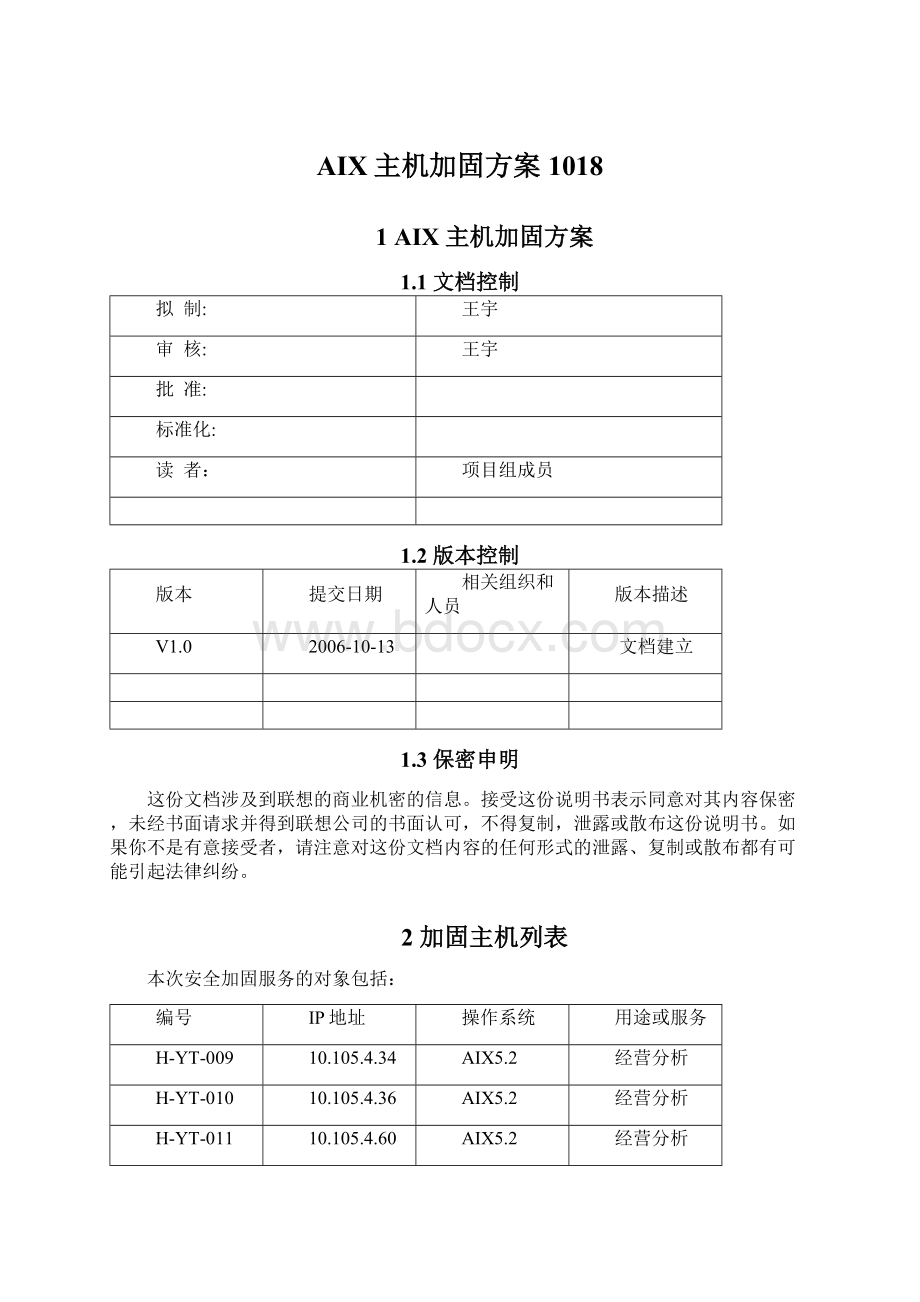

10.105.4.34

AIX5.2

经营分析

H-YT-010

10.105.4.36

H-YT-011

10.105.4.60

H-YT-012

10.105.4.38

AIX5.1

H-YT-013

10.105.4.40

3加固方案

3.1XXX

基本信息

设备所在地

正式域名/主机名

外部IP地址

内部IP地址

网关

域名服务器

AIX

版本号

5.2

硬件信息

中央处理器

内存

外部存储设备

应用服务信息

名称

应用服务及版本情况

其他信息

安全补丁情况

其他情况

3.1.1补丁安装

名称:

补丁安装

系统当前状态:

实施方案

升级到最新补丁。

最新补丁可以在下面的URL里找到:

实施目的

保持系统文件为最新版本,消除程序本身的漏洞。

实施风险

可能会导致某些服务不可用,严重时可能导致机器崩溃。

建议根据服务运行运行的情况,有选择性的打一些补丁。

是否实施

(客户填写)

3.1.2帐号、口令策略修改

禁止所有的系统默认帐户的登录权限

gcc–onoshellnoshell.c (noshell.c源码附与文后)

cpnoshell/bin/noshell

chmod666/bin/noshell

修改/etc/passwd文件,使系统用户没有shell,例:

nobody:

!

:

4294967294:

/:

或

/bin/noshell

默认系统的帐户如下:

daemon;

bin;

sys;

adm;

uucp;

guest;

nobody;

lpd

防止某些恶意用户利用系统默认帐号用进行破坏。

可能会导致某些服务不可用。

Passwd设置参数

修改/etc/security/user文件

RecommendedValuesDefaultValuesMaximumValues

Minage0052

maxage12(5weeksforrootuser)052

必须更改密码前的最大星期数

maxexpired4-152

超过maxage后可由用户更改到期密码的最大星期数

minalpha408

密码必须包含字母字符的最小数目

minother108

密码必须包含肺字母数字的最小数目数目

minlen6(对root用户是8)08

密码长度的最小值

mindiff308

密码必须包含唯一字符的最小数目

maxrepeats388

在密码中可重复字符的最大数目

histexpire260260*

密码可以重新使用前的星期数

histsize8050

可允许的密码重复次数

pwdwarntime1400

系统发出要求更改密码警告前的天数

可以按上面的推荐值进行设置,也可以适当的进行调整。

增强系统默认密码设置

需要教育用户使用复杂的密码,并不要把密码以明文的形式保存在不安全的地方。

防止root从远程登录

增加或修改/etc/security/user文件中如下行

root:

admin=true

SYSTEM="

compat"

loginretries=0

account_locked=false

rlogin=false

禁止ROOT从远程登录;

此设置能减少一些风险,但不能从根本上杜绝Sniffer的侵害。

可能会影响某些用户的使用。

减少登录会话时间

增加或修改(/etc/profile,etc/environment,/etc/security/.profile)文件中如下行

TMOUT=120;

TIMEOUT=120;

exportreadonlyTMOUTTIMEOUT

当登录的系统用户空闲时间超过设定值后,系统将自动logout,以防止恶意人员进入进行非法操作。

无

是否所有用户都可以su

使用smit或

增加、修改/etc/security/user下各用户的设置

限制可以su的用户

可能会导致某些用户不能su,不能执行某些操作。

记住一定在设置生效前,Wheel组至少有一个有效的用户。

3.1.3网络与服务加固

TCP/UDP小服务

在/etc/inetd.conf文件里注释以下服务,如:

#echostreamtcpnowaitrootinternal

#echodgramudpwaitrootinternal

#discardstreamtcpnowaitrootinternal

#discarddgramudpwaitrootinternal

#daytimestreamtcpnowaitrootinternal

#daytimedgramudpwaitrootinternal

#chargenstreamtcpnowaitrootinternal

#chargendgramudpwaitrootinternal

这些服务可能存在被拒绝服务的风险。

小

fingerd,login(rlogin),shell(rsh),exec(rexec),kshell,klogin,comsat,uucp,bootps,systat,netstat,tftp,talk,ntalk,dtspc

在/etc/inetd.conf文件注释以上服务

减少无关服务带来的安全风险。

可能会导致某些不可用。

进行此设置前,需要管理员确认。

rquotad,rexd,rstatd,rusersd,rwalld,sprayd,pcnfsd,ttdbserver,cmsd

在/etc/inetd.conf文件里注释以上rpc服务。

在inetd.conf中启动的RPC服务,已经有多次极严重的安全漏洞记录

不同的版本的某些rpc小服务不一样,而且也因安装方式不同而有异。

对于少见的rpc服务,应该征求管理员的意见。

Rc.dt

注释/etc/inittab文件中的

dt:

2:

wait:

/etc/rc.dt

如果机器不是用作工作站,可以将关于图形的服务停止。

可能导致相关的服务异常。

R.serial

将/etc/.serial改名

.serial是UNIX早期使用拔号线路时用的服务,现在基本不用,将/etc/.serial改名可以确保系统不会启动这个服务。

rc.nfs

1.可以将/etc/inittab文件中

rcnfs:

/etc/rc.nfs>

/dev/console2>

&

1#StartNFSDaemons这行注释;

2.也可使用命令

rmitabnfs来删除这个服务

现在一般的网络环境都没有使用NFS,建议去掉此服务。

实施前确认网络中是否使用NFS,防止导致某些服务不可用。

rc.tcpip

修改/etc/rc.tcpip文件

这个程序用于启动一些关于tcpip的服务,可有选择的关闭某些不常用的服务。

中

.rhosts

echo“”>

/.rhosts

chmod000/.rhosts

.rhosts文件有一定的安全缺陷,当使用不正确时,可能会导致安全漏洞;

推荐禁止所有的.rhosts文件

某些使用R信任关系的服务器会使用到/.rhosts文件,请管理员确认后实施。

信任关系

/etc/hosts.equiv

chmod000/etc/hosts.equiv

主机之间的可信任问题,可能会导致安全问题

某些使用R信任关系的服务器会使用到/etc/hosts.equiv文件,请管理员确认后实施。

Createaftpuserfile

建立/etc/ftpusers文件

使之内容包括系统的默认帐号(不使用ftp服务的帐号都可以放在此文件中)

chmod644/etc/ftpusers

拒绝系统默认的帐号使用ftp服务

3.1.4文件系统加固

suid文件

找出所有的suid文件,输出到suid-files-before-change

建立一个备份的目录

拷贝所有的suid文件到备份目录

打包这个备份目录

删除这个备份目录

移去系统中所有文件的suid的属性

恢复部分文件的suid属性(passwd,su)

重新查找系统中的suid文件,输出到suid-files-after-change

重要的命令:

find/-typef\(-perm–4000\)|xargsls–la

find/-typef\(-perm–4000\)|xargschmod–s

大。

可能会导致某些程序无法正确执行

sgid文件

找出所有的sgid文件,输出到sgid-files-before-change

拷贝所有的sgid文件到备份目录

移去系统中所有文件的sgid的属性

恢复部分文件的sgid属性(passwd,su)

重新查找系统中的sgid文件,输出到sgid-files-after-change

find/-typef\(-perm–2000\)|xargsls–la

find/-typef\(-perm–2000\)|xargschmod–s

移去所有不需要sgid属性的文件

中。

可能会致某些程序无法正确执行

/etc目录下可写的文件

find/etc–typef\(-perm20\)|xargsls–las

find/etc/-typef\(-perm20\)|xargschmodg-w

find/etc–typef\(-perm2\)|xargsls–las

find/etc/-typef\(-perm2\)|xargschmodg-w

core

修改/etc/security/limits文件

或使用命令smit来进行设置

Core文件主要存储程序运行期间出错的信息,便于事后分析,如果用户没有这方面的需求,可以限制生成core文件,以减少系统开销,选择用户处理

小。

3.1.5日志审核增强

记录ftp日志

缺省情况下,系统不会记录使用FTP连接和传输文件的日志,这会对系统造成安全隐患,尤其在用户使用匿名ftp方式时。

为了避免这种情况发生,可用如下的步骤使系统记录FTP的日志:

1.修改/etc/syslog.conf文件,并加入一行:

daemon.infoFileName

其中FileName是日志文件的名字,它会跟踪FTP的活动,包括匿名和其他用户ID。

FileName文件必须在做下一步骤前创建。

2.运行"

refresh-ssyslogd"

命令刷新syslogd后台程序。

3.修改/etc/inetd.conf文件,修改下面的数据行:

ftpstreamtcp6nowaitroot/usr/sbin/ftpdftpd-l

4.运行“refresh-sinetd”命令刷新inetd后台程序。

3.1.6安全性增强

/etc/security/login.cfg

修改/etc/security/login.cfg

logintimes=1-5:

0730-1730

注释:

从星期一到星期五,上午7:

30到下午5:

30,允许连接。

只允许在指定的时间段内登录到服务器。

大,不在指定的时间段内发生意外时将不可登录。

UMASK

增加或修改/etc/profile文件中如下行

UMASK=027

并增加上行到如下的文件中:

$HOME/.profile(可选)

设置严格的UMASK值,增强文件的存取权限

3.1.7推荐安装安全工具

工具名称

ssh

工具用途

加密传输远程登录的数据

相关信息

tcpwrapper

包裹常用internet服务(如ftp,telnet等),只允许指定的IP地址可以访问。

3.2YYY

附录:

1.Noshell.c

#include<

syslog.h>

unistd.h>

signal.h>

#ifndeflint

staticcharsccsid[]="

@(#)noshell.cLenovo"

;

#endif/*notlint*/

#defineperrorexit(s){perror(s);

exit

(1);

}

main(intargc,char**argv)

{

externchar**environ;

inti;

/*

*Fixtheenvironment.

*/

if(environ!

=0)

environ[0]=0;

*Fixthesignals.

for(i=1;

i<

NSIG;

i++)

(void)signal(i,SIG_IGN);

*Logtheloginattempt.

openlog(argv[0],LOG_PID,LOG_AUTH);

syslog(LOG_AUTH,"

Lenovowarning:

user%dloginfromadisabledshell"

getuid());

exit(0);

}

4签字确认

双方认可加固方案,签字确认。

甲方:

乙方:

签字(签章):

签字(签章)

日期:

日期