authproxy Lab.docx

《authproxy Lab.docx》由会员分享,可在线阅读,更多相关《authproxy Lab.docx(11页珍藏版)》请在冰豆网上搜索。

authproxyLab

AuthenticationProxy

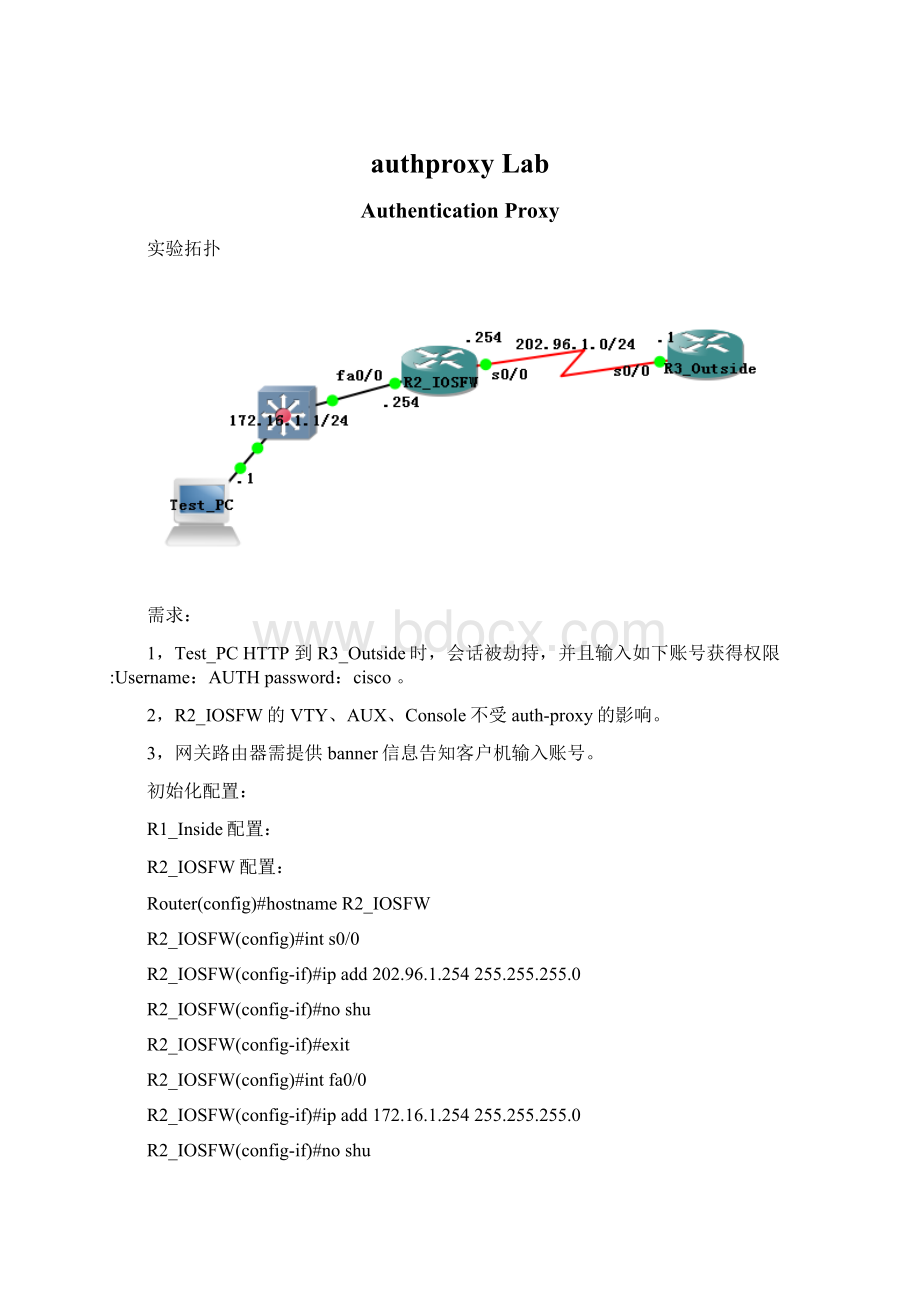

实验拓扑

需求:

1,Test_PCHTTP到R3_Outside时,会话被劫持,并且输入如下账号获得权限:

Username:

AUTHpassword:

cisco。

2,R2_IOSFW的VTY、AUX、Console不受auth-proxy的影响。

3,网关路由器需提供banner信息告知客户机输入账号。

初始化配置:

R1_Inside配置:

R2_IOSFW配置:

Router(config)#hostnameR2_IOSFW

R2_IOSFW(config)#ints0/0

R2_IOSFW(config-if)#ipadd202.96.1.254255.255.255.0

R2_IOSFW(config-if)#noshu

R2_IOSFW(config-if)#exit

R2_IOSFW(config)#intfa0/0

R2_IOSFW(config-if)#ipadd172.16.1.254255.255.255.0

R2_IOSFW(config-if)#noshu

R2_IOSFW(config-if)#exit

R2_IOSFW(config)#

R3_Outside配置:

Router>en

Router#conft

Enterconfigurationcommands,oneperline.EndwithCNTL/Z.

Router(config)#host

Router(config)#hostR3_Outside

R3_Outside(config)#ints0/0

R3_Outside(config-if)#ipadd202.96.1.1255.255.255.0

R3_Outside(config-if)#noshu

R3_Outside(config-if)#exit

R3_Outside(config)#iproute172.16.1.0255.255.255.0202.96.1.254

R3_Outside(config)#iphttpserver

R3_Outside(config)#iphttpauthenticationlocal

R3_Outside(config)#usernameAUTHprivilege15passwordcisco

线下保护配置:

R2_IOSFW配置:

R2_IOSFW(config)#aaanew-model//开启3A

R2_IOSFW(config)#aaaauthenticationloginNOACSlinenone//验证策略

R2_IOSFW(config)#linevty04

R2_IOSFW(config-line)#loginauthenticationNOACS

R2_IOSFW(config-line)#exit

R2_IOSFW(config)#lineconsole0

R2_IOSFW(config-line)#loginauthenticationNOACS

R2_IOSFW(config-line)#exit

R2_IOSFW(config)#lineaux0

R2_IOSFW(config-line)#loginauthenticationNOACS

R2_IOSFW(config-line)#exit

R2_IOSFW(config)#

Auth-proxy配置:

R2_IOSFW配置:

R2_IOSFW(config)#tacacs-serverhost172.16.1.1keycisco//定义AAA服务器

R2_IOSFW(config)#iphttpserver//开启HTTP服务

R2_IOSFW(config)#iphttpauthenticationaaa

R2_IOSFW(config)#access-list1denyany

R2_IOSFW(config)#iphttpaccess-class1//deny全部HTTP网管流量

R2_IOSFW(config)#aaaauthenticationlogindefaultgrouptacacs+//因auth-proxy不像vty等有地方调用,所以使用default。

R2_IOSFW(config)#aaaauthorizationauth-proxydefaultgrouptacacs+//authorization策略

R2_IOSFW(config)#ipauth-proxynameAuth-Proxyhttp//创建名为Auth-Proxy的验证代理

R2_IOSFW(config)#ipauth-proxyauth-proxy-bannerhttp^//创建banner,仅仅是提示而已

EnterTEXTmessage.Endwiththecharacter'^'

Welcometogzccie.lab^

R2_IOSFW(config)#

R2_IOSFW(config)#ipaccess-listextendedAuth-Proxy//扩展ACL用于deny出外网流量,也为授权成功后下发的ACL提供覆盖位置

R2_IOSFW(config-ext-nacl)#permittcphost172.16.1.1eqtacacshost172.16.1.254

R2_IOSFW(config-ext-nacl)#denyipanyany

R2_IOSFW(config-ext-nacl)#exit

R2_IOSFW(config)#

R2_IOSFW(config)#interfacefa0/0

R2_IOSFW(config-if)#ipaccess-groupAuth-Proxyin

R2_IOSFW(config-if)#ipauth-proxyAuth-Proxy

R2_IOSFW(config-if)#exit

R2_IOSFW(config)#

测试跟ACS服务器连动情况:

ACS服务器配置:

第一步:

添加客户端。

第二步:

添加客户端后,ACS可能工作不正常,还需重启下服务。

第三步:

开启基于user的auth-proxy服务。

第四步:

新建用于auth-proxy的账号。

Test_PC添加去网R3_Outside路由:

测试:

在Test_PC上发起http连接,观察验证过程:

验证成功后,在R2_IOSFW会有cache,基于这个cache在一定的时间再访问外部网络就不用再验证,直接调用cache。

R2_IOSFW#clearipauth-proxycache*//清掉cache,下次访问需再验证

R2_IOSFW#

查看auth-proxy配置: