最新计算机网络安全总结.docx

《最新计算机网络安全总结.docx》由会员分享,可在线阅读,更多相关《最新计算机网络安全总结.docx(17页珍藏版)》请在冰豆网上搜索。

最新计算机网络安全总结

计算机网络安全总结

一、windows审核

所谓的审核就是跟踪,启用相应的审核功能后系统就会跟踪并记录事件的过程,方便管理员查看。

利用审核功能,我们不仅可以监视用户在计算机上进行的操作,还可以根据系统运行状态对故障进行排除。

但是,开启了审核就会降低系统的性能,因为系统为此需要耗费一部分资源用于记录和存储事件。

因此,我们在启用审核时要根据需要制订审核策略。

在建立审核策略时,需要确定网络中那些计算机需要实施审核功能以及在其上要审核的事件类型。

因为过多类型的审核事件会造成系统过量的开销,从而降低了系统性能。

所以在一般情况下,只需针对有一定系统安全要求级别的计算机实施审核策略,而且在实施过程中只审核哪些与系统安全性密切相关的某些特定事件,并确定审核成功还是失败的事件。

如果需要使用情况的发展趋势,则还需要编制事件日志的归档计划,以便定期或当安全事件发生后进行查阅和分析。

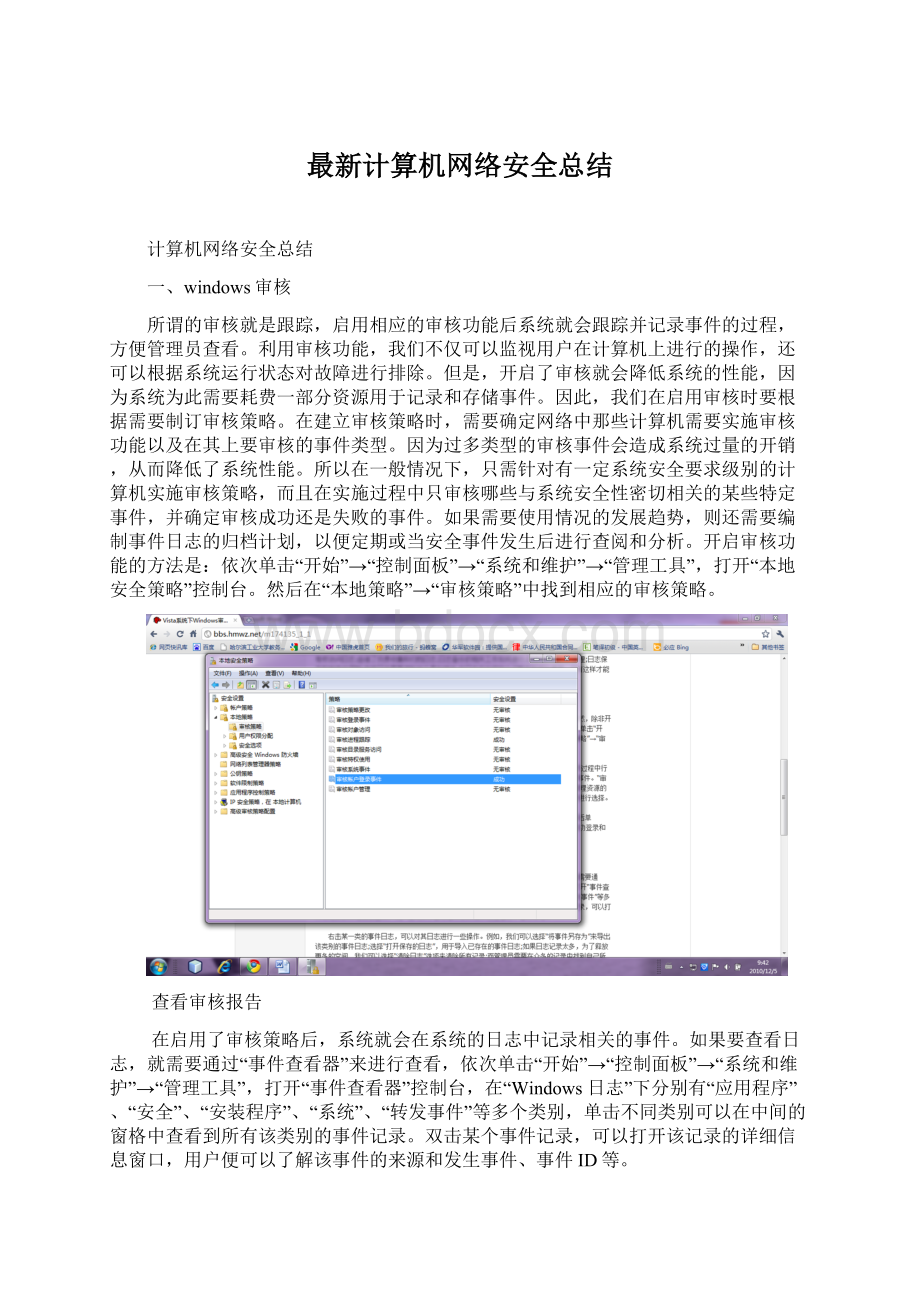

开启审核功能的方法是:

依次单击“开始”→“控制面板”→“系统和维护”→“管理工具”,打开“本地安全策略”控制台。

然后在“本地策略”→“审核策略”中找到相应的审核策略。

查看审核报告

在启用了审核策略后,系统就会在系统的日志中记录相关的事件。

如果要查看日志,就需要通过“事件查看器”来进行查看,依次单击“开始”→“控制面板”→“系统和维护”→“管理工具”,打开“事件查看器”控制台,在“Windows日志”下分别有“应用程序”、“安全”、“安装程序”、“系统”、“转发事件”等多个类别,单击不同类别可以在中间的窗格中查看到所有该类别的事件记录。

双击某个事件记录,可以打开该记录的详细信息窗口,用户便可以了解该事件的来源和发生事件、事件ID等。

这里我断开了锐捷客户端认证,导致计算机与DNS服务器断开,计算机不能正常计入网络。

Windows日志里可记录了它,并提出警告。

右击某一类的事件日志,可以对其日志进行一些操作。

例如,我们可以选择“将事件另存为”来导出该类别的事件日志;选择“打开保存的日志”,用于导入已存在的事件日志;如果日志记录太多,为了释放更多的空间,我们可以选择“清除日志”选项来清除所有记录;而管理员需要在众多的记录中找到自己所需的信息,可以借助“筛选当前日志”功能,根据事件级别、事件ID、关键字、用户等信息进行筛选。

4、监控文件访问

文件监控在现实环境中非常实用,比如管理员设置了一个共享文件夹,但被人改得面目全非,我们就可以通过文件夹监控来确定到底是哪些用户对文件夹进行了操作,然后进一步确定是哪个用户做的。

需要说明的是,文件或者文件夹的监控是基于NTFS文件系统,所以分区格式必须是这种格式。

首先在“本地安全策略”中启用“审核对象访问”策略,为了准确定位,我们可以只对“成功”事件进行记录。

然后定位到需要监控的文件夹,右键点击选择“属性”,在“安全”选项卡中单击“高级”按钮,接着选择“审核”选项卡单击“继续”按钮,在打开的窗口中单击“添加”按钮,输入要添加审核的用户帐户或用户组的名称。

然后在“审核项目”面板中勾选需要监控的操作,包括创建文件/写入数据、删除等。

如果要监控用户的所有操作可以选择“完全控制”。

最后单击“确定”按钮,即可完成审核的设置。

这样系统会将指定的事件记录在系统日志中,我们可以通过“时间查看器”的“Windows日志”→“安全”中查看到相关的记录。

当然,此时的事件记录是非常多的,我们可以通过“筛选器”进行筛选。

右键点击左侧的“安全”选择“筛选当前日志”打开筛选窗口。

在“筛选器”选项卡下进行筛选设置,因为我们要查看是拷贝的文件“事件来源选择”就选择“Security-Auditing”,“任务类别”选择“文件系统”,“事件ID”输入“4656”所示,然后“确定”退出。

这时候,在“事件查看器”右边列出的就是每一次读取数据的信息了。

双击每一项目可查看详细信息,注意带有ObjectType:

File的项目才是对文件的访问。

我们双击打开就可以看到hacker用户就fr文件夹进行的拷贝操作.

二、加密、解密总结

任何一个加密系统至少包含四个组成部分:

明文,密文,加解密算法,加解密密钥,在计算机通信中,发送方用加密密钥,通过加密算法,将信息屏蔽起来,再将隐蔽后的信息传送出去,接收方在收到密文后,用解密密钥将密文解密,恢复为明文。

信息在传输过程中即使被窃取,窃取者也只能得到无法理解的密文,从而保证信息的安全传输,对信息起到保密作用。

密码编制原理可分为移位,替代和置换三种以及他们的组合形式。

计算机中的登录密码保存在c:

\windows\system32\config\sam这个文件中,,一般计算机采用MD5算法,生成散列值,文件存储的也是散列值,计算机通过把用户输入的密码影射成散列值予以保存的散列值相对比,若完全符合则密码正确。

解密算法存在但计算量巨大,耗时长。

移位密码:

每个字母右移k位,iloveyou(k=3)时变成loryhbrx.数据位没变

乘数密码:

每个字母乘以一个密钥k,ek(m)=kmmodq,则iloveyou(k=3)变成

Ajsnowsk

仿射密码:

是替换密码的另一个特例,加密的形式为

ek(m)=(k1m+k2)modq=cmodq;

其中k1和q是互素的

明文用M(消息)或P(明文)表示,它可能是比特流(文本文件、位图、数字化的语音流或数字化的视频图像)。

至于涉及到计算机,P是简单的二进制数据。

明文可被传送或存储,无论在哪种情况,M指待加密的消息。

密文用C表示,它也是二进制数据,有时和M一样大,有时稍大(通过压缩和加密的结合,C有可能比P小些。

然而,单单加密通常达不到这一点)。

加密函数E作用于M得到密文C,用数学表示为:

E(M)=C.

相反地,解密函数D作用于C产生M

D(C)=M.

先加密后再解密消息,原始的明文将恢复出来,下面的等式必须成立:

D(E(M))=M

(3)鉴别、完整性和抗抵赖

除了提供机密性外,密码学通常有其它的作用:

.

(a)鉴别

消息的接收者应该能够确认消息的来源;入侵者不可能伪装成他人。

(b)完整性检验

消息的接收者应该能够验证在传送过程中消息没有被修改;入侵者不可能用假消息代替合法消息。

(c)抗抵赖

发送者事后不可能虚假地否认他发送的消息。

(4)算法和密钥

密码算法也叫密码,是用于加密和解密的数学函数。

(通常情况下,有两个相关的函数:

一个用作加密,另一个用作解密)

如果算法的保密性是基于保持算法的秘密,这种算法称为受限制的算法。

受限制的算法具有历史意义,但按现在的标准,它们的保密性已远远不够。

大的或经常变换的用户组织不能使用它们,因为每有一个用户离开这个组织,其它的用户就必须改换另外不同的算法。

如果有人无意暴露了这个秘密,所有人都必须改变他们的算法。

更糟的是,受限制的密码算法不可能进行质量控制或标准化。

每个用户组织必须有他们自己的唯一算法。

这样的组织不可能采用流行的硬件或软件产品。

但窃听者却可以买到这些流行产品并学习算法,于是用户不得不自己编写算法并予以实现,如果这个组织中没有好的密码学家,那么他们就无法知道他们是否拥有安全的算法。

尽管有这些主要缺陷,受限制的算法对低密级的应用来说还是很流行的,用户或者没有认识到或者不在乎他们系统中内在的问题。

现代密码学用密钥解决了这个问题,密钥用K表示。

K可以是很多数值里的任意值。

密钥K的可能值的范围叫做密钥空间。

加密和解密运算都使用这个密钥(即运算都依赖于密钥,并用K作为下标表示),这样,加/解密函数现在变成:

EK(M)=C

DK(C)=M.

这些函数具有下面的特性:

DK(EK(M))=M.

使用一个密钥的加/解密

有些算法使用不同的加密密钥和解密密钥,也就是说加密密钥K1与相应的解密密钥K2不同,在这种情况下:

EK1(M)=C

DK2(C)=M

DK2(EK1(M))=M

所有这些算法的安全性都基于密钥的安全性;而不是基于算法的细节的安全性。

这就意味着算法可以公开,也可以被分析,可以大量生产使用算法的产品,即使偷听者知道你的算法也没有关系;如果他不知道你使用的具体密钥,他就不可能阅读你的消息。

密码系统由算法、以及所有可能的明文、密文和密钥组成的。

基于密钥的算法通常有两类:

对称算法和公开密钥算法。

下面将分别介绍:

1,对称密码算法

对称算法有时又叫传统密码算法,就是加密密钥能够从解密密钥中推算出来,反过来也成立。

在大多数对称算法中,加/解密密钥是相同的。

这些算法也叫秘密密钥算法或单密钥算法,它要求发送者和接收者在安全通信之前,商定一个密钥。

对称算法的安全性依赖于密钥,泄漏密钥就意味着任何人都能对消息进行加/解密。

只要通信需要保密,密钥就必须保密。

对称算法的加密和解密表示为:

EK(M)=C

DK(C)=M

对称算法可分为两类。

一次只对明文中的单个比特(有时对字节)运算的算法称为序列算法或序列密码。

另一类算法是对明文的一组比特亚行运算,这些比特组称为分组,相应的算法称为分组算法或分组密码。

现代计算机密码算法的典型分组长度为64比特--这个长度大到足以防止分析破译,但又小到足以方便使用(在计算机出现前,算法普遍地每次只对明文的一个字符运算,可认为是序列密码对字符序列的运算)。

2, 公开密码算法

公开密钥算法(也叫非对称算法)是这样设计的:

用作加密的密钥不同于用作解密的密钥,而且解密密钥不能根据加密密钥计算出来(至少在合理假定的长时间内)。

之所以叫做公开密钥算法,是因为加密密钥能够公开,即陌生者能用加密密钥加密信息,但只有用相应的解密密钥才能解密信息。

在这些系统中,加密密钥叫做公开密钥(简称公钥),解密密钥叫做私人密钥(简称私钥)。

私人密钥有时也叫秘密密钥。

为了避免与对称算法混淆,此处不用秘密密钥这个名字。

用公开密钥K加密表示为

EK(M)=C.

虽然公开密钥和私人密钥是不同的,但用相应的私人密钥解密可表示为:

DK(C)=M

有时消息用私人密钥加密而用公开密钥解密,这用于数字签名(后面将详细介绍),尽管可能产生混淆,但这些运算可分别表示为:

EK(M)=C

DK(C)=M

当前的公开密码算法的速度,比起对称密码算法,要慢的多,这使得公开密码算法在大数据量的加密中应用有限。

3,单向散列函数

单向散列函数H(M)作用于一个任意长度的消息M,它返回一个固定长度的散列值h,其中h的长度为m。

输入为任意长度且输出为固定长度的函数有很多种,但单向散列函数还有使其单向的其它特性:

(1)给定M,很容易计算h;

(2)给定h,根据H(M)=h计算M很难;

(3)给定M,要找到另一个消息M'并满足H(M)=H(M')很难。

在许多应用中,仅有单向性是不够的,还需要称之为"抗碰撞"的条件:

要找出两个随机的消息M和M',使H(M)=H(M')满足很难。

由于散列函数的这些特性,由于公开密码算法的计算速度往往很慢,所以,在一些密码协议中,它可以作为一个消息M的摘要,代替原始消息M,让发送者为H(M)签名而不是对M签名。

如SHA散列算法用于数字签名协议DSA中。

4,数字签名

提到数字签名就离不开公开密码系统和散列技术。

有几种公钥算法能用作数字签名。

在一些算法中,例如RSA,公钥或者私钥都可用作加密。

用你的私钥加密文件,你就拥有安全的数字签名。

在其它情况下,如DSA,算法便区分开来了?

?

数字签名算法不能用于加密。

这种思想首先由Diffie和Hellman提出。

基本协议是简单的:

(1)A用她的私钥对文件加密,从而对文件签名。

(2)A将签名的文件传给B。

(3)B用A的公钥解密文件,从而验证签名。