XX投资集团网站渗透测试报告.docx

《XX投资集团网站渗透测试报告.docx》由会员分享,可在线阅读,更多相关《XX投资集团网站渗透测试报告.docx(15页珍藏版)》请在冰豆网上搜索。

XX投资集团网站渗透测试报告

_______________________________

XXXX投资集团

网站渗透测试报告

_______________________________

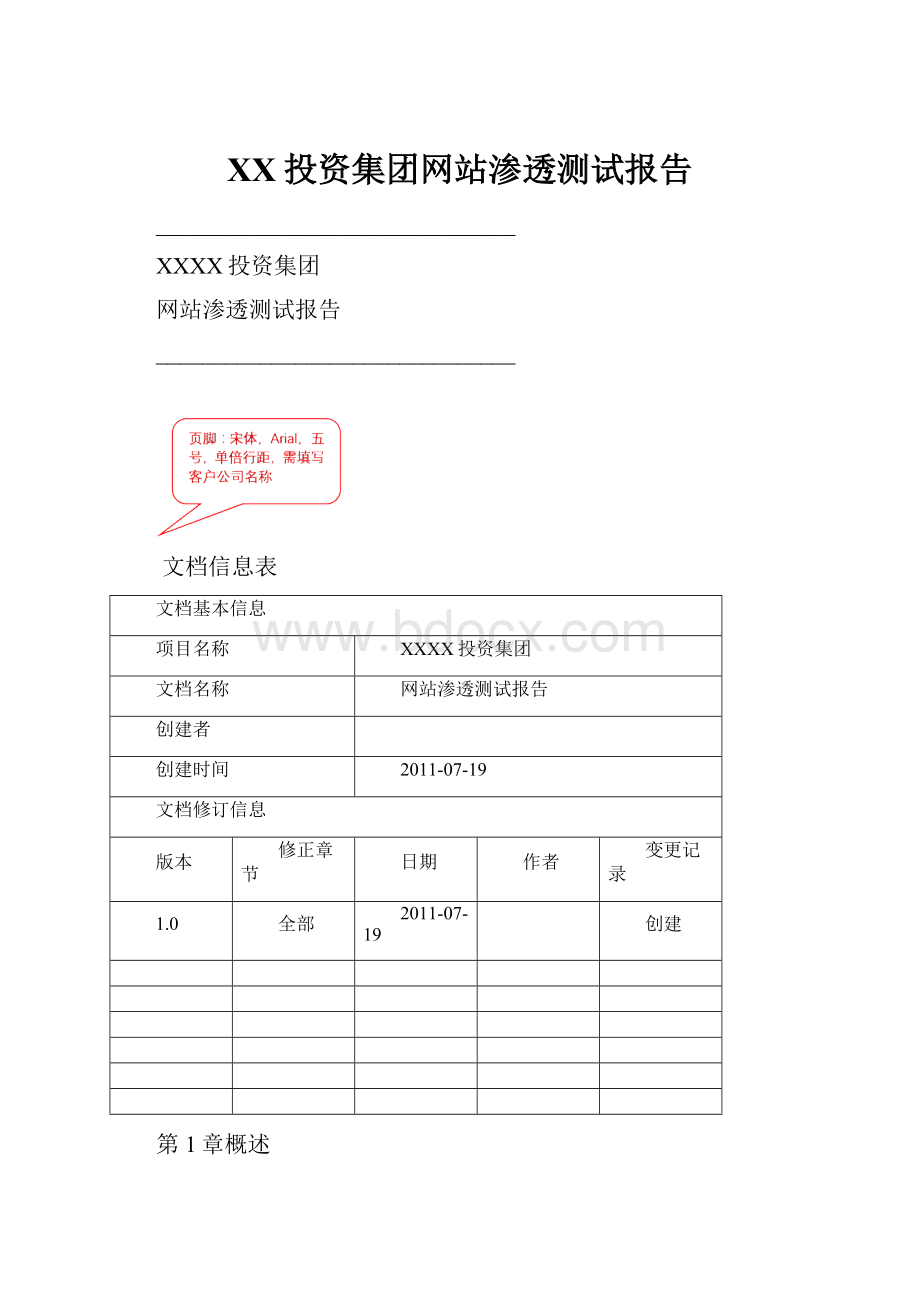

文档信息表

文档基本信息

项目名称

XXXX投资集团

文档名称

网站渗透测试报告

创建者

创建时间

2011-07-19

文档修订信息

版本

修正章节

日期

作者

变更记录

1.0

全部

2011-07-19

创建

第1章概述

1.1.测试目的

模拟黑客的入侵行为,对指定的网站应用系统进行安全漏洞扫描和利用测试,评估是否存在可以被攻击者真实利用的漏洞以及由此引起的风险大小,为制定相应的安全措施与解决方案提供实际的依据。

1.2.测试范围

应用系统名称

应用系统IP

门户网站

邮箱系统

1.3.实施流程

渗透测试服务流程定义如下:

1.3.1.信息收集

此阶段中,渗透测试小组进行必要的信息收集,如IP地址、DNS记录、软件版本信息、IP段等。

⏹采用方法

Ø基本网络信息获取

Øping目标网络得到IP地址和ttl等信息

Øtcptraceroute和traceroute的结果

Øwhois结果

Ønetcraft获取目标可能存在的域名、Web及服务器信息

Øcurl获取目标web基本信息

Ønmap对网站进行端口扫描并判断操作系统类型

Øgoogle、yahoo、baidu等搜索引擎获取目标信息

ØFWtester、hping3等工具进行防火墙规则探测

Ø其他

1.3.2.渗透测试

此阶段中,渗透测试小组根据第一阶段获得的信息对网络、系统进行渗透测试。

此阶段如果成功的话,可能获得普通权限。

⏹采用方法

Ø常规漏洞扫描和采用商用软件进行检查

Ø结合使用ISS与Nessus等商用或免费的扫描工具进行漏洞扫描

Ø采用SolarWinds对网络设备等进行搜索发现

Ø采用nikto、webinspect等软件对web常见漏洞进行扫描

Ø采用如AppDetectiv之类的商用软件对数据库进行扫描分析

Ø对Web和数据库应用进行分析

Ø采用WebProxy、SPIKEProxy、webscarab、ParosProxy、Absinthe等工具进行分析

Ø用Ethereal抓包协助分析

Ø用webscan、fuzzer进行SQL注入和XSS漏洞初步分析

Ø手工检测SQL注入和XSS漏洞

Ø采用类似OScanner的工具对数据库进行分析

Ø基于通用设备、数据库、操作系统和应用的攻击

Ø采用各种公开及私有的缓冲区溢出程序代码,也采用诸如MetasploitFramework之类的利用程序集合。

Ø基于应用的攻击

Ø基于web、数据库或特定的B/S或C/S结构的网络应用程序存在的弱点进行攻击。

Ø口令猜解技术

Ø进行口令猜解可以采用X-Scan、Brutus、Hydra、溯雪等工具。

1.3.3.本地信息收集

此阶段中,渗透测试小组进行本地信息收集,用于下一阶段的权限提升。

1.3.4.权限提升

此阶段中,渗透测试小组尝试由普通权限提升为管理员权限,获得对系统的完全控制权。

在时间许可的情况下,必要时从第一阶段重新进行。

⏹采用方法

Ø口令嗅探与键盘记录

嗅探、键盘记录、木马等软件,功能简单,但要求不被防病毒软件发觉,因此通常需要自行开发或修改。

Ø口令破解

有许多著名的口令破解软件,如L0phtCrack、JohntheRipper、Cain等

1.3.5.清除

此阶段中,渗透测试小组清除中间数据。

1.3.6.输出报告

此阶段中,渗透测试小组根据测试的结果编写渗透测试报告。

1.4.参考标准

《OWASPTestingGuide》

第2章测试综述

2.1.总体安全现状

通过本次安全渗透测试的结果看,门户网站自身的安全性较好,虽然存在部分安全漏洞,但利用的可能性低,这得益于门户网站防护体系较完善,包括防篡改系统、双层防火墙、发布管理机制等。

但从整性安全性看,门户网站被成功突破的风险还是很大,其中,本次渗透中对门户网站统一网段中的党群工作信息管理系统(xxxx/)、投标系统(xxx)都成功渗透,并获取管理员权限。

利用党群工作信息管理系统,安全工程师可对门户网站发起内部攻击,进而可完全入侵门户网站。

因时间关系,以及昨天交流渗透结果后,管理员关闭党群工作信息管理系统,无法进一步测试和验证。

2.2.安全漏洞列表

下表展示了本次测试发现的安全漏洞与相应的风险:

应用系统

利用漏洞

威胁来源

风险等级

风险描述

门户网站

Apache版本低

外部黑客

高

可远程执行代码,直接得到管理员权限

SQL注入漏洞

外部黑客

高

恶意用户可以通过注入JavaScript、VBScript、ActiveX、HTML或者Flash的方式欺骗用户,可以收集Cookie等相关数据并冒充其他用户,当然也可以修改当前用户信息。

跨站脚本编制

外部黑客

高

恶意用户可以通过注入JavaScript、VBScript、ActiveX、HTML或者Flash的方式欺骗用户,并收集Cookie等相关数据并冒充其他用户。

通过精心构造的恶意代码,甚至可以获取系统的管理权限,或者让访问者访问非法网站或下载恶意木马。

敏感信息泄漏

外部黑客

中

泄漏敏感信息

邮件系统

跨站点请求伪造

外部黑客

中

可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

已解密的登录请求

外部黑客

中

可能会窃取诸如用户名和密码等未经加密即发送了的用户登录信息

未设置验证码机制

外部黑客

中

恶意攻击者可以使用暴力破解的手段猜解帐号和密码

第3章测试结果

3.1.门户网站

3.1.1.Apache版本低

⏹测试过程

探测发现Apache的版本低,为Apachehttpd2.2.9((Win32)

⏹风险分析

该版本存在一个mod_isapiDanglingPointer漏洞,可远程执行代码,直接得到管理员权限

⏹风险等级

高

⏹影响URL

无

⏹解决方法

升级Apache版本。

3.1.2.SQL注入漏洞

⏹测试过程

访问如下地址:

从错误信息判断,数据库为微软的SQLServer数据库,泄漏表名和字段名visiter.docid,由此判断该页面存在SQL注入漏洞

⏹风险分析

攻击者可以通过构造特殊URL的手段,利用SQL注入漏洞从数据库中获取敏感数据、修改数据库数据(插入/更新/删除)、执行数据库管理操作(如关闭数据库管理系统)、恢复存在于数据库文件系统中的指定文件内容,在某些情况下能执行操作系统命令。

⏹风险等级

高

⏹影响URL

⏹解决方法

对用户输入的数据进行全面安全检查或过滤,尤其注意检查是否包含HTML特殊字符。

这些检查或过滤必须在服务器端完成,建议过滤的常见危险字符如下:

Ø|(竖线符号)

Ø&(&符号)

Ø;(分号)

Ø$(美元符号)

Ø%(百分比符号)

Ø@(at符号)

Ø'(单引号)

Ø"(引号)

Ø\'(反斜杠转义单引号)

Ø\"(反斜杠转义引号)

Ø<>(尖括号)

Ø()(括号)

Ø+(加号)

ØCR(回车符,ASCII0x0d)

ØLF(换行,ASCII0x0a)

Ø,(逗号)

Ø\(反斜杠)

3.1.3.跨站脚本漏洞(内网中存在)

⏹测试过程

使用如下经过特殊构造的URL访问网站:

http:

//192.168.1.12/resin-admin/digest.php?

digest_attempt=1&digest_realm=">

显示出预先嵌入的XX框架,如下图:

说明该页面存在跨站脚本漏洞。

⏹风险分析

攻击者可以通过构造URL注入JavaScript、VBScript、ActiveX、HTML或者Flash的手段,利用跨站脚本漏洞欺骗用户,收集Cookie等相关数据并冒充其他用户。

通过精心构造的恶意代码,可以让访问者访问非法网站或下载恶意木马,如果再结合其他攻击手段(如社会工程学、提权等),甚至可以获取系统的管理权限。

⏹风险等级

高

⏹影响URL

http:

//192.168.1.12/resin-admin/digest.php

⏹解决方法

对用户输入的数据进行全面安全检查或过滤,尤其注意检查是否包含HTML特殊字符。

这些检查或过滤必须在服务器端完成,建议过滤的常见危险字符如下:

Ø|(竖线符号)

Ø&(&符号)

Ø;(分号)

Ø$(美元符号)

Ø%(百分比符号)

Ø@(at符号)

Ø'(单引号)

Ø"(引号)

Ø\'(反斜杠转义单引号)

Ø\"(反斜杠转义引号)

Ø<>(尖括号)

Ø()(括号)

Ø+(加号)

ØCR(回车符,ASCII0x0d)

ØLF(换行,ASCII0x0a)

Ø,(逗号)

Ø\(反斜杠)

3.1.4.敏感信息泄漏

⏹测试过程

访问如下地址:

查看源代码,发现泄漏XML路径

访问

⏹风险分析

泄漏敏感信息

⏹风险等级

中

⏹影响URL

http:

///dqgz/sktw/upload.asp

⏹解决方法

去掉注释语句中的敏感信息

3.2.邮件系统

3.2.1.跨站点请求伪造

⏹测试过程

对比如下两个请求结果:

原始

测试(将HTTP头设置为“”)

测试响应与原始有效响应相同,意味着尽管登录尝试中包含危险字符,但是它仍然已成功,说明该页面存在跨站请求响应漏洞。

⏹风险分析

可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

⏹风险等级

中

⏹影响URL

http:

//xx/wm/mail/login.html

⏹解决方法

添加取自会话cookie的会话标识,使它成为一个参数。

服务器必须检查这个参数是否符合会话cookie,若不符合,便废弃请求。

攻击者无法猜测这个参数的原因是应用于cookie的“同源策略”,因此,攻击者无法伪造一个虚假的请求,让服务器误以为真。

攻击者难以猜测且无法访问的任何秘密(也就是无法从其他域访问),都可用来替换会话标识。

这可以防止攻击者设计看似有效的请求。

3.2.2.已解密的登录请求

⏹测试过程

访问如下地址,发现登录时没有使用加密的方式(如https)提交用户的数据,如帐号和密码。

http:

//xx/wm/mail/login.html

⏹风险分析

攻击者可以轻松地窃取诸如用户名和密码等未经加密即发送了的用户登录信息。

⏹风险等级

中

⏹影响URL

http:

//xx/wm/mail/login.html

⏹解决方法

Ø确保所有登录请求都以加密方式发送到服务器。

Ø请确保敏感信息,例如:

✓-用户名

✓-密码

✓-社会保险号码

✓-信用卡号码

✓-驾照号码

✓-电子邮件地址

✓-电话号码

✓-邮政编码

一律以加密方式传给服务器。

3.2.3.未使用验证码机制

⏹测试过程

访问如下地址,发现登录时缺少验证码机制。

http:

//xx/wm/mail/login.html

⏹风险分析

恶意攻击者可以使用暴力破解的手段猜解帐号和密码。

⏹风险等级

中

⏹影响URL

http:

//xx/wm/mail/login.html

⏹解决方法

在用户登录页面上增加验证码机制。

3.3.党群工作信息管理系统

通过旁站探测,我们探测到与门户网站在同一网段还存在党群工作信息管理系统,通过对常群工作信息管理系统进行登录框构造成SQL语言进行攻击,我们获取党群工作信息系统管理员账号和密码,(账号:

cpi001密码:

XXXXXX),进入常群工作管理系统,如下图:

输入获取的账号与密码,入进如下:

如图右上显示为管理员界面。

可以对党群发布系统进行操作。

进一步查看,可获取全国各电力公司的党群发布系统的账号和密码。

基于针对党群系统的利用,可我们可以通过管理员权限,上传或发布带有木马的文件,并通过党群系统击活木马,通过内网对门户网站进行攻击,获取门户网站控制权。

第4章安全建议

⏹更新Apache应用程序版本。

⏹对用户输入的数据进行全面安全检查或过滤,尤其注意检查是否包含HTML特殊字符。

这些检查或过滤必须在服务器端完成。

⏹确保所有登录请求都以加密方式发送到服务器。

注意事项。

⏹去掉注释语句中的敏感信息

⏹在用户登录页面上增加验证码机制

⏹添加取自会话cookie的会话标识,使它成为一个参数。

服务器必须检查这个参数是否符合会话cookie,若不符合,便废弃请求。