DHCP中继实验ciscoWord格式文档下载.docx

《DHCP中继实验ciscoWord格式文档下载.docx》由会员分享,可在线阅读,更多相关《DHCP中继实验ciscoWord格式文档下载.docx(10页珍藏版)》请在冰豆网上搜索。

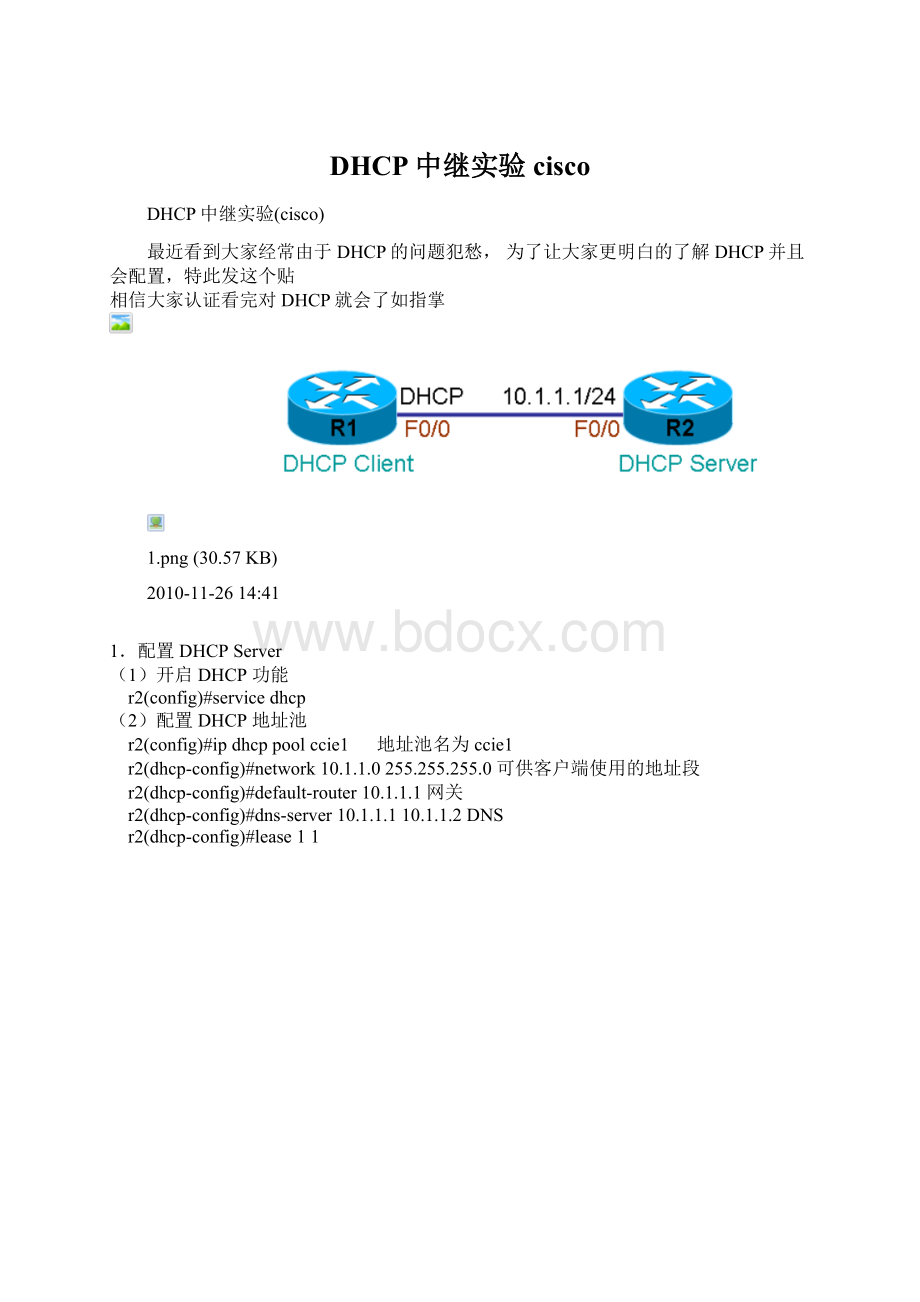

如图中所示,当R1

的接口配置为DHCP获得地址后,那么将从F0/0发出目的

地为255.255.255.255

的广播请求包,如果R2为DHCP服务器,便会响应客户端,

但它不是DHCP

服务器,因此R2

收到此广播包后便默认丢弃该请求包。

而真正的

DHCP服务器是R4,R1

的广播包又如何能到达R4这台服务器呢,R4又如何向R1

客户端发送正确的IP地址呢。

路由器是不能够转发广播的,因此,除非能够让R2将客户端的广播包单播发向

R4这台服务器。

我们的做法就是让R2将广播包通过单播继续前转到R4这台服务

器,称为DHCP中继,通过IPhelp-address功能来实现。

1.R2配置

(1)配置将DHCP广播前转到34.1.1.4

注:

IPhelp-address功能默认能够前转DHCP协议,所以无需额外添加。

R2(config)#intf0/0

R2(config-if)#iphelper-address34.1.1.4

2.配置DHCPServer:

R4(config)#servicedhcp

R4(config)#ipdhcppoolccie1

R4(dhcp-config)#network10.1.1.0255.255.255.0可供客户端使用的地址段

R4(dhcp-config)#default-router10.1.1.1网关

R4(config)#ipdhcppoolccie2

R4(dhcp-config)#network34.1.1.0255.255.255.0可供客户端使用的地址段

R4(dhcp-config)#default-router34.1.1.4网关

(3)去掉不提供给客户端的地址

R4(config)#ipdhcpexcluded-address10.1.1.110.1.1.10移除10.1.1.1到10.1.1.10

R4(config)#ip

dhcp

excluded-address

34.1.1.1

34.1.1.10移除20.1.1.1到

20.1.1.10

(4)配置正确地址池的路由

R4(config)#iproute10.1.1.0255.255.255.034.1.1.3

R3无需做任何配置!

3.查看结果

查看DHCPClient会看到接口F0/0的IP地址为10.1.1.11,那么DHCP服务器R4

又是根据什么来判断出客户端需要的是哪个网段的IP地址呢,为什么还是没有错把

34.1.1.0/24网段的地址发给客户呢。

不是说服务器从哪个接口收到请求,就把这个

接口相同网段的地址发给客户端吗?

按照之前的理论,应该是发送34.1.1.0/24的地

址给客户啊。

在这里,能够指导服务器发送正确IP地址给客户端,是因为有一个被

称为option82的选项,这个选项只要DHCP请求数据包被中继后便会自动添加,此

选项,中继路由器会在里面的giaddr位置写上参数,这个参数,就是告诉服务器,客

户端需要哪个网段的IP地址才能正常工作。

中继路由器从哪个接口收到客户的DHCP

请求,就在option82的giaddr位置写上该接收接口的IP地址,然后服务器根据giaddr

位置上的IP地址,从地址池中选择一个与该IP地址相同网段的地址给客户,如果

没有相应地址池,则放弃响应,所以,服务器R4能够正确发送10.1.1.0/24

的地址

给客户,正是因为R2在由于IPhelp-address的影响下,将giaddr

的参数改成了自己

接收接口的地址,即将giaddr参数改成了10.1.1.1,通过debug会看到如下过程:

*Mar100:

28:

36.666:

DHCPD:

settinggiaddrto10.1.1.1.

36.666HCPD:

BOOTREQUESTfrom0063.6973.636f.2d30.3031.322e.

6439.6639.2e63.3638.302d.4661.302f.30forwardedto34.1.1.4.

从上面debug信息可以看到R2是将giaddr

改成10.1.1.1后发中继发向34.1.1.4

的,需要知道的是,经过中继后发来的DHCP请求包如果giaddr位置不是某个IP地

址而是0.0.0.0的话,服务器是丢弃该请求而不提供IP地址的。

当服务器上存在10.1.1.0/24网段的地址池时,服务器要将该地址池发送给客户,

就必须存在到达10.1.1.0网段的路由(默认路由也行),并且客户端必须位于该路由的

方向,如果方向不对,该地址池也是不能够发给客户使用的。

不同VLAN分配不同地址

3.png(69.93KB)

如图3中所示,两个DHCP客户端分别位于交换机上两个不同的VLAN,交换机

上的VLAN接口将作为他们的网关,R3是DHCP服务器,这两个客户端必须得到不

同网段的地址,否则无法与外网通信,在这种情况下,服务器R3也必须正确为R1

分配10.1.1.0/24网段的地址,必须为R2分配20.1.1.0/24的地址,配置如下:

R3(config)#servicedhcp

R3(config)#ipdhcppoolccie1

R3(dhcp-config)#network10.1.1.0255.255.255.0

可供客户端使用的地址段

R3(dhcp-config)#default-router10.1.1.1

网关

R3(config)#ipdhcppoolccie2

R3(dhcp-config)#network20.1.1.0255.255.255.0

R3(dhcp-config)#default-router20.1.1.1

网关

R3(config)#ipdhcpexcluded-address10.1.1.110.1.1.10移除10.1.1.1到10.1.1.10

R3(config)#ip

20.1.1.1

20.1.1.10移除20.1.1.1

到

R3(config)#iproute10.1.1.0255.255.255.030.1.1.1

R3(config)#iproute20.1.1.0255.255.255.030.1.1.1

2.配置交换机

(1)配置相应接口信息

sw(config)#vlan10

sw(config-vlan)#exit

sw(config)#vlan20

sw(config)#intf0/1

sw(config-if)#switchportmodeaccess

sw(config-if)#switchportaccessvlan10

sw(config-if)#exit

sw(config)#intf0/2

sw(config-if)#switchportaccessvlan20

sw(config)#intvlan10

sw(config-if)#ipaddress10.1.1.1255.255.255.0

sw(config-if)#iphelper-address30.1.1.3

单播前转DHCP广播到30.1.1.3

sw(config)#intvlan20

sw(config-if)#ipaddress20.1.1.1255.255.255.0

3.配置DHCPClient

(1)配置R1

r1(config)#intf0/1

r1(config-if)#ipaddressdhcp

(2)配置R2

r2(config)#intf0/1

r1(config-if)#ipaddressdhcp

4.查看结果:

按上述配置完之后,客户端R1的F0/0便能够收到地址10.1.1.11,客户端R2便

能够收到地址20.1.1.11,然后就可以全网通信。

在上述的情况下,服务器R3

能够

正确为R1分配10.1.1.0/24网段的地址,能够正确为R2分配20.1.1.0/24网段的地址,

同样也是因为交换机在收到R1的DHCP广播包后,将giaddr的参数改成了10.1.1.1,

收到R2的广播包后,将giaddr

的参数改成了20.1.1.1,所以最后服务器R3能够根

据giaddr=10.1.1.1的包分配10.1.1.0/24

的地址,根据giaddr=20.1.1.1

的包分配

20.1.1.0/24的地址。

IP与MAC地址绑定

在配置DHCP时,地址池中除了移除掉的IP地址之外,所有的地址都会按顺序

分配给客户,所以客户机得到的IP

地址是无法固定的,有时需要每次固定为某些

PC分配相同的IP地址,那么这时就可以配置DHCP服务器以静态将IP地址和某些

MAC绑定,只有相应的MAC地址才能获得相应的IP地址。

在Cisco设备上静态将

IP与MAC绑定的方法为,需要将某个IP地址绑定给MAC地址,就为该IP地址单独

创建地址池,称为hostpool,地址池中需要注明IP地址和掩码位数,并且附上一个

MAC地址,以后这个IP地址就只分配给这个MAC地址,所以hostpool只能有一个

IP地址和一个MAC地址,如果需要为多个客户绑定IP和MAC,就必须得单独为每

个客户都配置各自的host

pool,还要注意的是,在host

pool中,MAC地址的表示

方法和平常不一样,比如一个主机网卡的MAC地址为aabb.ccdd.eeff,在地址池中,

需要在前面加上01

(01表示为以太网类型),结果为01aa.bbcc.ddee.ff

1.配置hostpool:

(1)配置pool名

r1(config)#ipdhcppooccie

(2)配置IP地址

r1(dhcp-config)#host10.1.1.100/24

(3)配置与该IP地址对应的MAC地址

r1(dhcp-config)#client-identifier01aa.bbcc.ddee.ff

2.查看配置结果:

(1)查看服务器地址分配状态

r1#shipdhcpbinding

BindingsfromallpoolsnotassociatedwithVRF:

IPaddress

Client-ID/

Leaseexpiration

Type

Hardwareaddress/

Username

10.1.1.100

01aa.bbcc.ddee.ff

Infinite

Manual

r1#

说明:

从以上结果可以看出,IP地址10.1.1.100已经手工与MAC地址aabb.ccdd.eeff

做了绑定,以后只要MAC地址为aabb.ccdd.eeff的客户端请求IP地址时,才能获得

IP地址10.1.1.100。

DHCP安全ARP

4.png(61.55KB)

Cisco设计的DHCP安全ARP也许不是绝对的安全,但也起到了一定的作用,原

本设计为一个需要计费的公共热点PVLAN

(公共无线场所),如图4

中所示,R3为

DHCP服务器,为付费的R1提供正确IP地址以提供网络服务,当服务器R3为客户

端R1提供IP地址10.1.1.2之后,就已经记住了它的MAC地址,在正常情况下,如

果R1退出,服务器是不知道的,并且当网络中有欺骗者接入后,也可冒充10.1.1.2

这个地址进行上网,当然R1和R2

的MAC地址肯定是不一样的,如果这时服务器

R3由于自动更新ARP表的MAC地址,就能够顺利让R2上网。

基于上述原因,需要在服务器R3和客户端R1之间提供某种安全机制,即服务器

定期ARP讯问10.1.1.2是否还存在,在讯问时,只有R1能够回答。

在完成这种机制,需要两个feature来支持,第一个是Update

Arp,在地址池模

式下开启,这个feature

便是定期讯问网络中DHCP

客户端的;

第二个是Authorized

ARP

(ARP授权),只能在以太网接口下开启,功能是禁止该接口下通过ARP

自动更

新和学习MAC地址,这样一来,接口下将不能有手动配置IP的设备接入,因为手

工配置IP接入后,服务器不会更新自己的ARP

表,也就无法完成到新设备的二层

MAC地址封装,也就无法和新设备进行通信,只有合法的DHCP客户端才能正常通

信,所以,如果为远程客户端分配IP地址,就无法做这样的保护,并且到远程客户

端的下一跳必须是自己的客户端,因为如果不是,是无法通信的,因为ARP不存在

到它的条目。

1.配置安全ARP:

地址池名为ccie1

R3(dhcp-config)#network10.1.1.0255.255.255.0可供客户端使用的地址段

R3(dhcp-config)#default-router10.1.1.1网关

R3(dhcp-config)#updatearp

开启定期ARP讯问

(4)在接口下开启AuthorizedARP

R3(config)#intf0/0

R3(config-if)#Router(config-if)#arpauthorized禁止动态更新ARP

R3(config-if)#arptimeout60

60秒客户无应答则删除ARP条目

通过以上配置之后,当DHCP客户端从服务器获得IP地址后,服务器便会定

期查讯该IP地址,如果60秒没有回答,便从ARP表中删除该条目。

DHCP监听

5.png(61.6KB)

如图5

中所示,客户端R1只有正确从服务器R3

中获得10.1.1.0/24

网段的IP

地址才能够正确上网,如果当网络中出现另外一台错误的DHCP服务器(图中R2),

R2向客户端R1发出20.1.1.0/24

的地址,那么将导致R1网络中断,在这样的情况下,

就需要禁止不合法的DHCP服务器向网络中提供DHCP服务,这就需要DHCP监听

(DHCPSnooping)。

DHCPSnooping是在交换机上完成的,如上图中,只要告诉交换

机,只有F0/3发来的DHCP应答地址才转发给客户端,其它接口发来的应答地址统

统被丢弃。

要做到这一点,就要告诉交换机,F0/3接口是它可能信任的DHCP地址,

其它接口都是不可信的,不能提供DHCP应答,那么在实现这个功能时,就需要将

交换机上的接口分为可信任接口和不可信任接口两种,默认交换机全为不可信任接

口,也就是说交换机开启DHCP

Snooping之后,没有任何一个接口上的DHCP服务

器能提供服务。

在交换机上配置DHCP

Snooping时,必须指明在哪个VLAN上进行

监听,其它没有监听的VLAN不受上述规则限制。

1.交换机上配置DHCPSnooping

交换机上所有接口全部划入VLAN1

(1)在交换机上开启DHCPSnooping

sw(config)#ipdhcpsnooping

开启DHCPSnooping

sw(config)#ipdhcpsnoopingvlan1

在交换机上启用DHCPSnooping

(2)将相应接口变为信任接口(默认全部为不可信)

sw(config-if)#ipdhcpsnoopingtrust

2.查看命令:

(1)查看dhcpsnooping

Sw#shipdhcpsnooping

说明:

通过以上配置之后,只有交换机F0/3接口上(信任接口)的设备能够应

答DHCP请求,而其它所有接口,比如R2过来的DHCP应答是会被丢弃的。

但是你

会发现,在这之后,R1还是无法获得服务器R3发来的DHCP地址。

这是因为开了

DHCPSnooping的交换机默认会产生中继效果,即将DHCP请求包的giaddr的参数改

成0.0.0.0,交换机的这种中继效果是无法关闭的,当一个服务器收到中继后并且将

giaddr设置为0.0.0.0而不是IP地址的请求包时,默认是要丢弃该数据包而不作应答

的,所以服务器R3丢弃了该请求数据包。

要让客户R1能够正常收到DHCP提供的

IP地址,就要让DHCP服务器对即使giaddr为0.0.0.0

的请求包也作出应答。

配置如

下:

R3(config-if)#ipdhcprelayinformationtrusted

最后,从上图中,如果R3本身还不是DHCP服务器,如果DHCP服务器还在远程

网络,需要R3提供中继并转发该请求包到服务器的话,那么R3除了在接口下配置

ipdhcprelayinformationtrusted之外,还必须配置iphelper-address,两者缺一不可。