01高一信息科技考试大纲及知识点要求重要3.docx

《01高一信息科技考试大纲及知识点要求重要3.docx》由会员分享,可在线阅读,更多相关《01高一信息科技考试大纲及知识点要求重要3.docx(42页珍藏版)》请在冰豆网上搜索。

01高一信息科技考试大纲及知识点要求重要3

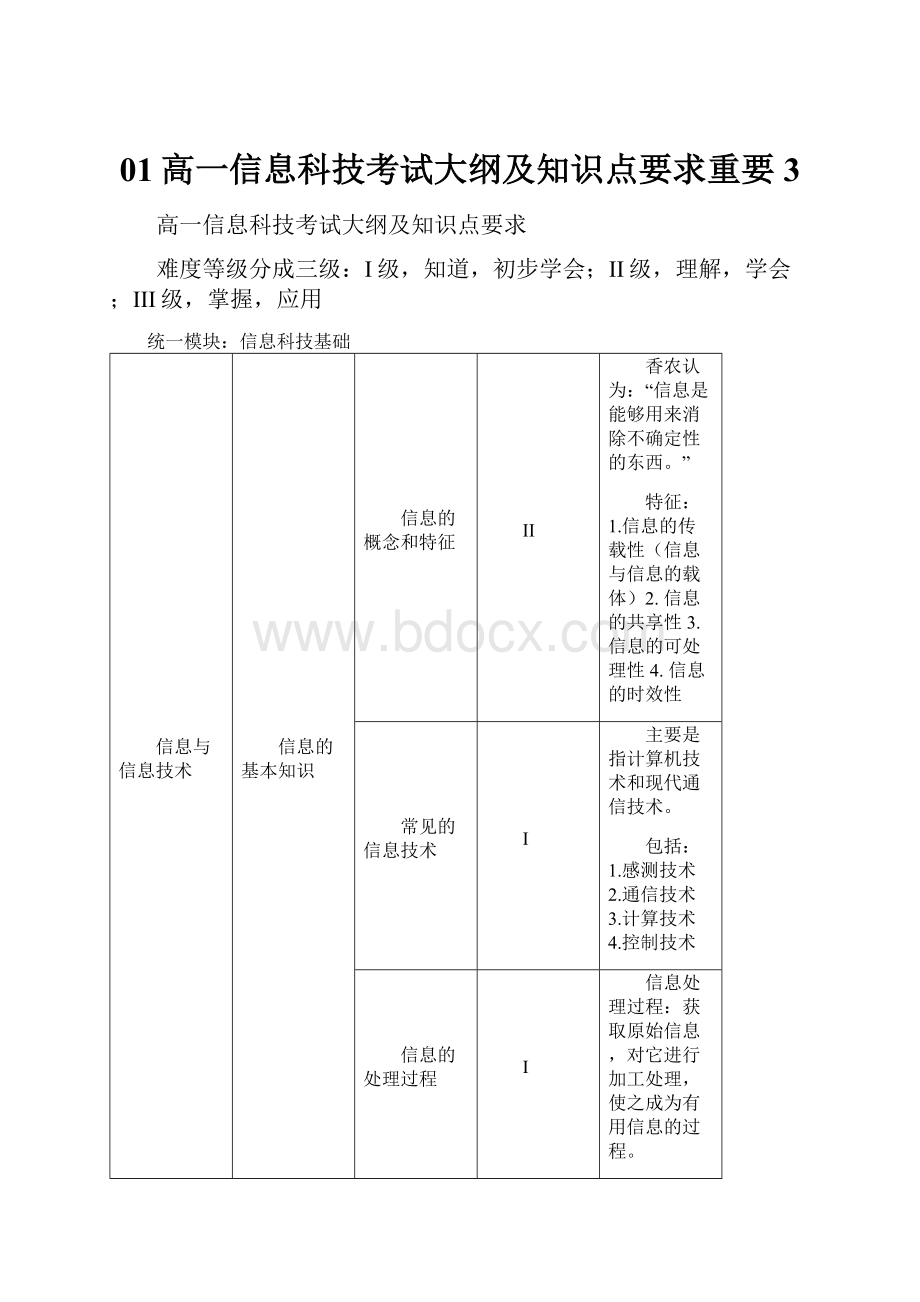

高一信息科技考试大纲及知识点要求

难度等级分成三级:

I级,知道,初步学会;II级,理解,学会;III级,掌握,应用

统一模块:

信息科技基础

信息与信息技术

信息的基本知识

信息的概念和特征

II

香农认为:

“信息是能够用来消除不确定性的东西。

”

特征:

1.信息的传载性(信息与信息的载体)2.信息的共享性3.信息的可处理性4.信息的时效性

常见的信息技术

I

主要是指计算机技术和现代通信技术。

包括:

1.感测技术2.通信技术3.计算技术4.控制技术

信息的处理过程

I

信息处理过程:

获取原始信息,对它进行加工处理,使之成为有用信息的过程。

包括:

对信息的获取、加工、表达、传播、存储、转换和使用等

信息科技的发展及影响

I

语言→文字→造纸→印刷→电报→1946年首台计算机诞生于美国→网络→微波通信→光缆传输

信息与数字化

信息的数字化

II

将信息的非二进制形式(文字、声音、图象等各种形式)转换成二进制形式的过程,这个过程也叫做编码。

计算机只能识别、处理二进制。

数制及数制之间的转换

III

生活中最常用:

十进制(D)。

计算机学科中有:

二进制(B)、八进制(O)、十六进制(H)。

十进制转换成N进制的方法:

除以N取余数(最后按逆序排列余数);

N进制转换成十进制的方法:

按权展开求和。

(N进制整数,右起第k位上的权是:

N的k-1次方)

字符的编码

III

西文字符

1.采用ASCII编码(美国信息交换标准码)

2.ASCII编码字符集一共有128个字符,包括字母、数字、标点符号和控制字符。

数字编码<大写字母编码<小写字母编码(三段分别连续)

3.每个ASCII字符采用7位二进制编码,存放时占据1个字节(Byte)即8位二进制(8bit),最高1位置0存放。

中文字符

一.内码(在计算机内部存储、处理中文的编码)

1.采用中华人民共和国国家标准,GB2312-80中共有7445个字符。

GB18030中共有27484个字符。

2.由于中文字符数量多,一个中文字符,至少占用16位二进制数(即2个字节)。

二.输入码(用于键盘输入中文:

拼音码(音码)、五笔字型码(形码)智能ABC(音形码))

三.字形码(用来解决在显示器上显示中文或在纸张上打印中文,文字的显示、打印原理与图像的显示、打印原理相同)有:

16×16、32×32等点阵,点阵规模越大字形越美、文字边缘越平滑,编码所占的存储空间越大。

声音的编码

II

1.声音的编码通过采样和量化两个步骤。

(计算机通过声卡来实现)

2.采样频率越高,存储声音的数据量也越大;量化级数越多,存储声音的数据量也越大。

3.目前声音文件的格式:

CD、WAV、MP3、WMA、RA

图像的编码

II

1.计算机中图像分成:

矢量图和位图。

2.位图的基本原理:

(1)将显示器按照行列分割成许多点,这些点称为像素。

通常分割成:

800×600、1024×768、1440×900等。

(2)黑白两色位图:

每个像素用一位二进制数来表示颜色信息;

彩色位图:

所谓彩色就是用红、蓝、绿三种颜色调配而成,每个像素包含这三种颜色的信息,若每种颜色用八位二进制数表示,那么每个像素的彩色信息用24位二进制数(即三个字节)来表示。

3.位图文件格式:

BMP、TIF、GIF、JPG(JPEG)。

数据的压缩

II

1.压缩的目的是为了更少占用文件的存储空间,在网络中更快的传送。

2.压缩分为:

无损压缩和有损压缩两种。

无损压缩:

1)还原后的数据与压缩前的数据完全相同。

2)适合:

文档、数据和程序文件。

3)常用的压缩软件:

WINRAR和WINZIP

有损压缩:

1)还原后的数据达不到与压缩前的数据完全相同。

2)适合:

声音、图像、视频文件。

3)专用转换工具软件来实现。

信息技术工具

计算机硬件系统

冯·诺依曼体系及五大逻辑部件

II

1.冯·诺依曼提出的两项重要的建议:

二进制数、存储程序。

2.计算机系统分成:

硬件系统和软件系统。

3.计算机硬件系统:

五大部件即:

运算器、控制器、存储器、输入设备、输出设备。

(详见:

学习资料)

计算机硬件的基本配置

III

基本配置:

CPU、内存、硬盘、光驱、显示器。

例如

1.IntelCore2—2.5GHz/4G/500GB/Rambo/21.5’

2.AMDPhenomX387502.4G/2GB/320GB/DVD/20’/DOS

计算机软件系统

软件的分类

I

1.系统软件和应用软件

2.系统软件分成:

1)操作系统:

Dos,Windows,Os,Unix,Linux

2)语言处理程序:

Pascal,C,C++,VB,Java,Delphi,C#

3)数据库管理系统:

(Database)SQLServer,Oracle,DB2

3.应用软件分成:

1)办公软件:

2)多媒体制作和播放软件:

3)网络应用软件:

4)管理信息系统:

5)生产过程控制系统:

4.系统软件与应用软件的关系:

系统软件:

使用和管理计算机的作用,支持应用软件工作。

应用软件:

是为了某个应用目的专门编制的软件,必须在系统软件的支持下工作。

常用软件的安装

II

1.常见安装程序的文件名有:

Setup.exe和Install.exe。

2.常用软件卸载的方法:

1)使用软件安装时提供的uninstall或unload程序。

2)通过windows的控制面板中的“添加或删除程序”功能。

3)启动安装程序,选择“卸载”或“删除”。

3.软件安装在硬盘中。

硬盘在使用之前需要:

(1)分区、格式化

(2)安装操作系统、设备驱动程序(3)安装应用软件。

网络基础

网络基础知识

网络的组成要素

I

1.什么是计算机网络:

利用各种通信线路,把地理上分散的、彼此独立的多台计算机连接起来,遵循某种约定进行通信,实现资源的共享及相互协同工作的系统。

2.网络的三要素:

计算机设备、通信线路及连接设备和网络协议。

网络的功能

I

数据通信(Mail)、资源共享(软硬件)和分布式处理(机票预售)。

网络的分类与互联

II

1.按照网络的覆盖范围、通信距离的长短来分:

局域网(LAN)、城域网(MAN)、广域网(WAN)。

2.按照拓扑结构来分:

总线型、星型、环型、网状型、树状型。

网络的硬件

I

1.网络的传输速率:

bps,即bitspersecond作为基本单位。

指每秒钟传输的二进制位数。

2.网络的硬件:

网卡、网线、集线器、交换机、路由器等。

3.网络的传输介质:

有线传输介质:

双绞线、同轴电缆、光纤。

无线传输介质:

通过电磁波,根据频率分:

无线电波、微波和红外线等。

4.网络的连接设备:

集线器(HUB)、交换机(Switch)、路由器(Router)。

网络协议

I

为计算机网络中进行数据交换而建立的规则、标准或约定的集合。

因特网基础知识

因特网协议

I

1.什么是因特网:

又称互联网,因特网是一个全球性的计算机信息通信网络。

它包括看得见摸得着的计算机、连接设备以及网络软件资源、信息等。

2.因特网使用了一组协议,其中IP协议和TCP协议是最核心的两个协议。

因特网的其他网络协议都要用到这两个协议提供的功能。

3.TCP/IP协议:

TCP协议:

TCP(TransmissionControlProtocol)协议,称为传输控制协议。

IP协议:

IP(InternetProtocol)协议,称为网际协议。

IP地址和域名

III

1.因特网的地址(IP地址):

每台接入因特网的计算机要有一个唯一的“号码”,这个号码称为该计算机的因特网地址。

因为这个地址遵循IP协议,所以也叫做这台计算机的“IP”地址。

2.IP地址的书写格式:

当前IP地址采用国际统一标准的IPv4协议,由32位二进制数表示,书写的时候按照8位为一组,分四组,组与组之间用圆点分隔,并用十进制数表示。

3.IP地址的分类:

根据网络的规模大小,把IP地址分成A、B、C三类:

A类地址:

左边第1个字节的最高位为0(即该字节取值为1~126),且左边1个字节为网络地址,右边3个字节为主机地址。

B类地址:

左边第1个字节的最高2位为10(即该字节取值为128~191),且左边2个字节为网络地址,右边2个字节为主机地址。

C类地址:

左边第1个字节的最高3位为110(即该字节取值为192~223),且左边3个字节为网络地址,右边1个字节为主机地址。

4.网络中允许最多主机数:

2n-2(n为主机地址的二进制位数)

5.域名:

为了便于记忆,引入了域名。

IP地址与域名一一对应表示网络中的同一台计算机。

6.域名的组成:

每个域名由若干个子域组成,子域与子域之间用圆点分隔,最右边的子域是最高层域名,从右向左层次逐级降低。

7.常见规定的域名:

(略)见P72,表4.1

8.域名系统DNS:

在网络中通过IP地址来识别计算机,所以需要域名与IP地址之间的转换(解析)。

这种转换由域名系统(DNS)来实现,它由DNS服务器组成,在该服务器里建立了DNS数据库,记录了域名所含的主机名称与IP地址的对应关系,提供IP地址解析服务。

因特网的接入方式

I

1.拨号上网:

通过电话线以及电话号码,配置一个调制解调器。

2.ADSL:

(非对称数字用户线)通过电话线以及电话号码,配置一个ADSL调制解调器,非对称是指上行、下行速度不一样,上传为16Kbps~1Mbps,下载为1.5Mbps~8Mbps。

3.有线通–通过有线电视网络,配置一个Cable-Modem。

上行10Mbps,下行40Mbps。

4.光纤:

因特网服务供应商(电信部门)采用光纤直接接到小区或学校、工厂的路由器,再接到交换机,然后用户的计算机的网卡通过双绞线接到交换机。

速度在10Mbps。

5.无线上网:

因特网应用

万维网

I

1.万维网的英文原文是worldwideweb(缩写WWW,简称Web)意思是世界范围内的网。

万维网是因特网上出现较晚的一种服务形式,因其使用方便,直观形象,已成为当今最受欢迎的因特网服务之一。

说通俗点,万维网的服务形式就是网站提供的网页信息浏览服务。

2.HTTP协议(HyperTextTransferProtocol):

超文本传输协议。

设计HTTP最初的目的是为了提供一种发布和接收HTML页面的方法。

3.HTML(HyperTextMark-upLanguage)即超文本标记语言。

统一资源定位器

II

1.统一资源定位符(全球资源定位器)(URL,英语Uniform/UniversalResourceLocator的缩写)也被称为网页地址,是因特网上标准的资源的地址(Address)。

2.URL的格式由下列三部分组成:

第一部分是协议(或称为服务方式);

第二部分是存有该资源的主机IP地址(有时也包括端口号);

第三部分是主机资源的具体地址。

,如目录和文件名等。

第一部分和第二部分之间用“:

//”符号隔开,第二部分和第三部分用“/”符号隔开。

第一部分和第二部分是不可缺少的,第三部分有时可以省略。

3.常见符合例子:

1)

2)ftp:

//

搜索引擎

II

1.就是搜索网站

2.搜索方式:

1)全文搜索即“关键词”搜索:

又分:

①关键词简单查询(直接输入关键字)②关键词复杂查询(采用搜索语法,使用And、Or、Not)③使用“高级搜索”界面查询(解决使用And、Or、Not的语法问题)。

2)分类目录搜索:

按照主题进行分门别类组织。

如雅虎、新浪等。

电子邮件

II

1.电子邮件(E-mail,electronicmail)是因特网上一种重要的信息服务方式。

2.使用电子邮件之前,必须先申请注册一个电子邮箱。

3.电子邮箱地址格式:

用户名@邮件服务器的域名

4.SMTP/POP3协议:

SMTP协议(SimpleMailTransferProtocol)简单邮件传输协议,负责邮件的发送。

POP3协议(PostOfficeProtocol3)即第3版本邮局协议,负责邮件的接收。

文件传输

I

1.文件传输是因特网上第2个开发出来的应用。

因特网中的很多资源都是放在FTP服务器中的,FTP服务与万维网服务一样在因特网应用领域中占据重要的地位。

FTP服务的优点是方便地传送文件。

2.FTP协议:

文件传输是依靠FTP(FileTransferProtocol)文件传输协议来实现的。

信息安全与道德规范

信息安全

信息安全意识的建立

II

1.信息安全的定义:

为数据处理系统而采取的技术和管理的安全保护,保护计算机硬件、软件、数据不因偶然的或恶意的原因而遭到破坏、更改、泄露。

2.目前影响信息安全的主要威胁是:

计算机病毒和黑客。

3.信息是个人和组织的重要资产,与其他资产一样,应受到保护。

计算机病毒及特征

I

1.计算机病毒:

是一种特殊的专门搞破坏的程序。

2.特征:

寄生性、隐蔽性、潜伏性、传染性、破坏性。

3.来源:

1)政治、商业利益。

2)报复行为。

3)恶作剧。

4)游戏。

4.传播途径:

1)移动存储设备。

2)网络。

3)点对点通信系统。

5.分类:

蠕虫病毒和木马病毒。

(区别,特点)

6.计算机病毒发作时的现象:

速度慢、显示无意义的画面、异响、死机、反复重启、内存或硬盘大量减少,磁盘无端损坏磁道。

计算机病毒的防治

II

1.病毒的检测方法:

2.对待病毒的态度:

“以防为主,防治结合”

3.措施:

略

4.防火墙的概念。

5.黑客的概念。

知识产权

软件版权的保护

I

1.计算机软件受到法律保护。

自觉购买和使用正版软件,未经软件版权人授权,不得对其软件进行复制、修改和传播,更不能进行商业销售。

2.我国政府已经将“积极推动、协同开展知识产权保护工作”纳入工作重点,围绕“计算机预装正版操作系统软件”和“推动政府部门和企业使用正版软件”开展了大量工作。

各类侵权行为的辨别和抵制

I

我国政府主管部门已经将“积极推动、协同开展知识产权保护工作”纳入工作重点,围绕“计算机预装正版操作紫铜软件”和“推动政府部门和企业使用正版软件”开展了大量工作。

网络道德

虚假信息和不良信息的识别

I

1.信息垃圾:

1)虚假和不健康的信息。

2)垃圾邮件。

2.识别:

略

良好的网络道德的养成

II

略

选学模块一:

算法与程序设计[注]

算法基础

概念

和

特点

算法的概念

I

算法是解决某一问题的确定的有限的步骤。

算法的主要特征

II

1.有穷性:

步骤有限或时间合理

2.确定性:

3.可行性:

4.有0个或多个输入:

5.有1个或多个输出:

算法的描述方法

算法的描述方法

I

1.算法的执行流程:

顺序结构、选择结构、重复结构。

2.常用算法描述的方法有三种:

1)自然语言

2)流程图

3)伪代码

算法的流程图表示

II

1.流程图有两种:

框图和结构化流程图(本教材介绍的流程图即框图)

2.流程图最常用的符号:

处理框:

输入、输出框:

判断框:

一个入口两个出口

连接框:

流程线:

开始、结束符:

一个算法只能有1个开始,可以有多个结束。

算法描述中的语句构成

常量、变量和数组

II

1.常量:

(略)

2.变量:

内存空间

变量命名规则:

变量的特点:

取之不尽、赋值覆盖

3.计数器:

4.累加器:

(累乘器)

运算符、函数和表达式

II

1.运算符号以及优先级:

1)算术运算符:

①*(乘)、/(除)②\(整除)③mod(求余)④+(加)、-(减)

2)关系运算符:

(又称比较运算,以对象的二进制码进行比较)

>、<、>=、<=、=、<>

3)逻辑运算符:

①Not(非)②And(与)③Or(或)

4)三种运算混合在一起:

2.表达式:

是指用运算符、函数、括号将常量、变量连接起来的有意义的式子

算术表达式:

只具有算术运算的表达式。

关系表达式:

只具有关系运算的表达式。

逻辑表达式:

只具有逻辑运算的表达式。

3.常用函数:

数学函数:

Abs(x)、Int(x)、Sqr(x)

字符串函数:

Len(x)、Left(x)、Right(x)、Mid(x)

类型转换函数:

Asc(x)、Chr(x)、Val(x)、Str(x)

算法的结构

顺序结构的描述和运用

III

略

分支结构的描述和运用

III

略

循环结构的描述和运用

III

1.当型循环和只到型循环:

1)当型循环–先判断后循环,有可能循环体1次也不被执行。

2)只到型循环–先循环后判断,循环体至少被执行1次。

2.控制循环的两种方法:

记数法、标志法。

3.循环结构的要素:

1)使用循环控制变量。

2)设置循环初始条件:

循环变量起始值

3)设置循环条件:

循环变量终止值。

(如果采用标志法,循环条件采用问题给出的条件)。

4)循环体:

注意给出合理的循环变量的增加值

算法实例

解析法

解析法的特点

II

寻找题目已知量与要求量之间的数学表达式,利用该式求解的方法。

解析法的运用

III

通常数学、物理等理科计算题目,都是运用解析法。

枚举法

枚举法的特点

II

1.一一列举问题的所有可能解,并逐一检验这些解,进行舍取的方法。

2.在列举的过程中:

既不遗漏,又不重复。

枚举法的运用

III

通常问题的叙述:

在某个范围内,寻找满足某条件的数。

排序

冒泡排序的原理

II

1.以数组下标从大到小为方向,进行相邻两个元素的逐步比较。

2.满足d[i]d[i-1](降序)时就交换元素中的数据,否则不交换。

3.规律:

规模为n的数组进行冒泡排序:

1)需要排序n-1遍。

2)每1遍比较的次数分别为:

第1遍n-1次、第2遍n-2次、……、第n-1遍1次。

3)交换次数:

视具体。

冒泡排序的算法

II

查找

顺序查找的原理

II

1.从数组第1个元素到最后1个元素(或从数组最后1个元素到第1个元素),逐个与要找的数据(Key)进行比较,相等就表示“找到”,不相等就往后继续比较。

2.题目可以分:

1)只找1个Key值(找到就结束算法)。

2)找多个Key值(从头找到结束,统计找到的个数)。

顺序查找的算法

III

对于规模为N的数组d,采用循环来实现顺序查找的算法:

1.初始化Key。

(将要找的数据赋给变量Key)

2.设置循环变量i,循环范围1—N。

3.设置特殊终止变量B,初始B=“未找到”

4.循环条件为:

i<=NAndB=“未找到”

5.循环体:

1)有1个单分支结构:

判断d[i]=Key:

当Y:

执行①输出i,②B=“找到”。

当N:

空分支。

2)i=i+1

对分查找的原理

II

1.对分查找需要预先对数组进行排序。

2.对于规模为n且已经排序的数组d进行对分查找的原理:

1)初始工作:

①初始化Key、(设置特殊终止变量B,初始B=“未找到”)

②确定查找的范围[1,n],Low=1,Up=n。

2)进入下1次查找:

①计算中点位置M:

M=Int((Low+Up)/2)

②比较判断:

d[M]=Key否?

若Yes,就表明找到;B=“找到”

若No,就根据判断:

d[M]来确定下1次查找范围:

若Yes,如果数组升序排列,下1次下标范围为:

Low=M+1,Up不变。

如果数组降序排列,下1次下标范围为:

Low不变,Up=Up-1。

若No,如果数组升序排列,下1次下标范围为:

Low不变,Up=Up-1。

如果数组降序排列,下1次下标范围为:

Low=M+1,Up不变。

3)若:

Low<=UpAndB=“未找到”就继续执行步骤2)

对分查找的算法

II

程序设计

程序的代码编写

变量(包括数组)定义

I

以VB语言为例:

1.简单变量定义格式:

Dim变量名As变量类型

2.常见变量类型:

(教材58页)

1)Integer:

整型

2)Single:

单精度型

3)String:

字符串型

3.数组变量定义格式:

Dim数组变量名(起始下标,终止下标)As变量类型

运算符、表达式、常用函数

II

以VB语言为例:

1.算术运算:

^、*、/、\、Mod、+、-优先级-(负数)^*,/,\,mod+,-

2.关系运算:

=、<>、<、>、<=、>=优先级:

相同

3.逻辑运算:

Not、And、Or优先级:

notandor

表达式:

算术表达式,关系表达式,逻辑表达式

函数:

int(x),sqrt(x),abs(x)

输入/输出语句、赋值语句、注释语句

II

以VB语言为例:

1.输入语句格式:

变量=InputBox("")

2.输出语句格式:

Print表达式

3.赋值语句:

变量=表达式

4.注释语句:

Rem注释文字或'注释文字

分支语句、循环语句

II

以VB语言为例:

1.分支语句:

1)单分支:

格式①(行语句格式)

If条件Then语句

格式②(快语句格式)

If条件Then

语句

EndIf

2)双分支:

格式①(行语句格式)

If条件Then语句1Else语句2

格式②(快语句格式)

If条件Then

语句组1

Else

语句组2

EndIf

2.循环语句:

1)For循环语句:

(只适合当型循环)

For变量=初始值To终止值Step步长

语句组

Next变量

2)Do循环语句:

①当型循环格式:

Dowhile条件

语句组

Loop

②直到型循环格式;

Do

语句组

LoopUntil条件

解析算法的实现

III

略

用程序实现算法

用程序实现算法

枚举算法的实现

III

1.鸡兔同笼

2.水仙花数

3.包装盒

冒泡排序算法的实现

II

顺序查找和对分查找的实现

II