网络协议分析软件Wireshark简要说明要点.docx

《网络协议分析软件Wireshark简要说明要点.docx》由会员分享,可在线阅读,更多相关《网络协议分析软件Wireshark简要说明要点.docx(25页珍藏版)》请在冰豆网上搜索。

网络协议分析软件Wireshark简要说明要点

分组嗅探器的结构

要深入理解网络协议,需要仔细观察协议实体之间交换的报文序列。

为探究协议操作细节,可使协议实体执行某些动作,观察这些动作及其影响。

这些任务可以在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packetsniffer)。

顾名思义,一个分组嗅探器俘获(嗅探)计算机发送和接收的报文。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议头部字段的内容。

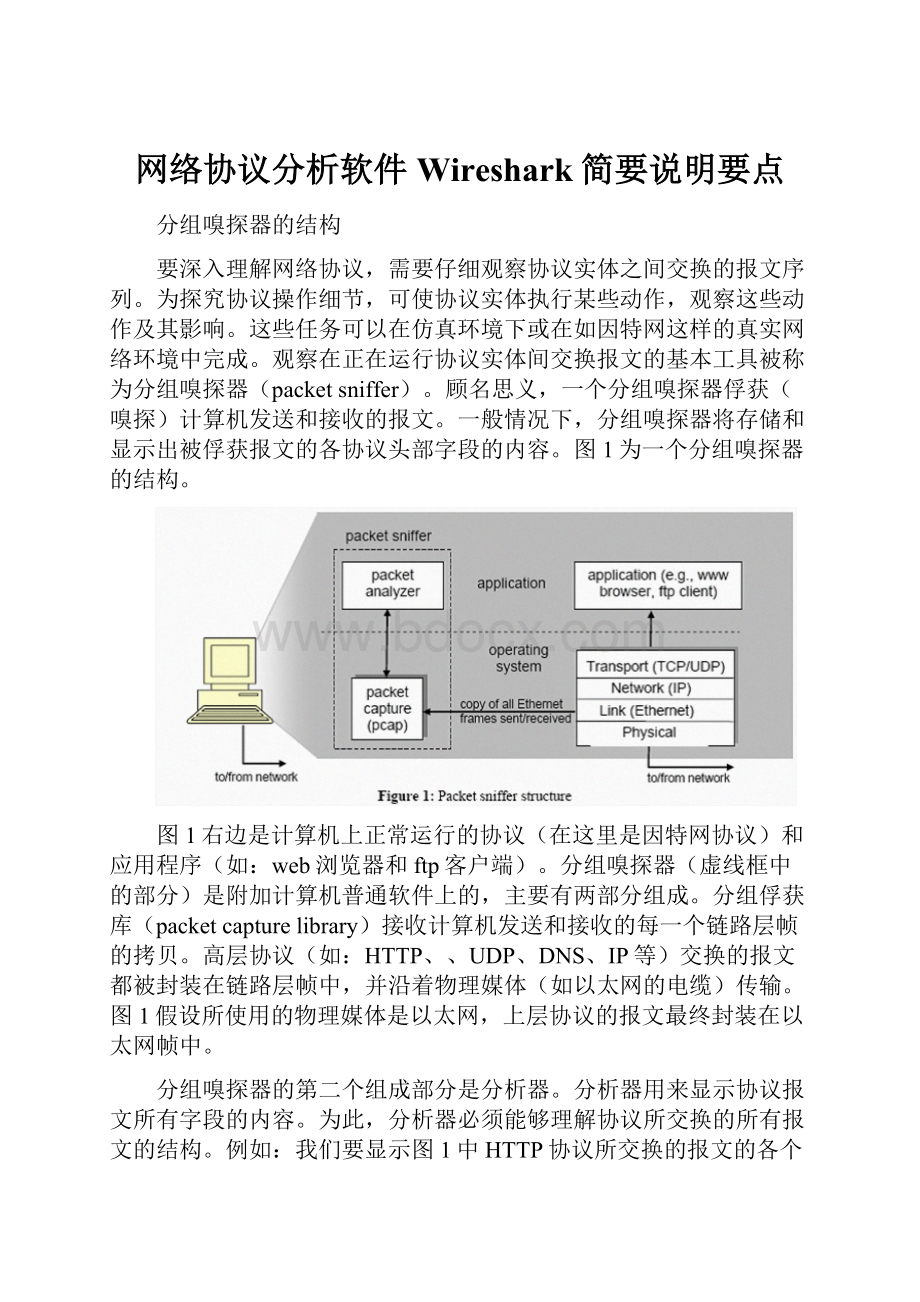

图1为一个分组嗅探器的结构。

图1右边是计算机上正常运行的协议(在这里是因特网协议)和应用程序(如:

web浏览器和ftp客户端)。

分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packetcapturelibrary)接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:

HTTP、、UDP、DNS、IP等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

图1假设所使用的物理媒体是以太网,上层协议的报文最终封装在以太网帧中。

分组嗅探器的第二个组成部分是分析器。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

例如:

我们要显示图1中HTTP协议所交换的报文的各个字段。

分组分析器理解以太网帧格式,能够识别包含在帧中的IP数据报。

分组分析器也要理解IP数据报的格式,并能从IP数据报中提取出TCP报文段。

然后,它需要理解TCP报文段,并能够从中提取出HTTP消息。

最后,它需要理解HTTP消息。

Wireshark(Ethereal)是一种可以运行在Windows,UNIX,Linux等操作系统上的分组分析器。

Wireshark(Ethereal)是免费的,可以从得到。

网络协议分析软件Wireshark与Ethereal的关系

Wireshark(原名Ethereal)是目前世界上最受欢迎的协议分析软件,利用它可将捕获到的各种各样协议的网络二进制数据流翻译为人们容易读懂和理解的文字和图表等形式,极大地方便了对网络活动的监测分析和教学实验。

它有十分丰富和强大的统计分析功能,可在Windows,Linux和UNIX等系统上运行。

此软件于1998年由美国GeraldCombs首创研发,原名Ethereal,至今世界各国已有100多位网络专家和软件人员正在共同参与此软件的升级完善和维护。

它的名称于2006年5月由原Ethereal改为Wireshark。

至今它的更新升级速度大约每2~3个月推出一个新的版本,2007年9月时的版本号为0.99.6。

但是升级后软件的主要功能和使用方法保持不变。

它是一个开源代码的免费软件,任何人都可自由下载,也可参与共同开发。

Wireshark网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测,网络性能参数测试,网络恶意代码的捕获分析,网络用户的行为监测,黑客活动的追踪等。

因此它在世界范围的网络管理专家,信息安全专家,软件和硬件开发人员中,以及美国的一些知名大学的网络原理和信息安全技术的教学、科研和实验工作中得到广泛的应用。

在安装新旧版本软件包和使用中,Ethereal与Wireshark的一些细微区别如下:

(1)Ethereal软件安装包中包含的网络数据采集软件是winpcap3.0的版本,保存捕获数据时只能用英文的文件名,文件名默认后缀为.cap

(2)Wireshark软件安装包中,目前包含的网络数据采集软件是winpcap4.0版本,保存捕获数据时可以用中文的文件名,文件名默认后缀为.pcap。

另外,Wireshark可以翻译解释更多的网络通信协议数据,对网络数据流具有更好的统计分析功能,在网络安全教学和日常网络监管工作中使用更方便,而基本使用方法仍然与Ethereal相同。

说明:

为了帮助大家轻松掌握Wireshark十分强大的网络原理实验、网络数据分析统计和图表功能,现将Wireshark主操作界面上的菜单译为中英对照,供参考。

Wireshark主界面的操作菜单

File 打开文件

Open 打开文件

OpenRecent 打开近期访问过的文件

Merge… 将几个文件合并为一个文件

Close 关闭此文件

SaveAs… 保存为…

文件属性

Export 文件输出

Print… 打印输出

Quit 关闭

Edit 编辑

FindPacket… 搜索数据包

FindNext 搜索下一个

FindPrevious 搜索前一个

MarkPacket(toggle) 对数据包做标记(标定)

FindNextMark 搜索下一个标记的包

FindPreviousMark 搜索前一个标记的包

MarkAllPackets 对所有包做标记

UnmarkAllPackets 去除所有包的标记

SetTimeReference(toggle)设置参考时间(标定)

FindNextReference 搜索下一个参考点

FindPreviousReference 搜索前一个参考点

Preferences 参数选择

View 视图

MainToolbar 主工具栏

FilterToolbar 过滤器工具栏

WirelessToolbar 无线工具栏

Statusbar 运行状况工具栏

PacketList 数据包列表

PacketDetails 数据包细节

PacketBytes 数据包字节

TimeDisplayFormat 时间显示格式

Nameresolution 名字解析(转换:

域名/IP地址,厂商名/MAC地址,端口号/端口名)

ColorizePacketList 颜色标识的数据包列表

AutoScrollinLiveCapture现场捕获时实时滚动

ZoomIn 放大显示

ZoomOut 缩小显示

NormalSize 正常大小

ResizeAllColumns 改变所有列大小

ExpandSubtrees 扩展开数据包内封装协议的子树结构

ExpandAll 全部扩展开

CollapseAll 全部折叠收缩

ColoringRules… 对不同类型的数据包用不同颜色标识的规则

ShowPacketinNewWindow 将数据包显示在一个新的窗口

Reload 将数据文件重新加

Go 运行

Back 向后运行

Forward 向前运行

Gotopacket… 转移到某数据包

GotoCorrespondingPacket 转到相应的数据包

PreviousPacket 前一个数据包

NextPacket 下一个数据包

FirstPacket 第一个数据包

LastPacket 最后一个数据包

Capture 捕获网络数据

Interfaces… 选择本机的网络接口进行数据捕获

Options… 捕获参数选择

Start 开始捕获网络数据

Stop 停止捕获网络数据

Restart 重新开始捕获

CaptureFilters… 选择捕获过滤器

Analyze 对已捕获的网络数据进行分析

DisplayFilters… 选择显示过滤器

ApplyasFilter 将其应用为过滤器

PrepareaFilter 设计一个过滤器

FirewallACLRules 防火墙ACL规则

EnabledProtocols… 已可以分析的协议列表

DecodeAs… 将网络数据按某协议规则解码

UserSpecifiedDecodes… 用户自定义的解码规则

FollowTCPStream 跟踪TCP传输控制协议的通信数据段,将分散传输的数据组装还原

FollowSSLstream 跟踪SSL安全套接层协议的通信数据流

ExpertInfo 专家分析信息

ExpertInfoComposite 构造专家分析信息

Statistics对已捕获的网络数据进行统计分析

Summary 已捕获数据文件的总统计概况

ProtocolHierarchy 数据中的协议类型和层次结构

Conversations 会话

Endpoints 定义统计分析的结束点

IOGraphs 输入/输出数据流量图

ConversationList 会话列表

EndpointList 统计分析结束点的列表

ServiceResponseTime 从客户端发出请求至收到服务器响应的时间间隔

ANSI 按照美国国家标准协会的ANSI协议分析

FaxT38Analysis... 按照T38传真规范进行分析

GSM 全球移动通信系统GSM的数据

H.225 H.225协议的数据

MTP3 MTP3协议的数据

RTP 实时传输协议RTP的数据

SCTP 数据流控制传输协议SCTP的数据

SIP... 会话初始化协议SIP的数据

VoIPCalls 互联网IP电话的数据

无线应用协议的数据

BOOTP-DHCP 引导协议和动态主机配置协议的数据

Destinations… 通信目的端

FlowGraph… 网络通信流向图

HTTP 超文本传输协议的数据

IPaddress… 互联网IP地址

ISUPMessages… ISUP协议的报文

MulticastStreams 多播数据流

ONC-RPCPrograms

PacketLength 数据包的长度

PortType… 传输层通信端口类型

TCPStreamGraph 传输控制协议TCP数据流波形图

Help 帮助

ContentsWireshark 使用手册

SupportedProtocols Wireshark支持的协议清单

ManualPages 使用手册(HTML网页)

WiresharkOnline Wireshark在线

AboutWireshark 关于Wireshark

Wireshark可以将从网络捕获到的二进制数据按照不同的协议包结构规范,翻译解释为人们可以读懂的英文信息,并显示在主界面的中部窗格中。

为了帮助大家在网络安全与管理的数据分析中,迅速理解Wireshark显示的捕获数据帧内的英文信息,特做如下中文的翻译解释。

Wireshark显示的下面这些数据信息的顺序与各数据包内各字段的顺序相同,其他帧的内容展开与此类似。

帧号时间 源地址 目的地址 高层协议 包内信息概况

No. Time Source Destination Protocol Info

1 0.000000 202.203.44.225 202.203.208.32 TCP 2764>http[SYN]Seq=0Len=0MSS=1460 源端口>目的端口[请求建立TCP链接]

以下为物理层的数据帧概况

Frame1(62bytesonwire,62bytescaptured) 1号帧,线路62字节,实际捕获62字节

ArrivalTime:

Jan21,200815:

17:

33.910261000 捕获日期和时间

[Timedeltafrompreviouspacket:

0.00000seconds]此包与前一包的时间间隔

[Timesincereferenceorfirstframe:

0.00seconds]此包与第1帧的间隔时间

FrameNumber:

1 帧序号

PacketLength:

62bytes 帧长度

CaptureLength:

62bytes 捕获长度

[Frameismarked:

False] 此帧是否做了标记:

否

[Protocolsinframe:

eth:

ip:

tcp] 帧内封装的协议层次结构

[ColoringRuleName:

HTTP] 用不同颜色染色标记的协议名称:

HTTP

[ColoringRuleString:

http||tcp.port==80] 染色显示规则的字符串:

以下为数据链路层以太网帧头部信息

EthernetII,Src:

AcerTech_5b:

d4:

61(00:

00:

e2:

5b:

d4:

61),Dst:

Jetcell_e5:

1d:

0a(00:

d0:

2b:

e5:

1d:

0a)

以太网协议版本II,源地址:

厂名_序号(网卡地址),目的:

厂名_序号(网卡地址)

Destination:

Jetcell_e5:

1d:

0a(00:

d0:

2b:

e5:

1d:

0a)目的:

厂名_序号(网卡地址)

Source:

AcerTech_5b:

d4:

61(00:

00:

e2:

5b:

d4:

61) 源:

厂名_序号(网卡地址)

Type:

IP(0x0800) 帧内封装的上层协议类型为IP(十六进制码0800)看教材70页图3.2

以下为互联网层IP包头部信息

InternetProtocol,Src:

202.203.44.225(202.203.44.225),Dst:

202.203.208.32(202.203.208.32) 互联网协议,源IP地址,目的IP地址

Version:

4 互联网协议IPv4

Headerlength:

20bytes IP包头部长度

DifferentiatedServicesField:

0x00(DSCP0x00:

Default;ECN:

0x00)差分服务字段

TotalLength:

48 IP包的总长度

Identification:

0x8360(33632) 标志字段

Flags:

标记字段(在路由传输时,是否允许将此IP包分段)

Fragmentoffset:

0 分段偏移量(将一个IP包分段后传输时,本段的标识)

Timetolive:

128 生存期TTL

Protocol:

TCP(0x06) 此包内封装的上层协议为TCP

Headerchecksum:

0xe4ce[correct] 头部数据的校验和

Source:

202.203.44.225(202.203.44.225) 源IP地址

Destination:

202.203.208.32(202.203.208.32) 目的IP地址

以下为传输层TCP数据段头部信息

TransmissionControlProtocol,SrcPort:

2764(2764),DstPort:

http(80),Seq:

0,Len:

0 传输控制协议TCP的内容

Sourceport:

2764(2764)源端口名称(端口号)

Destinationport:

http(80) 目的端口名http(端口号80)

Sequencenumber:

0 (relativesequencenumber) 序列号(相对序列号)

Headerlength:

28bytes 头部长度

Flags:

0x02(SYN) TCP标记字段(本字段是SYN,是请求建立TCP连接)

Windowsize:

65535 流量控制的窗口大小

Checksum:

0xf73b[correct] TCP数据段的校验和

Options:

(8bytes) 可选项

Wireshark简明使用教程

wireshark是一款抓包软件,比较易用,在平常可以利用它抓包,分析协议或者监控网络,是一个比较好的工具。

这里先说Wireshark的启动界面和抓包界面

启动界面:

抓包界面的启动是

按file下的按钮

之后会出现

这个是网卡的显示,因为我有虚拟机所以会显示虚拟网卡,我们现在抓的是真实网卡上的包所以在以太网卡右边点击start开始抓包

这个就是抓包的界面了(也是主界面)

Wireshark主窗口由如下部分组成:

1.菜单——用于开始操作。

2.主工具栏——提供快速访问菜单中经常用到的项目的功能。

3.Fitertoolbar/过滤工具栏——提供处理当前显示过滤得方法。

4.PacketList面板——显示打开文件的每个包的摘要。

点击面板中的单独条目,包的其他情况将会显示在另外两个面板中。

5.Packetdetail面板——显示您在Packetlist面板中选择的包的更多详情。

6.Packetbytes面板——显示您在Packetlist面板选择的包的数据,以及在Packetdetails面板高亮显示的字段。

7.状态栏——显示当前程序状态以及捕捉数据的更多详情。

1.菜单栏

主菜单包括以下几个项目:

File——包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

以及退出Wireshark项.

Edit——包括如下项目:

查找包,时间参考,标记一个多个包,设置预设参数。

(剪切,拷贝,粘贴不能立即执行。

)

View——控制捕捉数据的显示方式,包括颜色,字体缩放,将包显示在分离的窗口,展开或收缩详情面版的地树状节点

GO——包含到指定包的功能。

Analyze——包含处理显示过滤,允许或禁止分析协议,配置用户指定解码和追踪TCP流等功能。

Statistics——包括的菜单项用户显示多个统计窗口,包括关于捕捉包的摘要,协议层次统计等等。

Help——包含一些辅助用户的参考内容。

如访问一些基本的帮助文件,支持的协议列表,用户手册。

在线访问一些网站,“关于”

2.工具栏(略)

3.过滤工具栏

会弹出对话框