服务器及存储设备虚拟化改造.docx

《服务器及存储设备虚拟化改造.docx》由会员分享,可在线阅读,更多相关《服务器及存储设备虚拟化改造.docx(75页珍藏版)》请在冰豆网上搜索。

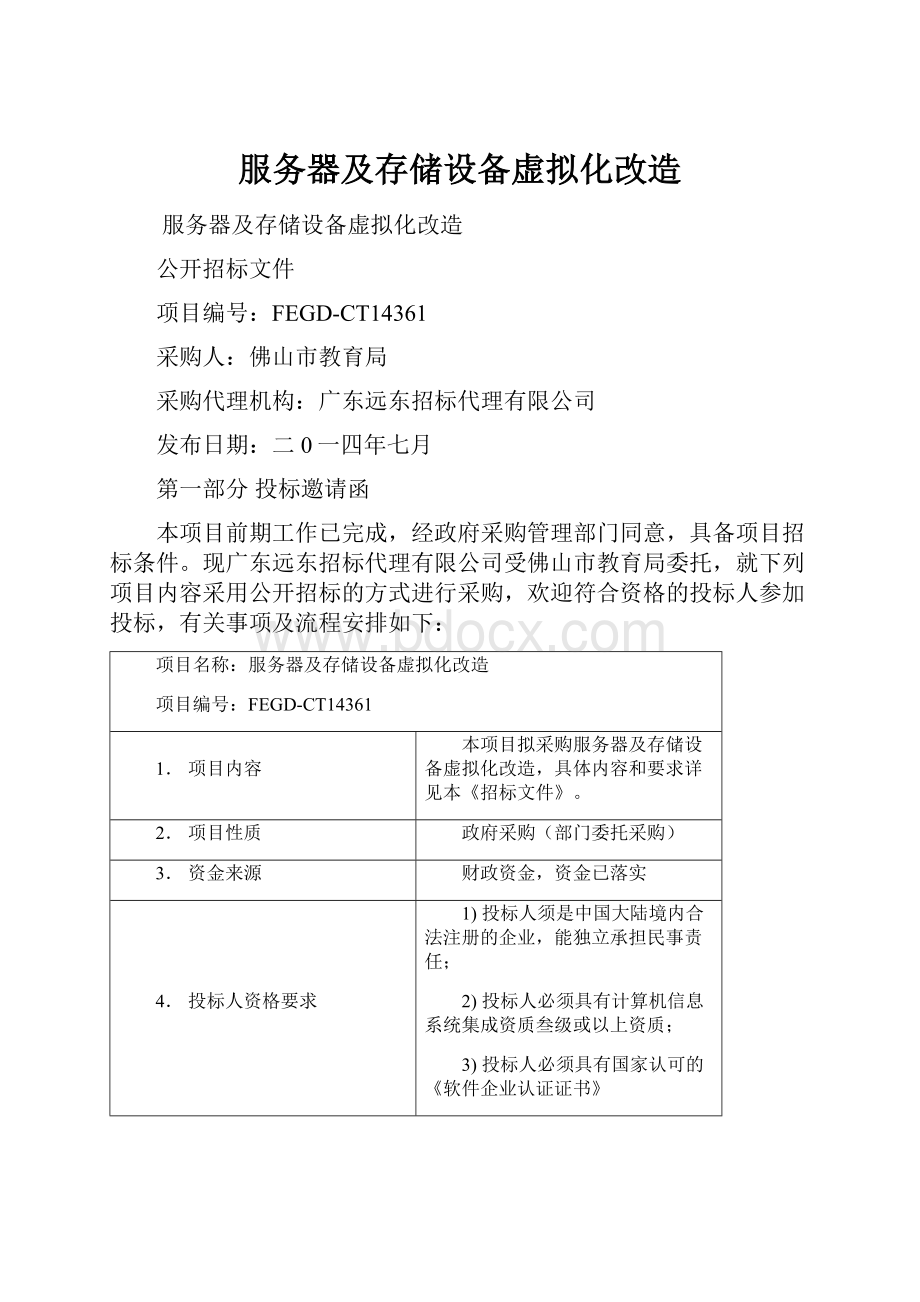

服务器及存储设备虚拟化改造

服务器及存储设备虚拟化改造

公开招标文件

项目编号:

FEGD-CT14361

采购人:

佛山市教育局

采购代理机构:

广东远东招标代理有限公司

发布日期:

二0一四年七月

第一部分投标邀请函

本项目前期工作已完成,经政府采购管理部门同意,具备项目招标条件。

现广东远东招标代理有限公司受佛山市教育局委托,就下列项目内容采用公开招标的方式进行采购,欢迎符合资格的投标人参加投标,有关事项及流程安排如下:

项目名称:

服务器及存储设备虚拟化改造

项目编号:

FEGD-CT14361

1.项目内容

本项目拟采购服务器及存储设备虚拟化改造,具体内容和要求详见本《招标文件》。

2.项目性质

政府采购(部门委托采购)

3.资金来源

财政资金,资金已落实

4.投标人资格要求

1)投标人须是中国大陆境内合法注册的企业,能独立承担民事责任;

2)投标人必须具有计算机信息系统集成资质叁级或以上资质;

3)投标人必须具有国家认可的《软件企业认证证书》

4)投标人符合《中华人民共和国政府采购法》第二十二条的规定;

5)本项目不接受联合体投标。

5.资格审查方式

本项目采用资格后审方式进行审查。

6.招标文件公示

2014年7月14日--2014年7月21日下午5:

00截止,投标人可到指定媒体自行浏览。

7.发售招标文件

时间:

2014年7月15日-2014年7月21日下午5:

00截止

(办公时间内,法定节假日除外)

地址:

佛山市禅城区季华五路10号金融广场17层A区之一

售价:

¥200.00元,售后不退。

洽购联系人:

李小姐

联系电话:

6传真号码:

9

8.现场勘探及咨询答疑会

本项目不集中统一举行现场勘探和咨询答疑会,投标人可自行组织踏勘现场,如有疑问,可通过书面形式或直接至电向采购人或采购代理机构咨询。

9.递交投标文件

时间:

2014年8月5日北京时间上午9:

00至9:

30截止

地址:

佛山市禅城区季华五路10号金融广场17层A区之一(广东远东招标代理有限公司佛山分公司开标室)

注:

递交投标文件的截止时间为北京时间2014年8月5日上午9:

30;若投标人逾期递交投标文件或未在指定地点递交投标文件的,采购代理机构将拒绝接收,因此而造成的一切后果由投标人自行承担。

10.开标会

时间:

2014年8月5日北京时间上午9:

30开始

地址:

佛山市禅城区季华五路10号金融广场17层A区之一

(广东远东招标代理有限公司佛山分公司开标室)

11.采购人(用户)

单位名称:

佛山市教育局

联系人:

罗先生联系电话:

6

12.采购代理机构

单位名称:

广东远东招标代理有限公司

地址:

佛山市禅城区季华五路10号金融广场17层A区之一

项目联系人:

高小姐、郑先生邮编:

528000

联系电话:

9传真:

9

13.采购信息发布

广东省政府采购网:

.cn

佛山市政府采购网:

.cn

佛山市公共资源交易网:

佛山市教育信息港:

/

14.结果公告

广东省政府采购网:

.cn

佛山市政府采购网:

.cn

佛山市公共资源交易网:

佛山市教育信息港:

/

第二部分采购项目内容

一、项目背景

近年来,按《佛山市教育事业发展规划纲要(2003-2010年)》关于加速“数字化教育”工程建设的要求,佛山市以推进教育数字化“十大工程”为主线,以提高教育教学质量为目标,以信息技术在教育管理和教学中的应用为核心,基本形成了佛山市基础教育信息化生态系统,并取得了良好的成效。

目前,佛山教育信息化已完成了基本建设和推广普及的阶段,进入了教育信息化发展的第三个阶段——教育信息化的深水区,也是就是纵深发展全面提升绩效的阶段。

因此,研究和构建具有佛山特色的区域教育信息化服务体系,加快全民学习、终身学习的学习型社会的建设步伐,建成国家级区域教育信息化服务体系研究与实践示范基地,是佛山教育信息化发展的下一个目标。

二、项目建设整体目标:

通过本项目的实施,创新教育信息化工作模式与机制,佛山教育信息化事业蓬勃发展,教育信息化综合效益全面提升,软硬件设备设施完善,教师专业水平全面提高,学生自主学习能力得到提升,充分体现信息技术在教育教学改革中的优势。

信息技术广泛应用在教育教学中,新型教学模式逐渐形成。

教育信息化公共服务体系基本形成,教育信息生态环境实现和谐发展,自愈能力增强,软硬件设备设施生命周期延长。

佛山教育信息化进入新时代,实现教育管理、教学和学习的数字化。

三、项目采购清单与技术要求:

3.1项目采购清单

序号

设备名称

技术规格

数量

单位

1

云计算平台

提供1个受管理刀片机箱软件授权许可License和8台受管理物理服务器软件授权许可License

1

套

一体化安装实施服务

1

项

2

虚拟化软件

VMwareVSphereEnt1P1yrSW

6

套

VMwarevCenterServerStandard1yr7x24SupportLicense

1

套

3

系统调试用机

MSSurfacePro专业版128G(带键盘,预装正版windows7专业版)

1

套

4

入侵检测系统

1个RJ-45Console口,1个10/100Base-Tx带外管理口,5个10/100/1000Base-T接口,2个SFP接口,须含Web服务器攻击检测功能。

1

套

3.2主要设备技术参数要求:

序号

指标项

云平台技术规格要求

1

基本功能

企业级云平台管理软件,提供标准的基础设施即服务(IaaS)功能:

可通过自服务门户和资源管理门户动态交付计算、网络、存储、OS等基础服务单元,并配以服务生命周期管理;

最终用户除了可通过自服务门户快速订购虚拟机资源外,还可自行定义和创建该虚拟机网络连接属性,如子网、端口、路由等;并可根据需求,自行定义和添加虚拟机额外磁盘空间

提供多租户使用模式,与LDAP或AD紧密结合通过基于角色的访问控制为相应用户限定可用资源,限定资源包括但不限于:

可用CPU核数、可用内存大小、可用IP地址(包括浮动IP和固定IP)数量,可用卷数量及容量

除基本的IaaS服务外,云平台还可根据需要平滑升级:

提供平台即服务 (PaaS)和软件即服务(SaaS)等多种功能

2

资源池管控

标准提供基于虚拟化技术之上的计算、网络、存储等资源池的深度管控和交付:

可实时显示资源池的使用占比情况,从而灵活调整资源配比;

可实时添加删减变更计算、网络、存储资源池;针对现有环境监管惠普C7000刀箱,通过VirtualConnect模块无缝对接

云平台自带SDN控制器,可通过SDN技术灵活构建虚拟网络资源,以实现不同网络间的隔离和路由;

★除虚拟化资源池外,还可根据需要平滑升级扩展对多种资源池的纳管:

包括异构物理资源池(X86、Unix)的深度管控和服务交付,异构云平台资源池(异构的私有云和公有云,至少包括可以管理2个以上的私有云资源池:

如VmwarevCloud,OpenStack私有云;可以管理2个以上的公有云资源池,如亚马逊AWS,微软Azure)的深度管理和服务交付等,具备混合交付能力

3

开放性

基于OpenStack云计算开放技术体系,可通过OpenStackAPI直接调用云平台所有组件和相关服务,以实现和第三方管控平台的快速整合,避免技术锁定

4

★虚拟化平台支持

标准支持Vmware虚拟化技术、RedHatKVM虚拟化技术,可扩展支持Hyper-v虚拟化技术及Unix虚拟化技术

5

高可用性

云平台管理软件支持高可用配置,且云平台管理网络和业务数据网络相分离,云平台管理网络的故障不影响已有业务系统的正常访问和使用;

高可用模式下任何软件、硬件模块的宕机不影响整个业务系统的正常使用

6

可扩展性

提供软、硬件模块式扩展方案:

即云平台硬件资源可通过模块化增加计算单元、网络单元、存储单元实现扩容,云平台软件通过增加被管理实例相应数量许可或增加相应功能组件许可实现扩容;;

云平台软、硬件变更、扩容无需停机即可实现;

云平台资源模块可管理≥5000个虚拟机资源

7

快速安装部署

云平台管理模块需提供预先封装好的基于虚拟机Appliance模块化的导入式安装部署方式。

使用云平台软件与硬件统一品牌可避免不必要的安装错误并加速云平台管理模块的上线时间

要求云平台管理模块需提供至少两种类型的虚拟机Appliance(VmwareOVA格式及KVMQCOW2格式),以满足在纯Vmware环境下或纯KVM环境下的云平台管理模块部署

8

★软件许可

云平台管理软件要求提供至少两种软件授权模式;1)按照资源池被管理操作系统(OSI)数量授权;2)按照资源池被管理物理服务器主机数量授权;本次项目按照资源池被管理操作系统(OSI)授权,要求配置8套CSF软件许可 配合使用2套国际化先进水平虚拟化企业级应用软件;3)云平台管理软件监控套件OneView授权许可6套

9

★服务

1、云平台管理软件提供1年7*24小时技术支持服务本次项目参与厂商可以为二期工程提供原厂云平台培训选项、流程管理培训选项、虚拟化软件培训选项备 ,并可为二期工程提供二次开发、流程管理开发、计费管理开发等备选要求。

2、供应商提供项目的安装调试工作,协调应用迁移事项。

制订季度巡检报告,协调与原厂沟通与技术交流、安装事宜

序号

指标项

虚拟化软件技术规格要求

1

基本要求

采用裸金属架构,无需绑定操作系统即可搭建虚拟化平台。

Hypervisor结构精简,部署后所占用的存储空间在200M以下;能够提供性能监控功能,可以对资源中的CPU、网络、磁盘使用率等指标进行实时统计,并能反映目前物理机、虚拟机的资源瓶颈;虚拟机之间可以做到隔离保护,其中每一个虚拟机发生故障都不会影响同一个物理机上的其它虚拟机运行,每个虚拟机上的用户权限只限于本虚拟机之内,以保障系统平台的安全性。

2

兼容性要求

支持现有市场上的主流x86服务器,具有双方认可的官方服务器硬件兼容性列表,包括IBM、HP、DELL、Cisco、NEC以及国内自主品牌服务器等;兼容现有市场上主流的存储阵列产品,具有双方认可的官方存储阵列兼容性列表,存储阵列类型包括SAN、NAS和iSCSI等,存储阵列品牌包括EMC、IBM、HP、HDS、NetApp、Dell等;兼容现有市场上x86服务器上能够运行的主流操作系统,具有双方认可的官方客户操作系统兼容性列表,尤其包括以下操作系统:

WindowsXP、WindowsVista、Windows2000、Windows2003、Windows2008、Windows8、RedhatLinux、Suselinux、Solarisx86、FreeBSD、Ubuntu、Debian、MacOS等,虚拟机上的操作系统不进行任何修改即可运行。

3

功能性要求

提供容错机制,可以保证运行虚拟机的主机发生故障时,虚拟机会自动触发透明故障切换,同时不会引起任何数据丢失或停机,保障所有应用持续可用;支持虚拟机的在线迁移功能,无论有无共享存储,都可以在不中断用户使用和不丢失服务的情况下在服务器之间实时迁移虚拟机,保障业务连续性;提供虚拟机的备份功能,能够利用重复数据删除技术对整个虚拟机或虚拟机单个磁盘快速进行无代理备份(全备份或增量备份)和恢复。

同时提供备份接口,能够与第三方备份软件无缝兼容对虚拟机进行集中备份;提供虚拟机的存储在线迁移功能,无需中断或停机即可将正在运行的虚拟机从一个存储位置实时迁移到另一个存储位置。

支持跨不同存储类型以及不同厂商存储产品之间进行在线迁移。

指标

指标项

体系

★硬件指标

引擎为标准机架式硬件设备;可扩展至支持多路监听模式

1U上架设备,1个RJ-45Console口,1个10/100Base-Tx带外管理口,5个10/100/1000Base-T接口,2个SFP接口,2个USB口,单电源(可扩展冗余电源),含1个监听口授权。

吞吐量不低于800M,每秒新建连接数不低于4万,最大并发连接数不低于100万。

系统应支持IP碎片重组、TCP流重组、TCP流状态跟踪、2至7层的协议分析、超7层应用协议(如:

HTTPTunnel)识别与分析,系统应支持工作在非默认端口下的周知服务(如运行在8000端口下的WebServer)的协议识别与协议分析能力。

攻击检测基础能力

协议分析能力

协议分析能力系统需要支持如下常见协议的解析:

ETHER、ARP、RARP、IP、ICMP、IGMP、PPPoE、VlanTag、MPLS、TCP、UDP、NetBIOS、CIFS、SMB、FTP、TELNET、POP3、SMTP、IMAP、SNMP、MSRPC、SUNRPC、TNS、TDS、HTTP、QQ、MSN、BT、Thunder、CHARGEN、ECHO、AUTH、DNS、FINGER、IRC、MSPROXY、NFS、NNTP、NTALK、PCT、WHOIS;

攻击检测机制

系统需支持高效模式匹配、基于阈值的检测、会话内事件关联分析、抗逃避等关键检测机制。

★常见攻击识别能力

系统须提供对网络病毒、蠕虫、间谍软件、木马后门、刺探扫描、暴力破解、拒绝服务、缓冲区溢出、欺骗劫持、僵尸网络、SQL注入、XSS、Xpath、网页木马、钓鱼网站、Webshell、数据库攻击、网络设备攻击、0day攻击、可疑行为等常见攻击具有高精度的检测能力。

网络滥用检测能力

系统需提供对IM(即时消息)通信、P2P通信、在线视频、在线音频、在线游戏、在线炒股具备高精度的检测能力。

特征库

系统提供的攻击特征不应少于2300条。

★二次检测能力

系统需提供对事件的二次检测能力,即对已生成的事件进行二次分析与统计,并根据统计结果进行报警,同时,系统需支持对统计阈值进行设定的图形化用户接口,通过该图形化接口,用户可以选择需要统计的基础事件并对阈值进行设置与调整。

事件自定义能力

系统需提供自定义事件的功能,要求用户可以通过2至7层的各级协议变量定义事件特征,事件特征支持包含、等于、不等于三种操作符,同时,所定义的检测条件之间可以按照与、或两种关系进行组合。

独立AV引擎

系统需具备独立的AV专业查毒引擎,如AV引擎非自研,须出具第三方授权文件。

IP-MAC地址绑定

提供IP-MAC地址绑定的功能识别攻击

自定义弱口令规则

系统提供自定义弱口令规则的能力,使用户可以灵活定义网络内的弱口令条件

★Web安全

系统需提供SQL注入、XSS及其各种语法变形、语义变形、编码等环境下的精确检测能力,包括误报与漏报两方面。

流量统计

系统需提供对网络流量速率进行分类统计的功能,至少需要包括:

总流量、Web流量(HTTP、HTTPS)、数据库流量(SQLServer、Oracle、MySQL)、邮件流量(SMTP、POP3、IMAP)

★系统需支持按照引擎统计总流量速率与分类流量速率、按照控制中心统计总流量速率与分类流量速率(即控制中心下直接管理的所有引擎的总流量速率与分类流量速率)

系统需提供最近30天每天的系统总流量速率与分类流量速率的图形化统计数据

流量速率的统计单位为:

bps、pps、Kbps、Mbps

系统需提供具备对历史流量速率(包括总流量速率与分类流量速率)进行自动学习的能力,并将学习出来的历史流量速率与当前实时流量速率曲线绘制在同一张图中,方便用户进行比较

流量异常分析与报警

系统系提供对当前流量速率(包括总流量速率与分类流量速率)进行异常分析的能力,分析的方法包括:

基于自动学习出来的历史流量速率进行流量速率异常分析后的报警、基于用户配置的流量速率绝对阈值进行报警两种方式

在系统对实时流量速率进行异常分析之后,可以对产生异常的流量进行报警,报警方式需要包括:

邮件发送给指定的一个或多个邮箱、提供独立的流量速率实时报警界面逐条显示流量报警事件、采用不同颜色的提示灯显示不同级别的流量报警。

流量报警需要有详细的报警说明信息,包括:

什么流量的速率发生了异常、异常的严重程度(或级别是什么)、流量速率发生异常的时间段、历史平均流量速率是多少、当前实时流量速率是多少、用户设置的流量速率报警阈值是多少、与历史流量平均速率或用户设置的流量速率报警阈值相比,当前流量速率超出、或降低了多少等

系统需提供至少四种级别的流量速率异常级别,至少包含一种流量速率过低情况下的异常流量报警,在流量速率实时报警界面中,不同级别的流量速率异常报警事件需要采用不同的颜色进行区分

流量异常的设置

可以对流量速率异常产生之后的报警方式进行设置,至少可以设置:

将流量速率的异常记录写入日志、在流量速率异常实时报警事件界面进行报警、可以设置仅对某几种严重程度或级别的流量速率异常进行报警

系统可以设置流量速率异常的分析方法,具体可设置为:

基于历史平均流量速率的报警、基于用户定义的阈值进行流量速率报警,在基于流量速率历史均值进行报警的设置中,需提供定义各种级别流量速率异常的报警设置,即:

以流量速率历史平均速率为流量速率基线,定义在实时流量速率相对流量基线波动超出多大的比例情况下产生该级别的流量速率异常报警

威胁展示

系统提供威胁的实时展示能力,可以将引擎检测到的威胁在威胁展示界面进行实时显示,现实内容需全面丰富,包括:

威胁的中文名称、威胁的处理状态、威胁的等级、威胁流行程度、威胁的源ip、威胁的目标ip、威胁发生的时间段(今日该威胁第一条的发生时间、今日该威协最后一条发生时间)、该威胁今日发生次数、该威协最近十分钟的发生次数

系统需提供威胁在展示界面(而非引擎端)的合并能力,并至少提供如下几种威胁合并方式:

按照<相同名称的事件>进行合并、按照<相同事件名称+相同源ip>进行合并、按照<相同事件名称+相同目的ip>进行合并、按照<相同事件名称+相同源ip+相同目的ip>进行合并

系统需要提供报警事件合并->展开的分级展示功能,在一级展示界面中,须展示合并后的结果,以减少海量事件造成的信息湮灭效应,通过点击一级页面的某条事件,进入到该事件合并前的展示页面,该页面记录每条事件的详细发生情况

系统需提供重要报警事件的汇总及对比页面,在该页面中,须对全部告警事件、拒绝服务类告警事件、扫描类告警事件、蠕虫类告警事件、木马病毒类告警事件进行汇总统计,同时提供上述告警事件的每天发生情况作为参考

系统需提供近期重要流行事件的发生次数统计数据

系统需提供今日发生次数最多的5个事件的发生次数统计数据,并以图形化的方式进行展示

威胁的自动分析

系统需提供对报警事件的自动分析能力,通过系统的自动分析,过滤掉不重要的、对用户价值不高的告警事件,仅显示对用户价值高、具有分析与关注价值的报警事件,以此减少低效告警事件对用户安全运维的干扰。

为了便于用户追溯,经系统自动分析后决定不显示的报警事件需要自动存储到系统的告警日志中,以备用户查询

系统需提供设置用户关注事件的能力,通过设置,可以明确地将事件设置为需要关注或不需要关注,用户的设置结果将取代用户自动分析的结果,即:

用户设置为需要关注的报警事件,直接在告警界面进行显示,用户设置为不需要关注的报警事件,不再在用户的事件报警展示界面进行展示

历史事件查询

系统需提供对历史事件进行查询的能力,通过历史事件查询功能,用户可以通过制定查询条件对历史告警事件进行查询,同时需提供至少3种默认的查询条件模板

定制事件显示条件模板

出系统提供的报警事件显示界面之外,系统需提供定制事件过滤条件模板的能力,通过定制事件过滤条件,系统将对上报的事件进行过滤,以显示用户需要的事件,被过滤掉不需显示的事件将自动写入报警日志,以备用户查询

事件过滤条件既可以以当前系统内存在的策略集为模板(即只显示策略集中的事件),也可以通过事件所属的协议类型、事件所属的安全类型、事件的流行程度、事件的严重级别、事件的影响设备、事件影响的系统等条件定义事件过滤模板

★系统需提供至少3种事件显示窗口,除此之外,系统提供自定义报警事件显示窗口的能力,自定义的事件显示窗口支持与自定义的事件过滤条件模板之间进行动态的绑定,即在自定义的事件显示窗口中,意义动态更换所绑定的事件过滤条件模板,与事件过滤条件模板进行动态绑定之后,用户自定义的的事件显示窗口将按照所绑定的事件过滤条件模板进行报警事件的过滤

全局预警

系统需提供全局预警的能力,即:

在多级部署环境中,其中一个控制中心监测到某一个攻击之后,可以通过全局预警功能将此攻击事件通告给其它的控制中心

为了提高全局预警的预警级别,提高用户对全局预警事件的关注度,当某个控制中心接收到全局预警事件之后,需要用高亮或报警灯等方式进行提醒

全局预警需提供手工编辑预警内容的能力,系统也需要提供配置全局预警事件每天告警次数上限的能力,以防止某条事件发生频繁造成的全局预警风暴,对系统发生过的全局预警事件,需提供日志备查

响应方式

在监测到攻击之后,系统需提供如下几种响应方式:

SNMP、SYSLOG、写入日志、发送邮件、实时报警、TCPKiller阻断连接、防火墙联动、捕获原始报文等

在检测到攻击事件之后,系统需提供向多个不同SYSLOG服务器发送报警信息的能力

系统需提供防火墙联动的能力,支持的防火墙至少需要包括:

Netscreen、TopSec、天清FW、KingGuard、PowerV,防火墙联动的方式需支持:

阻断ip、按MAC阻断、阻断源端口、阻断目的端口、单向阻断等,同时支持设定阻断时间

系统需支持在检测到攻击事件之后捕获攻击原始报文的能力,所捕获的攻击原始报文需保存成标准的cap格式,可以通过snifferpro、whirshark、ethereal打开。

系统需支持按照时间、cap文件大小两种条件捕获攻击原始报文,同时也可以按照会话、ip等条件捕获攻击原始报文

★内网地址配置

系统需支持按照ip、ip地址区间配置内网地址范围,在配置了内网地址范围之后,报警事件在显示的同时将标注源ip地址、目的ip地址是属于内网地址或外网地址

策略配置

系统需提供常用的内置策略模板,并可以将策略导入、导出、合并,同时支持用户自定义策略,自定义策略的时候,可以根据事件名称、协议类型、安全类型等维度进行事件的快速查询

威胁的全过程管理

系统支持从威胁发现到威胁展示、威胁说明、分析帮助、处理过程帮助、处理过程记录、后继续自动处理的威胁全过程处理流程,帮助用户发现威胁、分析威胁、处理威胁,完成威胁管理工作的闭环

报表类型

系统需提供基本报表的查询功能,可以将事件发生的详细信息生成报表

系统需提供统计报表功能,统计报表可以按照常见的事件属性进行统计查询,也可以按照两个常见的事件属性进行交叉查询,系统所提供的报表模板不应少于50个

系统需提供对多期日志进行对比分析的能力并自动生成报表,每期的时间段可以手工设定,该报表用于辅助用户分析一段时间内的威胁

报表格式

报表需支持HTML、Word、EXCEL、PDF四种格式的导出

报表任务

报表需支持手动立即执行、周期性自动执行两种执行方式

报表发送

系统支持通过邮件将生成的报表发送给指定的多个接收者

多级部署

系统支持多级部署的能力,至少支持5级部署环境,每级节点至少支持50台设备的同时管理

系统需支持采用可拖拽的拓扑图展示全网的设备及管理节点,同时该图还应该对设备与管理节点、管理节点与管理节点之间的连接状态