软件设计师上下午试题.docx

《软件设计师上下午试题.docx》由会员分享,可在线阅读,更多相关《软件设计师上下午试题.docx(66页珍藏版)》请在冰豆网上搜索。

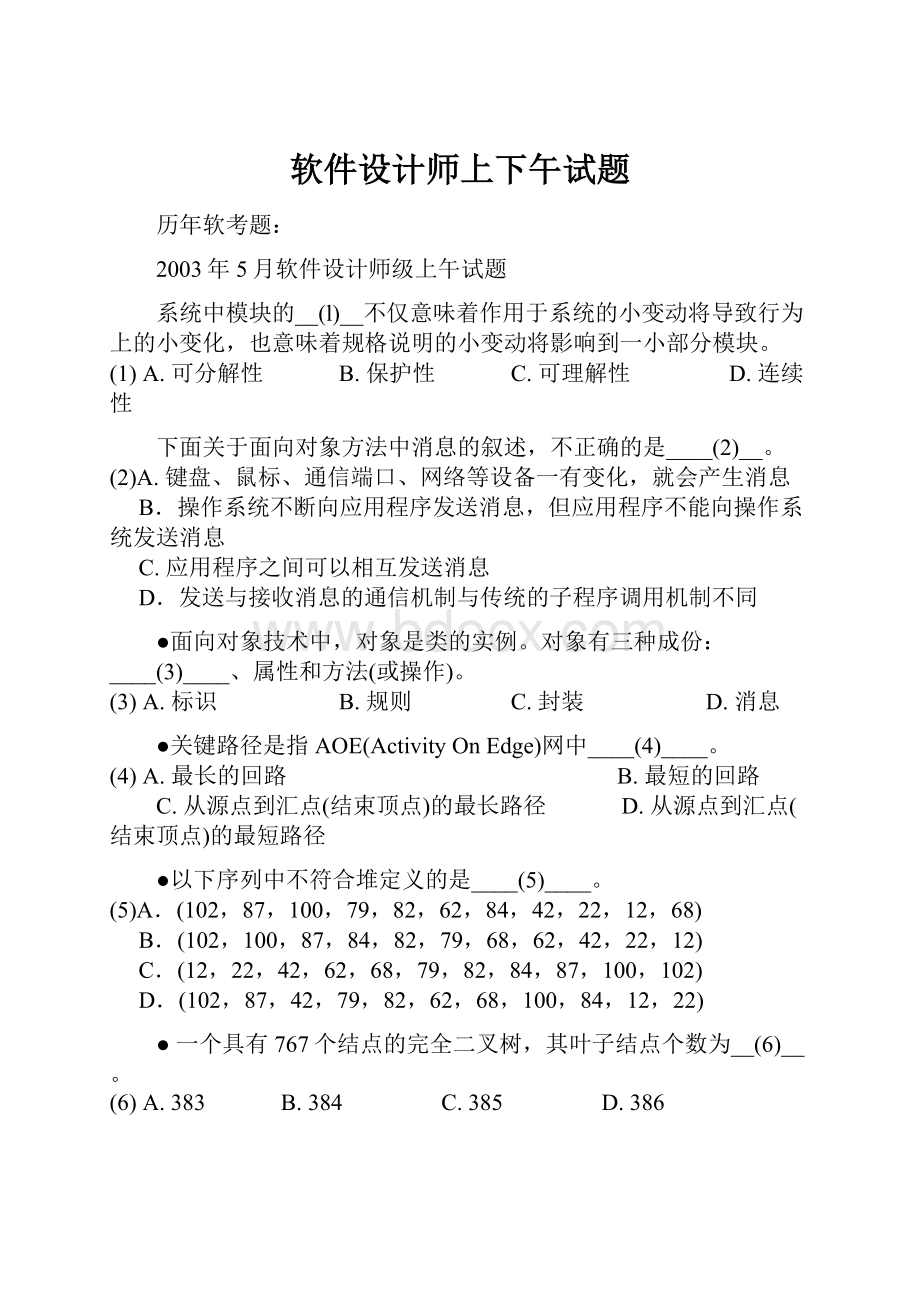

软件设计师上下午试题

历年软考题:

2003年5月软件设计师级上午试题

系统中模块的__(l)__不仅意味着作用于系统的小变动将导致行为上的小变化,也意味着规格说明的小变动将影响到一小部分模块。

(1)A.可分解性 B.保护性 C.可理解性 D.连续性

下面关于面向对象方法中消息的叙述,不正确的是____

(2)__。

(2)A.键盘、鼠标、通信端口、网络等设备一有变化,就会产生消息

B.操作系统不断向应用程序发送消息,但应用程序不能向操作系统发送消息

C.应用程序之间可以相互发送消息

D.发送与接收消息的通信机制与传统的子程序调用机制不同

●面向对象技术中,对象是类的实例。

对象有三种成份:

____(3)____、属性和方法(或操作)。

(3)A.标识 B.规则 C.封装 D.消息

●关键路径是指AOE(ActivityOnEdge)网中____(4)____。

(4)A.最长的回路 B.最短的回路

C.从源点到汇点(结束顶点)的最长路径 D.从源点到汇点(结束顶点)的最短路径

●以下序列中不符合堆定义的是____(5)____。

(5)A.(102,87,100,79,82,62,84,42,22,12,68)

B.(102,100,87,84,82,79,68,62,42,22,12)

C.(12,22,42,62,68,79,82,84,87,100,102)

D.(102,87,42,79,82,62,68,100,84,12,22)

●一个具有767个结点的完全二叉树,其叶子结点个数为__(6)__。

(6)A.383 B.384 C.385 D.386

●若一个具有n个结点、k条边的非连通无向图是一个森林(n>k),则该森林中必有__(7)__棵树。

(7)A.k B.n C.n-k D.n+k

●若G是—个具有36条边的非连通无向图(不含自回路和多重边),则图G至少有__(8)_个顶点。

(8)A.11 B.10 C.9 D.8

●将两个长度为n的递增有序表归并成一个长度为2n的递增有序表,最少需要进行关键字比较__(9)__次。

(9)A.I B.n-1 C.n D.2n

●已知AOE网中顶点v1~v7分别表示7个事件,弧al~a10分别表示10个活动,弧上的数值表示每个活动花费的时间,如下图所示。

那么,该网的关键路径的长度为__(10)__,活动a6的松驰时间(活动的最迟开始时间-活动的最早开始时间)为__(11)__。

(10)A.7 B.9 C.10 D.11

(11)A.3 B.2 C.1 D.0

已知文法G[S]:

S→A0|Bl,A→S1|1,B→S0|0;该文法属于乔姆斯基定义的__(12)__文法,它不能产生串__(13)__。

(12)A.0型 B.1型 C.2型 D.3型

(13)A.0011 B.1010 C.1001 D.0101

●语言L={ambn|m≥0,n≥1}的正规表达式是__(14)__。

(14)A.a*bb* B.aa*bb* C.aa*b* D.a*b*

●一个文法G=(N,T,P,S),其中N是非终结符号的集合,T是终结符号的集合,P是产生式集合,S是开始符号,令集合V=N∪T,那么G所描述的语言是__(15)__的集合。

(15)A.由S推导出的所有符号串 B.由S推导出的所有终结符号串

C.V中所有符号组成的符号串 D.V的闭包中的所有符号串

●程序设计语言引入“类”的概念是为了解决数据保护问题。

C++语言将类的成员封装在类体之中,使之具有一定的存取规则,这些规则规定了存取类的成员的权利,其中,对于用private说明的成员,它__(16)__。

(16)A.既能被该类的成员函数访问,又能被外界直接访问

B.只能被该类的成员函数访问,外界不能直接访问

C.不能被该类的成员函数访问,只能被外界直接访问

D.既不能被该类的成员函数访问,也不能被外界直接访问

●在数据库逻辑结构的设计中,将E-R模型转换为关系模型应遵循相关原则。

对于三个不同实体集和它们之间的多对多联系m:

n:

p,最少可转换为__(17)__个关系模式。

(17)A.2 B.3 C.4 D.5

●给定关系模式R(U,F),U={A,B,C,D,E},F={B→A,D→A,A→E,AC→B},其属性AD的闭包为__(18)__,其候选关键字为__(19)__。

(18)A.ADE B.ABD C.ABCD D.ACD

(19)A.ABD B.ADE C.ACD D.CD

●若有关系模式R(A,B,C)和S(C,D,E),对于如下的关系代数表达式:

E=∏A,D(σB<'2003'∧R.C=S.C∧E='80'(R×S))

E=∏A,D(σR.C=S.C(σB<'2003'(R)×σE='80'(S)))

E=∏A,D(σB<'2003'(R)

σE='80'(S))

E=∏A,D(σB<'2003'∧E='80'(R

S))

正确的结论是__(20)__,表达式__(21)__的查询效率最高。

(20)A.E1≡E2≡E3≡E4 B.E3≡E4但E1≠E2

C.E1≡E2但E3≠E4 D.E3≠E4但E2≡E4

(21)A.E1 B.E2 C.E3 D.E4

●在UNIX操作系统中,当用户执行如下命令

1ink("/user/include/myfile.sh","/usr/userwang/youfile.sh")

则文件名"/usr/userwang/youfile.sh"存放在__(22)__。

(22)A.user目录文件中 B.include目录文件中

C.userwang目录文件中 D.youfile.sh的文件内容中

●假设在系统中—个文件有两个名字,它与—个文件保存有两个副本的区别是__(23)__。

(23)A.前者比后者所占用的存储空间更大

B.前者需要两个目录项,后者只需要一个目录项

C.前者存取文件的速度快,后者存取文件的速度慢

D.前者改变与某个名字相联系的文件时,另一个名字相连的文件也改变;后者的另一个副本不改变

●在某超市里有一个收银员,且同时最多允许有n个顾客购物,我们可以将顾客和收银员看成是两类不同的进程,且工作流程如下图所示。

为了利用PV操作正确地协调这两类进程之间的工作,设置了三个信号量S1、S2和Sn,且初值分别为0、0和n。

这样图中的a应填写__(24)__,图中的b1、b2应分别填写__(25)__,图中的c1、c2应分别填写__(26)__。

(24)A.P(S1) B.P(S2) C.P(Sn) D.P(Sn)、P(S1)

(25)A.P(Sn)、V(S2) B.P(Sn)、V(S1) C.P(S2)、V(S1) D.V(S1)、P(S2)

(26)A.P(S1)、V(S2) B.P(Sn)、V(S1) C.P(S2)、V(S1) D.V(S1)、P(S2)

●软件开发的螺旋模型综合了瀑布模型和演化模型的优点,还增加了__(27)__。

采用螺旋模型时,软件开发沿着螺线自内向外旋转,每转一圈都要对__(28)__进行识别和分析,并采取相应的对策。

螺旋线第一圈的开始点可能是一个__(29)__。

从第二圈开始,一个新产品开发项目开始了,新产品的演化沿着螺旋线进行若干次迭代,一直运转到软件生命期结束。

(27)A.版本管理 B.可行性分析 C.风险分析 D.系统集成

(28)A.系统 B.计划 C.风险 D.工程

(29)A.原型项目 B.概念项目 C.改进项目风险项目

●关于程序模块优化的启发式规则有若干条,以下规则中不符合优化原则的是__(30)__。

如果一个模块调用下层模块时传递一个数据结构,则这种耦合属于__(31)__。

(30)A.通过模块的合并和分解,降低模块的耦合度,提高模块的内聚性

B.提高上层模块的扇出,减少模块调用的层次

C.将模块的作用范围限制在模块的控制范围之内

D.降低模块之间接口的复杂性,避免“病态连接”

(31)A.简单耦合 B.直接耦合 C.标记耦合 D.控制耦合

●软件设计包括四个既独立又相互联系的活动,分别为__(32)__、__(33)__、数据设计和过程设计。

(32)A.用户手册设计 B.语言设计 C.体系结构设计 D.文档设计

(33)A.文档设计 B.程序设计 C.实用性设计 D.接口设计

●标准化是一门综合性学科,其工作内容极为广泛,可渗透到各个领域。

标准化工作的特征包括横向综合性、政策性和__(34)__。

(34)A.统一性 B.灵活性 C.先进性 D.安全性

●美国卡内基—梅隆大学SEI提出的CMM模型将软件过程的成熟度分为5个等级,以下选项中,属于可管理级的特征是__(36)__。

(36)A.工作无序,项目进行过程中经常放弃当初的计划

B.建立了项目级的管理制度

C.建立了企业级的管理制度

D.软件过程中活动的生产率和质量是可度量的

●某学院张老师在某大学进修时,获取了该大学李教授编制的考试试卷,之后将该套试卷收入其编写的《典型试卷分析》,并将该(典型试卷分析》出版,则张老师__(37)__。

(37)A.不侵权,因为试卷不属于著作权法的适用对象

B.不侵权,因为试卷经首次考试后便进入了公有领域

C.侵权,因为试卷是著作权法的保护对象

D.是否侵权,应根据甲乙双方协商情况而定

●甲将其一篇短文(心灵的呼唤》投递给杂志社。

未经甲的许可,杂志社便委托乙对甲的短文进行修改,然后杂志社将署名为乙和甲的短文发表在其刊物上,则__(38)__。

(38)A.杂志社侵犯了甲的著作权,乙未侵权 B.杂志社未侵犯甲的著作权,乙侵了权

C.杂志社和乙均侵犯了甲的著作权 D.杂志社和乙均未侵犯甲的著作权

●自标准实施之日起,至标准复审重新确认、修订或废止的时间,称为标准的有效期,我国在国家标准管理办法中规定,国家标准的有效期一般为__(39)__年。

(39)A.2 B.5 C.7 D.10

●__(40)__是指在经济、技术、科学及管理等社会实践中,对重复性事物和概念通过制订、发布和实施标准达到统一,以获得最佳秩序和最大社会效益。

(40)A.标准化 B.标准 C.规范 D.规程

●甲通过计算机网络给乙发消息,表示甲己同意与乙签订合同,不久后甲不承认发过该消息。

为了防止这种情况的出现,应该在计算机网络中采取__(41)__技术。

(41)A.数据压缩 B.数据加密 C.数据备份 D.数字签名

●就目前计算设备的计算能力而言,数据加密标准DES不能抵抗对密钥的穷举搜索攻击,其原因是__(42)__。

(42)A.DES的算法是公开的 B.DES的密钥较短

C.DES除了其中S盒是非线性变换外,其余变换均为线性变换

D.DES的算法简单

●为了保证网络的安全,常常使用防火墙技术。

防火墙是__(43)__。

(43)A.为控制网络访问而配置的硬件设备

B.为防止病毒攻击而编制的软件

C.指建立在内外网络边界上的过滤封锁机制

D.为了避免发生火灾专门为网络机房建造的隔离墙

●MPEG-I编码器输出视频的数据率大约为__(44)__。

PAL制式下其图像亮度信号的分辨率为__(45)__,帧速为__(46)__。

(44)A.128Kb/s B.320Kb/s C.1.5Mb/s D.15Mb/s

(45)A.352×288 B.576×352 C.720×576 D.1024×720

(46)A.16帧/秒B.25帧/秒C.30帧/秒D.50帧/秒

●超文本是一种信息管理技术,其组织形式以__(47)__作为基本单位。

(47)A.文本(Text) B.节点(Node) C.链(Link) D.环球网(Web)

●单指令流多数据流计算机由__(48)__。

(48)A.单一控制器、单一运算器和单一存储器组成

B.单一控制器、多个执行部件和多个存储器模块组成

C.多个控制部件同时执行不同的指令,对同一数据进行处理

D.多个控制部件、多个执行部件和多个存储器模块组成

●使Cache命中率最高的替换算法是__(49)__。

(49)A.先进先出算法FIFO B.随机算法RAND

C.先进后出算法FILO D.替换最近最少使用的块算法LRU

●__(50)__不是RISC的特点。

(50)A.指令的操作种类比较少 B.指令长度固定且指令格式较少

C.寻址方式比较少 D.访问内存需要的机器周期比较少

●某计算机有14条指令,其使用频度分别如下表所示;

I1

0.15

I2

0.15

I3

0.14

I4

0.13

I5

0.12

I6

0.11

I7

0.04

I8

0.04

I9

0.03

I10

0.03

这14条指令的指令操作码用等长码方式编码,其编码的码长至少为__(51)__位。

若只用两种码长的扩展操作码编码,其平均码长至少为__(52)__位。

(51)A.3 B.4 C.5 D.6

(52)A.2.8 B.3.4 C.3.8 D.4.2

●硬磁盘存储器的道存储密度是指__(53)__,而不同磁道上的位密度是__(54)__。

(53)A.沿同磁道每毫米记录的二进制位数 B.同一柱面上的磁道数

C.一个磁道圆周上所记录的二进制位数 D.沿磁盘半径方向上单位长度(毫米或英时)上的磁道数

(54)A.靠近圆心的密度大 B.靠近外边沿的密度大

C.靠近圆心的密度小 D.靠近半径中间的密度小

●中央处理器CPU中的控制器是由些基本的硬件部件构成的。

__(55)__不是构成控制器的部件。

(55)A.时序部件和微操作形成部件 B.程序计数器

C.外设接口部件 D.指令寄存器和指令译码器

●下图表示客户端通过网络访问远端服务器的一种实现方式,请指出在服务器端的设备1是__(56)__,没备2是__(57)__。

使用电话线路连接远程网络的一种链路层协议是__(58)__。

(56)A.默认网关 B.主交换机 C.Modem池 D.集线器

(57)A.Web服务器 B.FTP服务器 C.Mail服务器 D.RAS服务器

(58)A.TCP B.PPP C.UDP D.ARP

●Browser/Serer结构是把__(59)__技术和数据库技术结合起来的一种应用模式,这种应用模式把所有应用功能和数据库集中放在__(60)__,实现了开发环境与应用环境的分离,便于管理和系统维护。

该模式最大的优点之—是__(61)__。

(59)A.FTP B.TCP/IP C.Web D.HTTP

(60)A.客户端 B.服务器端 C.工作站 D.PC机

(61)A.客户端不用安装专用软件 B.服务器端不用安装专用软件

C.运算效率高 D.传输速率快

●设集合N={0,1,2,…},f为从N到N的函数,且

f(x)=

f(f(+11)

0≤x≤90

x-10

x>90

经计算f(90)=81,f(89)=81,f(49)=__(62)__。

((62)A.39 B.49 C.81 D.92

●集合A={d.b.c}上的二元关系R为:

R={,,)},则二元关系R是__(63)__。

(63)A.自反的 B.反自反的 C.对称的 D.传递的

●对n个元素进行快速排序时,最坏情况下的时间复杂度为__(64)__。

(64)A.O(1og2n) B.O(n) C.O(nlog2n) D.0(n2)

●任何一个基于“比较”的内部排序的算法,若对6今元素进行排序,则在最坏情况下所需的比较次数至少为__(65)__。

(65)A.10 B.1l C.21 D.36

● SOCKSisagenericproxyprotocolforICP/IP-basednetworking,applications.SOCKSincludestwo__(66)__,theSOCKSserverandtheSOCKSclient.TheSOCKSserverisimplementedattheapplicationlayer.TheSOCKSclientisimplementedbetweenapplicationsandthe__(67)__layer.Whenanapplicationclientneedstoconnecttoanapplicationserver,theclientconnectstoaSOCKSproxyserver.Theproxyserverconnectstotheapplicationserverinsteadof.theclient,and__(68)__databetweentheclientandtheapplicationserver.Fortheapplicationserver,theproxyserveristhe__(69)__.SOCKSisalsooneofthepopular__(70)__tonetworkfirewalls.Becauseofitssimplicityandflexibility,SOCKShasbeenusedasgenericapplicationproxyinvirtualprivatenetwork(VPN),andforextranetapplications.

(66)A.elements B.components C.services D.ctients

(67)A.transport B.transmission C.network D.datalink

(68)A.relays B.replaces C.replays D.repeals

(69)A.workstation B.user C.customer D.client

(70)A.methods B.alternatives C.choices D.replacements

● AWebbrowserissimplyaterminalemulator,designedtodisplaytextonascreen.ThetwoessentialdifferencesbetweenanordinaryterminalemulatorandaWebbrowserarethatthebrowserknowshowtodealwith__(71)__,andthatithasamechanismfor__(72)__graphicalfiles.Displaytext,displaygraphics,and__(73)__hyperlinks--there's99percentofthe__(74)__value.That'snottosaythatthemanufacturersdidn'tgoall-outtoattachahyperactiveefflorescenceofuselesscapabilitiesontotheirbrowsers.Rememberwhenmediachannelsinthebrowserwereabigdeal,insteadoftheclutteryoucan'twaittodeletefromyourfavoritesofbookmarksmenu?

Rememberwhenclient-sideJavaappletsweresupposedtobecomethepreferred__(75)__forapplicationdevelopment?

Rememberframesandalltheirnastysideeffects?

(71)A.superlinks B.links C.hyperlinks D.connections

(72)A.displaying B.illustrating C.drawing D.writing

(73)A.direct B.navigate C.indicate D.go-on

(74)A.Webbrowser's B.terminal's C.emulator's D.network's

(75)A.plane B.plant C.plate D.platform

2003年度软件设计师下午试题

试