0110 用户认证故障处理.docx

《0110 用户认证故障处理.docx》由会员分享,可在线阅读,更多相关《0110 用户认证故障处理.docx(13页珍藏版)》请在冰豆网上搜索。

0110用户认证故障处理

插图目录

10用户认证故障处理

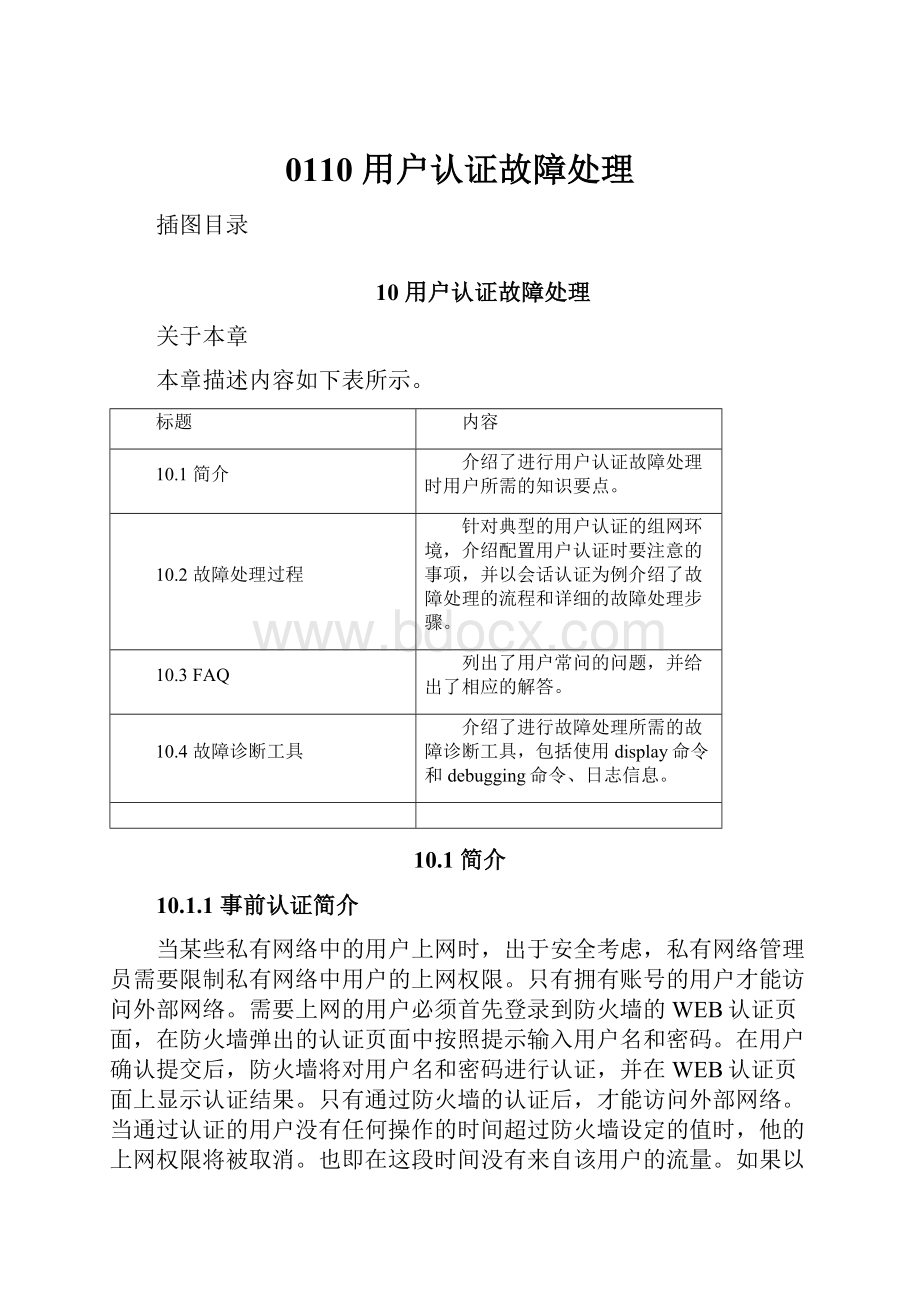

关于本章

本章描述内容如下表所示。

标题

内容

10.1简介

介绍了进行用户认证故障处理时用户所需的知识要点。

10.2故障处理过程

针对典型的用户认证的组网环境,介绍配置用户认证时要注意的事项,并以会话认证为例介绍了故障处理的流程和详细的故障处理步骤。

10.3FAQ

列出了用户常问的问题,并给出了相应的解答。

10.4故障诊断工具

介绍了进行故障处理所需的故障诊断工具,包括使用display命令和debugging命令、日志信息。

10.1简介

10.1.1事前认证简介

当某些私有网络中的用户上网时,出于安全考虑,私有网络管理员需要限制私有网络中用户的上网权限。

只有拥有账号的用户才能访问外部网络。

需要上网的用户必须首先登录到防火墙的WEB认证页面,在防火墙弹出的认证页面中按照提示输入用户名和密码。

在用户确认提交后,防火墙将对用户名和密码进行认证,并在WEB认证页面上显示认证结果。

只有通过防火墙的认证后,才能访问外部网络。

当通过认证的用户没有任何操作的时间超过防火墙设定的值时,他的上网权限将被取消。

也即在这段时间没有来自该用户的流量。

如果以后该用户还要访问外网,则需要重新认证。

这种认证方式称为事前认证。

事前认证可以和黑名单功能联合使用。

当非法用户企图登录外部网络时,防火墙将该用户的IP地址加入到黑名单中。

用户的账号和密码由系统管理员统一分配。

10.1.2会话认证简介

出于安全考虑,私有网络上的管理员希望只有拥有账号的用户才能访问外部网络。

当用户需要访问外部网络时,防火墙会弹出对话框,提示用户输入账号和密码(账号密码由系统管理员事先提供)。

完成在防火墙上的认证过程后,该用户的访问请求才可以通过防火墙到达外部网络,后续连接才能建立。

当通过认证的用户没有任何操作的时间超过防火墙设定的值时,他的上网权限将被取消。

也即在这段时间没有来自该用户的流量。

如果以后该用户还要访问外网,则需要重新认证。

这种认证方式称为会话认证。

防火墙提示用户的方式有两种,当用户访问web浏览器时,防火墙会通过web页面提示用户认证;当用户访问FTP服务器时,防火墙会通过FTP的交互方式提示用户输入账号密码进行认证。

一旦认证通过,用户可以使用他所在domain域下的权限。

用户首次访问外网时必须采用HTTP或FTP方式,否则无法完成认证,用户流量将不能通过防火墙。

10.1.3事前认证与会话认证的区别

事前认证与会话认证的区别如下:

●事前认证是用户自发进行认证的方式;

●会话认证是用户在发送访问外部网络的请求时,防火墙强行介入的一种认证方式。

用户通过防火墙的认证以后才可以通过防火墙到达外部网络。

10.2故障处理过程

本节介绍如下的内容。

●典型组网环境

●配置注意事项

●故障诊断流程

●故障处理步骤

10.2.1典型组网环境

用户认证的典型组网如图10-1所示。

用户认证的故障处理将基于该网络。

图10-1用户认证的组网图

在此组网中,PC1通过HTTP服务器进行会话认证,在进行会话认证之前,PC1只允许访问DMZ域的FTP服务器。

如果认证通过,防火墙就会把PC1的IP地址添加到IP监控表里,并根据PC1所属的域的包过滤规则,对PC1授权。

当PC1访问外网的FTP服务器Server2时,防火墙就会查看IP监控表,如果IP监控表中有PC1的IP地址,就根据PC1所属的域的包过滤规则通信。

否则,根据默认包过滤规则通信。

10.2.2配置注意事项

配置项

子项

注意事项

包过滤

域间包过滤

事前认证要打开用户所在安全区域与local区域的域间包过滤规则。

认证使能

触发认证策略配置

配置触发会话认证的ACL策略。

认证端口配置

设置各种认证服务器监听的端口号。

认证地址配置

设置认证上送的地址。

使能认证服务

检查服务运行状态,确保认证服务器处于运行状态。

认证域

帐号配置

在AAA视图下创建域帐号以及设置帐号的类型,并在域视图设置相应的域ID。

认证域配置

在域视图配置认证通过后的域间策略。

下面以会话认证的配置为例说明配置用户认证时需要注意的事项。

#配置各接口的IP地址并把对应接口加入相应的安全区域。

system-view

[Eudemon]interfaceethernet4/0/0

[Eudemon-Ethernet4/0/0]ipaddress10.1.1.1255.255.255.0

[Eudemon-Ethernet4/0/0]quit

[Eudemon]firewallzonetrust

[Eudemon-zone-trust]addinterfaceethernet4/0/0

[Eudemon-zone-trust]quit

[Eudemon]interfaceethernet4/0/1

[Eudemon-Ethernet4/0/1]ipaddress192.168.0.1255.255.255.0

[Eudemon-Ethernet4/0/1]quit

[Eudemon]firewallzonedmz

[Eudemon-zone-dmz]addinterfaceethernet4/0/1

[Eudemon-zone-dmz]quit

[Eudemon]interfaceethernet4/0/2

[Eudemon-Ethernet4/0/2]ipaddress202.202.1.1255.255.255.0

[Eudemon-Ethernet4/0/2]quit

[Eudemon]firewallzoneuntrust

[Eudemon-zone-untrust]addinterfaceethernet4/0/2

[Eudemon-zone-untrust]quit

#配置ACL规则。

system-view

[Eudemon]aclnumber3000

[Eudemon-acl-adv-3000]rulepermitipsource10.1.1.00.0.0.255destination192.168.0.00.0.0.255

[Eudemon-acl-adv-3000]quit

[Eudemon]aclnumber3001

[Eudemon-acl-adv-3001]rulepermitipsource10.1.1.00.0.0.255destination202.202.1.00.0.0.255

[Eudemon-acl-adv-3001]quit

[Eudemon]aclnumber3002

[Eudemon-acl-adv-3002]rulepermitipsource10.1.1.00.0.0.255

[Eudemon-acl-adv-3002]quit

#配置默认域间的包过滤规则并在安全区域间应用ASPF策略。

[Eudemon]firewallinterzonetrustdmz

[Eudemon-interzone-trust-dmz]packet-filter3000outbound

[Eudemon]firewallpacket-filterdefaultpermitinterzonelocaltrust

[Eudemon-interzone-trust-dmz]detectftp

[Eudemon-interzone-trust-dmz]quit

[Eudemon]firewallinterzonetrustuntrust

[Eudemon-interzone-trust-untrust]detectftp

[Eudemon-interzone-trust-untrust]quit

为了使trust区域的主机和认证服务器之间可以通信,需要打开local区域和trust区域的包过滤规则,由以下两种方法:

●打开local区域和trust区域的域间缺省包过滤规则;

●定义ACL,配置trust域与local域的域间包过滤规则。

#配置触发会话认证的规则。

[Eudemon]firewallzonetrust

[Eudemon-zone-trust]firewallauthenticationsession-based3002outzone

#配置认证服务器的相关参数。

[Eudemon]firewallauthenticationserverhttpport8000

[Eudemon]firewallauthenticationserverhttpenable

[Eudemon]firewallauthenticationserverip10.1.1.1

#使能黑名单功能。

[Eudemon]firewallblacklistenable

#配置认证用户的相关参数。

[Eudemon]aaa

[Eudmeon-aaa]local-userhuawei@huaweipasswordsimplehuawei

[Eudmeon-aaa]domainhuawei

[Eudmeon-aaa-domain-huawei]packet-filterauthenticationid2

[Eudmeon-aaa-domain-huawei]packet-filterinterzonetrustuntrust3001outbound

10.2.3故障诊断流程

针对图10-1所示的网络,在完成上述配置后,发现用户不能进行认证。

请使用下面的故障诊断流程,如图10-2所示。

图10-1会话认证故障诊断流程图

10.2.4故障处理步骤

步骤1使用displayfirewallauthenticationserverbasic命令显示认证服务器的状态,保证认证服务器处于活动状态。

如果认证服务器没有启动,请启动。

如果认证服务器的端口和IP地址不正确,请修改。

如果此时故障还未排除,请执行步骤2。

步骤2检查触发会话认证的规则是否正确,如果不正确,请修改。

如果此时故障还未排除,请执行步骤3。

步骤3检查AAA视图下是否配置了合法的用户帐户。

如果没有配置,请添加。

如果至此故障还未排除,请联系华为的技术支持工程师。

----结束

10.3FAQ

●问:

事前认证和会话认证是否支持透明模式?

答:

不支持。

●问:

事前认证和会话认证的性能如何?

答:

支持至少同时100个用户进行认证。

●问:

用户认证失败如何处理?

答:

当用户认证失败次数到达3次时,用户就会被加入黑名单。

●问:

用户被加入黑名单后的老化时间是多少?

答:

用户认证失败后,被加入的黑名单老化时间为10分钟。

●问:

是否可以手工添加认证通过的用户?

答:

可以,通过命令接口可以直接添加某个用户关联的过滤规则。

●问:

认证通过的用户如何进行老化?

答:

认证通过后,防火墙会向用户发送一个保活页面,使得用户一直处于活动状态(会话老化时间要大于30秒,否则用户按照会话老化时间进行老化,保活机制失效),如果用户想退出认证,可以选择保活页面上的下线按钮。

●问:

认证通过的用户是否可以主动下线?

答:

认证通过的用户可以通过直接点击保活页面上的下线按钮选择主动下线,也可以通过直接关闭保活页面来选择主动下线。

10.4故障诊断工具

10.4.1display命令

命令

说明

displayfirewallauthenticationstatistics

显示认证统计信息。

displayfirewallauthenticationserver{basic|domain|zone}

显示认证服务器的相关配置信息。

displayfirewallauthenticationusers

显示当前有效的用户认证表。

10.4.2debugging命令

命令

说明

debuggingfirewallauthentication[packet|state][ftp|http]

显示认证服务器的调试信息。

10.4.3日志

项目

说明

日志信息

AUTH_HTTP(vpn:

public)<10.1.2.99>isaddedtoblacklist,reason:

,time<10min>

含义

用户认证失败被加入黑名单。

产生原因

用户认证失败次数达到3次。

处理建议

不处理。

项目

说明

日志信息

AUTH_HTTPserverstartfailed

含义

用户启动认证服务器失败

产生原因

用户启动认证服务器失败

处理建议

检查故障原因

项目

说明

日志信息

AUTH_HTTP(vpn:

public)<10.1.2.9>wasremovedfromstatustable

含义

用户认证信息从记录表中删除。

产生原因

用户认证失败次数小于3次,此时,要保留用户的认证信息,当30分钟后用户没有认证操作,输出此日志信息并从表中删除用户信息。

处理建议

不处理。

项目

说明

日志信息

AUTH_HTTPusernumberbeyondupperlimit

含义

要求认证的用户数达到上限。

产生原因

当并发连接的用户达到一定数量时就会输出该日志信息,目前根据需求至少支持100个用户同时进行认证请求。

处理建议

提示用户稍后进行连接。

项目

说明

日志信息

AUTH_HTTP(vpn:

public)<10.1.2.9>logout

含义

当用户退出认证时输出。

产生原因

用户点击下线按钮选择主动下线或者直接关闭保护页面时输出。

处理建议

日志级别为notice,默认状态下不输出。

项目

说明

日志信息

AUTH_HTTPserverstartsucceed

含义

启动http认证服务器成功。

产生原因

启动http认证服务器时。

处理建议

日志级别为notice,默认状态下不输出。

项目

说明

日志信息

AUTH_HTTPserverisstoped

含义

关闭http认证服务器。

产生原因

关闭http认证服务器成功。

处理建议

日志级别为notice,默认状态下不输出。

项目

说明

日志信息

AUTH_HTTPuser:

ysw@huawei(vpn:

public)<10.1.2.9>waitforAAA'sresponsetimeout

含义

用户等待aaa认证超时。

产生原因

用户输入口令后,防火墙将该口令发送到aaa或radius认证服务器进行确认,如果5s内没有响应则认为超时。

处理建议

日志级别为notice,默认状态下不输出。

项目

说明

日志信息

AUTH_HTTP(vpn:

public)<10.1.2.9>authenticationsessiontimeout

含义

用户连接超时。

产生原因

用户与认证服务器建立TCP连接后,如果5s内没有发送任何数据,则认为超时,此时算作用户一次认证失败。

处理建议

日志级别为notice,默认状态下不输出。

项目

说明

日志信息

AUTH_HTTPuser:

huawei@huawei(vpn:

public)<10.1.2.9>authenticationpassed

含义

用户认证成功。

产生原因

当用户的认证信息正确时输出。

处理建议

日志级别为notice,默认状态下不输出。

项目

说明

日志信息

AUTH_HTTPuser:

huawei@huawei(vpn:

public)<10.1.2.9>authenticationfailed

含义

用户认证失败。

产生原因

当用户输入错误的用户名或口令时,以及用户TCP连接超时等情况下输出。

处理建议

日志级别为notice,默认状态下不输出。