配置cisco交换机IEEE8021x认证.docx

《配置cisco交换机IEEE8021x认证.docx》由会员分享,可在线阅读,更多相关《配置cisco交换机IEEE8021x认证.docx(15页珍藏版)》请在冰豆网上搜索。

配置cisco交换机IEEE8021x认证

配置IEEE802.1x认证

一下部分描述如何配置IEEE802.1x基于端口的认证:

•IEEE802.1x认证的缺省配置

•IEEE802.1x认证配置向导

•配置IEEE802.1x认证(必须)

•配置主机模式可选)

•启用定期重认证(可选l)

•手动要求连接端口的客户端进行重新认证(可选)

•改变静默周期(可选l)

•改变交换机到客户端的帧重传时间(可选)

•设定交换机到客户端的帧重传个数(可选l)

•配置访客VLAN(可选)

•配置一个受限制的VLAN(可选l)

•重置IEEE802.1x配置为缺省值(可选)

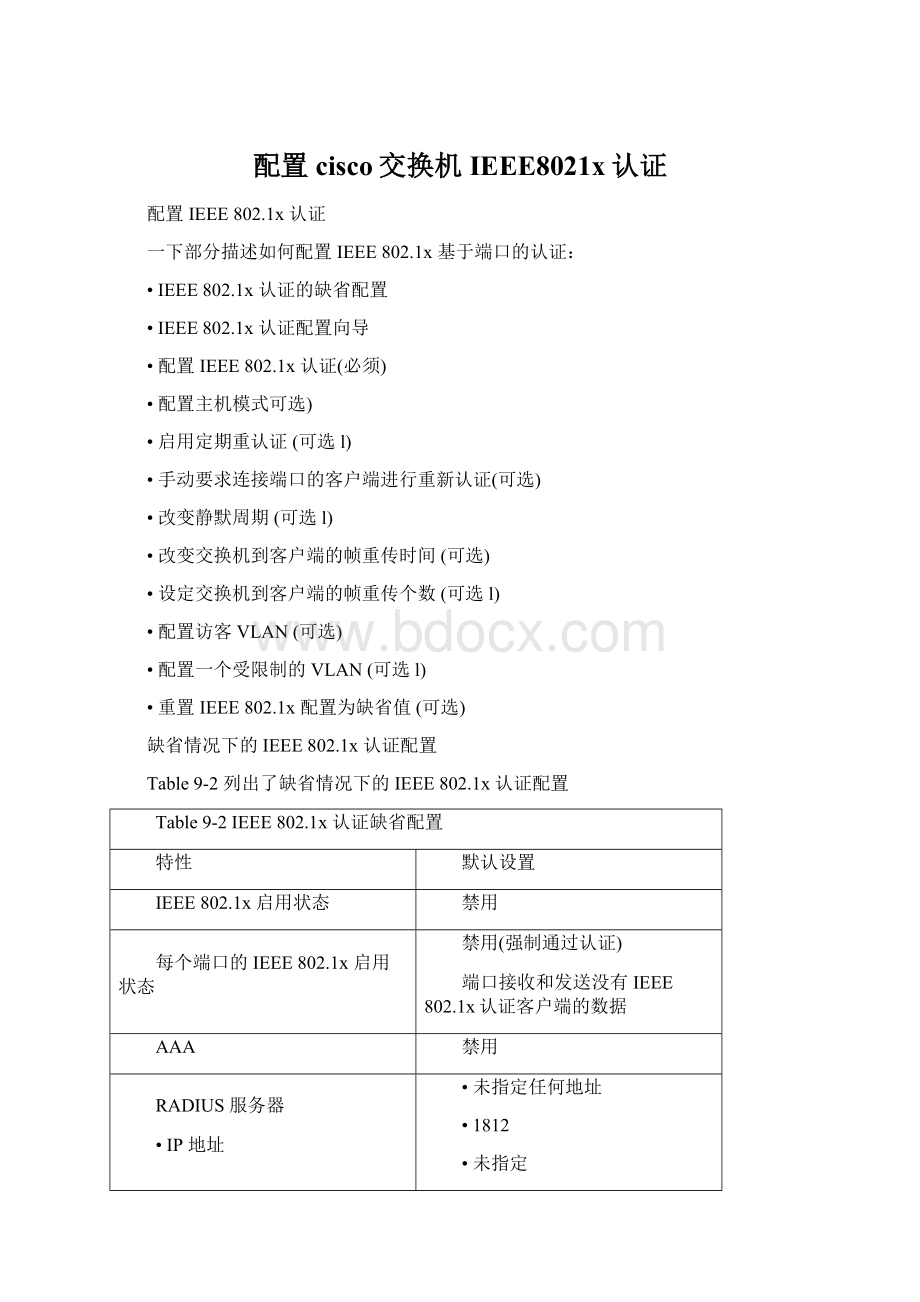

缺省情况下的IEEE802.1x认证配置

Table9-2列出了缺省情况下的IEEE802.1x认证配置

Table9-2IEEE802.1x认证缺省配置

特性

默认设置

IEEE802.1x启用状态

禁用

每个端口的IEEE802.1x启用状态

禁用(强制通过认证)

端口接收和发送没有IEEE802.1x认证客户端的数据

AAA

禁用

RADIUS服务器

•IP地址

•UDP认证端口

•密钥

•未指定任何地址

•1812

•未指定

主机模式

单主机模式

控制方向

双向控制

周期性重新认证

禁用

重认证请求间隔

3600秒

静默周期

60秒(交换机收到客户端一个失败认证后的静默状态的时间).

重传时间

30秒(交换机在未收到客户端对EAPrequest/identity的响应重新传送前需要等待的时间).

最大重传数量

2次(在重新开始一轮认证过程前交换机将要发送EAP-request/identity帧的次数).

客户端超时周期

30秒

认证服务器超时周期

30秒(中转客户端的响应到认证服务器时,交换机未收到服务器的回应再次重传响应到服务器需要等待的时间。

这个设置不可配。

)

访客VLAN

未指定

受限VLAN

未指定

IEEE802.1x认证配置向导

下文描述如下特性的配置向导:

•IEEE802.1x认证

•VLAN分配,访客VLAN和受限VlAN

IEEE802.1x配置

•当启用IEEE802.1x认证后,在其他任何二层特性被启用前端口需要认证通过

•IEEE802.1x协议支持Layer2静态访问端口和语音VLAN端口,但是不支持如下类型的端口:

–Trunk端口

–动态端口

–动态访问端口

–EtherChannel端口

–SwitchedPortAnalyzer(SPAN)andRemoteSPAN(RSPAN)destinationports

–LREswitchports

•在输入dot1xsystem-auth-control全局配置命令启用全局IEEE802.1x认证前,删掉接口的EtherChannel配置

VLAN分配,访客VLAN和受限VLAN

VLAN分配,访客VLAN,和受限配置向导:

•当启用端口的IEEE802.1x认证后t,不能配置端口属于语音VLAN.

•带有VLAN分配的EEE802.1x认证不支持trunk端口,动态端口或者通过VMPS进行动态访问的端口

配置IEEE802.1x认证

进入特权模式,按照如下步骤配置IEEE802.1x基于端口的认证。

这个过程是必须的

Command

Purpose

Step1

configureterminal

进入全局配置模式

Step2

aaanew-model

启用AAA.

Step3

aaaauthenticationdot1xdefaultgroupradius

创建一个缺省IEEE802.1x认证方法列表

Step4

dot1xsystem-auth-control

启用IEEE802.1x认证的全局配置

Step5

aaaauthorizationnetworkdefaultgroupradius

(可选)启用VLAN分配特性时需要此项配置

Step6

radius-serverhost192.168.24.200auth-port1812acct-port1813

(比选)指定ipd认证服务器的地址

Step7

radius-serverkeyonsky1

(比选)指定交换机与认证服务器通讯所需的密钥

Step8

interfaceinterface-id

进入需要启用802.1x认证的端口

Step9

swtichportmodeaccess

设置端口的访问模式

Step10

dot1xport-controlauto

启用此端口的IEEE802.1x认证

Step11

end

返回特权模式

Step12

showdot1x

验证你的802.1x配置

Step13

copyrunning-configstartup-config

(可选)保存配置。

建议你才完全确定你的配置的情况下再保存你的配置

禁用AAA,使用noaaanew-model全局配置命令。

禁用IEEE802.1xAAA认证,使用noaaaauthenticationdot1xdefault全局配置命令。

禁用IEEE802.1xAAA授权,使用noaaaauthorization全局配置命令。

禁用交换机的IEEE802.1x认证,使用nodot1xsystem-auth-control全局配置命令。

配置主机模式Mode

进入特权模式,遵从如下步骤允许多个主机同时连接启用了IEEE802.1x认证的端口。

这个过程时可选的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

指定多个主机间接连接的端口,例如该端口下接了个hub

Step3

dot1xhost-modemulti-host

允许多个主机使用802.1x认证过的端口

Step4

end

返回特权模式

Step5

showdot1xinterfaceinterface-id

验证配置.

Step6

copyrunning-configstartup-config

(可选)保存配置

禁用多主机使用802.1x认证的端口,使用nodot1xhost-modemulti-host端口配置命令

例子:

Switch(config)#interfacefastethernet0/1

Switch(config-if)#dot1xport-controlauto

Switch(config-if)#dot1xhost-modemulti-host

启用定期重认证

你可以启用定期IEEE802.1x客户端重认证并指定多久发生一次。

如果启用了重认证单并未指定重认证周期,缺省的周期为3600秒。

进入特权模式,遵循如下步骤启用客户端的定期重认证,并配置重认证的间隔。

这个过程不是必须的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入端口配置模式

Step3

dot1xreauthentication

启用客户端的重认证,缺省时禁用的

Step4

dot1xtimeoutreauth-period{seconds|server}

关键则的意思解释:

•seconds—设置秒数范围为1到65535;缺省为3600

•server—使用认证服务器返回的时间设置

Step5

end

返回特权模式

Step6

showdot1xinterfaceinterface-id

验证配置

Step7

copyrunning-configstartup-config

(可选)保存配置

禁用周期重认证使用nodot1xreauthentication接口配置命令。

使用缺省的重认证间隔设置使用nodot1xtimeoutreauth-period全局配置命令。

例子:

启用重认证并设置重认证间隔为4000秒:

Switch(config-if)#dot1xreauthentication

Switch(config-if)#dot1xtimeoutreauth-period4000

手动要求客户端进行重认证

再认证时候你都可以手动要求连接到端口的客户端进行重新认证,命令为dot1xre-authenticateinterfaceinterface-id

例子:

Switch#dot1xre-authenticateinterfacefastethernet0/1

改变静默周期

当交换机不能认证客户端时,交换机会空闲一个周期的时间认证重新尝试。

空闲的时间时由静默周期决定的。

当客户端提供错误的密码而导致认证失败,你可以使用较小的静默周期以提高认证响应的速度。

进入特权模式,尊许如下的步骤配置静默周期。

这个过程时可选的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入端口配置模式

Step3

dot1xtimeoutquiet-periodseconds

客户端认证失败后交换机静默的时间

取值范围时1到65535单位是秒;缺省为60秒。

Step4

end

返回特权模式

Step5

showdot1xinterfaceinterface-id

验证配置

Step6

copyrunning-configstartup-config

(可选)保存配置

如果想使用缺省的静默时间请使用nodot1xtimeoutquiet-period接口配置命令

例子:

设置静默时间为30秒

Switch(config-if)#dot1xtimeoutquiet-period30

改变Switch-to-Client重传时间

认证客户端使用EAP-response/identity帧对交换机发来的EAP-request/identity帧进行响应。

如果交换机没有收到这个响应,它会等待一个时间然后重新传输EAP-response/identity。

这个时间就是重传时间。

注意小心使用此命令,只有当如下特殊情况下:

不可靠链接或者特殊的客户端与认证服务器行为。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入接口配置模式

Step3

dot1xtimeouttx-periodseconds

设置交换机等候一个EAP-request/identity帧回应的超时重传请求的时间

范围:

1到65535秒;缺省为30秒。

Step4

end

ReturntoprivilegedEXECmode.

Step5

showdot1xinterfaceinterface-id

验证配置

Step6

copyrunning-configstartup-config

(可选)保存配置

使用缺省重传时间使用nodot1xtimeouttx-period接口配置命令。

例子:

设置重传时间为60秒

Switch(config-if)#dot1xtimeouttx-period60

设置Switch-to-Client帧重传个数

除了改变交换机到客户端的帧重传时间外你还可以改变一次认证过程的请求帧的重传次数

进入特权模式,按照步骤设置switch-to-client帧重传次数。

这个过程是可选的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入端口配置模式

Step3

dot1xmax-reqcount

设置交换机再重新开始新的认证过程重传EAP-request/identity帧的次数。

范围:

1到10;缺省为2。

Step4

end

返回特权模式

Step5

showdot1xinterfaceinterface-id

验证配置

Step6

copyrunning-configstartup-config

(可选)保存配置

使用缺省的重传次数,使用nodot1xmax-req端口配置命令。

例子:

设置在开始新的认证过程前重新传输EAP-request/identity帧的次数为5

Switch(config-if)#dot1xmax-req5

配置访客VLAN

当配置访客VLAN时,当服务器没有收到对EAPOLrequest/identity帧的响应那些不能进行IEEE802.1x认证的客户端被放进访客,可以进行IEEE802.1x认证但是认证失败的客户端不能访问网络。

交换机支持访客VLAN在端口的单主机模式和多主机模式。

你可以通过使用dot1xguest-vlansupplicant全局配置命令启用访客VLAN。

被启用后,交换机不再维护EAPOL包的历史数据并且允许认证失败的客户端访问访客VLAN而不管是否检测到端口的EAPOL包。

Note根据交换机的配置,指定客户端进入访客VLAN可能需要几分钟的时间。

进入特权模式,按照如下的步骤配置访客VLAN。

这个过程时可选的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入端口配置模式

Step3

switchportmodeaccess

配置端口的访问模式

Step4

dot1xport-controlauto

启用端口IEEE802.1x认证

Step5

dot1xguest-vlanvlan-id

配置处于活动状态的VLAN作为IEEE802.1x访客VLAN.范围:

1到4094.

您不能配置RSPANVLAN或者语音VLAN作为IEEE802.1x访客VLAN.

Step6

end

返回特权模式

Step7

showdot1xinterfaceinterface-id

验证配置

Step8

copyrunning-configstartup-config

(可选)保存当前配置

禁用并取消访客VLAN使用nodot1xguest-vlan接口配置命令,端口返回到为授权状态。

例子:

在端口1上启用VLAN9作为IEEE802.1x访客VLAN

Switch(config)#interfacefastethernet0/1

Switch(config-if)#dot1xguest-vlan9

例子:

设置某端口的交换机EAP-request/identity帧的重传间隔为15,设置交换机的静默时间为3秒,启用VLAN2作为IEEE802.1x访客VLAN

Switch(config-if)#dot1xtimeoutquiet-period3

Switch(config-if)#dot1xtimeouttx-period15

Switch(config-if)#dot1xguest-vlan2

当配置访客VLAN时,当服务器没有收到对EAPOLrequest/identity帧的响应那些不能进行IEEE802.1x认证的客户端被放进访客,可以进行IEEE802.1x认证但是认证失败的客户端不能访问网络。

交换机支持访客VLAN在端口的单主机模式和多主机模式。

你可以通过使用dot1xguest-vlansupplicant全局配置命令启用访客VLAN。

被启用后,交换机不再维护EAPOL包的历史数据并且允许认证失败的客户端访问访客VLAN而不管是否检测到端口的EAPOL包。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

dot1xguest-vlansupplicant

启用交换机的全局访客VLAN功能

Step3

interfaceinterface-id

进入接口配置模式

Step4

switchportmodeaccess

设置端口为访问模式

Step5

dot1xport-controlauto

启用端口的802.1x认证

Step6

dot1xguest-vlanvlan-id

指定处于活动状态的VLAN作为IEEE802.1x访客VLAN.范围:

1到4094.

您不能配置RSPANVLAN或者语音VLAN作为IEEE802.1x访客VLAN.

Step7

end

返回特权模式

Step8

showdot1xinterfaceinterface-id

验证配置

Step9

copyrunning-configstartup-config

(可选)保存你的配置

禁用可选的访客VLAN功能,使用nodot1xguest-vlansupplicant全局配置命令。

删除访客VLAN,使用nodot1xguest-vlan接口配置命令。

如果端口当前被授权访问访客VLAN,,端口将恢复为未授权状态。

例子:

启用可选访客VLAN并指定VLAN5作为IEEE802.1x访客VLAN:

Switch(config)#dot1xguest-vlansupplicant

Switch(config)#interfacegigabitethernet0/1

Switch(config-if)#dot1xguest-vlan5

配置受限VLAN

当你在交换机上配置了一个受限VLAN,当认证服务器没有收到有效的用户名和密码时兼容IEEE802.1x-的客户端被放置在受限VLAN中。

交换机TheswitchsupportsrestrictedVLANsonlyinsingle-hostmode.

进入特权模式,按照如下步骤配置一个受限制VLAN。

这个过程时可选的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入端口配置模式

Step3

switchportmodeaccess

设置端口未访问模式

Step4

dot1xport-controlauto

启用端口的IEEE802.1x认证

Step5

dot1xauth-failvlanvlan-id

指定一个活动的VLAN作为IEEE802.1x受限VLAN。

范围:

1到4094.您不能配置RSPANVLAN或者语音VLAN作为IEEE802.1x访客VLAN.

Step6

end

返回特权模式

Step7

showdot1xinterfaceinterface-id

(可选)验证配置

Step8

copyrunning-configstartup-config

(可选)保存你的配置

禁用并删除受限VLAN,使用nodot1xauth-failvlan接口配置命令。

端口恢复到未授权状态

例子:

启用VLAN2作为IEEE802.1x受限VLAN:

Switch(config)#interfacegigabitethernet0/1

Switch(config-if)#dot1xauth-failvlan2

你可以配置客户端被放置到受限VLAN前可以允许的最大认证请求次数。

使用命令dot1xauth-failmax-attempts端口配置命令。

允许的认证尝试范围:

1到3。

缺省为3。

进入特权模式,按照如下步骤配置允许的最大认证请求次数。

这个过程是可选的。

Command

Purpose

Step1

configureterminal

进入特权模式

Step2

interfaceinterface-id

进入端口配置模式

Step3

switchportmodeaccess

配置端口为访问模式

Step4

dot1xport-controlauto

启用端口的802.1x认证

Step5

dot1xauth-failvlanvlan-id

指定活动的VLAN作为IEEE802.1x受限VLAN。

范围:

1到4094.

您不能配置RSPANVLAN或者语音VLAN作为IEEE802.1x访客VLAN.

Step6

dot1xauth-failmax-attemptsmaxattempts

指定移动到受限VLAN前允许的认证尝试次数。

范围:

1to3,缺省是3.

Step7

end

返回特权模式

Step8

showdot1xinterfaceinterface-id

(可选)验证你的配置

Step9

copyrunning-configstartup-config

(可选)保存你的配置

使用缺省值,使用nodot1xauth-failmax-attempts端口配置命令。

例子:

设置端口被置为受限VLAN前最大请求次数为

Switch(config-if)#dot1xauth-failmax-attempts2

重置IEEE802.1x配置为缺省值

进入特权模式,按照步骤重置IEEE802.1x配置为缺省值

Command

Purpose

Step1