远程桌面HTTPS连接.docx

《远程桌面HTTPS连接.docx》由会员分享,可在线阅读,更多相关《远程桌面HTTPS连接.docx(19页珍藏版)》请在冰豆网上搜索。

远程桌面HTTPS连接

远程桌面网关服务器

用户在内网访问远程桌面服务器,可以通过RDP协议或HTTPS协议。

但用户如果出差在外地或在家办公,就无法直接连接到内网的远程桌面服务器了。

我们一般的解决方法是在企业中假设VPN服务器,让用户拨入VPN服务器后再访问内网的远程桌面服务器。

但有些情况下用户在互联网上由于受到环境的限制,可能无法发起VPN的拨入连接,这时我们就要考虑一个兼容性更好的解决方案了。

远程桌面网关服务器可以很好地为我们解决这个问题。

远程桌面网关服务器一般被放置在企业的DMZ区域中,被防火墙发布到互联网上。

外网的用户使用HTTPS协议连接到远程桌面网关服务器,然后远程桌面网关服务器再把外网用户的访问请求重定向到内网的远程桌面服务器上。

这样一来由于外网用户使用的是互联网上应用广泛的HTTP协议,基本不用担心在互联网上被拦截,而且HTTPS协议也可以保护数据在传输过程中的安全性。

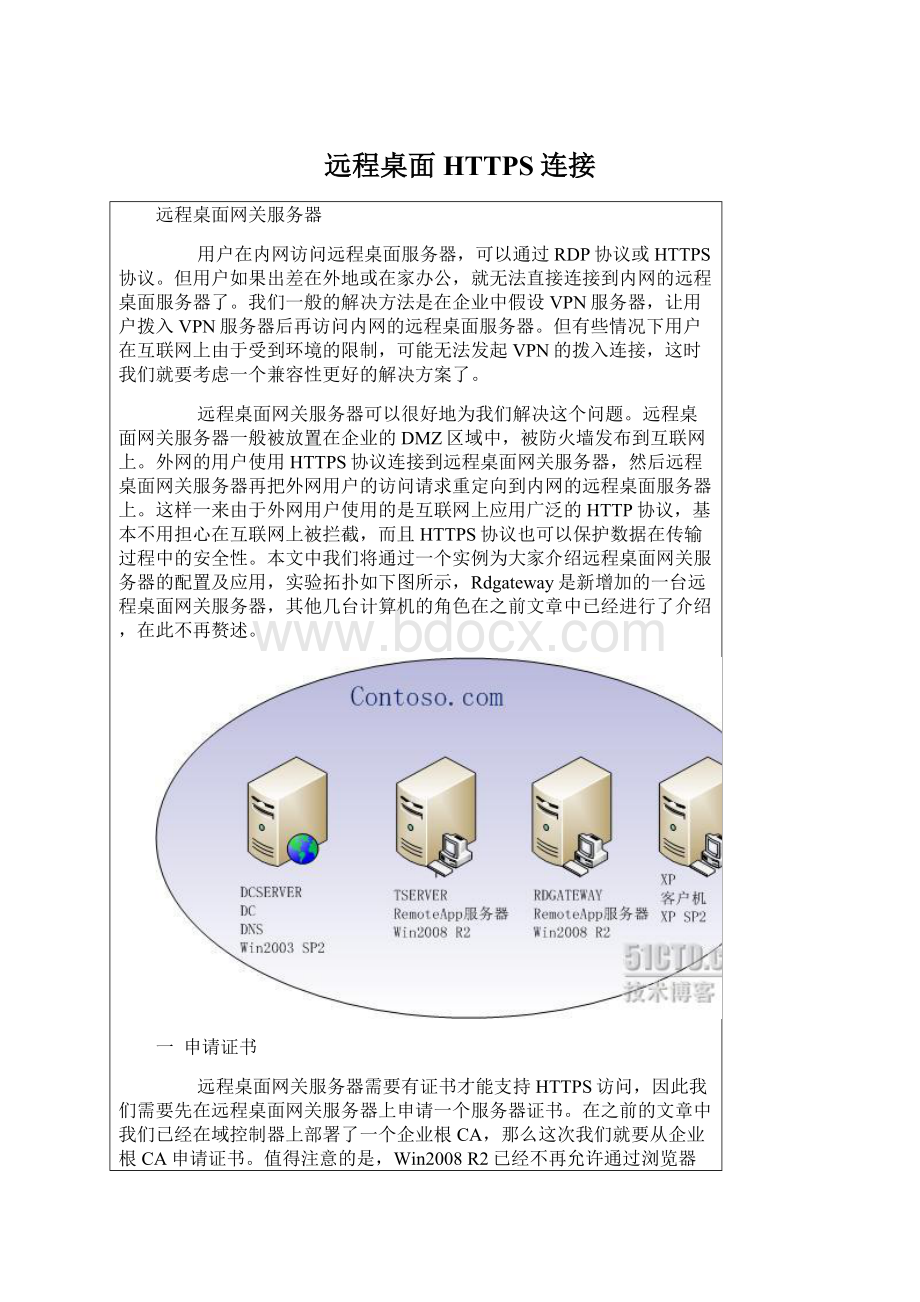

本文中我们将通过一个实例为大家介绍远程桌面网关服务器的配置及应用,实验拓扑如下图所示,Rdgateway是新增加的一台远程桌面网关服务器,其他几台计算机的角色在之前文章中已经进行了介绍,在此不再赘述。

一 申请证书

远程桌面网关服务器需要有证书才能支持HTTPS访问,因此我们需要先在远程桌面网关服务器上申请一个服务器证书。

在之前的文章中我们已经在域控制器上部署了一个企业根CA,那么这次我们就要从企业根CA申请证书。

值得注意的是,Win2008R2已经不再允许通过浏览器申请服务器证书了,这主要是由于浏览器的运行权限发生了变化。

因此本次我们将通过MMC控制台进行证书的申请工作,在RDGATEWAY上运行MMC,如图1所示,添加一个管理单元用于管理本地计算机的证书。

图1

如图2所示,在本地计算机的个人证书中选择“申请新证书”。

图2

如图3所示,确认当前网络状况良好,远程桌面网关服务器已经加入了域,点击“下一步”继续。

图3

如图4所示,选择ActiveDirectory注册策略,这样我们就不再需要为申请的证书填写参数了。

图4

如图5所示,我们当前可以申请计算机证书,这个证书可以用于客户机验证,也可以用于服务器验证。

点击“注册”按钮进行证书申请。

图5

如图6所示,证书申请成功完成!

图6

如图7所示,申请到的证书是颁发给计算机的,而且已经存储在本地计算机的个人证书存储单元,至此,证书申请的任务完成了。

图7

二 远程桌面网关服务器部署及配置

申请证书后,接下来就可以部署远程桌面网关角色了,在RDGATEWAY上打开服务器管理器,如图8所示,点击“添加角色”。

图8

在图9所示的角色列表中选择“远程桌面服务”。

图9

如图10所示,在远程桌面服务的角色服务中勾选“远程桌面网关”。

向导提示要部署远程桌面网关,还需要安装IIS,NAP等组件。

选择“添加所需的角色服务”,安装向导会自动安装所需组件。

图10

如图11所示,接下来要为远程桌面网关选择服务器证书。

选择服务器上的计算机证书,点击“导入”,就为远程桌面网关完成证书设置了。

如果我们选择自签名证书,那会遇到一个麻烦,就是客户机并不信任自签名证书的颁发机构,我们还需要手工为客户机设置受信任的证书颁发机构。

因此在实际生产环境下,最好还是在企业内部署一个CA服务器。

图11

远程桌面网关服务器导入证书后,接下来需要设置策略。

我们需要为远程桌面网关创建CAP和RAP策略,如图12所示,我们选择现在就创建策略。

图12

如图13所示,我们需要为远程桌面网关服务器设置用户组,这些用户组可以通过远程桌面网关访问到内网的网络资源。

默认的用户组是administrators,我们添加了DomainUsers组,这样任何域用户都可以使用远程桌面网关了。

图13

如图14所示,接下来我们需要创建一个CAP策略,CAP策略指的是远程桌面连接授权策略,CAP策略用于指定连接到远程桌面网关服务器的用户,我们在图13中设置的用户组将被CAP策略允许连接到远程桌面网关服务器。

在图14中我们还要设置用户进行身份验证的方式,勾选“密码”作为身份验证方式。

图14

设置完CAP后,接下来需要设置RAP策略。

RAP策略是远程桌面资源授权策略,用于指定远程用户通过远程桌面网关访问到内网的网络资源,图13中指定的用户将被授权访问内网资源。

图15

CAP和RAP策略需要有网络策略服务器的支持,如图16所示,向导自动勾选了“网络策略服务器”角色,点击“下一步”可以进行安装。

图16

如图17所示,角色服务中还需要有IIS7,向导中对IIS7的功能进行了简单描述,点击“下一步”可以看到IIS7中所需的具体组件。

图17

如图18所示,向导中列出了IIS7中所需要的组件详细清单,一般情况下我们不需要进行修改。

图18

如图19所示,确认所要进行的组件安装是正确的,点击“安装”按钮开始远程桌面网关的角色安装。

图19

三 远程桌面网关测试

部署完远程桌面网关后,我们在客户机上测试一下效果。

本次实验我们就不设计防火墙及外网的客户机了,直接用内网的XP客户机测试一下。

在XP客户机的附件中打开远程桌面连接,如图20所示,在常规标签中输入远程桌面服务器的计算机名“TSERVER.CONTOSO.COM”。

图20

如图21所示,切换到远程桌面客户端的高级标签,点击“设置”,在TS网关设置中输入“RDGATEWAY.CONTOSO.COM”。

图21

如图22所示,我们以域管理员的凭证完成身份验证,其实按照我们在CAP和RAP策略中的设置,任何一个域用户都被允许连接到远程桌面网关服务器。

图22

如图23所示,XP客户机通过远程桌面网关连接到了内网的桌面桌面服务器,我们得到了远程桌面服务器的服务器桌面,远程桌面网关成功地把用户的访问请求重定向到内网的远程桌面服务器上。

图23

如图24所示,在XP客户机上输入 netstat -n,从输出结果可以看出,XP客户机确实是使用HTTPS协议连接到远程桌面网关服务器的443端口。

图24

在远程桌面网关服务器上打开RD网关管理器,如图25所示,我们可以从管理器中看到当前有一个用户连接到远程桌面网关服务器,这个用户的最终目标是内网的远程桌面服务器。

图25