C8311园区网安全20.docx

《C8311园区网安全20.docx》由会员分享,可在线阅读,更多相关《C8311园区网安全20.docx(15页珍藏版)》请在冰豆网上搜索。

C8311园区网安全20

第一章IPACL(6.0%)

锐捷三层交换机SVI口in/out机制

输入ACL在设备接口接收到报文时,检查报文是否与该接口输入ACL的某一条ACE相匹配;

输出ACL在设备准备从某一个接口输出报文时,检查报文是否与该接口输出ACL的某一条ACE相匹配。

在制定不同的过滤规则时,多条规则可能同时被应用,也可能只应用其中几条。

只要是符合某条ACE,就按照该ACE定义的处理报文(Permit或Deny)。

ACL的ACE根据以太网报文的某些字段来标识以太网报文的,这些字段包括:

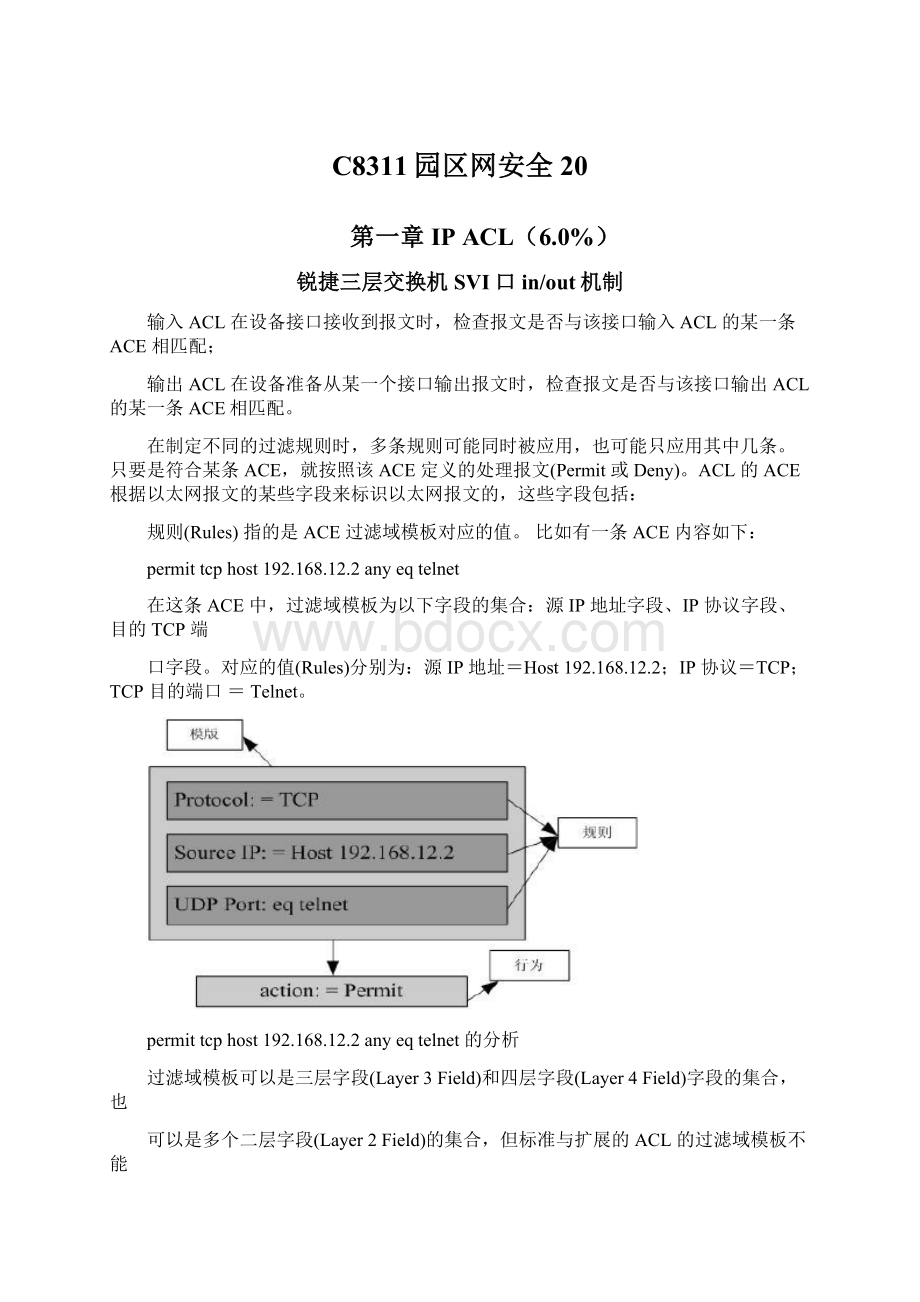

规则(Rules)指的是ACE过滤域模板对应的值。

比如有一条ACE内容如下:

permittcphost192.168.12.2anyeqtelnet

在这条ACE中,过滤域模板为以下字段的集合:

源IP地址字段、IP协议字段、目的TCP端

口字段。

对应的值(Rules)分别为:

源IP地址=Host192.168.12.2;IP协议=TCP;TCP目的端口=Telnet。

permittcphost192.168.12.2anyeqtelnet的分析

过滤域模板可以是三层字段(Layer3Field)和四层字段(Layer4Field)字段的集合,也

可以是多个二层字段(Layer2Field)的集合,但标准与扩展的ACL的过滤域模板不能

是二层和三层、二层和四层、二层和三层、四层字段的集合。

要使用二层、三层、

四层字段集合,可以应用Expert扩展访问控制列表(ExpertACLs)。

1.OUT方向ACL关联SVI的注意事项:

支持IP标准,IP扩展,MAC扩展,专家级ACL应用;

对ACL中匹配目的IP和目的MAC有一些限制,如果在MAC扩展和专家级ACL中匹配目的MAC,将这样的ACL应用到SVI的OUT方向时,表项会被设置,但无法生效。

如果想要在IP标准,IP扩展,专家级ACL中匹配目的IP,而目的IP不在所关联的SVI的子网IP范围内时,该配置的ACL将无法生效。

比如VLAN1的地址为192.168.64.1255.255.255.0现在,创建一条IP扩展的ACL,ACL为denyudpany192.168.65.10.0.0.255eq255,将该ACL应用到VLAN1的出口,将无法生效,因为目的IP不在VLAN1子网IP范围内,如果ACL为denyudpany192.168.64.10.0.0.255eq255将可以生效,因为目的IP符合规定;

2.当配置专家级的ACL,并应用在接口的out方向时,如果该ACL中的某些ACE包含三层匹配信息(比如IP,L4port等),将导致从应用接口进入的非IP报文无法受该ACL的permit和deny规则控制。

3.应用ACL时,如果ACL(包括IP访问列表和Expert扩展访问列表)中的ACE匹配了非L2字段,比如SIP,DIP时,对于带标签的MPLS报文匹配是无效的。

IP访问列表配置

要在设备上配置访问列表,必须为协议的访问列表指定一个唯一的名称或编号,以便在协议内部能够唯一标识每个访问列表。

下表列出了可以使用编号来指定访问列表的协议以及每种

协议可以使用的访问列表编号范围。

IP访问列表配置指导

创建访问列表时,定义的规则将应用于设备上所有的分组报文,设备通过判断分组是否与规则匹配来决定是否转发或阻断分组报文。

标准/扩展IPACL配置,VTY调用ACL

标准ACL

只能匹配源ip地址。

应用场景1

企业进行安全策略设置时,若想控制来自某些IP或某网段的所有流量,如禁止一些IP地址不能访问所有资源,此时可使用标准ACL。

若只想控制来自某些IP或网段的部分流量,如禁止一些IP地址访问另一个网段,此时可采用扩展ACL。

一、组网需求

禁止内网PC1192.168.1.2访问互联网,其它地址不受限制

二、组网拓扑

三、配置要点

1、在全局下配置标准ACL

2、在内网口调用

3、保存配置

四、配置步骤

1、在全局下配置标准ACL

1)标准ACL的编号范围:

1-99和1300-1999;扩展ACL的编号范围:

100-199和2000-2699。

2)标准ACL只匹配源ip地址,扩展ACL可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)

3)ACL的匹配顺序为从上往下(ACE序号从小到大)匹配ACE条目,若匹配对应的ACE条目后,就执行该ACE条目的行为(允许/拒绝),不会再往下匹配其他ACE条目。

4)ACL最后隐含一体denyany的ACE条目,会拒绝所有流量。

若是禁止某网段访问,其他网段均放通,则应该在拒绝流量的ACE配置完成后,再加一条permitany的ACE条目,用来放行其他流量。

Ruijie(config)#ipaccess-liststandard1//创建标准acl1

Ruijie(config-std-nacl)#10deny192.168.1.20.0.0.0//配置序列号10的acl条目,匹配PC1的ip192.168.1.2(ip地址+反掩码)

Ruijie(config-std-nacl)#20permitany//配置允许其它流量

Ruijie(config-std-nacl)#exit

2、在内网口调用

Ruijie(config)#interfacefastEthernet0/0

Ruijie(config-if-FastEthernet0/0)#ipaccess-group1in//在内网口应用acl1

3、保存配置

Ruijie(config-if-FastEthernet0/0)#end

Ruijie#write//确认配置正确,保存配置

五、配置验证

1、分别测试内网PC能否访问互联网,若PC1无法访问互联网,其它PC正常,则配置正确。

2、查看acl的配置

Ruijie#showaccess-lists

ipaccess-liststandard1

10deny192.168.1.20.0.0.0

20permitany

3、查看acl在接口下的应用

Ruijie#showipaccess-group

ipaccess-group1in

AppliedOninterfaceFastEthernet0/0.

扩展ACL

可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)

应用场景1:

企业进行安全策略设置时,若只想控制来自某些IP或网段的部分流量,如禁止某IP地址打开网页,即可写一条扩展的ACL,源是此IP地址,目的IP是所有,目的端口为80(网页端口为80)的ACL进行控制,此时可采用扩展ACL。

一、组网需求

不允许PC1访问100.100.100.100的web服务(tcp80端口),其它流量全部放行。

二、组网拓扑

三、配置要点

1、在全局下配置扩展ACL

2、在内网口调用

3、保存配置

四、配置步骤

1、在全局下配置扩展ACL

1)标准ACL的编号范围:

1-99和1300-1999;扩展ACL的编号范围:

100-199和2000-2699。

2)标准ACL只匹配源ip地址,扩展ACL可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)

3)ACL的匹配顺序为从上往下(ACE序号从小到大)匹配ACE条目,若匹配对应的ACE条目后,就执行该ACE条目的行为(允许/拒绝),不会再往下匹配其他ACE条目。

4)ACL最后隐含一体denyany的ACE条目,会拒绝所有流量。

若是禁止某网段访问,其他网段均放通,则应该在拒绝流量的ACE配置完成后,再加一条permitany的ACE条目,用来放行其他流量。

Ruijie(config)#ipaccess-listextended100

Ruijie(config-ext-nacl)#10denytcp192.168.1.20.0.0.0100.100.100.1000.0.0.0eq80//配置acl拒绝内网192.168.1.2的PC访问100.100.100.100的80端口

Ruijie(config-ext-nacl)#20permitipanyany//配置允许其它流量(必须配置)

Ruijie(config-ext-nacl)#exit

2、在内网接口上调用

Ruijie(config)#interfacefastEthernet0/0

Ruijie(config-if-FastEthernet0/0)#ipaccess-group100in//接口下调用

3、保存配置

Ruijie(config-if-FastEthernet0/0)#end

Ruijie#write//确认配置正确,保存配置

五、配置验证

1、测试内网PC能否访问100.100.100.100的web服务,及其他流量访问,若PC1无法访问100.100.100.100的web服务,其他流量访问正常,则配置正确。

2、查看acl的配置

Ruijie#showaccess-lists

ipaccess-listextended100

10denytcphost192.168.1.2host100.100.100.100eqwww

20permitipanyany

3、查看acl在接口下的应用

Ruijie#showipaccess-group

ipaccess-group100in

AppliedOninterfaceFastEthernet0/0.

基于时间的ACL

应用场景1

企业进行安全策略设置时,除了使用标准/扩展ACL匹配IP流量外,若还有需要对时间进行控制,例如企业控制员工上班时间不能访问互联网,下班后可以访问互联网,那么可以在标准/扩展ACL加上时间匹配。

功能介绍:

您可以使ACL基于时间运行,比如让ACL在一个星期的某些时间段内生效等。

为了达到这个要求,您必须首先配置一个Time-Range。

Time-Range的实现依赖于系统时钟,如果您要使用这个功能,必须保证系统有一个可靠的时钟。

一、组网需求

白天上班时间(9:

00~12:

00及14:

00~18:

00),禁止内网PC访问互联网,其它时间段可以访问互联网,内网之间互访的流量不受限制。

二、组网拓扑

三、配置要点

1、要先配置设备的时间,ACL的生效时间,参照的是本设备的时间

2、时间段不能跨0:

00,即如果要写晚上10:

00点到第二天早上7:

00的时间段,需要分两段写

Ruijie(config)#time-rangeaaa

Ruijie(config-time-range)#periodicdaily0:

00to7:

00

Ruijie(config-time-range)#periodicdaily22:

00to23:

59

3、标准ACL及扩展ACL都支持基于时间段来控制

四、配置步骤

1、配置设备时间

Ruijie>enable

Ruijie#clockset10:

00:

001212012//clockset小时:

分钟:

秒月日年

Ruijie#configureterminal//进入全局配置模式

Ruijie(config)#clocktimezonebeijing8//设置设备的时区为东8区

2、配置时间段参数

Ruijie(config)#time-rangework//定义一个名字为work的时间段

Ruijie(config-time-range)#periodicdaily9:

00to12:

30

Ruijie(config-time-range)#periodicdaily14:

00to18:

30

Ruijie(config-time-range)#exit

3、配置关联时间段的ACL

Ruijie(config)#ipaccess-listextended100

Ruijie(config-ext-nacl)#10denyip192.168.1.00.0.0.255anytime-rangework//在work的时间段,拒绝内网192.168.1.0/24到外网的任何流量

Ruijie(config-ext-nacl)#20permitipanyany//配置允许其它流量(必须配置),ACL最后隐含一体denyany语句,会拒绝所有流量

Ruijie(config-ext-nacl)#exit

4、接口下调用

Ruijie(config)#interfacefastEthernet0/0

Ruijie(config-if-FastEthernet0/0)#ipaccess-group100in//在内网口调用配置好的acl100

5、保存配置

Ruijie(config-if-FastEthernet0/0)#end

Ruijie#write//确认配置正确,保存配置

五、配置验证

1、通过如上的clockset调整设备的时间,内网PC分别测试是否能够上互联网,上班时间(9:

00-12:

0014:

00-18:

00)内网PC不能访问互联网,非上班时间,内网PC可以访问互联网。

2、查看设备的相应配置

1)查看设备的时间

Ruijie#showclock

10:

14:

01beijingSat,Dec1,2012

2)查看acl的配置

Ruijie#showaccess-lists

ipaccess-listextended100

10denyip192.168.1.00.0.0.255anytime-rangework(active)//acl的状态为生效,因为当前设备时间为上班时间

20permitipanyany

Ruijie#

3)查看acl在接口下的调用

Ruijie#showipaccess-group

ipaccess-group100in

AppliedOninterfaceFastEthernet0/0.

VTY调用ACL

第二章锐捷防ARP欺骗(9.0%)

IPSourceGuard原理,DAI原理,ARPCheck原理

IPSourceGuard原理

IPSourceGuard维护一个IP源地址绑定数据库,IPSourceGuard可以在对应的接口上对主机报文进行基于源IP、源IP加源MAC的报文过滤,从而保证只有IP源地址绑定数据库中的主机才能正常使用网络;IPSourceGuard之所以在DHCP使用中能够有效的安全控制,这主要取决于IP源地址绑定数据库,IPSourceGuard会自动将DHCPSnooping绑定数据库中的合法用户绑定同步到IPSourceGuard的IP源地址绑定数据库,这样IPSourceGuard就可以在打开DHCPSnooping的设备上对客户端的报文进行严格过滤;默认情况下,打开IPSourceGuard功能的端口会过滤所有非DHCP的IP报文;只有当客户端通过DHCP从服务器获取到合法的IP或者管理员为客户端配置了静态的IP源地址绑定后,端口才允许和这个客户端匹配的IP报文通过;IPSourceGuard支持基于IP+MAC或者基于IP的过滤,如果打开基于IP+MAC的过滤,IPSourceGuard会对所有报文的MAC+IP进行检测,仅仅允许IP源地址绑定表格中存在的用户报文通过;而基于IP的过滤,仅仅会对报文的源IP地址进行检测;在支持ARPCheck功能的交换机系统上,开启IPSourceGuard功能和ARPCheck功能后,交换机能使用IPSourceGuard对IP报文进行IP+MAC或仅源IP过虑,ARPCheck功能对ARP报文中的SenderIP+SenderMAC或仅对SenderIP检查过虑。

IPSourceGuard的相关过滤功能都是基于硬件实现的,接口上的IPSourceGuard过滤规则可以理解为基于接口的可以动态改变的ACL,各系列产品的过滤表容量存在差异,因此在规划IPSourceGuard应用之前请参看相关产品规格说明。

IPSourceGuard功能维护一个IP源地址数据库,通过将数据库中的用户信息[VLAN、MAC、IP、PORT]设置为硬件过滤表项,只允许对应的用户使用网络,DHCPSnooping维护一个用户IP的数据库,并将该数据提供给IPSourceGuard功能进行过滤,从而限制只有通过DHCP获取IP的用户才能够使用网络,这样就阻止了用户随意设置静态IP。

DAI原理

DAI的全称是DynamicARPInspection,中文名为动态ARP检测。

即对接收到的ARP报文进行合法性检查。

不合法的ARP报文会被丢弃DAI确保了只有合法的ARP报文才会被设备转发。

它主要执行以下几个步骤:

在打开DAI检查功能的VLAN所对应的非信任端口上拦截住所有ARP请求和应答报文在做进一步相关处理之前,根据DHCP数据库的设置,对拦截住的ARP报文进行合法性检查。

丢弃没有通过检查的报文。

检查通过的报文继续做相应的处理,送给相应的目的地。

ARP报文是否合法的依据是DHCPsnoopingbinding数据库

ARPCheck原理

ARP报文检查(ARP-Check)功能,对逻辑端口下的所有的ARP报文进行过滤,对所有非法的ARP报文进行丢弃,能够有效的防止网络中ARP欺骗,提高网络的稳定性,锐捷交换机支持多种IP安全应用(例如IpSourceGuard、全局IP+MAC绑定、端口安全等等)这些安全应用通过对用户IP报文进行有效的数据过滤,从而避免网络中的非法用户使用网络资源。

在支持ARPCheck功能的交换机中,ARPCheck功能能够根据这些应用模块所合法用户信息(IP或IP+MAC)产生相应的ARP过滤信息,从而实现对网络中的非法ARP报文的过滤

如上图所示,交换机各安全功能模块产生的合法用户信息(仅有IP或IP+MAC),ARPCheck功能使用这些信息用于检测逻辑端口下的所有的ARP报文中的SenderIP字段或是否满足合法用户信息表中的匹配关系,所有不在合法用户信息表中的ARP报文将被丢弃,目前ARPCheck支持的安全功能模块包括:

1.仅检测IP字段:

端口安全的仅IP模式,IpSourceGuard手工配置的仅IP模式。

2.检测IP+MAC字段:

端口安全的IP+MAC绑定模式,全局IP+MAC绑定功能,802.1xIP授权功能,IpSourceGuard功能,GSN绑定功能。

ARP-Check有2种模式:

打开和关闭,默认为关闭。

锐捷防ARP欺骗方案的配置(不含SAM)

防网关ARP欺骗方案

拓扑图

应用需求

上图为中小型公司或单位的简化典型网络拓扑,PC用户通过接入设备SwitchA访问办公服务器,以及通过网关设备连接外网。

如果存在非法用户冒充网关IP地址或服务器IP地址进行ARP欺骗,将导致其它用户无法正常上网以及访问服务器。

阻断伪造网关和内网服务器ARP欺骗报文,保证用户能正常上网

配置要点

1、在接入交换机(本例为SwitchA)直连PC的端口(本例为Gi0/3,Gi0/4)上启用防网关欺骗,网关地址为内网网关地址和内网服务器地址。

安全-配置防网关ARP欺骗

配置注意

1、上链口、连接出口网关或服务器的端口不能启用防网关欺骗,否则将导致源地址为网关IP或服务器IP的ARP报文被阻断,造成网络不通2、如果端口不够,需在接入交换机下挂一台8口的hub(集线器),也可在接入交换机上开启防网关欺骗,缺陷是同一台hub上的电脑之间的网关ARP欺骗无法阻断。

配置步骤

配置SwitchA

第一步,在直连电脑的端口上启用防网关欺骗

SwitchA#configureterminal

Enterconfigurationcommands,oneperline.EndwithCNTL/Z.

SwitchA(config)#interfacerangegigabitEthernet0/2-4

SwitchA(config-if-range)#anti-arp-spoofingip192.168.1.1

SwitchA(config-if-range)#anti-arp-spoofingip192.168.1.254

配置验证

第一步,确认配置是否正确,关注点:

是否启用防网关欺骗、网关地址是否正确、

上链口是否启用防网关欺骗

SwitchA(config-if)#showrunning-config

interfaceGigabitEthernet0/1

!

interfaceGigabitEthernet0/2

anti-arp-spoofingip192.168.1.1

anti-arp-spoofingip192.168.1.254

!

interfaceGigabitEthernet0/3

anti-arp-spoofingip192.168.1.1

anti-arp-spoofingip192.168.1.254

!

interfaceGigabitEthernet0/4

anti-arp-spoofingip192.168.1.1

anti-arp-spoofingip192.168.1.254

!

第二步,查看防网关欺骗状态,再次确认。

关注点同第一步

安全-配置防网关ARP欺骗

SwitchA#showanti-arp-spoofing

Anti-arp-spoofing

portip

--------------

Gi0/2192.168.1.1

Gi0/2192.168.1.254

Gi0/3192.168.1.1

Gi0/3192.168.1.254

Gi0/4192.168.1.1

Gi0/4192.168.1.254

第三步,如果可能,将PC1的IP地址配置为网关的IP地址,然后观察网关是否报告IP地址冲突,PC2是否能正常上网。

如果一切正常,说明防网关欺骗配置生效。

第三章NFPP(5.0%)

NFPP的原理

在网络环境中经常发现一些恶意的攻击,这些攻击会给交换机带来过重的负担,引起交换机CPU利用率过高,导致交换机无法正常运行。

这些攻击具体表现在:

拒绝服务攻