计算机网络抓包实验报告记录.docx

《计算机网络抓包实验报告记录.docx》由会员分享,可在线阅读,更多相关《计算机网络抓包实验报告记录.docx(8页珍藏版)》请在冰豆网上搜索。

计算机网络抓包实验报告记录

计算机网络抓包实验报告记录

————————————————————————————————作者:

————————————————————————————————日期:

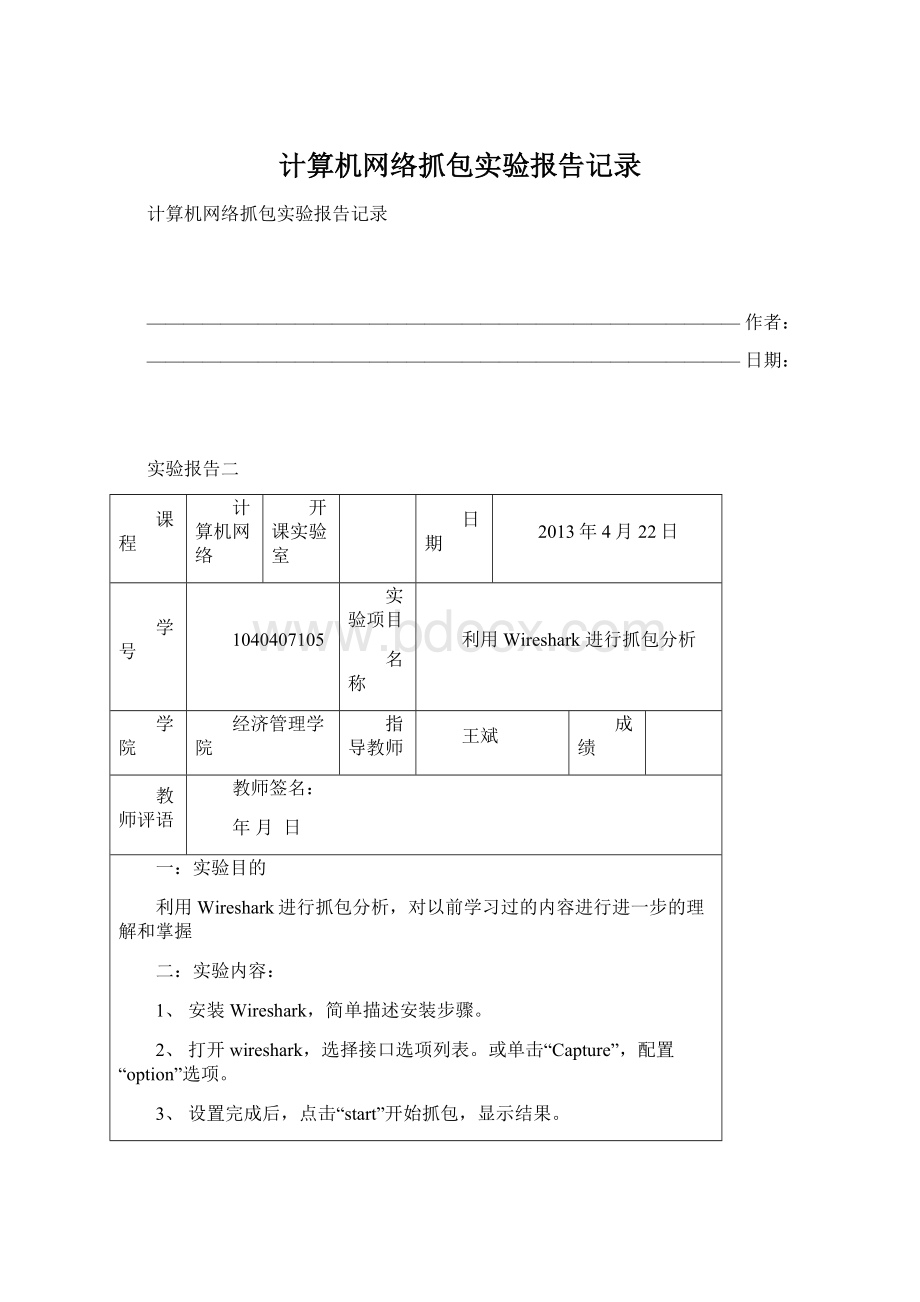

实验报告二

课程

计算机网络

开课实验室

日期

2013年4月22日

学号

1040407105

实验项目

名称

利用Wireshark进行抓包分析

学院

经济管理学院

指导教师

王斌

成绩

教师评语

教师签名:

年月日

一:

实验目的

利用Wireshark进行抓包分析,对以前学习过的内容进行进一步的理解和掌握

二:

实验内容:

1、安装Wireshark,简单描述安装步骤。

2、打开wireshark,选择接口选项列表。

或单击“Capture”,配置“option”选项。

3、设置完成后,点击“start”开始抓包,显示结果。

4、选择某一行抓包结果,双击查看此数据包具体结构,并对其进行分析

三.实验步骤

上面的截图是抓取到的包,下面分别针对其中的一个TCP,UDP和ICMP进行分析

1.TCP

TCP:

Transmission Control Protocol传输控制协议TCP是一种面向连接(连接导向)的、可靠的、基于字节流的运输层(Transportlayer)通信协议,由IETF的RFC 793说明(specified)。

在简化的计算机网络OSI模型中,它完成第四层传输层所指定的功能。

在因特网协议族(Internetprotocolsuite)中,TCP层是位于IP层之上,应用层之下的中间层。

不同主机的应用层之间经常需要可靠的、像管道一样的连接,但是IP层不提供这样的流机制,而是提供不可靠的包交换。

应用层向TCP层发送用于网间传输的、用8位字节表示的数据流,然后TCP把数据流分割成适当长度的报文段(通常受该计算机连接的网络的数据链路层的最大传送单元(MTU)的限制)。

之后TCP把结果包传给IP层,由它来通过网络将包传送给接收端实体的TCP层。

TCP为了保证不发生丢包,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认(ACK);如果发送端实体在合理的往返时延(RTT)内未收到确认,那么对应的数据(假设丢失了)将会被重传。

TCP用一个校验和函数来检验数据是否有错误;在发送和接收时都要计算校验和。

首先,TCP建立连接之后,通信双方都同时可以进行数据的传输,其次,他是全双工的;在保证可靠性上,采用超时重传和捎带确认机制。

在流量控制上,采用滑动窗口协议,协议中规定,对于窗口内未经确认的分组需要重传。

在拥塞控制上,采用慢启动算法。

对于上面的抓包,选取其中的一个TCP进行分析

Source:

119.147.91.131

Destination:

180.118.215.175

Length:

56

Info:

http>500001[FIN,ACK]Seq=41,Ack=2877,win=66528Len=0

1.1抓到的数据链路层中的帧

Frame211:

56bytes即所抓到的帧的序号为211,大小是56字节

1.2IP层中的IP数据报

HeaderLength:

20bytes即首部长度为20个字节;

DifferentiatedServicesField:

00x0即区分服务;

Totallength:

40指首部长度和数据之和的长度为40字节;

Identification:

0x8a6e(35438)标识;

Flag:

0x02标识此处MF=0,DF=0;

Fragmentoffset:

0指片偏移为0;表示本片是原分组中的第一片。

Timetolive:

57说明这个数据报还可以在路由器之间转发57次

Protocal:

TCP指协议类型为TCP;

Source:

源地址:

119.147.91.131

Destination:

目的地址180.118.215.175

1.3运输层中的TCP

Sourceport:

http(80)即源端口号为80

Destinationport:

50001(50001)即目的端口为50001

Sequencenumber:

411序号为411

Acknowledgentnumber:

2877确认号为2877

Headerlength:

20bytes首部长度为20个字节

Flags:

0x011除了确认ACK为1,别的都为0

Windowsizevalue:

8316窗口值为8316

Checksum:

0x18c5检验和为0x18c5

2.UDP

UDP,是一种无连接的协议。

在OSI模型中,在第四层——传输层,处于IP协议的上一层。

UDP有不提供数据包分组、组装和不能对数据包进行排序的缺点,也就是说,当报文发送之后,是无法得知其是否安全完整到达的。

UDP用来支持那些需要在计算机之间传输数据的网络应用。

包括网络视频会议系统在内的众多的客户/服务器模式的网络应用都需要使用UDP协议。

UDP协议从问世至今已经被使用了很多年,虽然其最初的光彩已经被一些类似协议所掩盖,但是即使是在今天UDP仍然不失为一项非常实用和可行的网络传输层协议。

与所熟知的TCP(传输控制协议)协议一样,UDP协议直接位于IP(网际协议)协议的顶层。

根据OSI(开放系统互连)参考模型,UDP和TCP都属于传输层协议。

UDP协议的主要作用是将网络数据流量压缩成数据包的形式。

一个典型的数据包就是一个二进制数据的传输单位。

每一个数据包的前8个字节用来包含报头信息,剩余字节则用来包含具体的传输数据。

对于上面的抓包,选取一个UDP进行分析

Source:

121.232.137.43

Destination:

255.255.255.255

Protocal:

UDP

Length:

354

Info:

Sourceport:

egsDestinationport:

corel-vncadmin

2.1对抓到的数据链路层中的帧进行分析

Frame253:

354bytes即所抓到的帧的序号为253,大小是354字节

2.2对抓到的IP层中的IP数据报进行分析

Version:

4即版本号为4

HeaderLength:

20bytes即首部长度为20个字节;

DifferentiatedServicesField:

00x0即区分服务;

Totallength:

340指首部长度和数据之和的长度为340字节;

Identification:

0x67b2(26546)标识;

Flag:

0x00标识此处MF=0,DF=0;

Fragmentoffset:

0指片偏移为0;

Timetolive:

64生存时间为64;

Protocal:

UDP(17)指协议类型为UDP;

Headerchecksum:

0x58aa头部检验和,此处检验正确

Source:

源地址:

121.232.137.43

Destination:

目的地址255.255.255.255

2.3运输层中的UDP

Sourceport:

egs(1926);源端口为1926

Destinationport:

corel-vncadmin(2654);目的端口2654

Length:

320;UDP用户数据报的长度为320

Checksum:

0xa18f检验和(此处禁止检测)

3.ICMP

ICMP协议是一种面向连接的协议,用于传输出错报告控制信息。

它是一个非常重要的协议,它对于网络安全具有极其重要的意义。

[1]

它是TCP/IP协议族的一个子协议,属于网络层协议,主要用于在主机与路由器之间传递控制信息,包括报告错误、交换受限控制和状态信息等。

当遇到IP数据无法访问目标、IP路由器无法按当前的传输速率转发数据包等情况时,会自动发送ICMP消息。

ICMP提供一致易懂的出错报告信息。

发送的出错报文返回到发送原数据的设备,因为只有发送设备才是出错报文的逻辑接受者。

发送设备随后可根据ICMP报文确定发生错误的类型,并确定如何才能更好地重发失败的数据包。

但是ICMP唯一的功能是报告问题而不是纠正错误,纠正错误的任务由发送方完成。

对于上面的抓包,选取一个ICMP进行分析

(此处需要注意的是如果要想抓到ICMP的包,必须用ping命令)

下面我们选取一个抓到的ICMP进行分析

3.1对抓到的数据链路层中的帧进行分析

Frame246:

74bytes即所抓到的帧的序号为246,大小是74字节

3.2对抓到的IP层中的IP数据报进行分析

Version:

4即版本号为4

HeaderLength:

20bytes即首部长度为20个字节;

DifferentiatedServicesField:

00x0即区分服务;

Totallength:

60指首部长度和数据之和的长度为60字节;

Identification:

0x19e9(6633)标识;

Flag:

0x00标识此处MF=0,DF=0;

Fragmentoffset:

0指片偏移为0;

Timetolive:

64生存时间为64;

Protocal:

ICMP

(1)指协议类型为ICMP;

Headerchecksum:

0xbea2头部检验和,此处检验正确

Source:

源地址:

180.118.215.175

Destination:

目的地址202.102.75.169

3.3网际层中的ICMP

Type:

8;类型

Code:

0;代码

Checksum:

0x4d58检验和(此处检验正确);

Identifier(BE):

1(0x0001)

Identifier(LE):

256(0x0100)

Sequencenumber(BE):

3(0x0003)

Sequencenumber(LE):

768(0x0300)

四.实验总结:

通过实验,基本掌握了Wireshark的用法。

实验过程中分别对一个TCP,UDP,和ICMP进行了分析,对它们以及帧,IP数据报等有了更为深刻的理解和掌握。

为以后的学习奠定了一定的基础。