配置采用IKE方式建立SA示例.docx

《配置采用IKE方式建立SA示例.docx》由会员分享,可在线阅读,更多相关《配置采用IKE方式建立SA示例.docx(17页珍藏版)》请在冰豆网上搜索。

配置采用IKE方式建立SA示例

配置采用IKE方式建立SA示例(预共享密钥)

组网需求

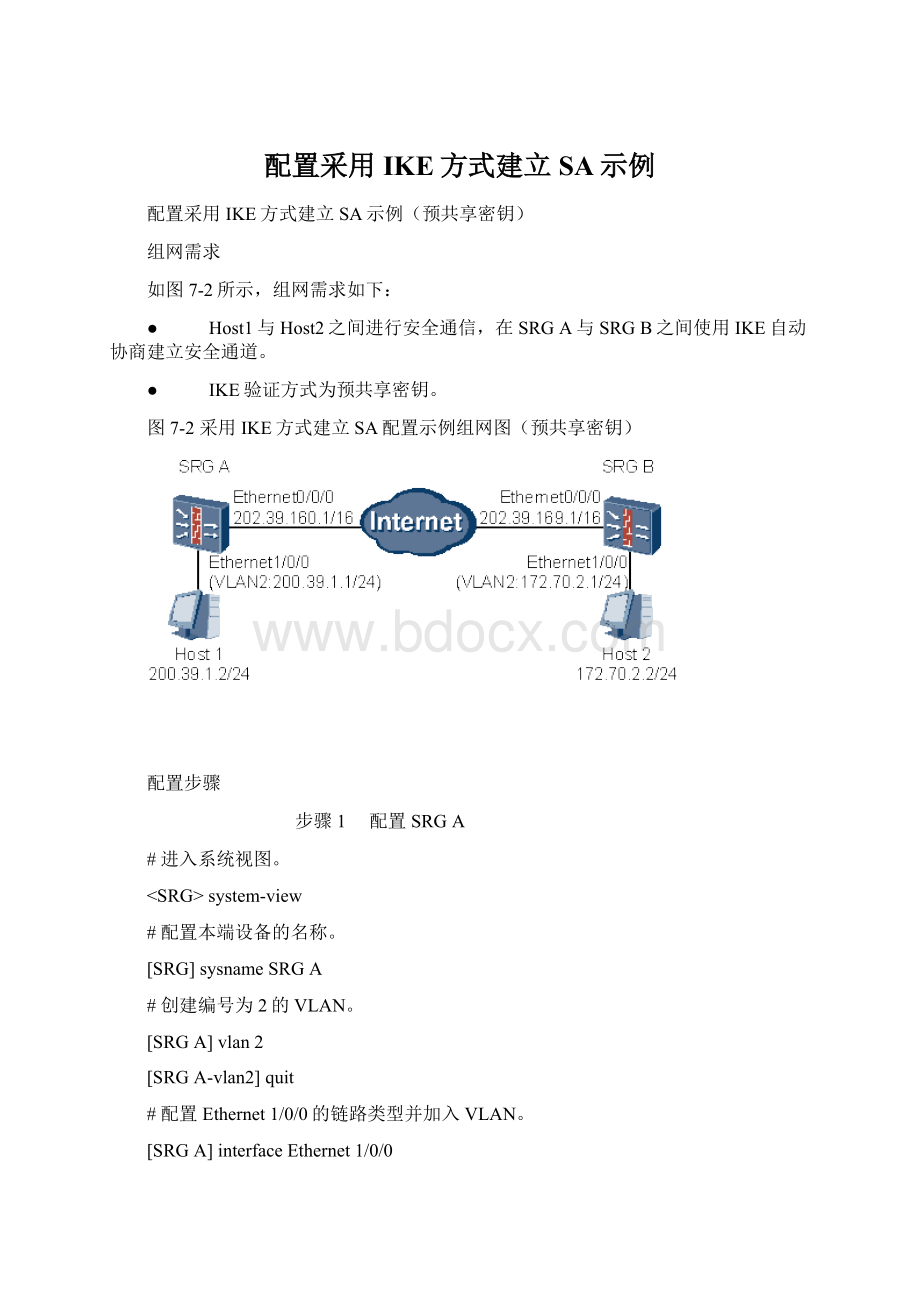

如图7-2所示,组网需求如下:

● Host1与Host2之间进行安全通信,在SRGA与SRGB之间使用IKE自动协商建立安全通道。

● IKE验证方式为预共享密钥。

图7-2采用IKE方式建立SA配置示例组网图(预共享密钥)

配置步骤

步骤1 配置SRGA

#进入系统视图。

system-view

#配置本端设备的名称。

[SRG]sysnameSRGA

#创建编号为2的VLAN。

[SRGA]vlan2

[SRGA-vlan2]quit

#配置Ethernet1/0/0的链路类型并加入VLAN。

[SRGA]interfaceEthernet1/0/0

[SRGA-Ethernet1/0/0]portlink-typeaccess

[SRGA-Ethernet1/0/0]portaccessvlan2

[SRGA-Ethernet1/0/0]quit

#配置VLAN接口。

[SRGA]interfacevlanif2

[SRGA-Vlanif2]ipaddress200.39.1.124

#关闭VLAN接口的快速转发功能。

[SRGA-Vlanif2]undoipfast-forwardingqff

[SRGA-Vlanif2]quit

#配置VLAN2加入Trust区域。

[SRGA]firewallzonetrust

[SRGA-zone-trust]addinterfaceVlanif2

[SRGA-zone-trust]quit

#进入Ethernet0/0/0视图。

[SRGA]interfaceEthernet0/0/0

#配置Ethernet0/0/0的IP地址。

[SRGA-Ethernet0/0/0]ipaddress202.39.160.116

#关闭接口的快速转发功能。

[SRGA-Ethernet0/0/0]undoipfast-forwardingqff

#退回系统视图。

[SRGA-Ethernet0/0/0]quit

#进入Untrust区域视图。

[SRGA]firewallzoneuntrust

#配置Ethernet0/0/0加入Untrust区域。

[SRGA-zone-untrust]addinterfaceEthernet0/0/0

#退回系统视图。

[SRGA-zone-untrust]quit

#配置到达Host2的静态路由。

[SRGA]iproute-static172.70.2.024202.39.169.1

#配置ACL规则,允许Host1所在网段的主机访问Host2所在网段的主机。

[SRGA]acl3000

[SRGA-acl-adv-3000]rulepermitipsource202.39.1.00.0.0.255destination172.70.2.00.0.0.255

#退回系统视图。

[SRGA-acl-adv-3000]quit

#配置ACL规则,允许Host2所在网段的主机访问。

[SRGA]acl3001

[SRGA-acl-adv-3001]rulepermitipsource172.70.2.00.0.0.255

#退回系统视图。

[SRGA-acl-adv-3001]quit

#进入Trust和Untrust域间视图。

[SRGA]firewallinterzonetrustuntrust

#配置域间包过滤规则。

[SRGA-interzone-trust-untrust]packet-filter3000outbound

[SRGA-interzone-trust-untrust]packet-filter3001inbound

#退回系统视图。

[SRGA-interzone-trust-untrust]quit

#配置域间缺省包过滤规则。

[SRGA]firewallpacket-filterdefaultpermitinterzonelocaluntrust

配置Local和Untrust域间缺省包过滤规则的目的为允许IPSec隧道两端设备通信,使其能够协商SA。

#配置名为tran1的IPSec提议。

[SRGA]ipsecproposaltran1

#配置安全协议。

[SRGA-ipsec-proposal-tran1]transformesp

#配置ESP协议的认证算法。

[SRGA-ipsec-proposal-tran1]espauthentication-algorithmmd5

#配置ESP协议的加密算法。

[SRGA-ipsec-proposal-tran1]espencryption-algorithmdes

#退回系统视图。

[SRGA-ipsec-proposal-tran1]quit

#创建IKE提议10。

[SRGA]ikeproposal10

#配置使用pre-shared-key验证方法。

[SRGA-ike-proposal-10]authentication-methodpre-share

#配置使用MD5验证算法。

[SRGA-ike-proposal-10]authentication-algorithmmd5

#配置ISAKMPSA的生存周期为5000秒。

[SRGA-ike-proposal-10]saduration5000

#退回系统视图。

[SRGA-ike-proposal-10]quit

#进入IKEPeer视图。

[SRGA]ikepeera

#引用IKE安全提议。

[SRGA-ike-peer-a]ike-proposal10

#配置隧道对端IP地址。

[SRGA-ike-peer-a]remote-address202.39.169.1

#配置验证字为“abcde”。

[SRGA-ike-peer-a]pre-shared-keyabcde

验证字的配置需要与对端设备相同。

#退回系统视图。

[SRGA-ike-peer-a]quit

#创建安全策略。

[SRGA]ipsecpolicymap110isakmp

#引用ike-peera。

[SRGA-ipsec-policy-isakmp-map1-10]ike-peera

#引用名为tran1的安全提议。

[SRGA-ipsec-policy-isakmp-map1-10]proposaltran1

#引用组号为3000的ACL。

[SRGA-ipsec-policy-isakmp-map1-10]securityacl3000

#退回系统视图。

[SRGA-ipsec-policy-isakmp-map1-10]quit

#进入以太网接口视图。

[SRGA]interfaceEthernet0/0/0

#引用IPSec策略。

[SRGA-Ethernet0/0/0]ipsecpolicymap1

步骤2 配置SRGB

#进入系统视图。

system-view

#配置本端设备的名称。

[SRG]sysnameSRGB

#配置Ethernet0/0/0的IP地址。

[SRGB]interfaceEthernet0/0/0

[SRGB-Ethernet0/0/0]ipaddress202.39.169.116

#关闭接口的快速转发功能。

[SRGB-Ethernet0/0/0]undoipfast-forwardingqff

[SRGB-Ethernet0/0/0]quit

#创建编号为2的VLAN。

[SRGB]vlan2

[SRGB-vlan2]quit

#配置Ethernet1/0/0的链路类型并加入VLAN。

[SRGB]interfaceEthernet1/0/0

[SRGB-Ethernet1/0/0]portlink-typeaccess

[SRGB-Ethernet1/0/0]portaccessvlan2

[SRGB-Ethernet1/0/0]quit

#配置VLAN接口。

[SRGB]interfacevlanif2

[SRGB-Vlanif2]ipaddress10.1.1.124

#关闭VLAN接口的快速转发功能。

[SRGB-Vlanif2]undoipfast-forwardingqff

[SRGB-Vlanif2]quit

#配置VLAN2加入Trust区域。

[SRGB]firewallzonetrust

[SRGB-zone-trust]addinterfaceVlanif2

[SRGB-zone-trust]quit

#进入Untrust区域视图。

[SRGB]firewallzoneuntrust

#配置Ethernet0/0/0加入Untrust区域。

[SRGB-zone-untrust]addinterfaceEthernet0/0/0

#退回系统视图。

[SRGB-zone-untrust]quit

#配置到达Host1的静态路由。

[SRGB]iproute-static202.39.1.024202.39.160.1

#配置ACL规则,允许Host2所在网段的主机访问Host1所在网段的主机。

[SRGB]acl3000

[SRGB-acl-adv-3000]rulepermitipsource172.70.2.00.0.0.255destination202.39.1.00.0.0.255

#退回系统视图。

[SRGB-acl-adv-3000]quit

#配置ACL规则,允许Host1所在网段的主机访问。

[SRGB]acl3001

[SRGB-acl-adv-3001]rulepermitipsource202.39.1.00.0.0.255

#退回系统视图。

[SRGB-acl-adv-3001]quit

#进入Trust和Untrust域间视图。

[SRGB]firewallinterzonetrustuntrust

#配置域间包过滤规则。

[SRGB-interzone-trust-untrust]packet-filter3000outbound

[SRGB-interzone-trust-untrust]packet-filter3001inbound

#退回系统视图。

[SRGB-interzone-trust-untrust]quit

#配置域间缺省包过滤规则。

[SRGB]firewallpacket-filterdefaultpermitinterzonelocaluntrust

配置Local和Untrust域间缺省包过滤规则的目的为允许IPSec隧道两端设备通信,使其能够协商SA。

#创建名为tran1的IPSec提议。

[SRGB]ipsecproposaltran1

#配置安全协议。

[SRGB-ipsec-proposal-tran1]transformesp

#配置ESP协议认证算法。

[SRGB-ipsec-proposal-tran1]espauthentication-algorithmmd5

#配置ESP协议加密算法。

[SRGB-ipsec-proposal-tran1]espencryption-algorithmdes

#退回系统视图。

[SRGB-ipsec-proposal-tran1]quit

#创建号码为10的IKE提议。

[SRGB]ikeproposal10

#配置使用pre-sharedkey验证方法。

[SRGB-ike-proposal-10]authentication-methodpre-share

#配置采用MD5验证算法。

[SRGB-ike-proposal-10]authentication-algorithmmd5

#配置ISAKMPSA生存周期为5000秒。

[SRGB-ike-proposal-10]saduration5000

#退回系统视图。

[SRGB-ike-proposal-10]quit

#创建名为a的IKEPeer。

[SRGB]ikepeera

#配置对端IP地址。

[SRGB-ike-peer-a]remote-address202.39.160.1

#引用IKE提议。

[SRGB-ike-peer-a]ike-proposal10

#配置验证字为“abcde”。

[SRGB-ike-peer-a]pre-shared-keyabcde

验证字的配置需要与对端设备相同。

#退回系统视图。

[SRGB-ike-peer-a]quit

#创建IPSec策略。

[SRGB]ipsecpolicymap110isakmp

#引用IKEPeer。

[SRGB-ipsec-policy-isakmp-map1-10]ike-peera

#引用IPSec提议。

[SRGB-ipsec-policy-isakmp-map1-10]proposaltran1

#引用组号为3000的ACL。

[SRGB-ipsec-policy-isakmp-map1-10]securityacl3000

#退回系统视图。

[SRGB-ipsec-policy-isakmp-map1-10]quit

#进入以太网接口视图。

[SRGB]interfaceEthernet0/0/0

#引用IPSec策略。

[SRGB-Ethernet0/0/0]ipsecpolicymap1

----结束

16.3ADSL接入以太网配置举例

组网需求

如图16-2所示,主机Host通过以太网接入到SRG20-11/20-12,SRG20-11/20-12使用PPPoE协议通过DSLAM接入到Internet。

SRG20-11/20-12作为PPPoEClient,采用PAP方式认证,DISLAM作为PPPoEServer。

图16-2PPPoE方式接入以太网组网图

数据准备

在配置PPPoE方式接入以太网之前,需准备以下数据:

● ATM接口的编号

● Dialer接口的编号

● Dialer接口使用的拨号池的编号

● 拨号认证的用户名和密码

配置步骤

配置PPPoE方式接入以太网,需要进行如下操作。

步骤1 配置SRG20-11/20-12基本信息。

#进入系统视图。

system-view

#创建编号为2的VLAN。

[SRG]vlan2

[SRG-vlan2]quit

#配置Ethernet1/0/0的链路类型并加入VLAN。

[SRG]interfaceEthernet1/0/0

[SRG-Ethernet1/0/0]portlink-typeaccess

[SRG-Ethernet1/0/0]portaccessvlan2

[SRG-Ethernet1/0/0]quit

#配置VLAN接口。

[SRG]interfacevlanif2

[SRG-Vlanif2]quit

#进入Trust区域视图。

[SRG]firewallzonetrust

#配置VLAN2加入Trust区域。

[SRG-zone-trust]addinterfaceVlanif2

#退回系统视图。

[SRG-zone-trust]quit

#进入Untrust区域视图。

[SRG]firewallzoneuntrust

#配置ATM2/0/0加入Untrust区域。

[SRG-zone-untrust]addinterfaceatm2/0/0

#退回系统视图。

[SRG-zone-untrust]quit

#配置域间包过滤规则。

[SRG]firewallpacket-filterdefaultpermitall

步骤2 配置拨号接口。

#配置拨号访问控制列表。

[SRG]dialer-rule10ippermit

#创建Dialer接口,并进入Dialer视图。

[SRG]interfaceDialer1

#指定要拨号的远端用户名。

[SRG-Dialer1]dialeruserSRG20-11/20-12

#配置Dialer1接口使用的拨号池。

[SRG-Dialer1]dialerbundle1

#配置Dialer1接口所属的拨号访问组。

[SRG-Dialer1]dialergroup10

#设置链路层协议为PPP。

[SRG-Dialer1]link-protocolppp

#使用协商方式获取IP地址。

[SRG-Dialer1]ipaddressppp-negotiate

#使用PAP认证方式,用户名和密码均为SRG20-12。

[SRG-Dialer1]ppppaplocal-userSRG20-12passwordsimpleSRG20-12

#退回系统视图。

[SRG-Dialer1]quit

#进入Untrust区域视图。

[SRG]firewallzoneuntrust

#将Dialer接口加入Untrust区域。

[SRG-zone-untrust]addinterfaceDialer1

#退回系统视图。

[SRG-zone-untrust]quit

步骤3 配置PPPoE会话。

#进入PPPoE拨号的实接口ATM2/0/0视图。

[SRG]interfaceatm2/0/0

#创建一个PPPoE会话,并且指定该会话所对应的Dialer接口拨号池的编号是1,PPPoE的会话方式为永久在线方式。

[SRG-Atm2/0/0]pppoe-clientdial-bundle-number1

[SRG-Atm2/0/0]quit

步骤4 配置路由规则。

#配置缺省路由。

[SRG]iproute-statics0.0.0.00.0.0.0Dialer1

----结束

3.8.1配置NAT和内部服务器示例

组网需求

如图3-1所示,与公司相关的不同用途的网络属于SRG20-11/20-12不同安全级别的安全区域。

对应关系为:

● 员工工作网络、WWWServer和FTPServer处于Trust安全区域,所在的网段为192.168.20.0/24。

● 外部网络处于Untrust安全区域。

图3-1NAT和内部服务器配置示例组网图

需求如下:

● 需求1:

要求该公司Trust安全区域的192.168.20.0/24网段用户可以访问Internet,该安全区域其他网段的用户不能访问。

提供的访问外部网络的合法IP地址范围为202.169.10.2/16~202.169.10.6/16。

由于公有地址不多,需要使用NAPT(NetworkAddressPortTranslation)功能进行地址复用。

● 需求2:

提供两个内部服务器供外部网络用户访问。

WWWServer的内部IP地址为192.168.20.2/24,端口为8080,FTPServer的内部IP地址为192.168.20.3/24。

两者对外公布的地址均为202.169.10.10/16,对外使用的端口号均为缺省值。

配置思路

采用如下思路进行配置:

1. 配置SRG20-11/20-12的接口IP地址,并将接口加入对应安全区域。

2. 配置公司内部用户访问Internet的权限。

3. 配置外部网络访问内部服务器的权限。

配置步骤

步骤1 配置SRG20-11/20-12基本数据

#配置Ethernet0/0/0的IP地址。

system-view

[SRG]interfaceEthernet0/0/0

[SRG-Ethernet0/0/0]ipaddress202.169.10.116

[SRG-Ethernet0/0/0]quit

#创建编号为5的VLAN。

[SRG]vlan5

[SRG-vlan5]quit

#配置Ethernet1/0/0的链路类型并加入VLAN。

[SRG]interfaceEthernet1/0/0

[SRG-Ethernet1/0/0]portlink-typeaccess

[SRG-Ethernet1/0/0]portaccessvlan5

[SRG-Ethernet1/0/0]quit

#创建VLAN5所对应的三层接口Vlanif5,并配置Vlanif5的IP地址。

[SRG]interfacevlanif5

[SRG-Vlanif5]ipaddress192.168.20.124

[SRG-Vlanif5]quit

#配置Vlanif5加入Trust区域。

[SRG]firewallzonetrust

[SRG-zone-trust]