北航信息对抗专业《信息网络安全》复习资料.docx

《北航信息对抗专业《信息网络安全》复习资料.docx》由会员分享,可在线阅读,更多相关《北航信息对抗专业《信息网络安全》复习资料.docx(19页珍藏版)》请在冰豆网上搜索。

北航信息对抗专业《信息网络安全》复习资料

信息网络安全资料

第一章

1、掌握信息安全的四个目标保密性完整性可用性合法使用

2、信息系统中常见的威胁有哪些授权侵犯假冒攻击旁路控制特洛伊木马或陷门媒体

废弃物

3、安全攻击分几大类?

有何区别?

分为被动攻击和主动攻击

被动攻击是对所传输的信息进行窃听和监测,主动攻击是指恶意篡改数据或伪造数据流等攻

击行为,主动攻击对信息不仅进行窃听,还会篡改

4、掌握OSI的七层参考模型和Internet四层参考模型

OSI七层参考模型物理层、数据链路层、网络层、传输层、会话层、表示层、应用层

Internet四层参考模型数据链路层网络层传输层应用层

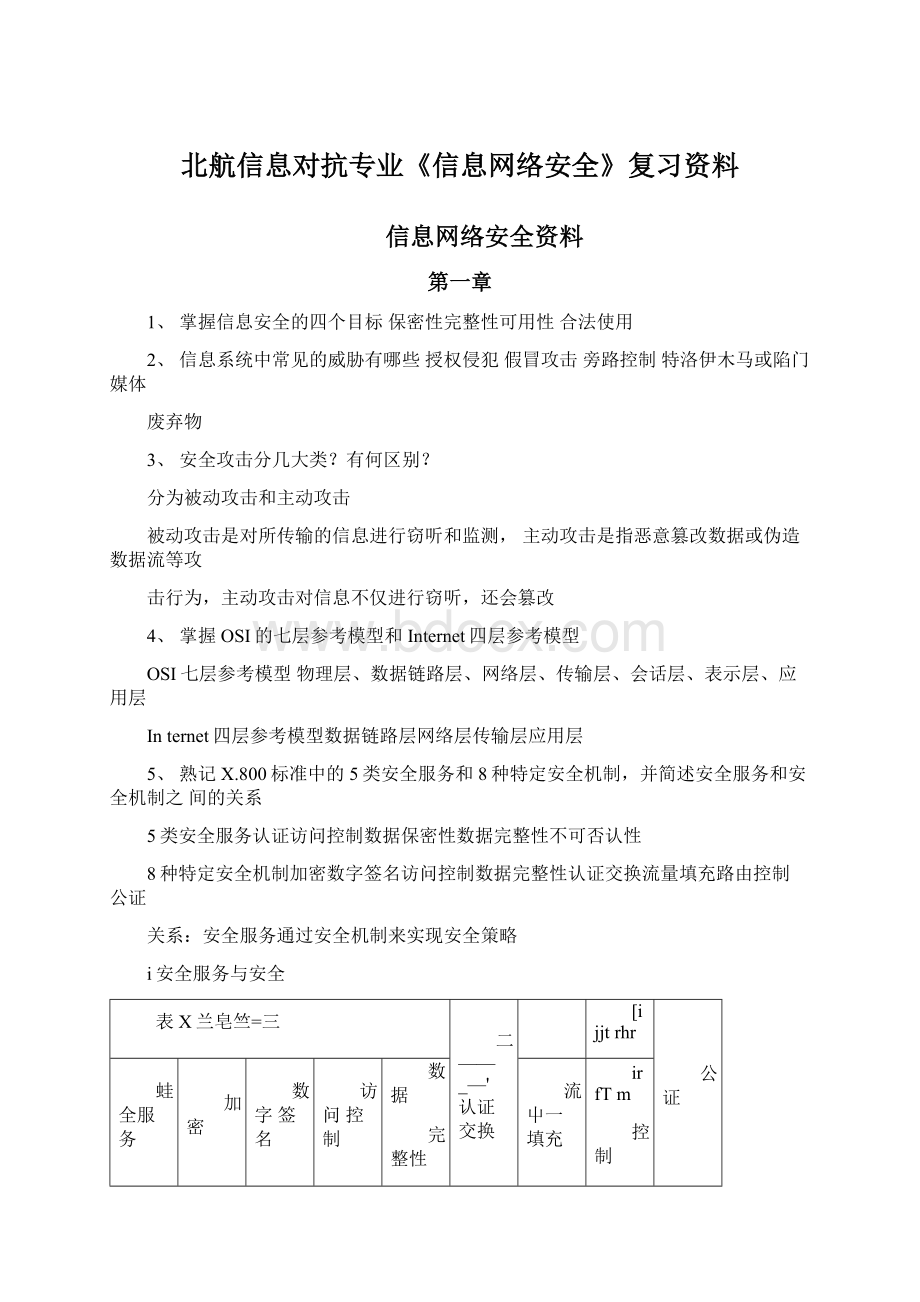

5、熟记X.800标准中的5类安全服务和8种特定安全机制,并简述安全服务和安全机制之间的关系

5类安全服务认证访问控制数据保密性数据完整性不可否认性

8种特定安全机制加密数字签名访问控制数据完整性认证交换流量填充路由控制公证

关系:

安全服务通过安全机制来实现安全策略

i安全服务与安全

表X兰皂竺=三

二——_—'认证交换

[ijjtrhr

公证

蛙全服务

加密

数字签名

访问控制

数据

完整性

流屮一填充

irfTm

控制

Y

Y

Y」

F■产TItIP、般据源认证

Y

Y

―-—

访问控制

Y

—

气

眾密性

Y

Y1

流量保密性

Y

Y

¥

数据完整性

Y

Y

¥

不可否认性

Y

Y

.

|V

可用性]

Y

Y

氐丫表吓谨安■全机劃适祎捉供该种安全般第・空格农示该农全机制孙适合提供该种安全服务。

表仙樂營旳礙举的关忌

6、能够画出网络安全参考模型和网络访问参考模型

攻击者

网络安全模型

第二、三章(不做重点要求)

1、必须知道IPv4及IPv6地址的格式及长度

IPv432位192.168.0.1

IPv6128位2000:

0000:

0000:

0000:

0001:

2345:

6789:

abcd(将这128位的地址按每16位划分为一个段,将每个段转换成十六进制数字,并用冒号隔开)

2、必须知道MAC地址的长度48位,

3、必须熟记http/ftp/telnet/pop3/smtp/ssh/dns等常用通信协议的端口号及功能

http80用于传送Web数据

ftp20、21提供上传下载服务

telnet23远程登陆服务的标准协议

pop3110接收电子邮件

smtp25发送邮件

ssh22为远程登录会话和其他网络服务提供安全性的协议

dns53把域名转换成计算机能够识别的IP地址

4、为什么要进行网络地址转换(NAT?

IP地址短缺

5、ARP协议的作用是什么?

负责将局域网中的32bIP地址转换为对应的48b物理地址,即网卡的MAC地址

6、为什么UDP比TCP协议更加容易遭到攻击?

因为UDP没有交换握手信息和序号的过程

第四章

1、按照对明文消息的处理方式不同,单钥体质可分为

分组密码

和流密码

2、DES的分组长度是_6・位密钥长度是56位

3、AES的分组长度是128位密钥长度是128、192、256位

4、分组密码算法都含有扩散和混淆两个过程

5、加密的安全性只取决于密钥的保密,而算法可以公开

6、加密轮数是否越多越好?

密钥是否越长越好?

不是

7、一条明文经过2个算法串联加密,是否一定更安全?

不一定

&分组密码的5种工作模式是什么?

请画图说明

(1)电码本模式

解密算袪®

图4-20

(2)密码分组链接模式

加存储

解密算法D…K—T.解密算法D

冬5

(b)解密

电码本(ECB)模式

恥存储

图421密码分组链接模式

(3)输出反馈模式

(b)解密

图4・22密码反馈模式

Qt/-i

(4)密码反馈模式

移位谒存器

—位1$位

移位奇冷器b疇位|$位

一升4

<64

K——tNlidt-

(a)加密

(b)解密

图4-23输出反惯模式〔加密和解密)

(5)计数器模式

图4・24计数器(CTR)模式

第五章

1、双钥密码体制是基于数学难题构造的,请列举出目前存在的数学难题

多项式求根、离散对数、大整数分解、背包问题、Diffie-Hellman问题、二次剩余问题、模n的平方根问题

屯-{x:

\^x<弘(训T}

注爲⑥1飜聲或驶綁解

I'-咆胡T1!

1,

I「nP\P1U伙

I叙

(5・1G)

x=/modn(5-17)

i®;/=(//=/;因为辰lmod0(©而有血三神)+h由歐拉定理,(xt沪1鳶味西三inwd/故有

4、RSA是否可以看成是分组密码体制?

为什么?

^可以,因为可把数分成一组一组加密

5、必须知道,用双钥体制加密时采用谁的公钥?

解密时采用谁的私钥?

加密时采用信息接收方的公钥,解密时采用信息接收方的私钥

第六章

1、请说明Hash函数与加密函数有何不同?

Hash函数不可逆,加密函数可逆

2、杂凑函数具有哪些性质?

(1)混合变换

(2)抗碰撞攻击(3)抗原像攻击(4)实用有效性

3、什么是消息认证码MAC?

如何构造?

MAC有密钥控制的单向杂凑函数,其杂凑值不仅与输入有关,而且与密钥有关,只有持此密钥的人才能计算出相应的杂凑值

构造方法MAC=C(M)其中,M是一个变长消息,K是收发双方共享的密钥,Ck(M)是定长的认证符

4、什么是消息检测吗MDC?

简述MDC与MAC的异同

MDC是无密钥控制的单向杂凑函数,其杂凑值只是输入字串的函数,任何人都可以计算

MDC不具有身份认证功能,MAC具有身份认证功能

MDC和MAC都可以检测接受数据的完整性

5、MD5的输出长度是多少位?

128位

6、SHA-1的输出长度是多少位?

160位

7、熟悉P165页的图6-6的几个图所能够提供的安全功能

(d》魁扌足供丫朵傍诃三・口扌足彳共沖讥加仔令名

第七章

1、数字签名应该具有哪些性质?

(1)收方能够确认或证实发放的签名,但不能伪造

(2)发方发出签名的消息给收方后,就不能再否认他所签发的消息

(3)收方对已收到的签名消息不能否认,即有收报认证

(4)第三者可以确认收发双方之间的消息传送,但不能伪造这一过程

2、数字签名可以分为哪几类?

确定性签名随机化签名

3、RSA签名是基于何种数学难题?

大整数分解

4、ElGamal签名是基于何种数学难题?

离散对数

5、数字签名时,签名者用的是谁的何种密钥?

验证时,验证者用的是谁的何种密钥?

签名者用的是签名者的私钥,验证时用的是签名者的公钥

6、Diffie-Hellman能用来做数字签名吗?

不能

7、单钥体制能用来做数字签名吗?

不能

8、试比较数字签名与双钥加密的区别

数字签名是用签名者的私钥进行签名,用签名者的公钥进行验证,双钥加密为发送方用接受方的公钥进行消息的加密,接受方用自己的私钥进行解密

第八章

1、协议的三个要素是什么?

(1)有序性

(2)至少有两个参与者(3)通过执行协议必须能完成某项任务

2、如果按照密码协议的功能分类,密码协议可以分为哪几类?

(1)密钥建立协议

(2)认证建立协议

(3)认证的密钥建立协议

3、什么是中间人攻击?

如何对Diffie-Hellman协议进行中间人攻击?

请画图说明。

Mallory不仅能够窃听A和B之间交换的信息,而且能够修改消息,删除消息,甚至生成全新的消息。

当B与A会话时,M可以冒充B,当A与B会话时,M可以冒充A

4、请用数学表达式写出Diffie-Hellman协议的密钥交换过程?

(1)A选择一个随机的大整数x,并向B发送以下消息X=卩沁览

\|

(2)B选择一个随机的大整数y,并向A发送以下消息Y=血常

(3)A计算:

K=礎曲

(4)B计算:

K'.

5、Diffie-Hellman能用来做数字签名吗?

不能

6、掌握大嘴青蛙协议和Yahalom安全协议设计的思想

大嘴青蛙协议:

A和B均与T共享一个密钥,A只需要传两条消息,就可以将一个会话密钥发送给B

Yahalom:

B首先与T接触,而T仅向A发送一条消息

第九章

1、什么是PKI?

PKI是由哪几部分组成?

每个组成部分的作用是什么?

PKI是一种遵循标准的利用公钥理论和技术建立的提供安全服务的基础设施

PKI由证书机构注册机构证书发布库密钥备份与恢复证书撤销PKI应用接口组成

(1)证书机构(CA)负责发放和管理数字证书

(2)注册机构(RA)按照特定政策与管理规范对用户的资格进行审查,并执行“是否同意给该申请者发放证书、撤销证书”等操作,承担因审核错误而引起的一切后果

(3)证书发布库是网上可供公众进行开放式查询的公共信息库

(4)密钥备份与恢复提供密钥备份与恢复机制

(5)证书撤销警告其他用户不要再使用该用户的公钥证书

(6)PKI应用接口令用户能方便地使用加密、数字签名等安全服务

2、什么是数字证书?

X.509证书的格式是什么?

数字证书就是一个用户的身份与其所持有的公钥的结合,在结合之前由一个可信任的权威机

构CA来证实用户的身份,然后由该机构对用户身份及对应公钥想结合的证书进行数字签名,以证明其证书的有效性。

格式:

Cert=ID』K;$切审何J|卑)}

3、实际中,由谁来签发证书?

CA

4、签发证书时,是由CA的何种密钥(私钥还是公钥)进行签名?

私钥

验证证书时,是用谁的公钥来验证?

用CA的公钥来验证

5、数字证书的作用是什么?

它本质上是为了解决网络安全中的什么问题?

数字证书可以证明网络实体在特定安全应用的相关信息

为了解决公钥可信性问题

第十章

1、熟记网络加密的4种方式链路加密节点加密端到端加密混合加密

2、密钥有哪些种类?

它们各自有什么用途?

基本密钥会话密钥密钥加密密钥主机主密钥工作密钥

基本密钥:

由用户选定或由系统分配、可在较长时间内由一对用户专用的密钥会话密钥:

两个通信终端用户在一次通话或交换数据时所用的密钥密钥加密密钥:

用于对传送的会话或文件密钥进行加密时采用的密钥主机主密钥:

对密钥加密密钥进行加密的密钥

工作密钥:

在不增大更换密钥工作量的条件下扩大可使用的密钥量

3、按照协议的功能分类,密码协议可以分成哪3类?

(1)密钥建立协议

(2)认证建立协议

(3)认证的密钥建立协议

4、写出Diffie-Hellman丿血八/洲

5、简述为何Diffie-Hellman协议不能抵抗中间人攻击?

并画图说明中间人攻击的过程

6、一个好的密钥应具备哪些特性?

(1)真正随即、等概率

(2)避免使用特定算法的若密钥

(3)满足一定的数学关系

(4)易记而难猜中

(5)采用密钥揉搓或杂凑技术,将易记的长句子经单向杂凑函数变换成伪随机数串

7、软件加密和硬件加密有何区别?

任何加密算法都可以用软件实现,灵活、轻便,在主流操作系统上都有软件可以用,但速度慢,安全性有一定风险

硬件加密加密速度快硬件安全性好硬件易于安装

第十一章

1、无线网络面临哪些安全威胁?

请写出5种以上

窃听通信阻断数据的注入和篡改中间人攻击客户端伪装接入点伪装匿名攻击客户端对客户端的攻击隐匿无线信道服务区标识符的安全问题漫游造成的问题

2、GSM的主要安全缺陷有哪些?

(1)基站和基站之间没有设置任何加密措施,和SRES在网络中以明文传输

(2)的长度是48b,用户截取RAND和SRES后很容易破译,而一般固定不变,

使SIM卡的复制成为可能

(3)单向身份认证

(4)缺之数据完整性认证

(5)存在跨区切换,在这个过程中,可能泄露用户的秘密信息

(6)用户无法选择安全级别

3、请简要描述GSM蜂窝系统的认证过程。

为何挑战值是一个随机数而不能是常数?

(画图分析说明)

(1)基站产生一个128b的随机数或挑战值,并把它发给手机

(2)手机使用A3算法和密钥将RAND加密,产生一个32b的签名回应(SRES

(3)同时,VLR也计算出SRESI

(4)手机将SRES专输到基站,基站将其转发到VLR

(5)VLR将收到的SRES直与算出的SRES直对照

(6)如果SRES相符,认证成功

(7)如果SRES不符,连接中止

挑战值是随机数可以防止强力攻击,一个128b的随机数意味着3.4*1038种可能的组合,

即使一个黑客知道A3算法,猜出有效的RAND/SRES勺可能性也非常小

图GSM认证与加密过程

4、为何3G系统比2.5G系统更安全?

3G系统在提高安全性上作了哪些改进?

2.5G系统采用的是单向认证,3G系统采用的是双向认证

(1)实现了用户与网络之间的相互认证

(2)建立了用户与网络之间的会话密钥

(3)保持了密钥的新鲜性

第十二章

1、防火墙可以划分为哪三种基本类型?

这三种防火墙各自工作于OSI模型的哪一层上?

包过滤防火墙电路级网关防火墙应用级网关防火墙

0引模型

应用级网关

应用层

表示层

电路级网关

会话层

包过滤

传输层网络层链路层物理层

2、在实际网络环境中,防火墙放置在何种位置?

请画图说明(假设网络中还有路由器、IDS

VPN、交换机等设备)

-Hz.'匕

参考十三早-5

3、防火墙一般有几个端口?

3个

什么是DMZ区?

它的作用是什么?

被内外过滤器隔离出来的部分称为非军事区(DMZ)

作用提供中继服务,以补偿过滤器带来的影响

4、简述包过滤防火墙和应用网关防火墙的区别

包过滤防火墙能对所有不同服务的数据流进行过滤,而应用级网关只能对特定服务的数

据流进行过滤

包过滤器不需要了解数据流的细节,它只查看数据包的源地址和目的地址或检查

UDP/TCP的端口号和某些标志位。

应用级网关必须为特定的应用服务编写特定的代理程序。

5、简述NAT路由器的工作原理(给图填地址)

图12-9NAT路由器的工作过程

第十三章

1、IDS可以分为哪3种类型?

它们各自用于何种场合?

(1)基于网络的入侵检测系统(NIDS)数据来源于网络上的数据流

(2)基于主机的入侵检测系统(HIDS)数据来源于主机系统

(3)采用上述两种数据来源的分布式入侵检测系统(DIDS)分别来源于主机系统

和网络数据流

2、一个IDS通常由哪几部分组成?

(1)数据收集器

(2)检测器

(3)知识库

(4)控制器

(1)

TCP会话重组模块

(2)

数据包捕获模块

(3)

内容分析模块

(4)

自动响应

第十四章

1、根据访问方式的不同,VPN可以分哪2类?

TSLVPN和IPSecVPN各自属于哪一类?

(1)远程访问VPNTLSVPN

(2)网关-网关VPNIPSecVPN

2、请比较TLSVPN和IPSecVPN的优缺点

TLSVPN优点:

(1)TLSVPN无须安装客户端软件。

IPSecVPN需要在每台计算机上配置安全策略

(2)适用于大多数设备

(3)适用于大多数操作系统

(4)支持网络驱动器访问

(5)不需要对远程设备或网络做任何改变

(6)较强的资源控制能力

(7)费用低且具有良好的安全性

(8)可以绕过防火墙和代理服务器进行访问,而IPSecVPN很难做到这一点

(9)TLS加密已经内嵌在浏览器中,无须增加额外的软件

TLSVPN缺点

(1)认证方式比较单一,只能采用证书,一般是单向认证。

IPSecVPN认证方式灵活,可采用口令、令牌等认证方式

(2)应用的局限大

(3)只能对通信双方所使用的应用通道进行加密

(4)TLSVPN不能对应用层的消息进行数字签名

(5)LAN-to-LAN的链接缺少理想的TLS解决方案

(6)TLSVPN的加密级别通常不如IPSecVPN高

(7)不能保护UDP通道的安全

(8)TLSVPN是应用层加密,性能比较差。

IPSecVPN性能要好很多

(9)TLSVPN只能进行认证和加密,不能实施访问控制。

而IPSecVPN可以根据用户的身份在其访问内部资源时进行访问控制和安全审计

(10)TLSVPN需要CA支持

3、请尽可能多地说出目前常用的隧道协议名称,并了解其基本用途。

(1)PPTP让远程用户拨号连接到本地ISP通过Internet安全远程访问公司网络资源

(2)L2F可以在多种介质上建立多协议的安全虚拟专用网

(3)L2TP适合组建远程接入方式的VPN

(4)IPSec是专为IP设计提供安全服务的一种协议

(5)GRE规定了如何用一种网络协议去封装另一种网络协议的方法

(6)MPLS引入了基于标记的机制

注:

1-3为第二层隧道协议,3-6位第三层隧道协议4、VPN通常采用哪5种关键技术?

——隧道技术、加解密技术、密钥管理技术、身份认证技术、访问控制技术

第十五章

1、身份认证系统可以分哪2类?

它们之间有何区别?

(1)身份验证需要回答这样一个问题“你是否是你所声称的你?

”

(2)身份识别需要回答这样一个问题“我是否知道你是谁?

”

2、列举出日常生活中常见的身份认证机制。

口令认证系统、基于个人生物特征的身份证明、一次性口令身份认证系统

3、什么是一次性口令认证?

实现一次性口令认证有哪几种方案?

一次性口令的设计思路是在登录过程中加入不确定因素,通过某种运算使每次登录时用户所使用的密码都不相同,以此增强整个身份认证过程的安全性

实现一次性口令认证的方案:

1)

挑战/响应机制

2)

口令序列机制

3)

时间同步机制

4)

事件同步机制

4、基于生物特征的身份识别有哪几种?

与其它身份认证相比,它们有哪些优缺点?

(1)手书签字验证

(2)指纹验证

(3)语音验证

(4)视网膜图样验证

(5)虹膜图样验证

(6)脸型验证优点:

由于个人特征具有因人而异和随身携带的特点,所以它不会丢失且难以伪造缺点:

有些个人特征会随时间变化,验证设备必须有一定的容差

5、试比较中国工商银行所使用的U盾与中国银行所使用的身份令牌Token之间的区别,说

出它们所采用的身份认证技术有何本质上的不同?