08密码学与网络安全第八讲.docx

《08密码学与网络安全第八讲.docx》由会员分享,可在线阅读,更多相关《08密码学与网络安全第八讲.docx(12页珍藏版)》请在冰豆网上搜索。

08密码学与网络安全第八讲

密码学与网络安全

第八讲访问控制

⏹讨论议题

•访问控制的有关概念

•访问控制的策略和机制

•授权的管理、网络访问控制组件的分布

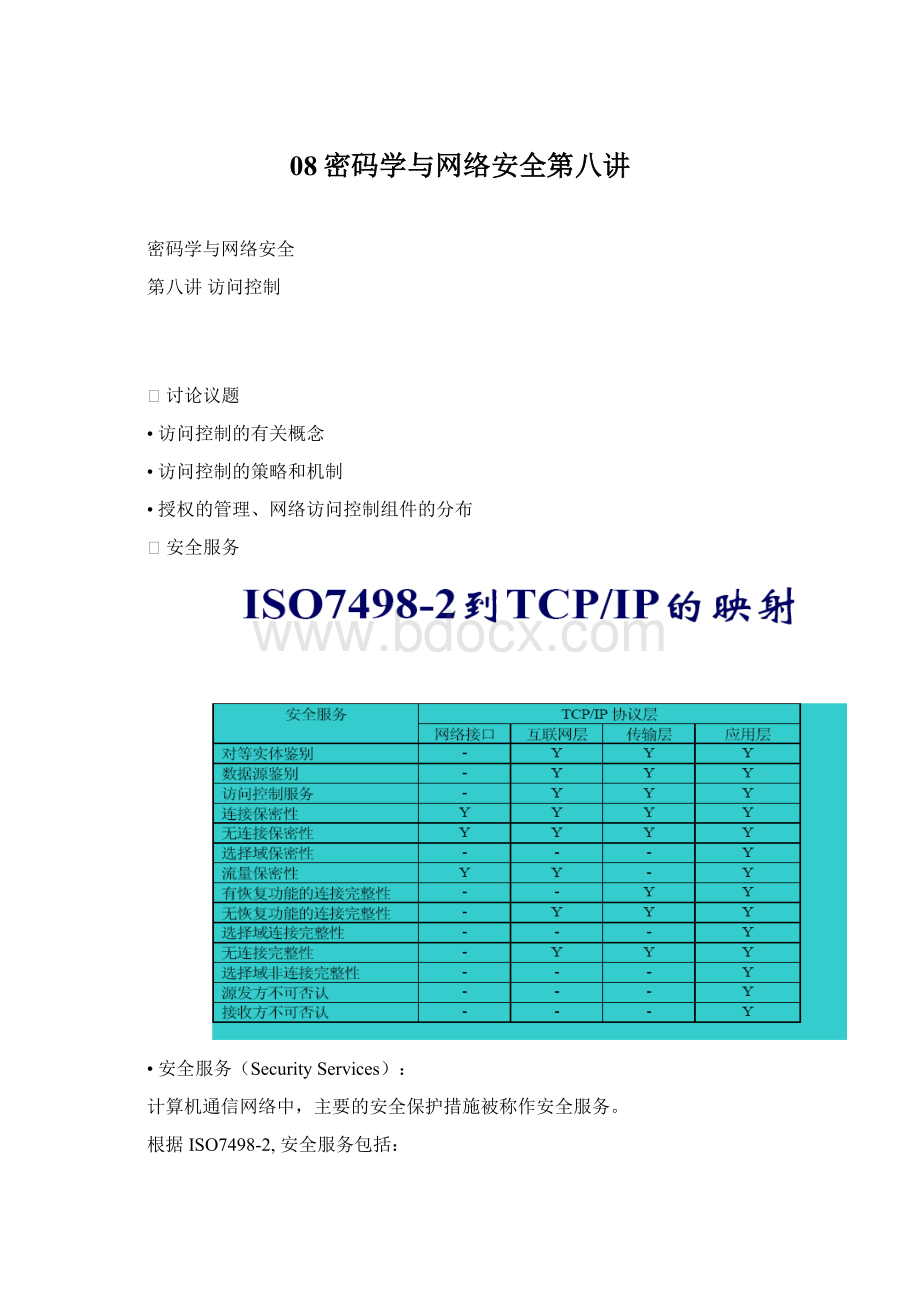

⏹安全服务

•安全服务(SecurityServices):

计算机通信网络中,主要的安全保护措施被称作安全服务。

根据ISO7498-2,安全服务包括:

1.鉴别(Authentication)

2.访问控制(AccessControl)

3.数据机密性(DataConfidentiality)

4.数据完整性(DataIntegrity)

5.抗抵赖(Non-repudiation)

⏹访问控制的概念和目标

•一般概念——是针对越权使用资源的防御措施。

•基本目标:

防止对任何资源(如计算资源、通信资源或信息资源)进行未授权的访问。

从而使计算机系统在合法范围内使用;决定用户能做什么,也决定代表一定用户利益的程序能做什么。

•未授权的访问包括:

–非法用户进入系统。

–合法用户对系统资源的非法使用。

⏹访问控制的作用

•访问控制对机密性、完整性起直接的作用。

•对于可用性,访问控制通过对以下信息的有效控制来实现:

(1)颁发影响网络可用性的网络管理指令;

(2)滥用资源以达到占用资源的目的;

(3)获得可以用于拒绝服务攻击的信息;

⏹主体、客体和授权

•客体(Object):

规定需要保护的资源,又称作目标(target)。

•主体(Subject):

或称为发起者(Initiator),是一个主动的实体,规定可以访问该资源的实体,(通常指用户或代表用户执行的程序)。

•授权(Authorization):

规定可对该资源执行的动作(例如读、写、执行或拒绝访问)。

1.一个主体为了完成任务,可以创建另外的主体,这些子主体可以在网络上不同的计算机上运行,并由父主体控制它们。

2.主客体的关系是相对的。

⏹访问控制模型基本组成

⏹访问控制与其他安全服务的关系模型

⏹访问控制策略与机制

•访问控制策略(AccessControlPolicy):

访问控制策略在系统安全策略级上表示授权。

是对访问如何控制,如何作出访问决定的高层指南。

•访问控制机制(AccessControlMechanisms):

是访问控制策略的软硬件低层实现。

1.访问控制机制与策略独立,可允许安全机制的重用。

2.安全策略之间没有更好的说法,只是一种可以提供更多的保护。

应根据应用环境灵活使用。

⏹访问控制策略包括:

•自主访问控制(discretionarypolicies),基于身份的访问控制IBAC(IdentityBasedAccessControl)

•强制访问控制(mandatorypolicies),基于规则的访问控制RBAC(RuleBasedAccessControl)

•基于角色的访问控制(role-basedpolicies)

⏹如何决定访问权限

•用户分类

•资源

•资源及使用

•访问规则

1.用户的分类

(1)特殊的用户:

系统管理员,具有最高级别的特权,可以访问任何资源,并具有任何类型的访问操作能力;

(2)一般的用户:

最大的一类用户,他们的访问操作受到一定限制,由系统管理员分配;

(3)作审计的用户:

负责整个安全系统范围内的安全控制与资源使用情况的审计;

(4)作废的用户:

被系统拒绝的用户。

2.资源

•系统内需要保护的是系统资源:

–磁盘与磁带卷标

–远程终端

–信息管理系统的事务处理及其应用

–数据库中的数据

–应用资源

3.资源及使用

•对需要保护的资源定义一个访问控制包(Accesscontrolpacket),包括:

1)资源名及拥有者的标识符

2)缺省访问权

3)用户、用户组的特权明细表

4)允许资源的拥有者对其添加新的可用数据的操作

5)审计数据

4.访问规则

•规定了若干条件,在这些条件下,可准许访问一个资源。

•规则使用户与资源配对,指定该用户可在该文件上执行哪些操作,如只读、不许执行或不许访问。

•由系统管理人员来应用这些规则,由硬件或软件的安全内核部分负责实施。

⏹访问控制的一般实现机制和方法

1、一般实现机制

1)基于访问控制属性:

访问控制表/矩阵;

2)基于用户和资源分级(“安全标签”):

多级访问控制

2、常见实现方法

1)访问控制表ACLs(AccessControlLists)

2)访问能力表(Capabilities)

3)授权关系表

⏹访问控制的一般策略

1.自主访问控制

•特点:

根据主体的身份及允许访问的权限进行决策;自主是指具有某种访问能力的主体能够自主地将访问权的某个子集授予其它主体。

优点:

灵活性高,被大量采用。

缺点:

信息在移动过程中其访问权限关系会被改变。

如:

用户A可将其对目标O的访问权限传递给用户B,从而使不具备对O访问权限的B可访问O。

1)自主访问控制的访问类型

•访问许可与访问模式描述了主体对客体所具有的控制权与访问权。

•访问许可定义了改变访问模式的能力或向其它主体传送这种能力的能力

•访问模式则指明主体对客体可进行何种形式的特定的访问操作:

读\写\运行。

2)访问许可(AccessPermission)

(1)等级型的(Hierarchical)

(2)有主型的(Owner)

对每个客体设置一个拥有者(通常是客体的生成者),拥有者是唯一有权修改客体访问控制表的主体,拥有者对其客体具有全部控制权。

(3)自由型的(Laissez-faire)

3)访问模式AccessMode

•系统支持的最基本的保护客体:

文件,对文件的访问模式设置如下:

(1)读-拷贝(Read-copy)

(2)写-删除(write-delete)

(3)运行(Execute)

(4)无效(Null)

2.强制访问控制

⏹特点:

取决于能用算法表达的并能在计算机上执行的策略。

策略给出资源受到的限制和实体的授权,对资源的访问取决于实体的授权而非实体的身份。

1)将主体和客体分级,根据主体和客体的级别标记来决定访问模式。

如,绝密级,机密级,秘密级,无密级。

2)其访问控制关系分为:

上读/下写(完整性),下读/上写(机密性)

3)通过安全标签实现单向信息流通模式。

⏹强制访问控制实现机制-安全标签

•安全标签是限制在目标上的一组安全属性信息项。

在访问控制中,一个安全标签隶属于一个用户、一个目标、一个访问请求或传输中的一个访问控制信息。

•最通常的用途是支持多级访问控制策略。

在处理一个访问请求时,目标环境比较请求上的标签和目标上的标签,应用策略规则(如BellLapadula规则)决定是允许还是拒绝访问。

⏹MACInformationFlow

⏹自主/强制访问的问题

•自主访问控制

–配置的粒度小

–配置的工作量大,效率低

•强制访问控制

–配置的粒度大

–缺乏灵活性

⏹基于角色的策略

•与现代的商业环境相结合的产物

•基于角色的访问控制是一个复合的规则,可以被认为是IBAC和RBAC的变体。

一个身份被分配给一个被授权的组。

•起源于UNIX系统或别的操作系统中组的概念

⏹角色的定义

•每个角色与一组用户和有关的动作相互关联,角色中所属的用户可以有权执行这些操作;

•角色与组的区别

1)组:

一组用户的集合

2)角色:

一组用户的集合(+)一组操作权限的集合

⏹一个基于角色的访问控制的实例

•在银行环境中,用户角色可以定义为出纳员、分行管理者、顾客、系统管理者和审计员;

•访问控制策略的一个例子如下:

(1)允许一个出纳员修改顾客的帐号记录(包括存款和取款、转帐等),并允许查询所有帐号的注册项;

(2)允许一个分行管理者修改顾客的帐号记录(包括存款和取款,但不包括规定的资金数目的范围)并允许查询所有帐号的注册项,也允许创建和终止帐号;

(3)允许一个顾客只询问他自己的帐号的注册项;

(4)允许系统的管理者询问系统的注册项和开关系统,但不允许读或修改用户的帐号信息;

(5)允许一个审计员读系统中的任何数据,但不允许修改任何事情。

⏹特点

•该策略陈述易于被非技术的组织策略者理解;同时也易于映射到访问控制矩阵或基于组的策略陈述。

•同时具有基于身份策略的特征,也具有基于规则的策略的特征。

•在基于组或角色的访问控制中,一个个人用户可能是不只一个组或角色的成员,有时又可能有所限制。

⏹RBAC与传统访问控制的差别

•增加一层间接性带来了灵活性

⏹授权的管理

•授权的管理决定谁能被授权修改允许的访问;

•强制访问控制的授权管理

•自主访问控制的授权管理

•角色访问控制的授权管理

1.强制访问控制的授权管理

•在强制访问控制中,允许的访问控制完全是根据主体和客体的安全级别决定。

其中主体(用户、进程)的安全级别是由系统安全管理员赋予用户,而客体的安全级别则由系统根据创建它们的用户的安全级别决定。

因此,强制访问控制的管理策略是比较简单的,只有安全管理员能够改变主体和客体的安全级别。

2.自主访问控制的授权管理

•集中式管理:

只单个的管理者或组对用户进行访问控制授权和授权撤消。

•分级式管理:

一个中心管理者把管理责任分配给其它管理员,这些管理员再对用户进行访问授权和授权撤消。

分级式管理可以根据组织结构而实行。

•所属权管理:

如果一个用户是一个客体的所有者,则该用户可以对其它用户访问该客体进行授权访问和授权撤消。

•协作式管理:

对于特定系统资源的访问不能有单个用户授权决定,而必须要其它用户的协作授权决定。

•分散式管理:

在分散管理中,客体所有者可以把管理权限授权给其他用户。

3.角色访问控制的授权管理

•角色访问控制提供了类似自由访问控制的许多管理策略。

而且,管理权限的委托代理是角色访问控制管理的重要特点,在以上的两种访问控制的管理策略中都不存在。

1)基本的访问控制功能组件

2)网络访问控制组件的分布

•网络环境中,行为的发起者和目标往往不在一个系统中,他们的物理配置有多种方法。

A、输入、输出、插入访问控制通常的做法是在同一系统中为目标或发起者固

定一个实施组件。

⏹目标实施:

输入访问控制。

⏹对发起者实施:

输出访问控制。

在访问请求穿越安全区域边界时和区域授权机构想过滤访问请求时,一般采用在中介点设置实施组件的办法:

插入访问控制。

B、访问控制配置实例

•输入和输出访问控制实例

•插入访问控制的实例配置

输入和输出访问控制实例

插入访问控制的配置实例

C.访问控制转发

•在分布式系统环境中,一个用户或系统为了自己的利益经常需要请求另一个系统执行某些命令。

发起者A为了自己的利益想要系统B去访问一个在系统X上的目

标。

为了达到这一目的,A需要转发他的访问权利给B。

•由于不同的策略,有许多种排列。

访问控制传递可以采用代理令牌的概念。

Reference

•书

–赵战生冯登国等,《信息安全技术浅谈》,科学出版社,1999

–冯登国《计算机通信网络安全》,清华大学出版社,2001

•文章

–DavidF.Ferraioloetc,“ProposedNISTStandardforrole-basedaccesscontrol”,ACMTransactiononinformationandsystemsecurity,Vol.4,No.3,

August2001,p224~274

–RaviSSandhuandPieraqngelaSamarati,“Accesscontrol:

PrincipleandPractice”,IEEECommunicationmagazine,Sept.1994,p40~48

Reference

•标准

–GB/T9387.2-1995信息处理系统开放系统互连基本参考模型第2部分:

安全体系结构