L003003031离线猜解密码.docx

《L003003031离线猜解密码.docx》由会员分享,可在线阅读,更多相关《L003003031离线猜解密码.docx(11页珍藏版)》请在冰豆网上搜索。

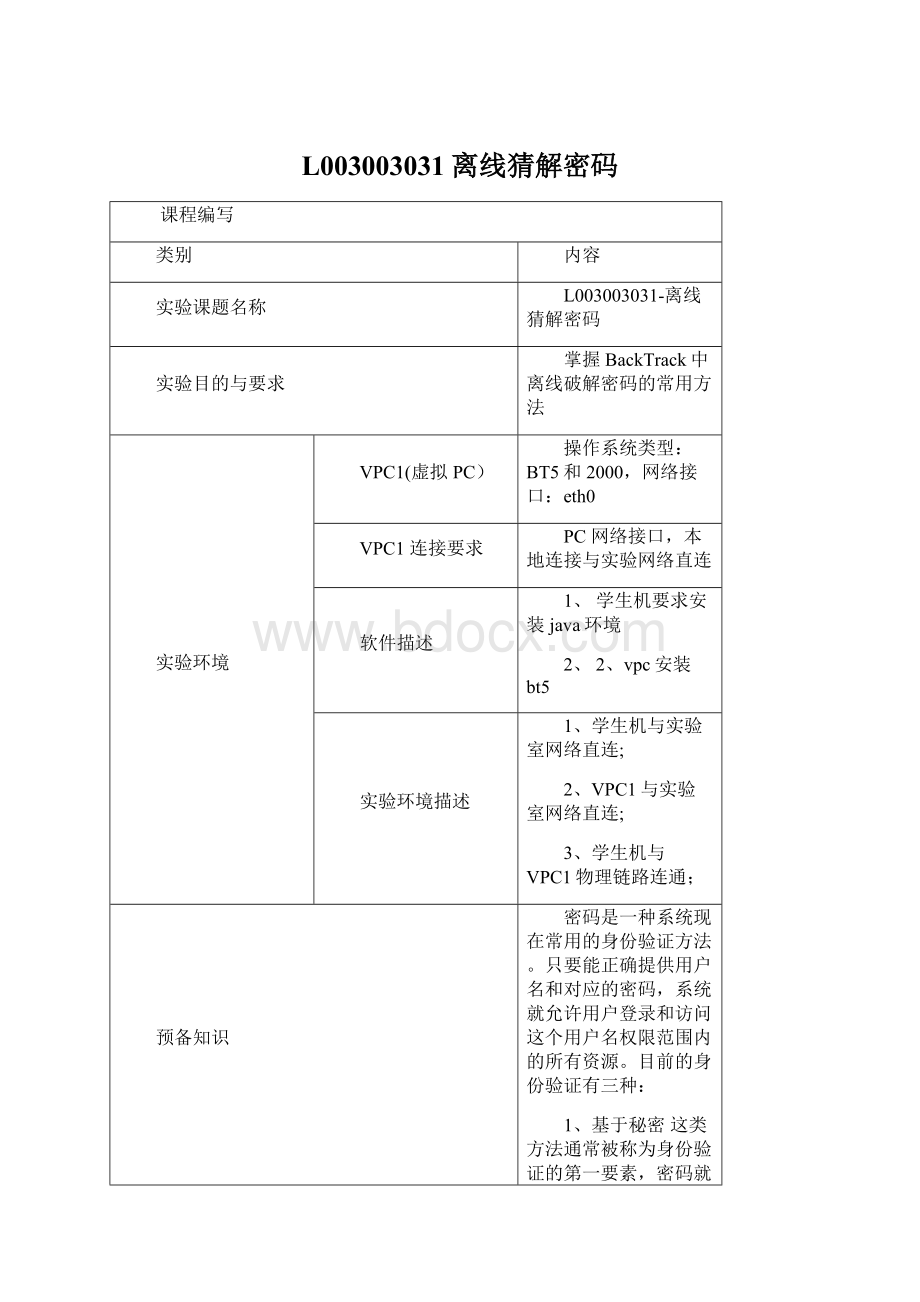

L003003031离线猜解密码

课程编写

类别

内容

实验课题名称

L003003031-离线猜解密码

实验目的与要求

掌握BackTrack中离线破解密码的常用方法

实验环境

VPC1(虚拟PC)

操作系统类型:

BT5和2000,网络接口:

eth0

VPC1 连接要求

PC网络接口,本地连接与实验网络直连

软件描述

1、学生机要求安装java环境

2、2、vpc安装bt5

实验环境描述

1、学生机与实验室网络直连;

2、VPC1与实验室网络直连;

3、学生机与VPC1物理链路连通;

预备知识

密码是一种系统现在常用的身份验证方法。

只要能正确提供用户名和对应的密码,系统就允许用户登录和访问这个用户名权限范围内的所有资源。

目前的身份验证有三种:

1、基于秘密这类方法通常被称为身份验证的第一要素,密码就属于这类方法中的内容,理论来说,人与秘密相对应,只有有关人员才能知道有关秘密。

然而不幸的是,有关秘密很容易被泄漏和俘获,因此,在敏感系统上将身份验证方式作为唯一的验证方式,是不明智的举措。

2、基于持有。

本类方法通常被称为身份验证的第二要素,包括安全令牌、安全卡等。

向系统出示相应的安全持有物后,持有者即可获得登陆权。

克隆流程可用于应对这种身份验证方法。

3、基于生理。

本类方法通常被称为身份验证的第三要素。

相比前两个而言,这种身份验证方法将更为安全。

然后已经出现了攻击这种方法的事件。

依据生物特征和视网膜等进行身份验证都是这种身份验证方法的实际应用。

目前有两种攻击方法:

1、离线攻击:

使用这种方法,攻击者需要在目标机器上获取密码文件,并传回自己的机器。

然后攻击者将使用破解工具破解密码文件。

这种方法的好处是,攻击者无需担心目标机器上配置多次尝试会导致密码失效的机制,因为破解的尝试是在自己的机器上进行。

在线攻击:

使用这种方法,攻击者将猜测某个用户名对应的密码。

可能会触发多次尝试导致密码失效的机制。

实验内容

使用John等工具进行猜解密码

实验步骤

1、学生单击实验拓扑按钮,进入实验场景,进入目标主机,(第一次启动目标主机,还需要安装java空间),如

图所示:

2、打开目标主机bt5,进入如下命令行模式,然后输入startx进入图形界面。

新手我们建议进入图形界面进行相应的操作。

如图所示:

3、进入图形化界面后,可以看到BackTrack的整个界面,如图所示:

4、利用John工具破解密码,John是一个破解密码散列的工具。

目前,该工具可以破解超过40种密码类型,包括DES、MD5、LM、NT、crypt、NETLM、NETNTLM。

在BackTrack-PrivilegeEscalation-PasswordAttack-OfflineAttacks-johntheripper启动,如图所示:

5、针对该工具的用法,可以直接输入./john来获取详细帮助内容,如图所示:

6、该工具目前支持四种密码破解模式:

字典模式、单一破解模式、递增模式、外部模式。

官方推荐的使用单一破解模式。

就是使用登录名、全名和家庭通讯录作为候选密码,用来破解账号所对应的密码,或者用于破解相同的密码散列。

该模式会比字典模式快得多。

7、实验破解本机的密码。

BT5中的密码和其他Linux差不多,都是将密码保存在/etc/shadow和/etc/password中的,我们可以首先cat一下。

如图所示:

8、然后利用jhon中的一个unshadow将密码写入到一个pass文件中,命令为:

./unshadow/etc/passwd/etc/shadow>pass。

如图所示:

9、然后利用john来进行破解pass文件,命令为./johnpass,如图所示:

10、然后查看破解出来的密码,命令为:

./john--showpass,如图所示:

11、可以从上图看出来已经成功破解了root的密码,密码内容为:

toor,结果准确无误。

12、另外BackTrack中还有ophcrack这个基于彩虹表的破解工具。

可以用来破解Windows的密码散列LM和NTLM。

在BackTrack中有命令行版本和GUI版本,也是采用空间换时间的策略。

可以在BackTrack-PrivilegeEscalation-PasswordAttack-OfflineAttacks-ophcrackGUI启动。

如图所示:

13、由于该工具需要下载彩虹表,而我们的平台不具备上网条件,所以就进行演示了,基本过程就是先下载彩虹表,根据获取目标系统或者选择尽量大的彩虹表进行下载,然后点击Install。

如图所示:

14、然后就是将之前获取到hash拷贝出来,保存为一个文件。

如图所示:

15、然后在ophcrack中load菜单里,选择保存的文件,接着点击crack就可以进行破解了。

如图所示:

16、至于破解时间,取决于自己机器硬件的配置,以及对方密码的强度,一般来说自己的硬件配置越高,特别是CPU,运算能力越高,对方密码设置强度不高,这样破解起来速度就会比较快。

实验完毕,关闭虚拟机和所有窗口