双机热备下挂模式的tsm联动.docx

《双机热备下挂模式的tsm联动.docx》由会员分享,可在线阅读,更多相关《双机热备下挂模式的tsm联动.docx(30页珍藏版)》请在冰豆网上搜索。

双机热备下挂模式的tsm联动

配置双机热备下旁挂模式的TSM联动

组网需求

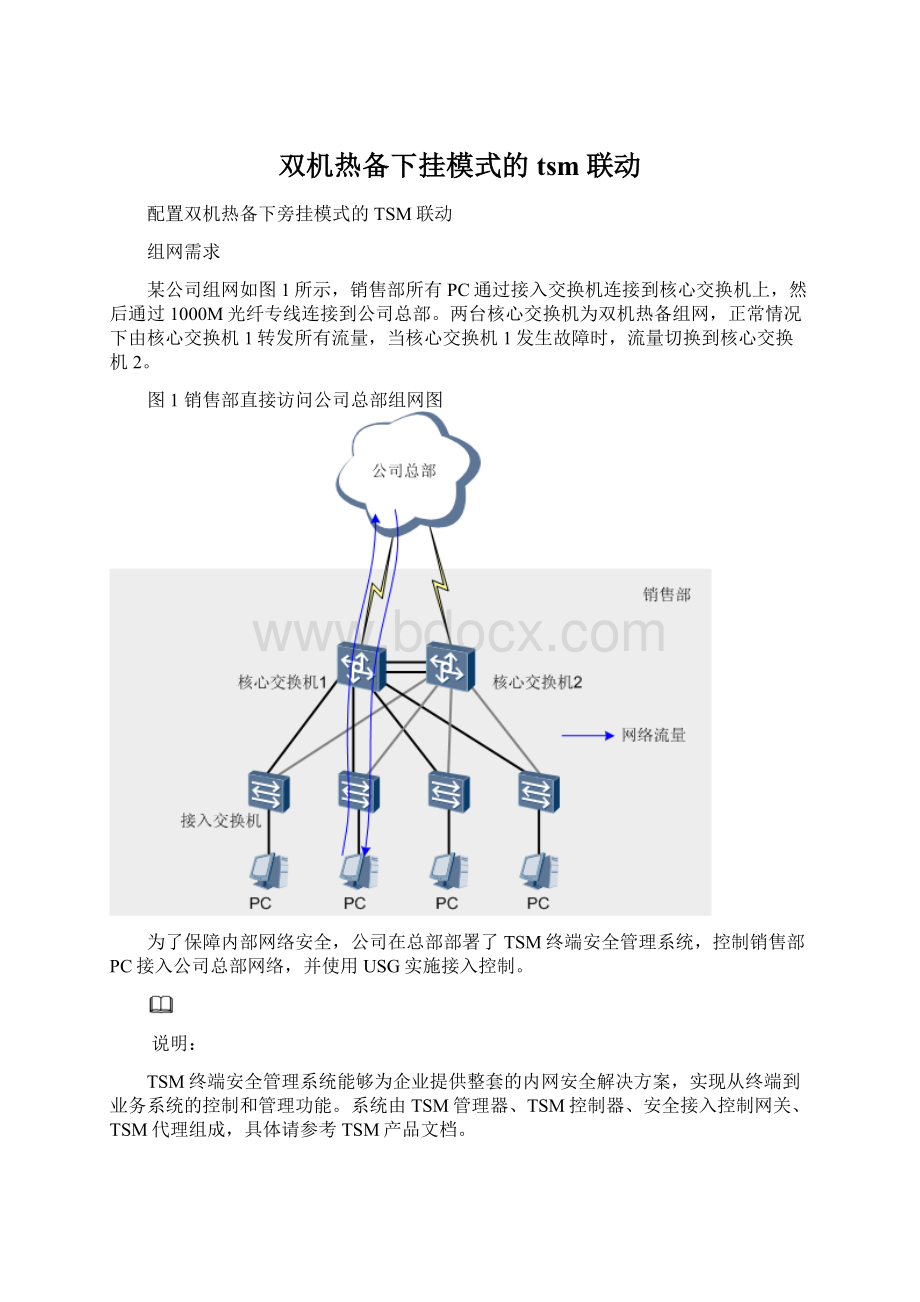

某公司组网如图1所示,销售部所有PC通过接入交换机连接到核心交换机上,然后通过1000M光纤专线连接到公司总部。

两台核心交换机为双机热备组网,正常情况下由核心交换机1转发所有流量,当核心交换机1发生故障时,流量切换到核心交换机2。

图1销售部直接访问公司总部组网图

为了保障内部网络安全,公司在总部部署了TSM终端安全管理系统,控制销售部PC接入公司总部网络,并使用USG实施接入控制。

说明:

TSM终端安全管理系统能够为企业提供整套的内网安全解决方案,实现从终端到业务系统的控制和管理功能。

系统由TSM管理器、TSM控制器、安全接入控制网关、TSM代理组成,具体请参考TSM产品文档。

USG在TSM终端安全管理系统中承担安全接入控制网关的角色,通过与TSM控制器联动实现对网络访问权限的控制。

部署USG后的组网如图2所示,公司总部被划分为认证前域、隔离域和认证后域。

认证前域是指终端主机在通过身份认证之前能够访问的区域,如DNS服务器、外部认证源、TSM控制器、TSM管理器等;隔离域是指在终端用户通过了身份认证但未通过安全认证时允许访问的区域,如补丁服务器、防病毒服务器等;认证后域是指终端用户通过了身份认证和安全认证后能够访问的区域,如ERP系统、财务系统、数据库系统等。

在核心交换机上配置策略路由或者重定向(本举例中以策略路由为例),将销售部PC访问公司总部的所有流量引流到USG,USG根据TSM控制器下发的策略来判断流量是否可以通过。

允许通过的流量按照默认路由回送到核心交换机处理,不允许通过的流量直接丢弃。

公司总部回来的流量直接由核心交换机转发。

图2部署USG后的组网图

该部署模式对原来组网方式的可靠性没有任何影响,分析如下:

说明:

由于部署USG后,只改变了上行流量的路径,所以只对上行流量做分析。

当USG_A或者USG_A与核心交换机1之间的链路发生故障时,上行数据流走向如图3所示。

图3USG_A或者USG_A与核心交换机1之间的链路发生故障时上行数据流走向示意图

当核心交换机1发生故障时,上行数据流走向如图4所示。

图4核心交换机1发生故障时上行数据流走向示意图

业务规划

在该应用场景中,相关的网络规划如图1所示。

图1网络规划示意图

说明:

两台USG的HRP备份通道接口(心跳口)必须直接相连,中间不能连接交换机。

USG的数据规划如表1所示。

表1USG的数据规划

项目

数据

备注

USG_A

(1)

接口号:

GigabitEthernet0/0/2

IP地址:

10.1.1.2/24

安全区域:

Trust

VRID:

1

虚IP地址:

10.1.1.1/24

Link-group:

1

由于USG是双机热备组网,上行口出现故障时必需引起主备倒换,所以该接口需要运行VRRP,对上行提供虚IP地址。

在核心交换机1上配置策略路由,下一跳为该接口的虚IP地址,即将上行流量引流到USG,所以该接口称为上行口或者引流口。

(2)

接口号:

GigabitEthernet0/0/3

IP地址:

10.2.2.1/24

安全区域:

Untrust

Link-group:

1

该接口为USG回注给核心交换机1的接口,所以称为下行口或者回注口。

一般情况下,需要通过配置静态路由将流量回注到核心交换机1,静态路由的下一跳是与下行口相连的核心交换机的接口IP地址。

此时核心交换机1作为3层设备使用,下行口不能运行VRRP,但当下行口出现故障时也必需引起主备倒换,通过配置下行口与上行口属于同一个Link-group实现。

说明:

Link-group的功能使得同一个Link-group的接口拥有相同的Up/Down状态。

当其中一个接口Down时,组内的其他接口也会Down。

(3)

接口号:

GigabitEthernet0/0/4

IP地址:

10.10.10.2/29

安全区域:

DMZ

心跳口

USG_B

(4)

接口号:

GigabitEthernet0/0/2

IP地址:

10.1.1.3/24

安全区域:

Trust

VRID:

1

虚IP地址:

10.1.1.1/24

Link-group:

1

上行口,同USG_A。

(5)

接口号:

GigabitEthernet0/0/3

IP地址:

10.3.3.1/24

安全区域:

Untrust

Link-group:

1

下行口,同USG_A。

(6)

接口号:

GigabitEthernet0/0/4

IP地址:

10.10.10.3/29

安全区域:

DMZ

心跳口

核心交换机上数据规划如表2所示。

表2核心交换机数据规划

项目

数据

备注

核心交换机1

(7)

接口号:

GigabitEthernet0/0/2

VLAN:

300

Vlanif300的IP地址:

10.1.1.4/24

与USG_A的上行口相连。

(8)

接口号:

GigabitEthernet0/0/3

IP地址:

10.2.2.2/24

与USG_A的下行口相连。

核心交换机2

(9)

接口号:

GigabitEthernet0/0/2

VLAN:

300

Vlanif300的IP地址:

10.1.1.5/24

与USG_B的上行口相连。

(10)

接口号:

GigabitEthernet0/0/3

IP地址:

10.3.3.2/24

与USG_B的下行口相连。

TSM控制器的数据规划如表3所示。

表3TSM控制器数据规划

项目

数据

备注

TSM控制器1

IP地址:

192.168.1.2/24

端口:

3288

共享密钥:

TSM_Security

USG上配置的端口与共享密钥需与TSM控制器上配置的相同。

当终端用户在未通过身份认证的情况下尝试访问认证后域中的Web服务器时,在USG上配置Web页面推送功能,USG将给终端用户推送Web认证页面,方便终端用户通过Web页面进行身份认证。

TSM控制器2

IP地址:

192.168.1.3/24

端口:

3288

共享密钥:

TSM_Security

同TSM控制器1。

TSM管理器

登录地址:

https:

//192.168.1.2:

8443

用户名:

admin

密码:

Admin@123

与TSM控制器1安装在同一台服务器上,需登录TSM管理器对TSM部分进行配置。

终端用户所在网段

10.1.6.0/24

销售部的终端用户所在网段。

账号lee可访问的认证后域

业务系统:

172.16.1.10/24

将“业务系统”加入认证后域,并应用于账号lee。

隔离域

补丁服务器:

192.168.2.3/24

病毒库服务器:

192.168.2.5/24

将补丁服务器地址和病毒库服务器地址加入隔离域,并应用于账号lee。

认证前域

DNS服务器:

192.168.3.3/24

TSM控制器1:

192.168.1.2/24

TSM控制器2:

192.168.1.3/24

认证前域包括DNS服务器和两台TSM控制器。

配置流程

表1双机热备旁挂模式的TSM联动配置流程

过程

操作

备注

1

关闭USG的会话状态检测功能。

必选

终端用户在通过认证前后的数据流来回路径不一致,认证前数据流经过USG,通过认证后数据流不经过USG,故需要关闭USG的会话状态检测功能,确保USG不会因为认证前后来回的数据流路径不一致导致终端用户无法访问网络。

2

配置接口的相关数据,将接口加入安全区域,并配置域间包过滤。

必选

根据实际的网络规划,配置各个接口的IP地址,将接口加入安全区域并配置域间包过滤。

3

配置TSM联动信息。

必选

4

配置静态路由。

必选

5

配置双机热备。

必选

配置HRP,模式为主备备份。

6

配置TSM。

必选

在TSM管理器上配置TSM控制器和认证前域、隔离域和认证后域,并应用到用户或者部门。

配置过程

操作步骤

在USG_A上完成以下配置。

关闭USG_A的会话状态检测功能。

system-view

[USG_A]undofirewallsessionlink-statecheck

配置接口IP地址、将接口加入安全区域并配置域间包过滤。

配置接口IP地址和描述信息。

[USG_A]interfaceGigabitEthernet0/0/2

[USG_A-GigabitEthernet0/0/2]description/*in*/

[USG_A-GigabitEthernet0/0/2]ipaddress10.1.1.2255.255.255.0

[USG_A-GigabitEthernet0/0/2]quit

[USG_A]interfaceGigabitEthernet0/0/3

[USG_A-GigabitEthernet0/0/3]description/*out*/

[USG_A-GigabitEthernet0/0/3]ipaddress10.2.2.1255.255.255.0

[USG_A-GigabitEthernet0/0/3]quit

[USG_A]interfaceGigabitEthernet0/0/4

[USG_A-GigabitEthernet0/0/4]description/*heart*/

[USG_A-GigabitEthernet0/0/4]ipaddress10.10.10.2255.255.255.248

[USG_A-GigabitEthernet0/0/4]quit

将接口加入安全区域。

[USG_A]firewallzonetrust

[USG_A-zone-trust]addinterfaceGigabitEthernet0/0/2

[USG_A-zone-trust]quit

[USG_A]firewallzoneuntrust

[USG_A-zone-untrust]addinterfaceGigabitEthernet0/0/3

[USG_A-zone-untrust]quit

[USG_A]firewallzonedmz

[USG_A-zone-dmz]addinterfaceGigabitEthernet0/0/4

[USG_A-zone-dmz]quit

配置安全策略。

#配置Local区域与Untrust区域之间的安全策略,使TSM控制器能够向USG下发策略信息。

[USG]policyinterzonelocaluntrustinbound

[USG-policy-interzone-local-untrust-inbound]policy0

[USG-policy-interzone-local-untrust-inbound-0]policysource192.168.1.00.0.0.255

[USG-policy-interzone-local-untrust-inbound-0]actionpermit

[USG-policy-interzone-local-untrust-inbound-0]quit

[USG-policy-interzone-local-untrust-inbound]quit

#配置Local区域与Trust区域之间的安全策略,使USG能够推送用于认证的Web页面给用户。

[USG]policyinterzonelocaltrustoutbound

[USG-policy-interzone-local-trust-inbound]policy0

[USG-policy-interzone-local-trust-inbound-0]actionpermit

[USG-policy-interzone-local-trust-inbound-0]quit

[USG-policy-interzone-local-trust-inbound]quit

#打开Local与DMZ之间的域间包过滤,使两台USG之间能够交互HRP报文。

[USG_A]firewallpacket-filterdefaultpermitinterzonelocaldmz

Warning:

Settingthedefaultpacketfilteringtopermitposessecurityrisks.You

areadvisedtoconfigurethesecuritypolicybasedontheactualdataflows.Ar

eyousureyouwanttocontinue?

[Y/N]y

配置TSM联动。

进入USG与TSM联动配置视图,指定缺省ACL规则组号。

说明:

如果ACL3099~3999已经被占用,需要先删除ACL3099~3999再进行配置,以免USG生成ACL规则时产生冲突。

[USG_A]right-managerserver-group

[USG_A-rightm]defaultacl3099

在USG上添加TSM控制器,以便USG能够连接TSM控制器实施联动。

由于有两台TSM控制器,所以需要执行两遍serverip命令添加两台TSM控制器。

说明:

serverip命令中的port和shared-key请务必与TSM控制器侧的配置保持一致,否则USG不能与TSM控制器连接,TSM功能就无法使用。

[USG_A-rightm]serverip192.168.1.2port3288shared-keyTSM_Security

[USG_A-rightm]serverip192.168.1.3port3288shared-keyTSM_Security

配置Web认证。

当终端用户在未通过身份认证的情况下尝试访问网络时,实现USG自动向终端主机推送Web认证页面的功能,方便终端用户通过Web页面进行身份认证。

[USG_A-rightm]right-managerauthenticationurlhttp:

//192.168.1.2:

8080/webauth

[USG_A-rightm]right-managerauthenticationurlhttp:

//192.168.1.3:

8080/webauth

“192.168.1.2”和“192.168.1.3”为TSM控制器的IP地址。

启用服务器组,使USG立即连接TSM控制器发送联动请求,连接成功后,USG可以接收到TSM服务器下发的角色和角色规则。

[USG_A-rightm]right-managerserver-groupenable

配置逃生通道功能,将最少TSM控制器数量设定为1。

这样当USG可以成功连接的TSM控制器达到或超过1台,就正常进行TSM的检测。

当USG不能与任何一台TSM控制器连接上的话,就打开逃生通道,允许所有用户终端访问受控网络。

这样可以避免终端用户因TSM控制器出现故障而无法访问网络。

[USG_A-rightm]right-managerserver-groupactive-minimum1

[USG_A-rightm]right-managerstatus-detectenable

[USG_A-rightm]quit

在Trust和Untrust域间出方向应用ACL3099,使终端用户可以与认证前域正常通信,同时也使逃生通道的放行规则可以正确下发到Trust和Untrust域间。

[USG_A]policyinterzonetrustuntrustoutbound

[USG_A-policy-interzone-trust-untrust-outbound]applypacket-filterright-manager

[USG_A-policy-interzone-trust-untrust-outbound]quit

配置从USG到核心交换机1的静态路由。

这条路由的下一跳应该是GigabitEthernet0/0/3所连的核心交换机的接口IP地址。

因为GigabitEthernet0/0/3是USG与认证后域相连的接口,USG完成流量检测后需要从该接口将流量转发给认证后域,以保证业务的运行。

[USG_A]iproute-static0.0.0.00.0.0.010.2.2.2

配置双机热备。

配置Link-group,将引流口和回注口加入Link-group1。

[USG_A]interfaceGigabitEthernet0/0/2

[USG_A-GigabitEthernet0/0/2]link-group1

[USG_A-GigabitEthernet0/0/2]quit

[USG_A]interfaceGigabitEthernet0/0/3

[USG_A-GigabitEthernet0/0/3]link-group1

[USG_A-GigabitEthernet0/0/3]quit

配置VRRP组的虚拟IP地址。

[USG_A]interfaceGigabitEthernet0/0/2

[USG_A-GigabitEthernet0/0/2]vrrpvrid1virtual-ip10.1.1.1master

[USG_A-GigabitEthernet0/0/2]quit

配置HRP备份通道。

[USG_A]hrpinterfaceGigabitEthernet0/0/4

启用HRP功能。

[USG_A]hrpenable

在USG_B上完成以下配置。

USG_B的配置与USG_A基本相同,不同之处在于:

∙各接口IP地址。

∙VRRP管理组配置为slave。

∙静态路由的下一跳IP地址。

配置核心交换机1(仅给出配置思路,具体请参考实际组网使用的核心交换机产品文档)。

配置接口IP地址。

配置Vlanif300的接口IP地址为10.1.1.4/24。

将接口GigabitEthernet0/0/2加入VLAN300。

配置GigabitEthernet0/0/3的接口IP地址为10.2.2.2。

1配置两台核心交换机互连的接口允许VLAN300通过。

配置路由,将与USG下行口相连的接口IP地址所在的网段发布出去,即10.2.2.0/24。

说明:

Vlanif300的接口IP地址所在的网段不用发布出去。

1配置策略路由,将来自终端用户所在网段的流量引流到USG的上行口,注意使用上行口的虚IP地址,即10.1.1.1。

1配置双机热备。

配置核心交换机2。

核心交换机2的配置与核心交换机1基本相同,不同之处在于:

∙各接口IP地址。

∙发布的OSPF路由不同,核心交换机2发布的网段为10.3.3.0/24。

配置TSM。

配置SACG和SC。

#在TSM管理器的导航栏单击“接入控制”。

#在左侧菜单栏选择“接入控制配置>硬件SACG”。

#选择“硬件SACG”页签。

#单击“增加”。

#输入硬件安全接入控制网关的连接参数。

说明:

∙类型选择“防火墙”。

∙主用IP配置为USG_A的GigabitEthernet0/0/3接口IP地址。

∙备用IP配置为USG_B的GigabitEthernet0/0/3接口IP地址。

∙Key配置与USG中shared-key的值一致(举例中为TSM_Security)。

∙将两台SC服务器地址加入列表,当列表中的SC服务器与SACG连接异常时,TSM管理器将会告警。

∙单击“添加”将终端主机的IP地址范围加入列表。

图1配置防火墙的连接参数

#单击“确定”。

#在TSM管理器的导航栏单击“系统配置”。

#在左侧菜单栏选择“服务器配置>SC配置”。

#单击“增加”。

#输入TSM控制器的相关参数。

图2配置TSM控制器

#单击“确定”。

配置认证前域。

#在TSM管理器的导航栏单击“接入控制”。

#在左侧菜单栏选择“接入控制配置>硬件SACG”。

#选择“前域”页签。

#单击“增加”。

#输入认证前域的相关参数。

说明:

配置完TSM控制器之后TSM控制器默认已加入认证前域,无需在“前域”中再次配置。

本举例中只需将DNS服务器加入前域即可。

图3增加认证前域

#单击“确定”。

配置隔离域和认证后域。

说明:

配置隔离域和认证后域之前需要先配置受控域,隔离域和认证后域再从受控域中选择。

#在TSM管理器的导航栏单击“接入控制”。

#在左侧菜单栏选择“接入控制配置>硬件SACG”。

#选择“受控域”页签。

#单击“增加”。

#输入受控域的相关参数。

图4增加受控域

#单击“确定”。

#选择“隔离域”页签。

#单击“增加”。

图5配置隔离域

#单击“确定”。

#选择“后域”页签。

#单击“增加”。

图6配置认证后域

#单击“确定”。

应用隔离域和认证后域。

说明:

本举例中只以隔离域和认证后域应用于某个账号为例,应用于部分操作相同。

#在TSM管理器的导航栏单击“部门管理”。

#在左侧菜单栏选择“部门用户>部门用户管理”。

#选择“用户”页签。

#单击“添加”。

#输入用户名,创建用户成功后单击该用户右侧的

。

#在弹出的“账号管理”页面中单击“添加”。

#输入账号的相关信息。

图7创建账号

#单击“确定”。

#单击账号lee右侧的

。

#选中“配置方式”中的“自定义设置”。

#将配置的隔离域和认证后域应用在账号lee。

图8应用隔离域和后域到账号

#单击“确定”。

配置安全认证策略。

本举例配置的策略是补丁检查和防病毒软件策略。

配置策略时必须选中“严重违规时禁止接入网络”,配置完成后,需要将该策略应用于终端用户才能生效。

具体配置过程请参见《TSM管理器操作指南》。

结果验证

1查看认证服务器状态。

#在主用USG上查看认证服务器状态。

HRP_Mdisplayright-managerserver-group

Servergroupstate:

Enable

Servernumber:

2

ServeripaddressPortStateMaster

192.168.1.23288activeY

192.168.1.33288activeN

active表示TSM服务器与USG连接状态正常。

#在备用USG上查看认证服务器状态。

HRP_Sdis