全国职业院校技能大赛中职组网络空间安全赛卷六.docx

《全国职业院校技能大赛中职组网络空间安全赛卷六.docx》由会员分享,可在线阅读,更多相关《全国职业院校技能大赛中职组网络空间安全赛卷六.docx(11页珍藏版)》请在冰豆网上搜索。

全国职业院校技能大赛中职组网络空间安全赛卷六

2019年全国职业院校技能大赛中职组

“网络空间安全”赛卷六

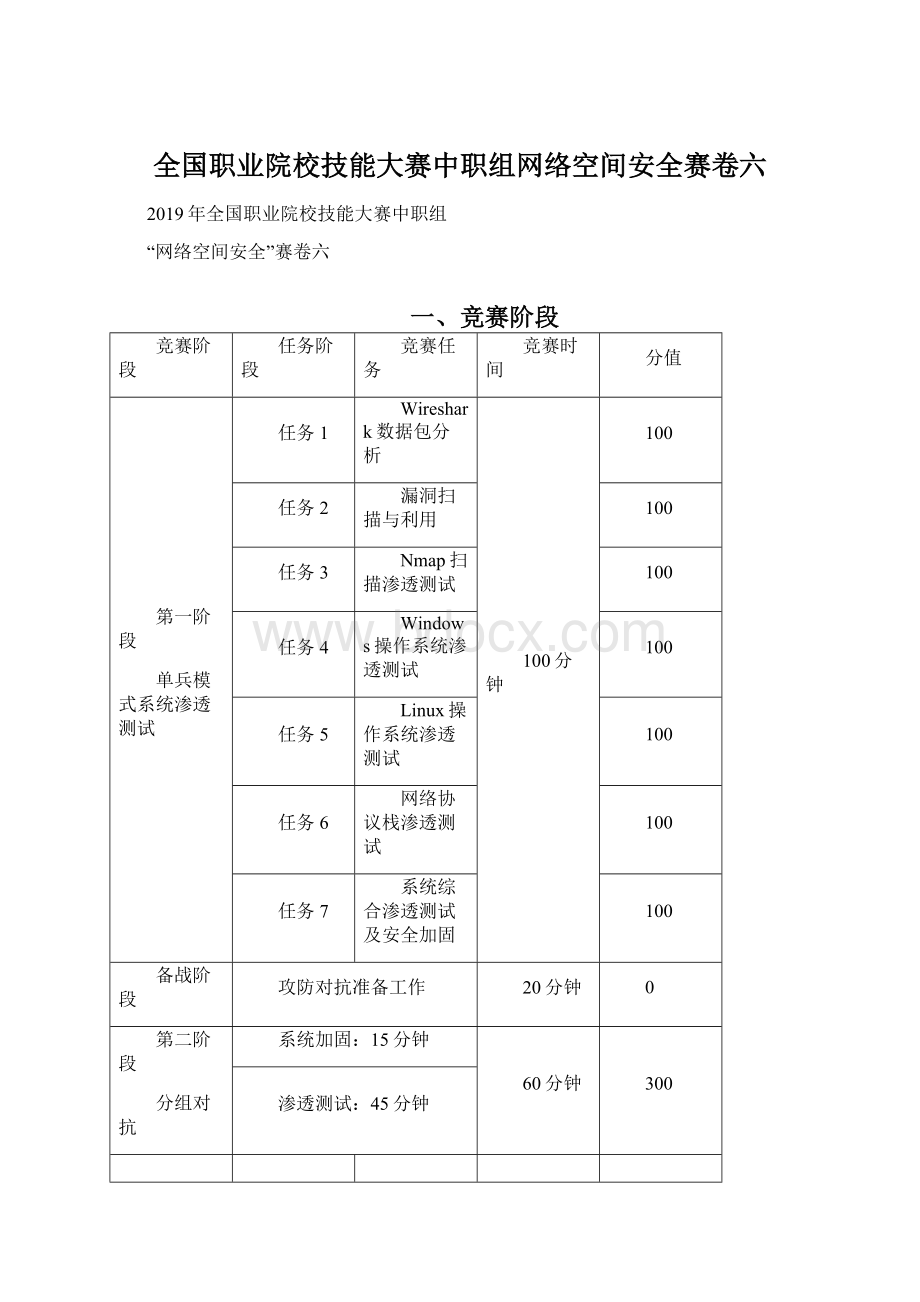

一、竞赛阶段

竞赛阶段

任务阶段

竞赛任务

竞赛时间

分值

第一阶段

单兵模式系统渗透测试

任务1

Wireshark数据包分析

100分钟

100

任务2

漏洞扫描与利用

100

任务3

Nmap扫描渗透测试

100

任务4

Windows操作系统渗透测试

100

任务5

Linux操作系统渗透测试

100

任务6

网络协议栈渗透测试

100

任务7

系统综合渗透测试及安全加固

100

备战阶段

攻防对抗准备工作

20分钟

0

第二阶段

分组对抗

系统加固:

15分钟

60分钟

300

渗透测试:

45分钟

二、拓扑图

PC机环境:

物理机:

Windows7;

虚拟机1:

UbuntuLinux32bit(用户名:

root;密码:

123456),安装工具集:

Backtrack5,安装开发环境:

Python3;

虚拟机2:

Kali1.0(用户名:

root;密码:

toor);

虚拟机3:

Kali2.0(用户名:

root;密码:

toor);

虚拟机4:

WindowsXP(用户名:

administrator;密码:

123456)。

三、竞赛任务书

(一)第一阶段任务书(700分)

任务1.Wireshark数据包分析(100分)

任务环境说明:

✓服务器场景:

PYsystem20191

✓服务器场景操作系统:

Windows(版本不详)

1.使用Wireshark查看并分析PYsystem20191桌面下的capture4.pcap数据包文件,找出黑客获取到的可成功登录目标服务器FTP的账号密码,并将黑客获取到的账号密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:

root,toor)提交;(9分)

2.继续分析数据包capture4.pcap,找出黑客使用获取到的账号密码登录FTP的时间,并将黑客登录FTP的时间作为Flag值(例如:

14:

22:

08)提交;(13分)

3.继续分析数据包capture4.pcap,找出黑客连接FTP服务器时获取到的FTP服务版本号,并将获取到的FTP服务版本号作为Flag值提交;(15分)

4.继续分析数据包capture4.pcap,找出黑客成功登录FTP服务器后执行的第一条命令,并将执行的命令作为Flag值提交;(11分)

5.继续分析数据包capture4.pcap,找出黑客成功登录FTP服务器后下载的关键文件,并将下载的文件名称作为Flag值提交;(13分)

6.继续分析数据包capture4.pcap,找出黑客暴力破解目标服务器Telnet服务并成功获取到的用户名与密码,并将获取到的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:

root,toor)提交;(9分)

7.继续分析数据包capture4.pcap,找出黑客在服务器网站根目录下添加的文件,并将该文件的文件名称作为Flag值提交;(13分)

8.继续分析数据包capture4.pcap,找出黑客在服务器系统中添加的用户,并将添加的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:

root,toor)提交。

(17分)

任务2.漏洞扫描与利用(100分)

任务环境说明:

✓服务器场景:

PYsystem20191

✓服务器场景操作系统:

Windows(版本不详)

1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191以半开放式不进行ping的扫描方式,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具Nmap,使用必须要使用的参数),并将以xml格式向指定文件输出信息必须要使用的参数作为Flag值提交;(13分)

2.根据第1题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务(445/tcp)的开放状态作为Flag值提交;(11分)

3.在本地PC的渗透测试平台Kali2.0中,使用命令初始化MSF数据库,并将使用的命令作为Flag值提交;(13分)

4.在本地PC的渗透测试平台Kali2.0中,打开MSF,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看该数据要使用的命令作为Flag值提交;(15分)

5.在msfconsole使用search命令搜索MS17010漏洞利用模块,并将回显结果中的漏洞公开时间作为Flag值提交;(17分)

6.在msfconsole中利用MS17010漏洞攻击模块,将调用此模块的命令作为Flag值提交;(9分)

7.在上一步的基础上查看需要设置的选项,并将回显中必须设置的选项名作为Flag值提交;(11分)

8.使用set命令设置目标IP(在第7题的基础上),并检测漏洞是否存在,将回显结果中最后一个单词作为Flag值提交。

(11分)

任务3.Nmap扫描渗透测试(100分)

任务环境说明:

✓服务器场景:

PYsystem20191

✓服务器场景操作系统:

Windows(版本不详)

1.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行RPC扫描扫描渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(11分)

2.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行ping扫描渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(13分)

3.本通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191不ping主机进行扫描(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(15分)

4.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行ACK和ICMP两种扫描类型并行的扫描渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(11分)

5.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行综合性扫描渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(13分)

6.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行操作系统扫描(操作系统指纹识别)渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(15分)

7.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行系统服务及版本号扫描渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag值提交;(9分)

8.通过PC中渗透测试平台Kali2.0对服务器场景PYsystem20191进行系统服务及版本号扫描渗透测试(使用工具Nmap,使用必须要使用的参数),并将该操作显示结果中Telnet服务的开放状态作为Flag值提交。

(13分)

任务4.Windows操作系统渗透测试(100分)

任务环境说明:

✓服务器场景:

PYsystem20194

✓服务器场景操作系统:

Windows(版本不详)

1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为Flag值提交;(7分)

2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景网络连接信息中的DNS信息作为Flag值(例如:

114.114.114.114)提交;(9分)

3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(11分)

4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为Flag值提交;(15分)

5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为Flag值提交;(17分)

6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中的当前最高账户管理员的密码作为Flag值提交;(20分)

7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中回收站内文件的文档内容作为Flag值提交。

(21分)

任务5.Linux操作系统渗透测试(100分)

任务环境说明:

✓服务器场景:

PYsystem20195

✓服务器场景操作系统:

Linux(版本不详)

1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(5分)

2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(7分)

3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(9分)

4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(7分)

5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(9分)

6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(8分)

7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(11分)

8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(21分)

9.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

(23分)

任务6.网络协议栈渗透测试(100分)

任务环境说明:

攻击机:

注意:

攻击机须使用物理机中的虚拟机

✓物理机操作系统:

Windows7

✓虚拟机操作系统:

UbuntuLinux32bit

✓虚拟机操作系统安装工具1:

Python3

✓虚