CiscoFWSM模块简明配置实例详解.docx

《CiscoFWSM模块简明配置实例详解.docx》由会员分享,可在线阅读,更多相关《CiscoFWSM模块简明配置实例详解.docx(15页珍藏版)》请在冰豆网上搜索。

CiscoFWSM模块简明配置实例详解

CiscoFWSM模块简明配置实例

实验环境:

IOS版本:

12.2i

防火墙模块操作系统版本:

3.1

防火墙模块模式:

路由模式和透明模式

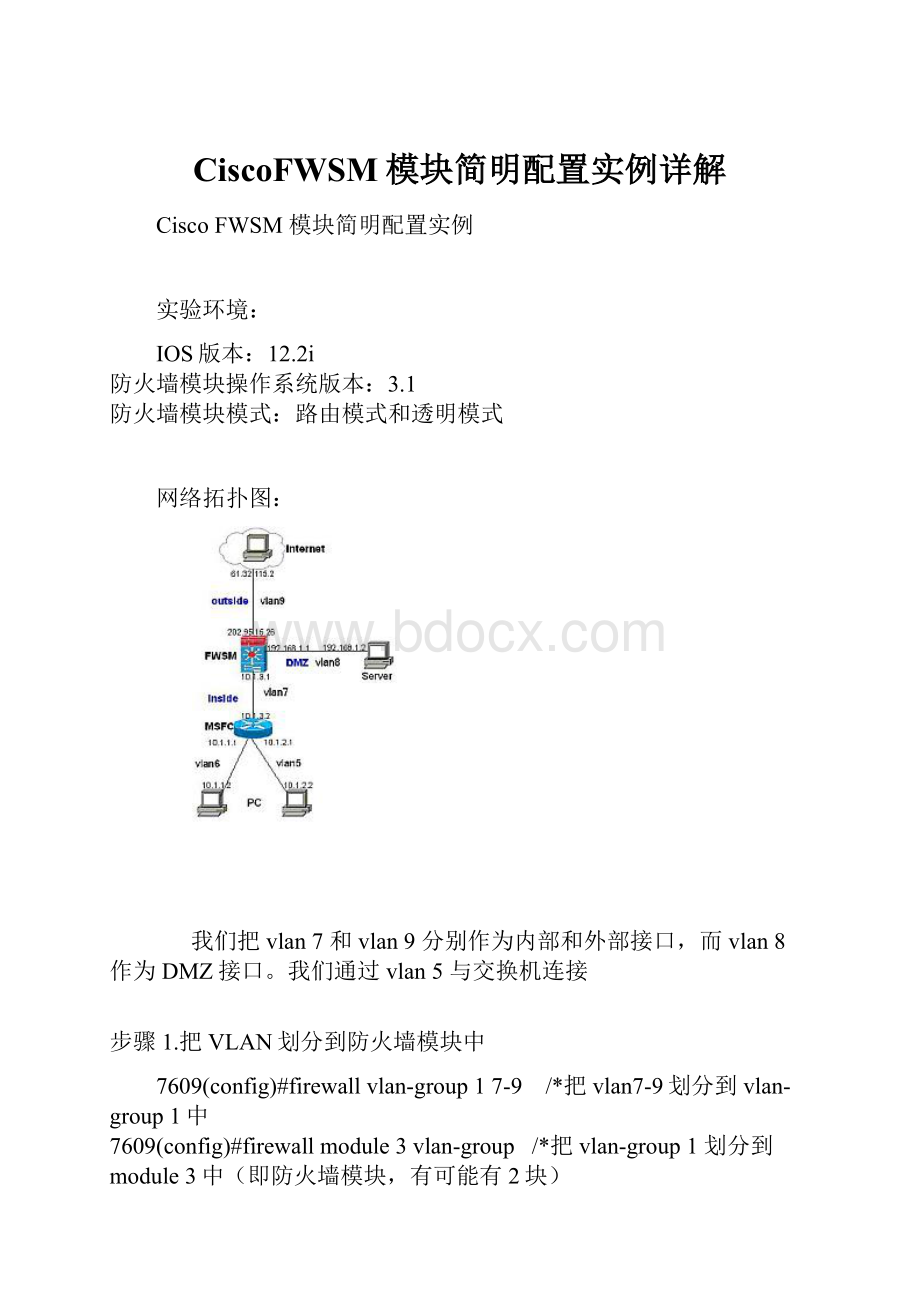

网络拓扑图:

我们把vlan7和vlan9分别作为内部和外部接口,而vlan8作为DMZ接口。

我们通过vlan5与交换机连接

步骤1.把VLAN划分到防火墙模块中

7609(config)#firewallvlan-group17-9 /*把vlan7-9划分到vlan-group1中

7609(config)#firewallmodule3vlan-group /*把vlan-group1划分到module3中(即防火墙模块,有可能有2块)

步骤2.把SVI口划分到交换机中,如果相应的vlan需要路由的话,如果不需要路由则不需要.

7609(config)#intervlan

7609(config-if)#ipaddr10.1.3.2255.255.255.0 /*这样就可以以把vlan7的流量路由到其他VLAN中了。

步骤3.登陆到防火墙模块

7609#sessionslot3processor1 /*3代表防火墙模块

步骤4.选择单context或者多context模式

FWSW(config)#modesingle /*这里我选择单context模式,不管单模式还是多模式,配置文件都需要指定,但是后面的配置实例在单模式下是不需要指定的。

步骤5.配置context

/*我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论

步骤6.在context模式和系统模式下切换

/*我这里选择是单模式,所以不需要配置。

在配置多模式的时候再讨论

FWSW配置路由模式时:

步骤7.配置路由或者透明模式

FWSW(config)#nofirewalltransparent /*默认就是路由模式,所以在这里不需要修改/

步骤8.在路由模式下配置接口

FWSW(config)#intervlan7

FWSW(config-if)#ipaddr10.1.3.1255.255.255.0

FWSW(config-if)#nameifinside

FWSW(config-if)#security-level

FWSW(config)#intervlan8

FWSW(config-if)#ipaddr192.168.1.1255.255.255.0

FWSW(config-if)#nameifDMZ

FWSW(config-if)#security-level50

FWSW(config)#intervlan9

FWSW(config-if)#ipaddr202.95.15.26255.255.255.252

FWSW(config-if)#nameifoutside

FWSW(config-if)#security-level0

步骤9.配置路由

FWSW(config)#route00202.95.15.25

FWSW(config)#route10.1.1.010.1.3.2

FWSW(config)#route10.1.2.010.1.3.2

步骤10.配置NAT#

FWSW(config)#access-listto_internetpermitip10.1.1.0255.255.255.0any

FWSW(config)#access-listto_internetpermitip10.1.2.0255.255.255.0any

FWSW(config)#nat(inside)1access-listto_internet

FWSW(config)#global(outside)1interface0

FWSW(config)#static(inside,outside)tcp202.95.15.2680192.168.1.280

access-listwebserverpermittcpany202.95.15.2680

access-groupwebserverininterfaceoutside

交换机配置:

7609(config)#intervlan5

7609(config-if)#ipaddr10.1.2.1255.255.255.0

7609(config)#intervlan6

7609(config-if)#ipaddr10.1.1.1255.255.255.0

7609(config)#intervlan7

7609(config-if)#ipaddr10.1.3.2255.255.255.0 /*把SVI划到MSFC中,这样就可以就可以路由VLAN之间的流量了

7609(config)#iproute0.0.0.00.0.0.010.1.3.1

FWSW配置透明模式时:

步骤7.配置路由或者透明模式

FWSW(config)#firewalltransparent

步骤8.在透明模式下配置接口

FWSW(config)#intervlan7

FWSW(config-if)#bridge-group10

FWSW(config-if)#nameifinside

FWSW(config-if)#security-level100

FWSW(config)#interbvi10

FWSW(config)#intervlan9

FWSW(config-if)#bridge-group10

FWSW(config-if)#nameifoutside

FWSW(config-if)#security-level0

FWSW(config)#interbvi10 /*前面定义的组

FWSW(config-if)#ipaddr202.15.25.2255.255.255.0 /*管理IP地址

注意:

在定义group的IP地址时候不要把子网划分少于3个IP地址,因为默认防火墙会过滤这个第一个和最后一个IP地址的.

步骤9.配置路由

/*假设对端ip地址是202.15.25.1groupip为202.15.25.2MSFC对应IP202.15.25.3

FWSW(config)#route00202.95.15.1

/*一般不需要访问外部网络

FWSW(config)#route10.1.1.0202.95.15.3FWSW(config)#route10.1.2.0202.95.15.3步骤10.放行相应的流量

交换机配置:

7609(config)#intervlan5

7609(config-if)#ipaddr10.1.2.1255.255.255.023IR

7609(config)#intervlan6

7609(config-if)#ipaddr10.1.1.1255.255.255.0

7609(config)#intervlan7

7609(config-if)#ipaddr202.95.15.3255.255.255.0

7609(config)#iproute0.0.0.00.0.0.0202.95.15.1

gabby网友的FWSM配置注意点以及心得:

1、FWSM与pix和ASA不同,默认FWSM不允许ping虚拟防火墙的任何端口,若想让ping,需要必须在端口上打开(icmppermitanyinside/outside);

PS:

本人吃过大亏,升级OS时死活ping不同FTPSERVER,搞了好久才发现FWSM有这特性,汗!

!

!

2、FWSM与pix和ASA的另一个不同是:

默认FWSM不允许从安全级别高的端口到安全级别底网络的访问,除非用acl明确允许(从安全级别高到安全级别底方向的访问也需要写acl并应用到高安全级别端口上明确允许,才能访问);而pix和asa默认是允许许从安全级别高的端口到安全级别底网络的访问,并不需要写acl应用到高安全级别端口明确允许;

注意!

!

!

在same-securitypermit打开的情况下,ASA默认允许同一安全等级访问,而不需要ACL放行

3,7.0和FWSM,ACL可以写OUT方向了,6.3不可以

4.7.0和FWSM允许同一安全等级的接口之间互相访问,可以通过same-security-trafficpermitinter-interface解决.6.3不可以

5,FWSM默认只支持两个securitycontext(不包括admincontext)。

这和ASA一样

6,从single转换成multiple模式时,有时输入modemultiple防火墙模块自动重起后,使用showmode命令查看时仍然显示为single模式,需多次输入命令modemultiple时,才能转换成multiplecontext模式(用showmode命令会显示),这个现象比较怪,版本为2.3(3)。

附:

配置实例注解(来自www.NetYouL)

FWSM#shrun

:

Saved

:

FWSMVersion3.1(3)

!

resourceacl-partition12 //内存分为12个区

hostnameFWSM //主机名称

enablepasswordsdfsadfasdfencrypted //特权模式密码

interfaceVlan300 //vlan300加入FWSM

!

interfaceVlan301 //vlan300加入FWSM

descriptionLANFailoverInterface //接口描述,此接口为同步接口

interfaceVlan302 //vlan300加入FWSM

descriptionSTATEFailoverInterface //接口描述,此接口为状态同步接口

interfaceVlan303 //vlan303加入FWSM

!

interfaceVlan350 //vlan350加入FWSM

!

interfaceVlan351 //vlan351加入FWSM

!

interfaceVlan352 //vlan352加入FWSM

!

interfaceVlan353 //vlan353加入FWSM

!

interfaceVlan354 //vlan354加入FWSM

!

interfaceVlan355 //vlan355加入FWSM

!

interfaceVlan356 //vlan356加入FWSM

!

interfaceVlan357 //vlan357加入FWSM

!

interfaceVlan358 //vlan358加入FWSM

!

interfaceVlan359 //vlan359加入FWSM

!

interfaceVlan360 //vlan360加入FWSM

!

interfaceVlan361 //vlan362加入FWSM

!

interfaceVlan362 //vlan362加入FWSM

!

!

passwdsadfsadfsdfsafasdfasdfencrypted //控制台密码

classdefault //默认资源类型

limit-resourceAll0 //所有资源不做限制

limit-resourceIPSec5 //IPSec会话限制数为5

limit-resourceMac-addresses65535 //mac地址表条目上限为65535

limit-resourceASDM5 //ASDM管理会话数上限为5

limit-resourceSSH5 //SSH会话限制数为5

limit-resourceTelnet5 //Telnet会话限制数为5

!

ftpmodepassive //FTP模式为被动模式

pagerlines24 //设置一屏显示行数

failover //启动故障恢复

failoverlaninterfacelanVlan301 //故障恢复同步vlan

failoverlinkstateVlan302 //状态恢复vlan

failoverinterfaceiplan10.72.253.9255.255.255.248standby10.72.253.10

//故障恢复同步vlan接口的IP设置

failoverinterfaceipstate10.72.253.17255.255.255.248standby10.72.253.18

//状态同步vlan接口的IP设置

failovergroup1 //故障恢复分组一

secondary //在副模块上活动

preempt1 //故障恢复抢先

failovergroup2 //故障恢复分组二

preempt1 //故障恢复抢先

arptimeout14400 //arp条目失效时间

consoletimeout0 //控制台超时时间

admin-contextadmin //指定实例admin为管理实例

contextadmin //进入实例配置模式

allocate-interfaceVlan300 //将vlan加入实例

config-urldisk:

/admin.cfg //指定配置文件的位置

context1-bangong //进入实例配置模式

allocate-interfaceVlan350 //将vlan350加入实例

allocate-interfaceVlan360 //将vlan360加入实例

config-urldisk:

/vf10.cfg //指定配置文件的位置

join-failover-group1 //加入故障恢复分组一

context2-jiankong //进入实例配置模式

allocate-interfaceVlan351 //将vlan351加入实例

allocate-interfaceVlan361 //将vlan361加入实例

config-urldisk:

/vf11.cfg //指定配置文件的位置

join-failover-group1 //加入故障恢复分组一

context3-caiwu //进入实例配置模式

allocate-interfaceVlan352 //将vlan352加入实例

allocate-interfaceVlan362 //将vlan362加入实例

config-urldisk:

/vf12.cfg //指定配置文件的位置

join-failover-group1 //加入故障恢复分组一

context4-kaifa //进入实例配置模式

allocate-interfaceVlan353 //将vlan353加入实例

allocate-interfaceVlan363 //将vlan363加入实例

config-urldisk:

/vf13.cfg //指定配置文件的位置

join-failover-group1 //加入故障恢复分组一

!

context5-kantanyingyong //进入实例配置模式

allocate-interfaceVlan354 //将vlan354加入实例

allocate-interfaceVlan364 //将vlan36加入实例

config-urldisk:

/vf14.cfg //指定配置文件的位置

join-failover-group1 //加入故障恢复分组一

!

context6-kantanshujuku //进入实例配置模式

allocate-interfaceVlan355 //将vlan355加入实例

allocate-interfaceVlan365 //将vlan365加入实例

config-urldisk:

/vf15.cfg //指定配置文件的位置

join-failover-group2 //加入故障恢复分组二

!

context7-shengchan进制 //进入实例配置模式

allocate-interfaceVlan356 //将vlan356加入实例

allocate-interfaceVlan366 //将vlan366加入实例

config-urldisk:

/vf16.cfg //指定配置文件的位置

join-failover-group2 //加入故障恢复分组二

!

context8-