整理试题及答案讲解.docx

《整理试题及答案讲解.docx》由会员分享,可在线阅读,更多相关《整理试题及答案讲解.docx(23页珍藏版)》请在冰豆网上搜索。

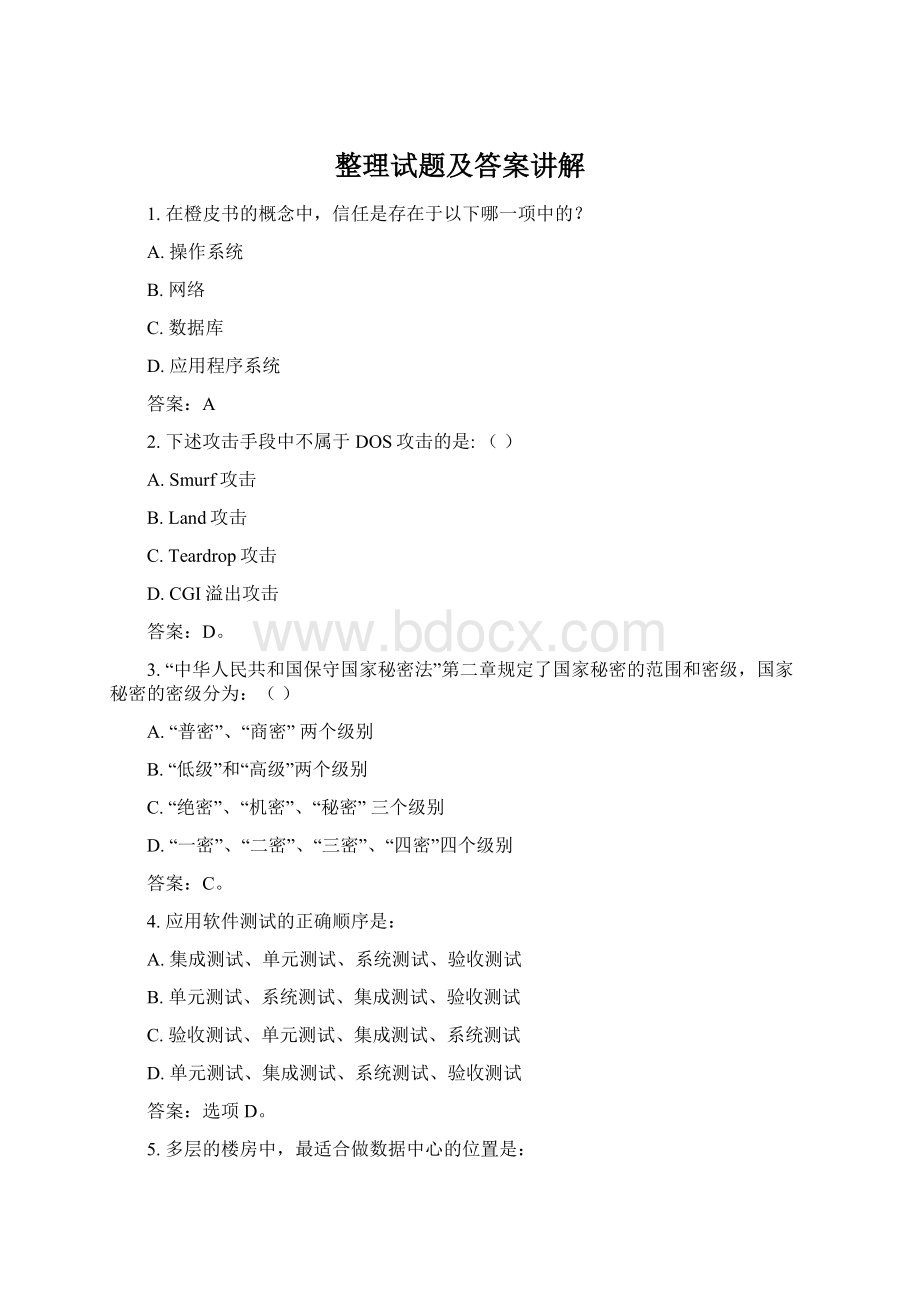

整理试题及答案讲解

1.在橙皮书的概念中,信任是存在于以下哪一项中的?

A.操作系统

B.网络

C.数据库

D.应用程序系统

答案:

A

2.下述攻击手段中不属于DOS攻击的是:

()

A.Smurf攻击

B.Land攻击

C.Teardrop攻击

D.CGI溢出攻击

答案:

D。

3.“中华人民共和国保守国家秘密法”第二章规定了国家秘密的范围和密级,国家秘密的密级分为:

()

A.“普密”、“商密”两个级别

B.“低级”和“高级”两个级别

C.“绝密”、“机密”、“秘密”三个级别

D.“一密”、“二密”、“三密”、“四密”四个级别

答案:

C。

4.应用软件测试的正确顺序是:

A.集成测试、单元测试、系统测试、验收测试

B.单元测试、系统测试、集成测试、验收测试

C.验收测试、单元测试、集成测试、系统测试

D.单元测试、集成测试、系统测试、验收测试

答案:

选项D。

5.多层的楼房中,最适合做数据中心的位置是:

A.一楼

B.地下室

C.顶楼

D.除以上外的任何楼层

答案:

D。

6.随着全球信息化的发展,信息安全成了网络时代的热点,为了保证我国信息产业的发展与安全,必须加强对信息安全产品、系统、服务的测评认证,中国信息安全产品测评认证中心正是由国家授权从事测评认证的国家级测评认证实体机构,以下对其测评认证工作的错误认识是:

A.测评与认证是两个不同概念,信息安全产品或系统认证需经过申请、测试、评估,认证一系列环节。

B.认证公告将在一些媒体上定期发布,只有通过认证的产品才会向公告、测试中或没有通过测试的产品不再公告之列。

C.对信息安全产品的测评认证制度是我国按照WTO规则建立的技术壁垒的管理体制。

D.通过测试认证达到中心认证标准的安全产品或系统完全消除了安全风险。

答案:

D。

7.计算机安全事故发生时,下列哪些人不被通知或者最后才被通知:

A.系统管理员

B.律师

C.恢复协调员

D.硬件和软件厂商

答案:

B。

8.下面的哪种组合都属于多边安全模型?

A.TCSEC和Bell-LaPadula

B.ChineseWall和BMA

C.TCSEC和Clark-Wilson

D.ChineseWall和Biba

答案:

B。

9.下面哪种方法可以替代电子银行中的个人标识号(PINs)的作用?

A.虹膜检测技术

B.语音标识技术

C.笔迹标识技术

D.指纹标识技术

答案:

A。

10.拒绝服务攻击损害了信息系统的哪一项性能?

A.完整性

B.可用性

C.保密性

D.可靠性

答案:

B。

11.下列哪一种模型运用在JAVA安全模型中:

A.白盒模型

B.黑盒模型

C.沙箱模型

D.灰盒模型

答案:

C。

12.以下哪一个协议是用于电子邮件系统的?

A.X.25

B.X.75

C.X.400

D.X.500

答案:

C。

13.“如果一条链路发生故障,那么只有和该链路相连的终端才会受到影响”,这一说法是适合于以下哪一种拓扑结构的网络的?

A.星型

B.树型

C.环型

D.复合型

答案:

A。

14.在一个局域网的环境中,其内在的安全威胁包括主动威胁和被动威胁。

以下哪一项属于被动威胁?

A.报文服务拒绝

B.假冒

C.数据流分析

D.报文服务更改

答案:

C。

15.ChineseWall模型的设计宗旨是:

A.用户只能访问那些与已经拥有的信息不冲突的信息

B.用户可以访问所有信息

C.用户可以访问所有已经选择的信息

D.用户不可以访问那些没有选择的信息

答案:

A。

16.ITSEC中的F1-F5对应TCSEC中哪几个级别?

A.D到B2

B.C2到B3

C.C1到B3

D.C2到A1

答案:

C。

17.下面哪一个是国家推荐性标准?

A.GB/T18020-1999应用级防火墙安全技术要求

B.SJ/T30003-93电子计算机机房施工及验收规范

C.GA243-2000计算机病毒防治产品评级准则

D.ISO/IEC15408-1999信息技术安全性评估准则

答案:

A。

18.密码处理依靠使用密钥,密钥是密码系统里的最重要因素。

以下哪一个密钥算法在加密数据与解密时使用相同的密钥?

A.对称的公钥算法

B.非对称私钥算法

C.对称密钥算法

D.非对称密钥算法

答案:

C。

19.在执行风险分析的时候,预期年度损失(ALE)的计算是:

A.全部损失乘以发生频率

B.全部损失费用+实际替代费用

C.单次预期损失乘以发生频率

D.资产价值乘以发生频率

答案:

C。

20.作为业务持续性计划的一部分,在进行风险评价的时候的步骤是:

1.考虑可能的威胁

2.建立恢复优先级

3.评价潜在的影响

4.评价紧急性需求

A.1-3-4-2

B.1-3-2-4

C.1-2-3-4

D.1-4-3-2

答案:

A。

21.CC中安全功能/保证要求的三层结构是(按照由大到小的顺序):

A.类、子类、组件

B.组件、子类、元素

C.类、子类、元素

D.子类、组件、元素

答案:

A。

22.有三种基本的鉴别的方式:

你知道什么,你有什么,以及:

A.你需要什么

B.你看到什么

C.你是什么

D.你做什么

答案:

C。

23.为了有效的完成工作,信息系统安全部门员工最需要以下哪一项技能?

A.人际关系技能

B.项目管理技能

C.技术技能

D.沟通技能

答案:

D。

24.以下哪一种人给公司带来了最大的安全风险?

A.临时工

B.咨询人员

C.以前的员工

D.当前的员工

答案:

D。

25.SSL提供哪些协议上的数据安全:

A.HTTP,FTP和TCP/IP

B.SKIP,SNMP和IP

C.UDP,VPN和SONET

D.PPTP,DMI和RC4

答案:

A。

26.在Windows2000中可以察看开放端口情况的是:

A.nbtstat

B.net

C.netshow

D.netstat

答案:

D。

27.SMTP连接服务器使用端口

A.21

B.25

C.80

D.110

答案:

选项B。

28.在计算机中心,下列哪一项是磁介质上信息擦除的最彻底形式?

A.清除

B.净化

C.删除

D.破坏

答案:

D。

29.以下哪一种算法产生最长的密钥?

A.Diffe-Hellman

B.DES

C.IDEA

D.RSA

答案:

D。

30.下面哪一种风险对电子商务系统来说是特殊的?

A.服务中断

B.应用程序系统欺骗

C.未授权的信息泄漏

D.确认信息发送错误

答案:

D。

31.以下哪一项不属于恶意代码?

A.病毒

B.蠕虫

C.宏

D.特洛伊木马

答案:

C。

32.下列哪项不是信息系统安全工程能力成熟度模型(SSE-CMM)的主要过程:

A.风险过程

B.保证过程

C.工程过程

D.评估过程

答案:

D

33.目前,我国信息安全管理格局是一个多方“齐抓共管”的体制,多头管理现状决定法出多门,《计算机信息系统国际联网保密管理规定》是由下列哪个部门所制定的规章制度?

A.公安部

B.国家保密局

C.信息产业部

D.国家密码管理委员会办公室

答案:

B。

34.为了保护DNS的区域传送(zonetransfer),你应该配置防火墙以阻止

1.UDP

2.TCP

3.53

4.52

A.1,3

B.2,3

C.1,4

D.2,4

答案:

B。

35.在选择外部供货生产商时,评价标准按照重要性的排列顺序是:

1.供货商与信息系统部门的接近程度

2.供货商雇员的态度

3.供货商的信誉、专业知识、技术

4.供货商的财政状况和管理情况

A.4,3,1,2

B.3,4,2,1

C.3,2,4,1

D.1,2,3,4

答案:

B。

36.机构应该把信息系统安全看作:

A.业务中心

B.风险中心

C.业务促进因素

D.业务抑制因素

答案:

C。

37.输入控制的目的是确保:

A.对数据文件访问的授权

B.对程序文件访问的授权

C.完全性、准确性、以及更新的有效性

D.完全性、准确性、以及输入的有效性

答案:

选项D。

38.以下哪个针对访问控制的安全措施是最容易使用和管理的?

A.密码

B.加密标志

C.硬件加密

D.加密数据文件

答案:

C。

39.下面哪种通信协议可以利用IPSEC的安全功能?

I.TCP

II.UDP

III.FTP

A.只有I

B.I和II

C.II和III

D.IIIIII

答案:

D。

40.以下哪一种模型用来对分级信息的保密性提供保护?

A.Biba模型和Bell-LaPadula模型

B.Bell-LaPadula模型和信息流模型

C.Bell-LaPadula模型和Clark-Wilson模型

D.Clark-Wilson模型和信息流模型

答案:

B。

41.下列哪一项能够提高网络的可用性?

A.数据冗余

B.链路冗余

C.软件冗余

D.电源冗余

答案:

选项B。

42.为了阻止网络假冒,最好的方法是通过使用以下哪一种技术?

A.回拨技术

B.呼叫转移技术

C.只采用文件加密

D.回拨技术加上数据加密

答案:

D。

43.一下那一项是基于一个大的整数很难分解成两个素数因数?

A.ECC

B.RSA

C.DES

D.Diffie-Hellman

答案:

B。

44.下面哪一项是对IDS的正确描述?

A.基于特征(Signature-based)的系统可以检测新的攻击类型

B.基于特征(Signature-based)的系统比基于行为(behavior-based)的系统产生更多的误报

C.基于行为(behavior-based)的系统维护状态数据库来与数据包和攻击相匹配

D.基于行为(behavior-based)的系统比基于特征(Signature-based)的系统有更高的误报

答案:

D。

45.ISO9000标准系列着重于以下哪一个方面?

A.产品

B.加工处理过程

C.原材料

D.生产厂家

答案:

B

46.下列哪项是私有IP地址?

A.10.5.42.5

B.172.76.42.5

C.172.90.42.5

D.241.16.42.5

答案:

A

47.以下哪一项是和电子邮件系统无关的?

A.PEM(Privacyenhancedmail)

B.PGP(Prettygoodprivacy)

C.X.500

D.X.400

答案:

C。

48.系统管理员属于

A.决策层

B.管理层

C.执行层

D.既可以划为管理层,又可以划为执行层

答案:

C。

49.为了保护企业的知识产权和其它资产,当终止与员工的聘用关系时下面哪一项是最好的方法?

A.进行离职谈话,让员工签署保密协议,禁止员工账号,更改密码

B.进行离职谈话,禁止员工账号,更改密码

C.让员工签署跨边界协议

D.列出员工