最新绿盟安全工程师渗透测试常规思路Word格式文档下载.docx

《最新绿盟安全工程师渗透测试常规思路Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《最新绿盟安全工程师渗透测试常规思路Word格式文档下载.docx(10页珍藏版)》请在冰豆网上搜索。

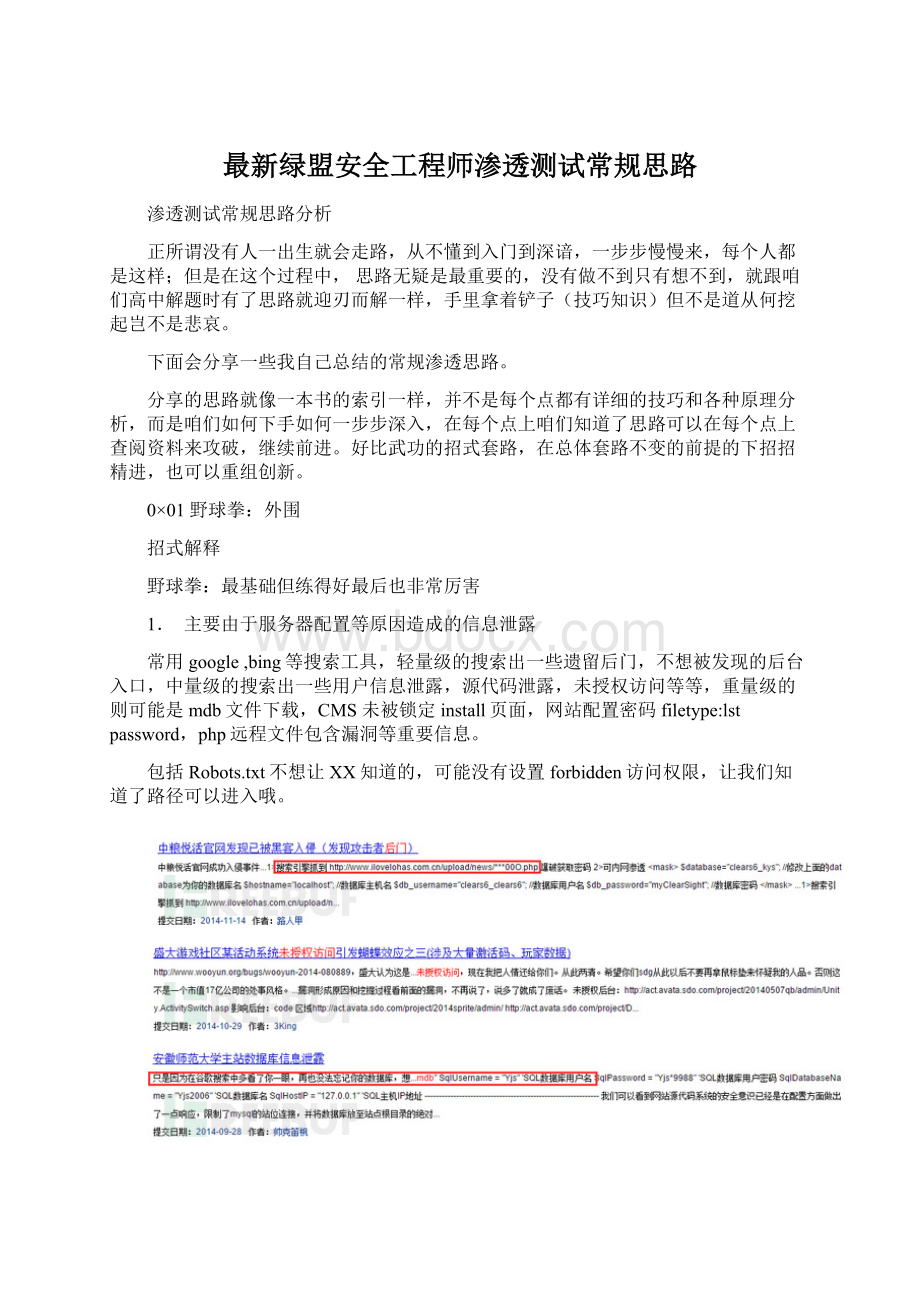

lstpassword,php远程文件包含漏洞等重要信息。

包括Robots.txt不想让XX知道的,可能没有设置forbidden访问权限,让我们知道了路径可以进入哦。

2.

端口探测——服务

该项也是针对服务器的配置来说的,在服务器配置的时候可能出现一些ftp,3389.1433等常规服务端口,则可以根据弱口令尝试,或者一些服务的基础漏洞(CVE)来使用matesploit进行处理。

常用工具NMAP–AIP.

3.

爬虫爬网站目录

该项是使用爬虫扫描器,对网站域名进行扫描,网站根目录下的文件,说不定能发现惊喜哦。

AWVS,WWWScan。

4.

Web框架漏洞

Web整体框架:

①Struts2框架漏洞,直接利用。

②ThinkPHP任意代码执行。

后台框架:

其实也可以算绕过验证进入后台分类中;

①Siteservercms,cookie绕过,在sebug上可以找到相关漏洞修补信息。

②worldpress

③ewebeditor,fckeditor编辑器上传页面直接访问,根据编辑器版本,

随处可查利用信息。

5.

暴力,撞库进后台

无论是前端的用户登录还是后台的管理进入,暴力破解都不失为一种以时间和字典为消耗的方法,还是有概率进入的,呵呵。

不过相比而言,根据外围探测拿到的信息,也许可以帮助我们很轻松的进入后台。

撞库,也许你只拿到了一部分敏感信息,但是网络上现在裤子满天飞的状况下,撞一撞找一找,说不定密码就出来了,这个可比暴力破解快得多。

6.

弱口令

最常见最危险也最掉以轻心

7.

中间件配置不当引起的问题

①IIS写漏洞(不常见了)

(常规工具“老兵”)

②目录可访问

*8.

操作系统、中间件文件解析引起的问题,

Apache

test.php.xx

IIS

test.asp;

.jpg

windows

.asp.

asp□

不是深入的话题,在上传里关注

9.

php引起的一系列问题

①../../etc/passwd

直接深入

②php引起的目录遍历

③PHP引起的远程文件包含(google搜索也可以直接利用)

02

太极:

外围到内部之间的中间层(应用)

遇强则强,遇弱则弱,全是应用惹的祸

一.用户未登陆的情况下

1、注入

注入的类型实在太多,利用花样种种,

①

页面调用时候的sql注入,一般直接穿山甲,sqlmap跑出来dbs和表,用来进后台用或者泄露用户信息。

(DBS是否完整,网站结构库,直接利用)

②

万能密码之类的sql注入,进入前端应用或者后台管理。

③

本站没有注入不代表就不能深入,试试旁注呢,呵呵。

只是流程不一样了。

2、XSS

XSS的类型不算多存储型,反射型,但是利用就是只有你想不到,没有你做不到。

和深入无关的就不说了。

XSS盲打打后台,多半也是想进后台种种方法无果的情况下。

概率有限。

XSSDDoS。

3、信息泄露,订单遍历

用户访问权限问题。

4、密码找回漏洞(密码邮件/短信重置)

Burp可修改字段的情况下,找回其他用户密码,说不定admin的密码就被你找回了。

5、后台

后台也是一种业务,只是一种专政的隐藏的业务哈。

如何进入后台呢?

在找到后台地址的前提下。

和应用无关的:

暴力破解,撞库,信息收集利用,弱口令,未授权访问。

万能密码之类的sql注入,post型注入用sqlmapdumpdbs.

利用web前端的sql注入

密码找回运气好的话前端应用的admin密码和后台密码一致。

(有什么查询密码88)

④

XSS盲打cookie(成功率)

⑤

后台框架

siteservercms等知名后台cms

sebug

1、首先获取免费版软件,然后安装使用查看是否有test(admin)账户,能否直接利用,保存cookie提交看能否使用。

2、看版本,Sebug等上面有无直接利用方法

3、代码审计

(北京2014绿盟安全夺旗北京分公司利用此方法成功转账)

二.在模拟用户注册登陆情况下

1、认证绕过

万能密码

Cookie欺骗

2、越权访问

平行越权,其他用户信息读取、修改;

纵向越权,主要体现在修改密码能否通过特殊字段标记的修改管理员密码。

3、注入

Cookiepostget型,登陆后user相关应用

4、XSS影响力、类型实在太多

①user提交的东西让后台管理员去审核

1.了解后台的提交审核流程,CSRF,给自己添加用户,(文章管理系统)

2.XSS找后台,管理员浏览时Cookie传输到XSS平台

3.XSS蠕虫之类

4.订单遍历

6、你购买DIY手工艺制品的目的有那些?

在调查中我们注意到大多数同学都比较注重工艺品的价格,点面氛围及服务。

5、上传点

一句话木马

Webshell上传

随科技的迅速发展,人们的生活日益趋向便捷、快速,方便,对于我国传统的手工艺制作,也很少有人问津,因此,我组想借此创业机会,在校园内开个DIY创意小屋。

它包括编织、刺绣、串珠等,让我们传统的手工制作也能走进大学,丰富我们的生活。

在很多情况下,没有注入的,后台进不去,上传点是最好的阵地。

就算你买手工艺品来送给朋友也是一份意义非凡的绝佳礼品哦。

而这一份礼物于在工艺品店买的现成的礼品相比,就有价值意义,虽然它的成本比较低但它毕竟它是你花心血花时间去完成的。

就像现在最流行的针织围巾,为何会如此深得人心,更有人称它为温暖牌绝大部分多是因为这个原因哦。

而且还可以锻炼你的动手能力,不仅实用还有很大的装饰功用哦。

网站十分重视对上传文件的保护,熟悉上传流程,被阻断在哪里,在哪里突破。

是□否□

6、短信、邮箱DDoS

7、支付漏洞

0元任意付

-1元退款

标题:

手工制作坊2004年3月18日③

数量整型/长整型溢出

价格便宜些□服务热情周到□店面装饰有个性□商品新颖多样□0×

03

内部(管理后台)

招式解释:

迷踪步(无痕无迹,还需更深进入)

既然已经进入了管理后台了,很有成就感,那么下一步的目标就是控制这台服务器,控制整个网段。

。

现在一般的web渗透也都到此为止了。

(二)DIY手工艺品的“热卖化”1.上传webshell

假如你在web前端没有地方或者没办法上传webshell,那么在后台上传是一个最好的选择,这也是帮助你从业务层面上控制服务器的最佳方法。

后台可修改上传文件类型,欢天喜地,修改下白名单|黑名单,上传成功,有时候不能被解析很常见,再找原因。

后台不能修改上传文件类型,大部分哦~不过一般来说对后台的上传校验比前端要宽松一些。

没事,咱们该怎么绕过就怎么绕过,不能绕过就88…….

2.一句话木马

我们长期呆在校园里,对社会缺乏了解,在与生意合作伙伴应酬方面往往会遇上困难,更不用说商业上所需经历的一系列繁琐手续。

他们我们可能会在工商局、税务局等部门的手续中迷失方向。

对具体的市场开拓缺乏经验与相关的知识,缺乏从职业角度整合资源、实行管理的能力;

3.管理员的分权

假如说管理员进行了分权,拿到了管理员不是权限最高的主管理员的话还需要进行管理员提权操作。

后台提权