ACL及单播策略路由Word文档下载推荐.docx

《ACL及单播策略路由Word文档下载推荐.docx》由会员分享,可在线阅读,更多相关《ACL及单播策略路由Word文档下载推荐.docx(11页珍藏版)》请在冰豆网上搜索。

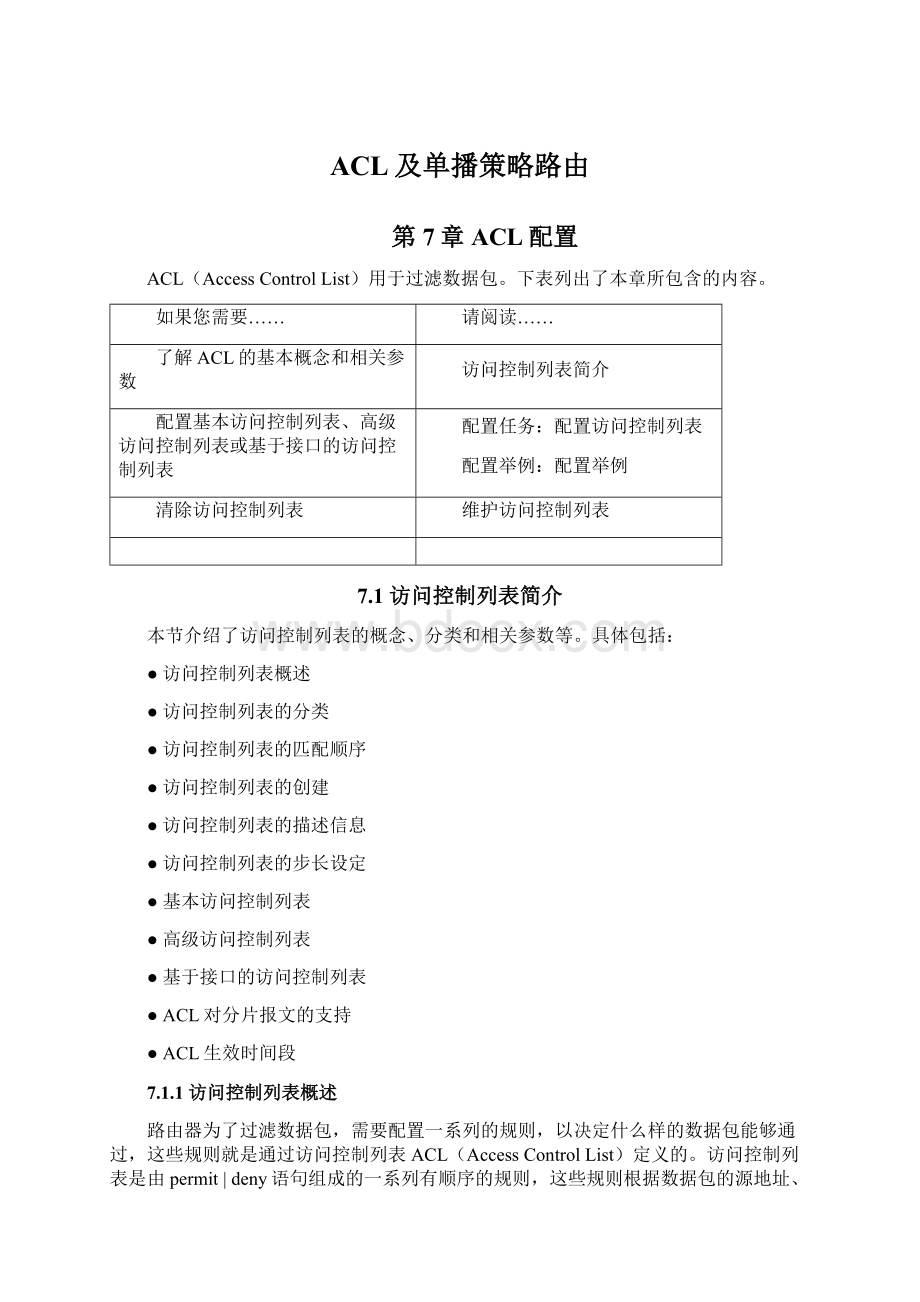

ACL类型

数字范围

基于接口的ACL(Interface-basedACL)

1000~1999

基本的ACL(BasicACL)

2000~2999

高级的ACL(AdvancedACL)

3000~3999

7.1.3访问控制列表的匹配顺序

一个访问控制列表可以由多条“deny|permit”语句组成,每一条语句描述的规则是不相同,这些规则可能存在重复或矛盾的地方,在将一个数据包和访问控制列表的规则进行匹配的时候,到底采用哪些规则呢?

就需要确定规则的匹配顺序。

有两种匹配顺序:

●配置顺序(config)

●自动排序(auto)

1.配置顺序

配置顺序(config),是指按照用户配置ACL的规则的先后进行匹配。

缺省情况下匹配顺序为按用户的配置排序。

2.自动排序

自动排序(auto)使用“深度优先”的原则进行匹配。

“深度优先”规则是把指定数据包范围最小的语句排在最前面。

这一点可以通过比较地址的通配符来实现,通配符越小,则指定的主机的范围就越小。

比如129.102.1.10.0.0.0指定了一台主机:

129.102.1.1,而129.102.1.10.0.0.255则指定了一个网段:

129.102.1.1~129.102.1.255,显然前者在访问控制规则中排在前面。

具体标准如下。

●对于基本访问控制规则的语句,直接比较源地址通配符,通配符相同的则按配置顺序;

●对于基于接口的访问控制规则,配置了“any”的规则排在后面,其它按配置顺序;

●对于高级访问控制规则,首先比较源地址通配符,相同的再比较目的地址通配符,仍相同的则比较端口号的范围,范围小的排在前面,如果端口号范围也相同则按配置顺序。

3.规则ID

每条规则都有一个“规则ID”,在指定规则的时候,是不需要人为指定规则ID的,系统会自动为每一条规则生成一个“规则ID”。

规则ID之间会留下一定的空间,具体空间大小由“ACL的步长”来设定。

例如步长设定为5,ACL规则ID分配是按照5、10、15……这样来分配的。

注意:

系统自动生成的规则ID从步长值起始。

比如:

步长值是5,自动生成的规则ID从5开始;

步长值是2,自动生成的规则ID从2开始。

这样做是为了便于用户在第一条规则前面插入新规则。

在“配置顺序”的情况下,如果配置规则的时候指定了“规则ID”,则会按照规则ID的位置决定该规则的插入位置。

例如系统现在的规则编号是:

0、5、10。

如果指定规则编号为3,创建一个ACL规则,则规则的匹配顺序就为:

0、3、5、10,相当于在规则0和规则5之间插入了一条子规则。

使用displayacl命令就可以看出是哪条规则首先生效。

显示时,列在前面的规则首先生效。

7.1.4访问控制列表的步长设定

1.设置规则组的步长

通过命令step,可以为一个ACL规则组指定一个“步长”,步长的含义是:

自动为ACL子规则分配编号的时候,每个ACL规则组的子规则编号之间的差值。

例如如果步长设定为5,子规则编号分配是按照5、10、15…这样的规则分配的。

默认情况,ACL规则组的步长为5。

当步长改变的时候,ACL规则组下面的子规则编号会自动重新排列。

例如,本来子规则编号为:

5、10、15、20,如果通过命令step2,把步长设定改为2,则子规则编号变成:

2、4、6、8。

2.恢复步长的缺省值

通过undostep命令,可以把步长改为默认设定,同时对子规则编号进行重新排列。

注意:

undostep命令可以立刻按照默认步长调整ACL子规则的编号。

例如:

ACL规则组1,下面有4个子规则:

编号为1、3、5、7,步长为2。

如果此时使用undostep命令,则ACL子规则编号变成:

5、10、15、20,步长为5。

3.使用步长的作用

使用步长设定的作用是:

可以方便在子规则之间插入新的规则。

例如配置好了4个规则,子规则编号为:

5、10、15、20。

此时希望能在第一条规则之后插入一条规则,则可以使用rule1xxxx命令在0和5之间插入一条编号为1的子规则。

7.1.5基本访问控制列表

基本访问控制列表只能使用源地址信息,做为定义访问控制列表的规则的元素。

通过上面小节介绍的ACL的命令,可以创建一个基本的访问控制列表,同时进入基本访问控制列表视图,在基本访问控制列表视图下,可以创建基本访问控制列表的规则。

可以使用如下的命令定义一个基本访问控制列表的规则:

rule[rule-id]{deny|permit}[fragment|logging|source{source-ip-addresssoucer-wildcard|any}|time-rangetime-name|vpn-instancevpn-instance-name]*

各参数的含义请参见《通用路由平台VRP命令手册》。

对已经存在的ACL规则,如果采用指定ACL规则编号的方式进行编辑,没有配置的部分是不受影响的。

先配置了一个ACL规则:

[Router-acl-basic-2001]rule1denysource1.1.1.10

然后再对这个ACL规则进行编辑:

[Router-acl-basic-2001]rule1denylogging

这个时候,ACL的规则则变成:

[Router-acl-basic-2001]rule1denysource1.1.1.10logging

7.1.6高级访问控制列表

高级访问控制列表可以使用数据包的源地址信息、目的地址信息、IP承载的协议类型、针对协议的特性,例如TCP的源端口、目的端口,ICMP协议的类型、code等内容定义规则。

可以利用高级访问控制列表定义比基本访问控制列表更准确、更丰富、更灵活的规则。

通过前面小节介绍的ACL的命令,可以创建一个高级的访问控制列表,同时进入高级访问控制列表视图,在高级访问控制列表视图下,可以创建高级访问控制列表的规则。

[Router-acl-adv-3001]rule1denyipsource1.1.1.10

[Router-acl-adv-3001]rule1denyipdestination2.2.2.10

[Router-acl-adv-3001]rule1denyipsource1.1.1.10destination2.2.2.10

只有TCP和UDP协议需要指定端口范围。

支持的操作符及其语法如下表。

表7-1高级访问控制列表的操作符意义

操作符及语法

意义

eqportnumber

等于端口号portnumber

gtportnumber

大于端口号portnumber

ltportnumber

小于端口号portnumber

neqportnumber

不等于端口号portnumber

rangeportnumber1portnumber2

介于端口号portnumber1和portnumber2之间

在指定portnumber时,对于部分常见的端口号,可以用相应的助记符来代替其实际数字,支持的助记符如下表。

表7-2端口号助记符

协议

助记符

意义及实际值

TCP

Bgp

Chargen

Cmd

Daytime

Discard

Domain

Echo

Exec

Finger

Ftp

Ftp-data

Gopher

Hostname

Irc

Klogin

Kshell

Login

Lpd

Nntp

Pop2

Pop3

Smtp

Sunrpc

Syslog

Tacacs

Talk

Telnet

Time

Uucp

Whois

Www

BorderGatewayProtocol(179)

Charactergenerator(19)

Remotecommands(rcmd,514)

Daytime(13)

Discard(9)

DomainNameService(53)

Echo(7)

Exec(rsh,512)

Finger(79)

FileTransferProtocol(21)

FTPdataconnections(20)

Gopher(70)

NIChostnameserver(101)

InternetRelayChat(194)

Kerberoslogin(543)

Kerberosshell(544)

Login(rlogin,513)

Printerservice(515)

NetworkNewsTransportProtocol(119)

PostOfficeProtocolv2(109)

PostOfficeProtocolv3(110)

SimpleMailTransportProtocol(25)

SunRemoteProcedureCall(111)

Syslog(514)

TACAccessControlSystem(49)

Talk(517)

Telnet(23)

Time(37)

Unix-to-UnixCopyProgram(540)

Nicname(43)

WorldWideWeb(HTTP,80)

UDP

biff

bootpc

bootps

discard

dns

dnsix

echo

mobilip-ag

mobilip-mn

nameserver

netbios-dgm

netbios-ns

netbios-ssn

ntp

rip

snmp

snmptrap

sunrpc

syslog

tacacs-ds

talk

tftp

time

who

Xdmcp

Mailnotify(512)

BootstrapProtocolClient(68)

BootstrapProtocolServer(67)

DNSIXSecurityAttributeTokenMap(90)

MobileIP-Agent(434)

MobileIP-MN(435)

HostNameServer(42)

NETBIOSDatagramService(138)

NETBIOSNameService(137)

NETBIOSSessionService(139)

NetworkTimeProtocol(123)

RoutingInformationProtocol(520)

SNMP(161)

SNMPTRAP(162)

SUNRemoteProcedureCall(111)

TACACS-DatabaseService(65)

TrivialFileTransfer(69)

Who(513)

XDisplayManagerControlProtocol(177)

对于ICMP协议可以指定ICMP报文类型,缺省为全部ICMP报文。

指定ICMP报文类型时,可以用数字(0~255),也可以用助记符。

表7-3ICMP报文类型助记符

echo-reply

fragmentneed-DFset

host-redirect

host-tos-redirect

host-unreachable

information-reply

information-request

net-redirect

net-tos-redirect

net-unreachable

parameter-problem

port-unreachable

protocol-unreachable

reassembly-timeout

source-quench

source-route-failed

timestamp-reply

timestamp-request

ttl-exceeded

Type=8,Code=0

Type=0,Code=0

Type=3,Code=4

Type=5,Code=1

Type=5,Code=3

Type=3,Code=1

Type=16,Code=0

Type=15,Code=0

Type=5,Code=0

Type=5,Code=2

Type=3,Code=0

Type=12,Code=0

Type=3,Code=3

Type=3,Code=2

Type=11,Code=1

Type=4,Code=0

Type=3,Code=5

Type=14,Code=0

Type=13,Code=0

Type=11,Code=0

配置举例请参考《通用路由平台VRP命令手册》。

这样,用户通过配置防火墙,添加适当的访问规则,就可以利用包过滤来对通过路由器的IP包进行检查,从而过滤掉用户不希望通过路由器的包,起到保护网络安全的作用。

7.1.7基于接口的访问控制列表

基于接口的访问控制列表,是一种特殊的访问控制列表,可以根据接收报文的接口指定规则。

通过前面小节介绍的ACL命令,可以创建一个基于接口的访问控制列表,同时进入基于接口的访问控制列表视图,在基于接口的访问控制列表视图下,可以创建基于接口的访问控制列表规则。

可以使用如下的命令定义一个基于接口的访问控制列表规则:

rule[rule-id]{deny|permit}interface{interface-typeinterface-number|any}[logging|time-rangetime-name]*

7.1.8ACL对分片报文的支持

传统的包过滤并不处理所有IP报文分片,而是只对第一个(首片)分片报文进行匹配处理,后续分片一律放行。

这样,网络攻击者可能构造后续的分片报文进行流量攻击,就带来了安全隐患。

VRP平台的包过滤提供了对分片报文过滤的功能,包括:

对所有的分片报文进行三层(IP层)的匹配过滤;

同时,对于包含扩展信息的ACL规则项(例如包含TCP/UDP端口号,ICMP类型),提供标准匹配和精确匹配两种匹配方式。

标准匹配即三层信息的匹配,匹配将忽略三层以外的信息;

精确匹配则对所有的ACL项条件进行匹配,这就要求防火墙必须记录首片分片报文的状态以获得完整的后续分片的匹配信息。

缺省的功能方式为标准匹配方式。

在ACL的规则配置项中,通过关键字fragment来标识该ACL规则仅对非首片分片报文有效,而对非分片报文和首片分片报文则忽略此规则。

而不包含此关键字的配置规则项对所有报文均有效。

[Quidway-acl-basic-2001]ruledenysource202.101.1.00.0.0.255fragment

[Quidway-acl-basic-2001]rulepermitsource202.101.2.00.0.0.255

[Quidway-acl-adv-3101]rulepermitipdestination171.16.23.10fragment

[Quidway-acl-adv-3101]ruledenyipdestination171.16.23.20

上述规则项中,所有项对非首片分片报文均有效;

第一、三项对非分片和首片分片报文是被忽略的,仅仅对非首片分片报文有效。

7.1.9ACL生效时间段

时间段用于描述一个特殊的时间范围。

用户可能有这样的需求:

一些ACL规则需要在某个或某些特定时间内生效,而在其他时间段则不利用它们进行包过滤,即通常所说的按时间段过滤。

这时,用户就可以先配置一个或多个时间段,然后在相应的rule规则下通过时间段名称引用该时间段,从而实现基于时间段的ACL过滤。

实施基于时间段的ACL规则具体有两个步骤:

●创建一个时间段

time-rangetime-name{start-timetoend-timedays|fromtime1date1[totime2date2]}

●在ACL的rule命令中引用这个时间段的名称

在rule命令中使用参数time-rangetime-name引用该时间段。

这样,该条ACL规则将只能在指定时间段内有效,其他时间段则不生效。

第8章IP单播策略路由配置

策略路由是一种依据用户制定的策略进行路由选择的机制。

了解与IP单播策略路由相关的参数和概念

简介

控制某些报文通过指定的出口

配置IP单播策略路由

配置举例1:

配置基于源地址的策略路由

配置举例2:

配置基于报文长度的策略路由

调试IP单播策略路由

维护IP单播策略路由

8.1简介

与单纯依照IP报文的目的地址查找路由表进行转发不同,策略路由是一种依据用户制定的策略进行路由选择的机制,可应用于安全、负载分担等目的。

VRP策略路由支持基于到达报文的源地址、报文长度等信息,能够灵活地指定路由。

1.策略路由的实现

可以通过定义policy-based-route来实现策略路由的配置。

配置策略路由分为两个步骤:

首先定义需要使用策略路由的报文;

然后为这些报文指定路由。

(1)定义需要使用策略路由的报文

使用if-match子句定义需要使用策略路由的报文,policy-based-route提供两种if-match子句,分别是:

●if-matchacl

●if-matchpacket-length

说明:

关于ACL的配置,请参见“第7章ACL配置”。

(2)为使用策略路由的报文指定路由

对于满足if-match子句的报文,执行apply子句完成报文的转发。

policy-based-route提供五种apply子句,分别是:

●applyaccess-vpn

●applydefault

●applyip-address

●applyip-precedence

●applyoutput-interface

2.策略路由的分类

策略路由可分为接口策略路由和本地策略路由。

●接口策略路由在接口视图下配置,作用于到达该接口的报文。

对于一般的转发和安全等方面的使用需求,使用使用接口策略路由。

●本地策略路由在系统视图下配置,对本路由器产生的报文进行策略路由。