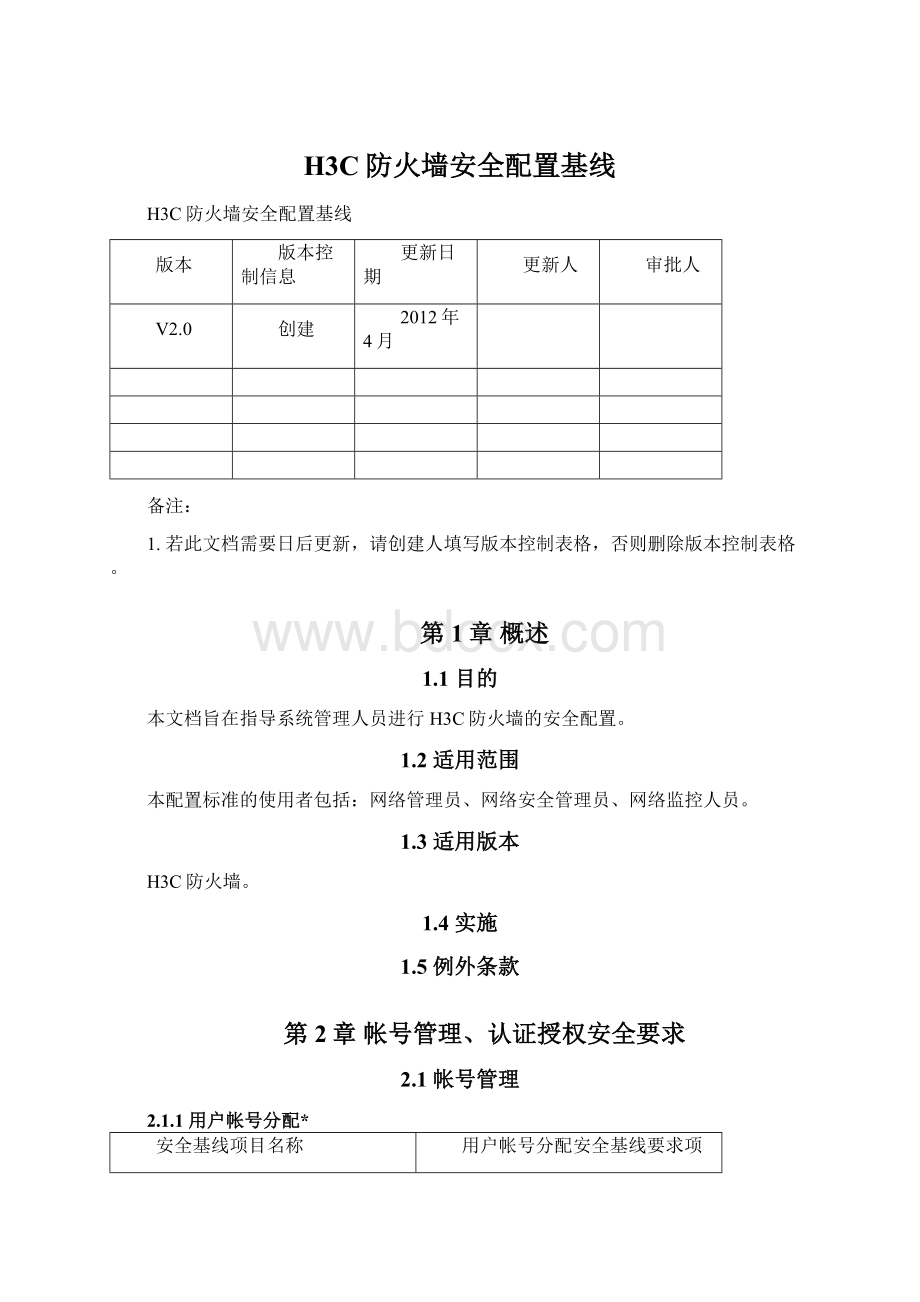

H3C防火墙安全配置基线Word文件下载.docx

《H3C防火墙安全配置基线Word文件下载.docx》由会员分享,可在线阅读,更多相关《H3C防火墙安全配置基线Word文件下载.docx(25页珍藏版)》请在冰豆网上搜索。

不同等级管理员分配不同帐号,避免帐号混用。

检测操作步骤

1.参考配置操作

#

local-useruser1

passwordcipherW@FSOR(5:

L'

LK8RI6$H@XA!

!

authorization-attributelevel3

service-typetelnet

#

local-useruser2

authorization-attributelevel2

2.补充操作说明

无。

基线符合性判定依据

1.判定条件

用配置中没有的用户名去登录,结果是不能登录。

2.检测操作

<

H3C>

displaycurrent-configuration

3.补充说明

备注

有些防火墙系统本身就携带三种不同权限的帐号,需要手工检查。

2.1.2删除无关的帐号*

无关的帐号安全基线要求项

SBL-H3C-02-01-02

应删除或锁定与设备运行、维护等工作无关的帐号。

[H3C]undolocal-useruser1

无

配置中用户信息被删除。

displaycurrent-configuration

建议手工抽查系统,无关账户更多属于管理层面,需要人为确认。

2.1.3帐户登录超时*

帐户登录超时安全基线要求项

SBL-H3C-02-01-03

配置定时帐户自动登出,空闲5分钟自动登出。

登出后用户需再次登录才能进入系统。

1、参考配置操作

设置超时时间为5分钟

2、补充说明

在超出设定时间后,用户自动登出设备。

2.参考检测操作

需要手工检查。

2.1.4帐户密码错误自动锁定*

帐户密码错误自动锁定安全基线要求项

SBL-H3C-02-01-04

在10次尝试登录失败后锁定帐户,不允许登录。

解锁时间设置为300秒

设置尝试失败锁定次数为10次

超出重试次数后帐号锁定,不允许登录,解锁时间到达后可以登录。

注意!

此项设置会影响性能,建议设置后对访问此设备做源地址做限制。

2.2口令

2.2.1口令复杂度要求

口令复杂度要求安全基线要求项

SBL-H3C-02-02-01

防火墙管理员帐号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号四类中至少两类。

且5次以内不得设置相同的口令。

密码应至少每90天进行更换。

[H3C]local-useradmin

[H3C-luser-huawei]service-typetelnetlevel3

[H3C-luser-huawei]passwordcipherAq1!

Sw2@

该级别的密码设置由管理员进行密码的生成,设备本身无此强制功能。

此项无法通过配置实现,建议通过管理实现。

2.3授权

2.3.1远程维护的设备使用加密协议

远程维护使用加密协议安全基线要求项

SBL-H3C-02-03-01

对于防火墙远程管理的配置,必须是基于加密的协议。

如SSH或者WEBSSL,如果只允许从防火墙内部进行管理,应该限定管理IP。

登陆设备web配置页面,在“设备管理”----“服务管理”下选择ssh、https方式登陆设备。

配置针对SSH登陆用户IP地址的限定:

aclnumber3000

rule0permitipsource[ipaddress][wildcard]

user-interfacevty04

acl3000inbound

protocolinboundssh

查看防火墙是否启用了ssh、https服务;

针对SSH登陆用户进行IP地址限定。

通过ssh、https方式登陆设备进行检测。

第3章日志及配置安全要求

3.1日志安全

3.1.1记录用户对设备的操作

用户对设备记录安全基线要求项

SBL-H3C-03-01-01

配置记录防火墙管理员操作日志,如管理员登录,修改管理员组操作,帐号解锁等信息。

配置防火墙将相关的操作日志送往操作日志审计系统或者其他相关的安全管控系统。

1.参考配置操作

[H3C]info-centerenable

2.补充操作说明

设备默认开启日志功能,记录在设备的logbuffer中。

1.判定条件

检查配置中的logbuffer相关配置。

2.检测操作

displaylogbuffer

3.1.2开启记录NAT日志*

开启记录NAT日志安全基线要求项

SBL-H3C-03-01-02

开启记录NAT日志,记录转换前后IP地址的对应关系。

[H3C]userlogflowexportversion3

[H3C]userlogflowexporthost[logserveripaddress][logserverport]

防火墙自身不记录NAT日志信息,需要配置专门的日志服务器,防火墙将NAT日志信息发送到专门的日志服务器。

检查配置中的NAT日志相关配置;

displayuserlogexport

根据应用场景的不同,如部署场景需开启此功能,则强制要求此项。

3.1.3开启记录VPN日志*

开启记录VPN日志安全基线要求项

SBL-H3C-03-01-03

开启记录VPN日志,记录VPN访问登陆、退出等信息。

设备默认会记录VPN日志,不需要额外配置。

检查配置中的日志相关配置

displaytrapbuffer

3.1.4配置记录拒绝和丢弃报文规则的日志

配置记录拒绝和丢弃报文规则的日志安全基线要求项

SBL-H3C-03-01-04

配置防火墙规则,记录防火墙拒绝和丢弃报文的日志。

设备默认记录,不需要额外配置;

使用displaytrapbuffer检查

3.2告警配置要求

3.2.1配置对防火墙本身的攻击或内部错误告警

配置对防火墙本身的攻击或内部错误告警安全基线要求项

SBL-H3C-03-02-01

配置告警功能,报告对防火墙本身的攻击或者防火墙的系统内部错误。

无需配置,设备默认开启;

通过查看设备的trapbuffer信息;

3.2.2配置TCP/IP协议网络层异常报文攻击告警

配置TCP/IP协议网络层异常报文攻击告警安全基线要求项

SBL-H3C-03-02-02

配置告警功能,报告网络流量中对TCP/IP协议网络层异常报文攻击的相关告警。

登陆防火墙web配置页面,在“攻击防范”----“报文异常检测”选择所需的针对异常攻击报文的检测。

检查防火墙攻击防范配置;

登陆防火墙web页面,在“攻击防范”----“入侵检测统计”中查看攻击防范的效果;

3.2.3配置DOS和DDOS攻击告警

配置DOS和DDOS攻击防护功能安全基线要求项

SBL-H3C-03-02-03

配置DOS和DDOS攻击防护功能。

对DOS和DDOS攻击告警。

维护人员应根据网络环境调整DDOS的攻击告警的参数。

1.参考配置操作

登陆防火墙web配置页面,在“攻击防范”----“流量异常检测”中,选择需要防范的攻击类型。

3.2.4配置关键字内容过滤功能告警*

配置关键字内容过滤功能告警安全基线要求项

SBL-H3C-03-02-04

配置关键字内容过滤功能,在HTTP,SMTP,POP3等应用协议流量过滤包含有设定的关键字的报文。

针对关键字过滤是应用层过滤机制,对系统性能有一定影响。

针对HTTP协议内容访问的网站关键字段,包含暴力、淫秽、违法等类型。

可添加内容库实现。

登陆防火墙web配置页面,在“应用控制”----“内容过滤”,根据需求选择关键字、URL主机名、文件名等方式进行过滤。

检查防火墙“应用控制”配置;

登陆防火墙web页面配置,在“应用控制”----“内容过滤”----“统计信息”中查看过滤功能实施效果。

3.3安全策略配置要求

3.3.1访问规则列表最后一条必须是拒绝一切流量

访问规则列表最后一条必须是拒绝一切流量安全基线要求项

SBL-H3C-03-03-01

防火墙在配置访问规则列表时,最后一条必须是拒绝一切流量。

aclnumber3001

rule0permitipdestination[ipaddress][mask]

rule1denyip

检查配置中的ACL设置

displayaclnumber3001

3.3.2配置访问规则应尽可能缩小范围

配置访问规则应尽可能缩小范围安全基线要求项

SBL-H3C-03-03-02

在配置访问规则时,源地址,目的地址,服务或端口的范围必须以实际访问需求为前提,尽可能的缩小范围。

禁止源到目的全部允许规则。

禁止目的地址及服务全允许规则,禁止全服务访问规则。

登陆防火墙web配置页面,在“防火墙”----“安全策略”----“域间策略”中增加访问规则,需要填写的内容是:

源域、目的域、源IP地址、目的IP地址、服务(访问的协议和端口)、过滤动作(permitordeny)、时间段。

检查防火墙“域间策略”配置,域间策略详细到协议、端口、具体的IP地址;

无;

3.3.3VPN用户按照访问权限进行分组*

VPN用户按照访问权限进行分组安全基线要求项

SBL-H3C-03-03-03

对于VPN用户,必须按照其访问权限不同而进行分组,并在访问控制规则中对该组的访问权限进行严格限制。

local-user[vpnuser]

passwordcipher[password]

service-typeppp

authorization-attributelevel[0-3]//设定用户的访问权限

domainsystem//对VPN用户采用本地验证

authenticationppplocal

ippool1[ippooladdressrange]

l2tpenable//启用L2TP服务

interfacevirtual-template1//配置虚模板Virtual-Template的相关信息

ipaddress[ipaddress][mask]

pppauthentication-modechapdomainsystem

remoteaddresspool1

l2tp-group1//设置一个L2TP组,指定接收呼叫的虚拟接口模板

allowl2tpvirtual-template1

检查配置中用户设置:

使用displaylocal-user检查

3.3.4配置NAT地址转换*

配置NAT地址转换安全基线要求项

SBL-H3C-03-03-04

配置NAT地址转换,对互联网隐藏内网主机的实际地址。

rule0permitipdestination0

rule1permitipdestination0

interfaceGigabitEthernet0/0

portlink-moderoute

natoutbound3001

配置中有nat或者static的内容

displaynat

3.3.5隐藏防火墙字符管理界面的bannner信息

隐藏防火墙字符管理界面的bannner信息安全基线要求项

SBL-H3C-03-03-05

隐藏防火墙字符管理界面的bannner信息。

[H3C]undocopyright-infoenable

登陆设备后,字符管理页面消失;

telnet登陆到设备,字符管理页面消失;

3.3.6避免从内网主机直接访问外网的规则*

避免从内网主机直接访问外网的规则安全基线要求项

SBL-H3C-03-03-06

应用代理服务器,将从内网到外网的访问流量通过代理服务器。

防火墙只开启代理服务器到外部网络的访问规则,避免在防火墙上配置从内网的主机直接到外网的访问规则。

参考,在防火墙上可以配置代理服务器与外网互访的规则;

检查防火墙“域间策略”,配置了针对代理服务器到外网的访问规则;

3.3.7关闭非必要服务

关闭非必要服务安全基线要求项

SBL-H3C-03-03-07

防火墙设备必须关闭非必要服务。

登陆防火墙web配置页面,在“设备管理”----“服务管理”中关闭非必要的服务,比如http、telnet、ftp等。

检查配置中是否关闭对应服务

3.4攻击防护配置要求

3.4.1拒绝常见漏洞所对应端口或者服务的访问

拒绝常见漏洞所对应端口或者服务的访问安全基线要求项

SBL-H3C-03-04-01

配置访问控制规则,拒绝对防火墙保护的系统中常见漏洞所对应端口或者服务的访问。

rule0denytcpdestination-porteq135

rule1denytcpdestination-porteq136

rule2denytcpdestination-porteq138

rule3denytcpdestination-porteq4444

rule4denytcpdestination-porteq389

rule5denytcpdestination-porteq445

rule6denytcpdestination-porteq4899

rule7denytcpdestination-porteq6588

rule8denytcpdestination-porteq1978

rule9denytcpdestination-porteq593

rule10denytcpdestination-porteq3389

rule11denytcpdestination-porteq137

rule12denytcpdestination-porteqtalk

rule13denytcpdestination-porteq139

rule14denytcpdestination-porteq2745

rule15denytcpdestination-porteq1080

rule16denytcpdestination-porteq6129

rule17denytcpdestination-porteq3127

rule18denytcpdestination-porteq3128

rule19denytcpdestination-porteq5800

rule20denytcpdestination-porteq6667

rule21denytcpdestination-porteq1025

rule22denytcpdestination-porteq5554

rule23denytcpdestination-porteq1068

rule24denytcpdestination-porteq9995

rule25denytcpdestination-porteq539

rule26denyudpdestination-porteq539

rule27denyudpdestination-porteq1434

rule28denyudpdestination-porteq593

rule29permitip

应根据实际情况调整。

检查配置文件

使用命令displayaclnumber3001

3.4.2防火墙各逻辑接口配置开启防源地址欺骗功能

防火墙各逻辑接口配置开启防源地址欺骗功能安全基线要求项

SBL-H3C-03-04-02

对于防火墙各逻辑接口配置开启防源地址欺骗功能。

登陆防火墙web配置页