防火墙测试验收方案Word文档下载推荐.docx

《防火墙测试验收方案Word文档下载推荐.docx》由会员分享,可在线阅读,更多相关《防火墙测试验收方案Word文档下载推荐.docx(19页珍藏版)》请在冰豆网上搜索。

.10.20

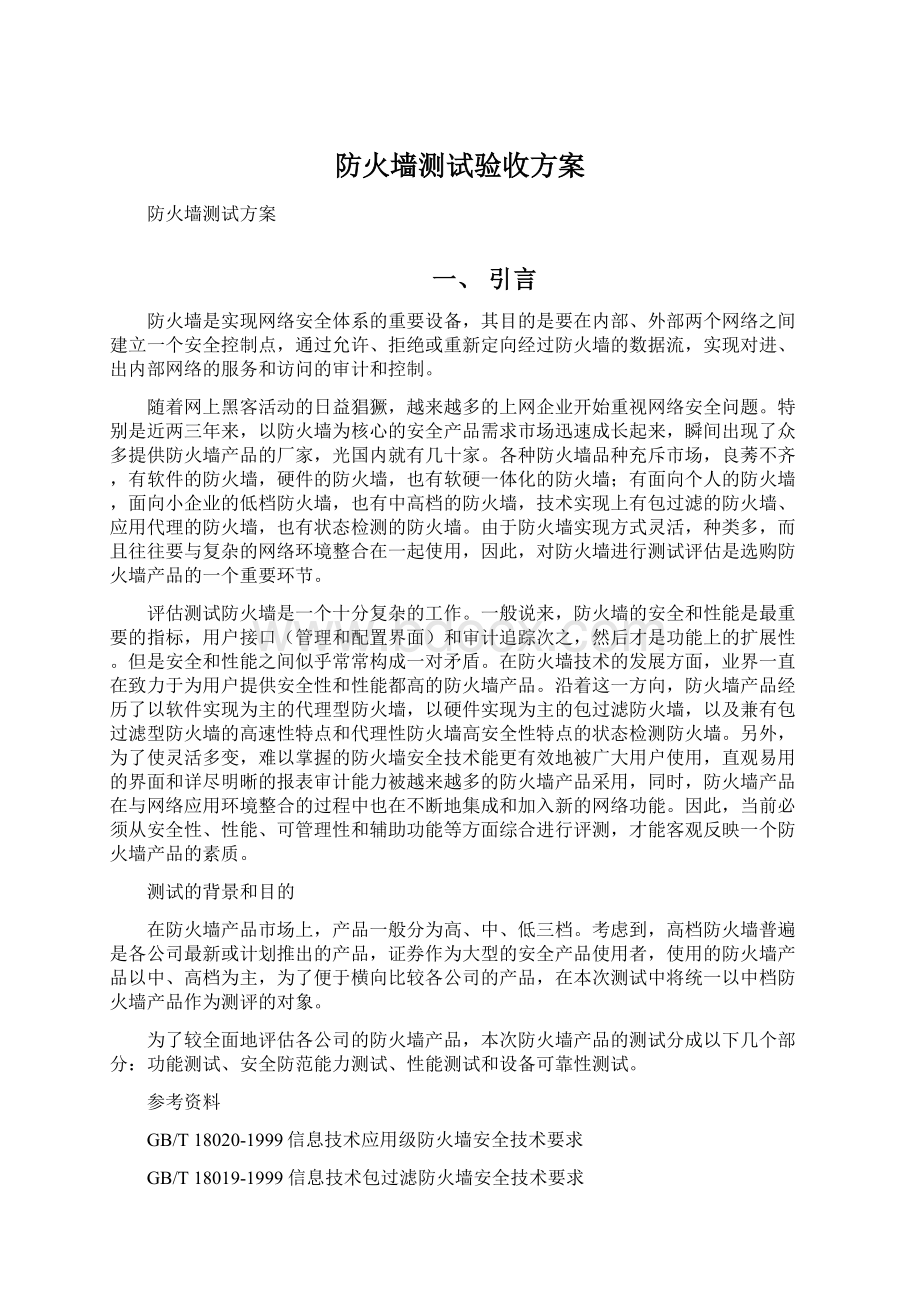

(2).1

10.10.1.240

10.10.3.10

10.10.1.110.10..3.1()

FW1

10.10.2

10.10.2.240()

FW2FW3

()

图1

管理器

图2

说明:

在括号内的IP地址,为测试单一防火墙功能时所用的IP地址。

图2仅为测试TRUNK,代理路由和非IP规则时使用.

三.测试前软件环境的准备

1.子网主机具有Linux,windows2000(or98orNT)两种环境。

2.测试环境Linux主机配置www,ftp,telnet服务,同时安装nmap,http_load,sendudp等测试工具;

Windows主机配置ftp,telnet,iis,snmp等服务,同时安装IE,Netscape等浏览器

3.防火墙的默认路由均指向其通往广域网的路由器或三层交换机。

4.在广域网中采用静态路由和动态路由(rip或ospf)两种。

5.。

四.功能说明及规则设计。

针对防火墙各项功能,分别加以说明。

A.包过滤――――区间通信。

1.)单一地址

2.)多地址

规则设计:

a.方向:

区1—>

区2

b.操作:

允许(拒绝)

c.协议:

tcp,udp,icmp和其它协议号的协议。

d.审计:

是(否)

e.有效时间段

B.地址绑定――――ip,mac地址绑定。

防止地址欺骗。

a)单一地址绑定

b)多地址绑定。

规则设计:

允许(或拒绝)

C本地访问控制――――对管理主机的访问进行控制

1.)单一地址

a.操作:

1.允许ping,telnet等。

2.允许管理

DNAT――――地址,端口的转换。

私有ip转为公网ip。

1.)一对一

2.)多对一

3.)多对多

区1->

区2.

拒绝(或允许)

E多播――――解决一对多的通信。

1.单一多播源,多接收端。

2.多多播源,多接收端。

G.TRUNK,代理路由――――复用链路,为防火墙单一区域内的子网通信进行路由.

H.报警――――利用邮件,TRAP,蜂鸣等及时向管理员报告防火墙的信息.

I.审计――――审计防火墙上的访问,及事件信息,防火墙的状态.

J.实时监控――――实时检测防火墙的通讯情况,跟踪防火墙的运行状况.

K攻击――――防攻击。

检测企图通过防火墙实施攻击的行为,并报警,阻断攻击。

L.双机热备――――设备冗余。

同一网络,两台防火墙,一台设为激活状态,另一台设为备份状态。

当激活状态的防火墙down掉时,备份防火墙接管。

通过测试用例来对具体的操作进行阐述。

在所有的规则制定中考虑范围内取非,范围的临界值,中间值情况,时间的控制等。

A.包过滤

包过滤

测试日期

测试内容

IP过滤规则对ICMP数据包的过滤效果

测试环境

1.路由模式

2.Linux,windows。

规则指定

执行操作

1.加载ICMP全通规则。

2.重复步骤1

测试结果

步骤

预期结果

实测结果

1.

正向ping成功,反向ping不通,被禁止。

2.

访问被禁止,规则不允许。

3

都可以相互ping通。

备注

IP过滤规则对TCP数据包的过滤效果

1.加载telnet全通规则,重复步骤1.

正向成功,反向被禁止

访问被禁止,没有允许UDP服务。

TCP协议的放开,对UDP协议不发生影响。

3.

telnet访问都成功。

IP过滤规则对TCP数据包的过滤效果,侧重于实时效果

生效时间:

9:

00-10:

00

1.保持上述telnet已建立的连接,并不断的telnet没有建立连接的。

2.在9:

59-10:

01之间,查看telnet状态的反应。

正向telnet成功,反向被禁止。

已建立的telnet连接被断开。

在IP包过滤中,由于FTP服务的特殊性,所以下面几个用例主要针对FTP进行测试。

这个用例主要用来测试FTP建立连接后,防火墙对20端口的特殊处理

1.,进行大文件(1G)的数据传输。

2.passive进行ftp文件的传输。

1,3,5

访问被禁止

2,4

访问成功。

IP包过滤包括ICMP、UDP、TCP和非(ICMP、UDP、TCP)包的过滤,UDP过滤行测试

00。

〕

1.保持连接。

查看在10:

00时连接的状态。

2.保持Client对Server的主动,不间断的连接去掉时间限制,重新加载规则1,在连接重新建立的同时,加载规则2。

连接成功

连接被断开。

连接建立后,马上又被断开。

目的:

测试UDP过滤的基本功能、在规则有效时间上的实时性、规则变化时对动态连接表的实时刷新性能等

对于EIP的测试,通过在包过滤中IP协议的设置过程中同步设置,用发包工具对其进行测试,例如:

igmp,ospf包等。

B.地址绑定

IPMAC地址绑定

测试IPMAC绑定的基本功能,以及在MAC地址匹配而IP地址不匹配和IP地址匹而MAC地址不匹配得两种IP欺骗的情况下防火墙的处理能力

1

访问成功

2,3

访问被禁止,IP或MAC不匹配。

首先,加载IP全通过滤规则

在制定IPMAC绑定规则时,可以只绑定一个区域当中的某几个主机的地址,绝大多数主机可能不需要绑定,此时,我们还可以指定防火墙对那些没指定的主机的绑定过滤规则。

这个用例主要用来测试防火墙对绑定规则之外的主机的访问的处理能力。

1.修改规则,绑定之外的主机允许通过。

2

访问禁止

4.

D.NAT

NAT转换

这个用例主要用来测试一对一的同时对多个方向上的转换功能

1.路由模式。

2.Linux,Windows

访问失败

4

5

在访问成功的同时在对端机器上用netstat命令看是真实IP还是转换后的IP地址。

这个用例主要在于测试同时双向的NAT转换功能

2.Linx,windows

服务都开放,同时用netstat进行查看连接的IP地址。

测试多对一转换时的基本功能

1.以上不提供服务转换。

首先,加载IP全通过滤规则。

测试多对一转换时的服务转换功能

访问失败。

测试多对多转换时的服务转换功能

1.加载规则1。

2.在规则1的基础上,加载规则2。

2,4

测试多对多转换时的FTP服务转换功能

2.在规则1的基础上加载规则2

3.,2121。

访问应该能够成功

E.多播。

多播

数据的转发(分区方向的控制),组的加入。

正常播放。

分区方向的控制

1.在10.10.3.10上用mediaplayer建立多播站,播放影音文件test.nsc。

2.在10.10.3

访问成功,可以正常观看。

与下行流多播路由器的数据交换

1.路由模式

2.Linux,windows。

2.在

3.10.10.3.10/test.nsc,影音文件.

访问成功,接收正常。

不能成功.

多播树的嫁接(多多播源,多接收端)

2,3,4

访问成功,正常播放。

注:

桥模式下,多播与之类似,防火墙透明,与路由情况配置一样,指定区域即可.不再赘述.

F.VPN

G.TRUNK

TRUNK

跨越防火墙,完成同一VLAN内的通信.

1.桥模式

访问全部成功。

Telnet成功.ping不成功.

TRUNK,代理路由

访问成功.

所有操作都拒绝.

G.内容过滤

内容过滤

对SMTP,HTTP,FTP等应用层进行过滤.

1.路由,桥.

2.Linux,Windows.

在包过滤中添加相应的过滤规则,其中对内容,主题,附件,命令,都进行过滤.在此仅举一例.其他不再赘述.

1.

SMTP:

主题病毒禁止.

FTP:

USER禁止.

1..GET页面禁止.

2.在172.10..120上.usertest

1,2,3

访问都不成功。

H.报警

报警.

邮件,trap,蜂鸣等.。

1.路由模式,桥模式.

设定相应的报警mail.,trap接收地址.

1.在装有OpenView等可以接收trap信息的主机上结束trap.

2.在任意一台主机上设置mail帐号为报警mail帐号,接收报警mail.

3.当进行相应的报警操作,防火墙开始蜂鸣.

可以完成.

I审计

审计.

对防火墙进行事件及访问日志的审计.。

1查看全部时间日志,事件类型,事件来源全部..

协议全部.

1.查看.事件日志.

查看到事件日志.

查看到相应的访问日志.

在测试的过程中,在包过滤中选中,进行审计.就可以直接查看以前进行的操作信息.

J.实时监控.

.

实施监控

进行相应的流量,连接等信息查看.

1.数据包捕捉.

1.直接在工具栏中查看相应的流量,连接等信息.

查看信息,准确.

2.

捕捉到数据包.正确分析.

K.攻击

攻击

防攻击测试。

3.路由模式

4.Linux,windows。

4.flooding攻击(synflooding,udpflooding,pingflooding,pingofdeath等)。

5.nmap扫描,是否误报(非正常状态)。

6.Land攻击。

7.KillWin攻击。

FW正常工作,攻击包被丢弃。

FW正常工作,扫描包被丢弃。

FW正常工作,攻击包被丢弃

FW工作正常,攻击包被丢弃。

被攻击区域不受任何影响。

K.双机热备。

双机热备

激活状态的防火墙正常关机或异常掉电,看备份防火墙能否正常启用

1.设置FW2,FW3状态,GroupID:

standby,FW2ID:

1,FW3ID:

1.在FW2上加载一些实际的访问控制规则、NAT规则、IPMAC绑定规则、认证设置(可以沿用在前述用例设定的规则)

2.让ping一直处于建立状态

3.使当前的FW2,正常关闭或异常掉电

4.监视ping,看在整个过程中,备份防火墙是否能正常启用,上述实时链接的反应。

5.

已建立的连接断掉,约3秒钟后,备份防火墙启动,连接重新建立。

1.FW2,FW3的相同分区的接口设在同一个网段中。

2.也可以用脚本写一个不间断的telnet连接来测试或其它协议。

主要考虑ping不间断,效果一致,故用之。