216无线测试方案模板v3文档格式.docx

《216无线测试方案模板v3文档格式.docx》由会员分享,可在线阅读,更多相关《216无线测试方案模板v3文档格式.docx(30页珍藏版)》请在冰豆网上搜索。

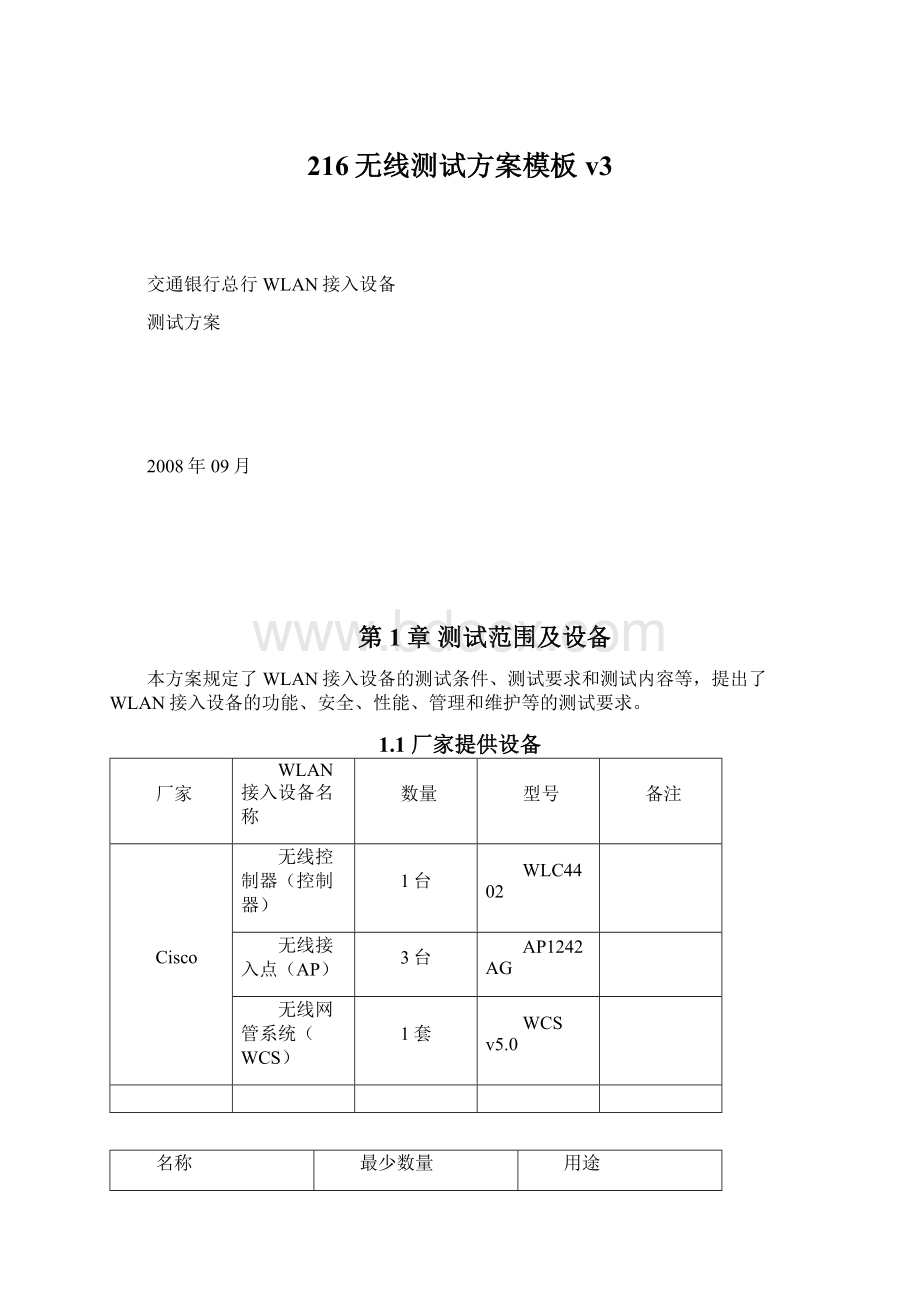

最少数量

用途

便携电脑

2台

能够使用无线网卡,作为无线客户端

DHCP服务器

用于测试时为终端分配地址

Radius服务器

用于测试时为用户认证

无线网卡

1块

用于测试时接入无线网络

1.2厂家所用测试软件

软件名称

Chariot

用于网络的吞吐量性能测试

Airmagnet

无线接口抓包软件,用于报文合法性测试

1.3测试拓扑图

第2章基本无线功能测试

2.1客户端多种认证方式

测试目的:

设定不同的用户认证方法,确认无线局域网设备能同时支持WEP,WEB,WPA2的认证

测试拓扑:

测试过程:

1.如上图进行网络设置:

AP、控制器以及Internet连接起来;

用户通过内置的DHCP服务器获取IP地址

2.在外置的AAA服务器中配置两个用户:

web/web和wap/wpa

3.在控制其上配置三个SSID:

一个认证方式为WEP,一个认证方式为网页认证,一个认证方式为WPA2+PEAP,三个SSID映射到同一个VLAN,分配同一段IP地址

4.确认用户可以通过不同的认证方式使用不同的用户名登录网络,可以拿到正确的IP地址并能访问Internet

测试结果:

签字:

客户方:

厂家:

2.2AP多种部署方式

设定不同的网络环境,确认无线控制器和AP能够支持2层部署,3层网络部署,AP静态设置地址

1.AP和控制器之间为2层网络环境,AP通过控制器上的外部DHCP分配地址,查看AP加电后是否正常工作,记录结果

2.AP和控制器之间为3层网络环境,AP通过外部DHCP获得地址,可正常启动,并和控制器通信,查看AP加电后是否正常工作,记录结果

3.AP和控制器之间为3层网络环境,AP通过静态设置地址,可正常启动,并和控制器通信,查看AP加电后是否正常工作,记录结果

2.3客户化web门户认证

确认控制器可以根据客户要求,更改web认证门户的界面,不同SSID,对应不同的web门户界面,并且可以根据客户端接入不同AP,推送不同的Web门户界面

1.在控制器上设置不同的两个SSIDweb1和web2

2.两个SSID对应不同的web认证界面

3.在AP1上广播SSIDweb1,在AP2上广播SSIDweb2

4.PC1和PC2分别接入不同的AP,通过web方式访问同一页面,推出不同的web认证界面

5.这个界面可以根据客户要求,进行随意修改

2.4单一SSID,用户仍具有不同访问权限(WEB和802.1x认证)

检验无线网络系统能够在同一SSID下,采用不同的认证方式将接入不同的VLAN,具有不同的访问权限

1.在控制器上创建SSIDtest,设置认证方式为web和802.1x

2.在Radius上设置不同的两个帐号:

web/web和wpa/wpa

3.测试PC1通过WEB方式认证,使用帐号web/web

4.测试PC2通过802.1x方式认证,使用帐号wpa/wpa

5.检查两个PC是否都可以通过认证并获得相应的IP地址访问internet

2.5单一SSID,动态VLAN接入能力

检验无线网络系统能够在同一SSID下,具有动态VLAN接入能力,即根据用户名来为用户分配VLAN

1.在控制器上创建SSIDtest,设置认证方式为802.1x

2.在Radius上设置不同的两个帐号,分别定义其属于不同的VLAN

3.测试PC1通过802.1x方式认证,使用帐号1登录

4.测试PC2通过802.1x方式认证,使用帐号2登录

5.检测不同用户登录后是否获得不同的IP地址

2.6黑名单功能

确认控制器可以支持黑名单功能

1.在控制器上设置SSIDweb,其认证方式为WEB。

设置认证最大失败次数为5次

2.客户端用错误的连接用户名或密码,连接无线网络

3.当重试到第6次,应该发现该用户无法跟此无线网络作关联

4.检查黑名单组中,是否有该用户MAC地址

5.确认该用户被自动放入黑名单组中

6.将与用户连接的AP断电,查看是否另外一个AP也无法连接

2.7AP用户隔离功能

检验同一SSID下的同一AP下的用户隔离功能测试

1.两台PC通过同一AP同一SSID接入网络

2.关掉AP隔离功能,检测2台PC是否可以正常上网以及保持相互之间的通信

3.打开AP隔离功能,检测2台PC是否可以正常上网以及保持相互之间的通信

4.所有这些隔离都能基于SSID来完成

2.8无线IDS功能

检验无线控制器具有无线IDS功能

1.PC1通过AP1正常接入网络

2.使用无线终端PC2进行无线攻击

3.无线网络具有无线IDS功能,可以自动断掉具有攻击的用户,并且报警

4.控制器可以具有IDS签名的升级能力,定期进行无线攻击特征文件的更新

5.控制器具有与有线IPS设备的接口,检测7层攻击

2.9管理帧保护(MFP)

检测无线客户端与无线AP之间的管理帧保护功能(MFP:

ManagementFrameProtection)

1.AP1、AP2与无线控制器通过交换机连接

2.PC1配置CB21无线网卡,并安装支持CCXv5(CiscoCompatibleExtensionVersion5)的网卡驱动程序,PC2采用普通Intel迅驰芯片无线功能

3.设置SSID=testmfp,此SSID下设置管理帧保护(MFP)子项为Optional(即可选)

4.查看PC1和PC2能否获得IP地址,并能够ping到192.168.202.8,并在PC1和PC2上分别启动ping192.168.202.8–t命令

5.使用AirMagnet工具抓取PC1、PC2与AP之间的802.11帧,查看PC1与AP之间的802.11管理帧(Be控制器on、Probe、Association、Re-Association、De-Association、Authentication、De-Authentication等)内含有MIC(MessageIntegrityCheck,一种Signature)内容。

查看PC2与AP之间的802.11管理帧内没有MIC(MessageIntegrityCheck,一种Signature)内容

6.启动NetworkAuditor攻击工具,向PC1、PC2发起De-Association攻击,查看PC1的ping不受影响,而PC2的Ping会中断

7.将步骤3中SSID=testmfp下的管理帧保护(MFP)子项设置为required(即必选)

8.让重新PC1和PC2重新与AP关联,检测PC1能够获得IP地址,而PC2不能获得IP地址

2.10无线访客功能

检测无线系统的访客功能

1.在控制器上设置访客SSIDGuest,在WCS上定制访客用户名密码和有效时间

2.测试WCS是否把访客信息推送到控制器

3.测试用户是否可以使用定制的访客账户通过SSIDGuest登录网络

客户方:

2.11不同AP间跨二层漫游

测试PC处于同网段的两个相邻AP之间漫游时的连接性(无缝切换)

1.分别在AP1和AP2上配置无加密的SSID为test,把SSID绑定到wireless口

2.PC1连接AP1,移动PC1,使PC1漫游切换到AP2,在移动过程中持续从PC1ping服务器IP地址。

3.查看是否切换到AP2,记录丢包率

4.切换到AP2后,再移动切换回AP1,记录丢包率

:

2.12不同AP间跨三层漫游

测试PC处于不同网段(模拟城域网环境)的两个相邻AP之间漫游时的连接性

1.在上配置无加密的SSID为test,把SSID绑定到wireless口

2.AP1、AP2与无线控制器关联,将AP1和AP2设置在同一个移动组内并且分别处于不同网段;

(注意使AP1与AP2射频覆盖区域相邻)

3.设置AP组将不同的动态InterfaceVLAN10和VLAN20分别与AP1和AP2映射

4.让PC1从AP1接入,确定PC1获得VLAN10所定义的地址,让PC2从AP2接入,确定PC2获得VLAN20的地址;

验证PC1与PC2的IP地址不同

5.PC1连接到AP1上,从PC1长Ping服务器IP地址,确保能够ping通

6.查看PC与AP1的关联

7.PC1由AP1向AP2靠近,检查PC是否主动切换到AP2,同时进行Ping操作,检测Ping命令输出结果,看是否有丢包现象

第3章基本RF管理

3.1动态调整无线网络的功率和频点

确认控制器可以根据周围环境,动态调节AP的频点和增益

1.先保持第三台AP的关闭状态,观察两个AP的频点和功率,确认其会自动分配

2.开启第三台AP,观察三个AP的频点和功率,记录变化情况

3.2非法AP的检测/分类//定位

检测无线系统能否检测到非法AP

3rdAP

1.配置AP1、AP2均为接入模式,不能设置为Monitor模式或者RogueAP检测模式,确保AP均正常工作

2.在无线控制器上配置SSID为test

3.配置第三方AP的SSID为test,该AP与测试有线网络没有连接

4.查看是否有告警产生

5.查看告警信息,在非法AP列表中

6.查看网管位置图中是否显示假冒AP图标

7.选中假冒AP图标,验证能否看到此AP的相关信息,如:

SSID,channel,signalstrength,SNR

3.3非法AP的抑制

检测无线系统能否能对非法AP进行抑制

1.设置AP1、AP2与无线控制器建立连接,确保三个AP均正常工作。

2.在无线控制器上配置SSID为test

3.配置第三方AP的SSID为test,让PC关联到AP上。

获取地址后,执行一个长ping:

pingAP管理地址

4.启用非法AP抑制功能

5.察看用户是否与非法AP断开连接并连接到正常的测试网络中

3.4基于接入用户数目的负载均衡

测试两个AP设备间基于用户数的负载均衡功能

1.在两个AP分别上配置无加密的SSIDtest

2.PC1通过SSIDtest关联到AP1

3.启用AP的基于用户数量的负载功能,将阀值设置为1

4.用PC2试图通过SSIDtest关联到AP1

5.查看PC1和PC2所连接的AP结果

第4章AP性能测试

4.1AP吞吐量测试

WLAN接入设备的802.11a模式下的吞吐量测试

1.在AP设备上提供一个明文的WLAN服务,SSID为“test”;

2.WLAN服务的配置采用默认配置;

3.设置工作类型为802.11a;

无线接口速率采用默认速率;

4.保证周围环境无干扰;

5.在PC上选择“test”接入无线网络;

6.启动Chariot控制服务,设置测试时间为2分钟,设置测试脚本为ChariotFILESENDL脚本,设置PC1作为Endpoint1,PC2作为Endpoint2;

7.启动从Endpoint1到Endpoint2的单向流量测试,记录测试结果11a_down_throughput;

8.启动从Endpoint2到Endpoint1的单向流量测试,记录测试结果11a_up_throughput;

WLAN接入设备的802.11b/g模式下的吞吐量测试

1.在AP设备上提供一个明文的WLAN服务,SSID为“test”

2.WLAN服务的配置采用默认配置

3.设置工作类型为802.11b/g;

无线接口速率采用默认速率

4.保证周围环境无干扰

5.在PC上选择“test”接入无线网络

6.启动Chariot控制服务,设置测试时间为2分钟,设置测试脚本为ChariotFILESENDL脚本,设置PC1作为Endpoint1,PC2作为Endpoint2

7.启动从Endpoint1到Endpoint2的单向流量测试,记录测试结果11b/g_down_throughput

8.启动从Endpoint2到Endpoint1的单向流量测试,记录测试结果11b/g_up_throughput

4.2AP频点测试

检测AP是否支持802.11a/b/g,以及是否能够同时支持。

1.配置一个WLAN服务,SSID为test;

2.将AP1接入到相应交换机端口;

3.设置AP1工作类型为双频工作

4.将两块不同类型的网卡分别插在PC1和PC2的扩展槽中;

分别启用802.11b/g和802.11a无线射频。

5.检测网管上能否看到PC1和PC2的射频信息,

6.查看PC1是否启动802.11b/g连接,PC2是否启动802.11a连接。

7.两台PC是否可以同时ping到测试服务器。

第5章增强功能测试

5.1胖瘦AP的自动转换

检测能否把AP通过软件自动转换成瘦模式或者胖模式

1.AP1首先以瘦AP模式工作,在控制器上可以检测到AP1信息,PC1可以通过AP1接入网络

2.将AP1转换为胖AP模式,在控制器上不可以检测到AP1信息,PC1可以通过AP1接入网络

5.2远程AP混合工作方式(可以实现中心转发和本地转发)

检测AP是否支持在跨越广域网时的本地工作模式。

在广域网通畅,远端无线控制器可达时,混合AP工作在“中心认证、本地交换”模式,即通过远端控制器进行认证(CentralAuthentication),数据交换则在本地(LocalSwitching);

当广域网故障,远端控制器不可达时,混合AP可独立工作在“本地认证、本地交换”方式,即AP可转为本地认证(LocalAuthentication),数据交换在本地(LocalSwitching)。

因条件限制,采用三层交换机的不同子网模拟广域网。

1.配置3层交换机,使控制器、WCS连接到某一网段,而远程AP连接到另外远程网段,此网段模拟远程网络,该网段上还有一台PC机。

2.在网管上,检查控制器的AP列表中是否能够看到AP

3.在网管上,配置此AP为远程工作模式

4.PC与AP关联,并确保PC获得远程网段的IP地址,启动,查看能否ping通中心网段设备

5.关闭WLC无线控制器电源

6.检查AP是否正常工作,并且PC机仍然与AP保持关联查看ping没有中断

5.3支持室内Mesh功能

确认控制器可以支持室内Mesh功能

1.在控制器上设置AP1为RAP,AP2为MAP。

AP2通过空口侧与AP1链接

2.PC1和PC2可以分别通过AP1和AP2接入网络

第6章无线网管功能

6.1无线网管分级管理能力

检测远程管理员是否可以分级分权管理统一网管系统

1.建立2个远程管理员帐号,并分配不同管理权限

2.采用2个远程管理员分别登录网管

3.观察每个管理员可以管理设备的权限

6.2RF热区图

确认网管系统可以根据根据周围环境,显示实时的RF热区图

1.在网管中导入实际的物理地图,并在图上标注好AP的位置

2.在网管中能否看到每个AP实时的RF热区图

3.改变AP的位置,更新RF热区图,发现RF热区图会随之改变

6.3无线网管功能测试

检测网管系统的功能

1.在网管系统上可以观察到无线AP的无线信号强度分布热图

2.在网管系统上可以观测无线覆盖漏洞情况

3.在网管可以观察实时的接入用户数

4.在网管上可以观察安全侵入威胁

5.在网管上可以检测非法AP的侵入并且排除

6.在网管上可以定位无线客户端

7.在网管上可以管理普通的瘦AP、室内MeshAP及胖AP

6.4无线网管配置能力

检测网管系统对无线设备的批量配置能力

1.通过网管系统创建无线设备的批量配置模板

6.5无线网络的配置管理模式

检测网管系统的配置管理模式

1.管理网管的客户端无需安装任何软件,只需要通过IE浏览器即可进行管理

6.6无线网管的规划工具

检测网管的无线网络规划功能

1.在网管系统上导入无线覆盖区域的平面图

2.通过编辑工具编辑平面图以符合真实的无线覆盖区域环境

3.根据不同的接入需求对无线系统进行规划