Cisco PIX 网络访问认证相关配置实例Word格式文档下载.docx

《Cisco PIX 网络访问认证相关配置实例Word格式文档下载.docx》由会员分享,可在线阅读,更多相关《Cisco PIX 网络访问认证相关配置实例Word格式文档下载.docx(16页珍藏版)》请在冰豆网上搜索。

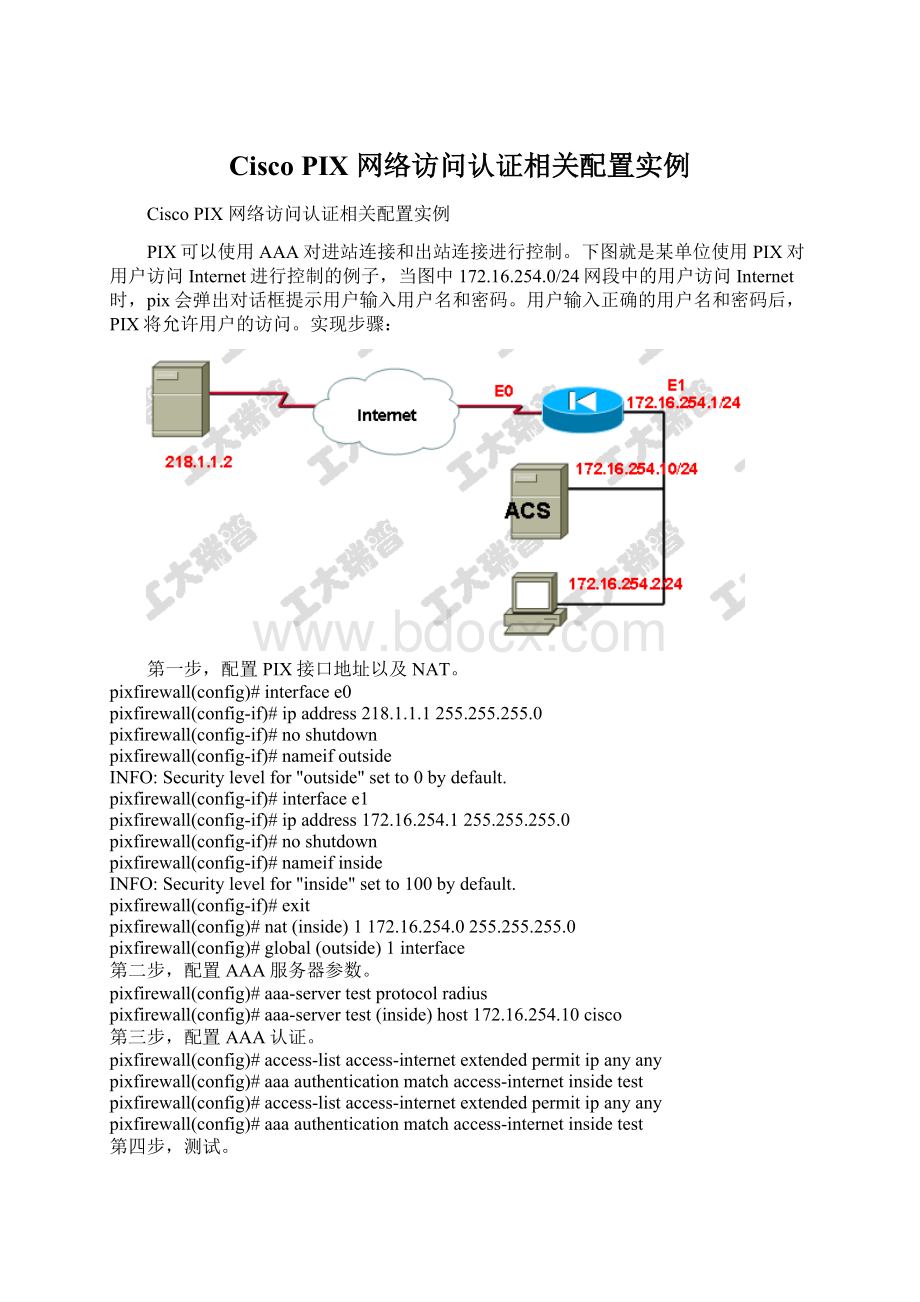

218.1.1.1~218.1.1.254。

网络管理员决定在DMZ区放置一台WebServer,要求能够让Inside网络能够访问其web服务,并且用218.1.1.3的地址将其发布到internet。

基本接口配置

pix(config)#interfaceeth0auto

pix(config)#interfaceeth1auto

pix(config)#interfaceeth2auto

pix(config)#nameifeth0outsidesecurity0

pix(config)#nameifeth1insidesecurity100

pix(config)#nameifeth2dmzsecurity50

pix(config)#ipaddressoutside218.1.1.2255.255.255.0

pix(config)#ipaddressinside10.100.1.1255.255.255.0

pix(config)#ipaddressdmz10.200.1.1255.255.255.0

设置默认路由

pix(config)#routeoutside00218.1.1.1

配置inside网络访问规则

pix(config)#nat(inside)110.100.1.0255.255.255.0

pix(config)#global(outside)1interface

pix(config)#global(dmz)110.200.1.3

发布dmz区服务器

pix(config)#static(dmz,outside)218.1.1.310.200.1.2

配置acl,允许外部访问服务器的流量

pix(config)#access-le0inpermittcpanyhost218.1.1.3eqhttp

pix(config)#access-ge0inininterfaceoutside

CiscoPIX防火墙配置命令大全

一、PIX防火墙的认识

PIX是Cisco的硬件防火墙,硬件防火墙有工作速度快,使用方便等特点。

PIX有很多型号,并发连接数是PIX防火墙的重要参数。

PIX25是典型的设备。

PIX防火墙常见接口有:

console、Failover、Ethernet、USB。

网络区域:

内部网络:

inside

外部网络:

outside

中间区域:

称DMZ(停火区)。

放置对外开放的服务器。

二、防火墙的配置规则

没有连接的状态(没有握手或握手不成功或非法的数据包),任何数据包无法穿过防火墙。

(内部发起的连接可以回包。

通过ACL开放的服务器允许外部发起连接)

inside可以访问任何outside和dmz区域。

dmz可以访问outside区域。

inside访问dmz需要配合static(静态地址转换)。

outside访问dmz需要配合acl(访问控制列表)。

三、PIX防火墙的配置模式

PIX防火墙的配置模式与路由器类似,有4种管理模式:

PIXfirewall>

:

用户模式

PIXfirewall#:

特权模式

PIXfirewall(config)#:

配置模式

monitor>

ROM监视模式,开机按住[Esc]键或发送一个“Break”字符,进入监视模式。

四、PIX基本配置命令

常用命令有:

nameif、interface、ipaddress、nat、global、route、static等。

1、nameif

设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

例如要求设置:

ethernet0命名为外部接口outside,安全级别是0。

ethernet1命名为内部接口inside,安全级别是100。

ethernet2命名为中间接口dmz,安装级别为50。

使用命令:

PIX525(config)#nameifethernet0outsidesecurity0

PIX525(config)#nameifethernet1insidesecurity100

PIX525(config)#nameifethernet2dmzsecurity50

2、interface

配置以太口工作状态,常见状态有:

auto、100full、shutdown。

auto:

设置网卡工作在自适应状态。

100full:

设置网卡工作在100Mbit/s,全双工状态。

shutdown:

设置网卡接口关闭,否则为激活。

命令:

PIX525(config)#interfaceethernet0auto

PIX525(config)#interfaceethernet1100full

PIX525(config)#interfaceethernet1100fullshutdown

3、ipaddress

配置网络接口的IP地址,例如:

PIX525(config)#ipaddressoutside133.0.0.1255.255.255.252

PIX525(config)#ipaddressinside192.168.0.1255.255.255.0

内网inside接口使用私有地址192.168.0.1,外网outside接口使用公网地址133.0.0.1。

4、global

指定公网地址范围:

定义地址池。

Global命令的配置语法:

global(if_name)nat_idip_address-ip_address[netmarkglobal_mask]

其中:

(if_name):

表示外网接口名称,一般为outside。

nat_id:

建立的地址池标识(nat要引用)。

ip_address-ip_address:

表示一段ip地址范围。

[netmarkglobal_mask]:

表示全局ip地址的网络掩码。

例如:

PIX525(config)#global(outside)1133.0.0.1-133.0.0.15

地址池1对应的IP是:

133.0.0.1-133.0.0.15

PIX525(config)#global(outside)1133.0.0.1

地址池1只有一个IP地址133.0.0.1。

PIX525(config)#noglobal(outside)1133.0.0.1

表示删除这个全局表项。

5、nat

地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:

nat(if_name)nat_idlocal_ip[netmark]

表示接口名称,一般为inside.

表示地址池,由global命令定义。

local_ip:

表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:

表示内网ip地址的子网掩码。

在实际配置中nat命令总是与global命令配合使用。

一个指定外部网络,一个指定内部网络,通过net_id联系在一起。

PIX525(config)#nat(inside)100

表示内网的所有主机(00)都可以访问由global指定的外网。

PIX525(config)#nat(inside)1172.16.5.0255.255.0.0

表示只有172.16.5.0/16网段的主机可以访问global指定的外网。

6、route

route命令定义静态路由。

语法:

route(if_name)00gateway_ip[metric]

表示接口名称。

00:

表示所有主机

Gateway_ip:

表示网关路由器的ip地址或下一跳。

[metric]:

路由花费。

缺省值是1。

PIX525(config)#routeoutside00133.0.0.11

设置缺省路由从outside口送出,下一跳是133.0.0.1。

00代表0.0.0.00.0.0.0,表示任意网络。

PIX525(config)#routeinside10.1.0.0255.255.0.010.8.0.11

设置到10.1.0.0网络下一跳是10.8.0.1。

最后的“1”是花费。

7、static

配置静态IP地址翻译,使内部地址与外部地址一一对应。

static(internal_if_name,external_if_name)outside_ip_addrinside_ip_address

internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

outside_ip_address表示外部网络的公有ip地址。

inside_ip_address表示内部网络的本地ip地址。

(括号内序顺是先内后外,外边的顺序是先外后内)

PIX525(config)#static(inside,outside)133.0.0.1192.168.0.8

表示内部ip地址192.168.0.8,访问外部时被翻译成133.0.0.1全局地址。

PIX525(config)#static(dmz,outside)133.0.0.1172.16.0.2

中间区域ip地址172.16.0.2,访问外部时被翻译成133.0.0.1全局地址。

8、conduit

管道conduit命令用来设置允许数据从低安全级别的接口流向具有较高安全级别的接口。

例如允许从outside到DMZ或inside方向的会话(作用同访问控制列表)。

conduitpermit|denyprotocolglobal_ipport[-port]foreign_ip[netmask]

global_ip是一台主机时前面加host参数,所有主机时用any表示。

foreign_ip表示外部ip。

[netmask]表示可以是一台主机或一个网络。

PIX525(config)#static(inside,outside)133.0.0.1192.168.0.3

PIX525(config)#conduitpermittcphost133.0.0.1eqwwwany

这个例子说明static和conduit的关系。

192.168.0.3是内网一台web服务器,

现在希望外网的用户能够通过PIX防火墙访问web服务。

所以先做static静态映射:

192.168.0.3->

133.0.0.1

然后利用conduit命令允许任何外部主机对全局地址133.0.0.1进行http访问。

9、访问控制列表ACL

访问控制列表的命令与couduit命令类似,

例:

PIX525(config)#access-list100permitipanyhost133.0.0.1eqwww

PIX525(config)#access-list100denyipanyany

PIX525(config)#access-group100ininterfaceoutside

10、侦听命令fixup

作用是启用或禁止一个服务或协议,

通过指定端口设置PIX防火墙要侦听listen服务的端口。

PIX525(config)#fixupprotocolftp21

启用ftp协议,并指定ftp的端口号为21

PIX525(config)#fixupprotocolhttp8080

PIX525(config)#nofixupprotocolhttp80

启用http协议8080端口,禁止80端口。

11、telnet

当从外部接口要telnet到PIX防火墙时,telnet数据流需要用vpn隧道ipsec提供保护或

在PIX上配置SSH,然后用SSHclient从外部到PIX防火墙。

telnetlocal_ip[netmask]

local_ip表示被授权可以通过telnet访问到PIX的ip地址。

如果不设此项,PIX的配置方式只能用console口接超级终端进行。

12、显示命令:

showinterface ;

查看端口状态。

showstatic;

查看静态地址映射。

showip;

查看接口ip地址。

showconfig;

查看配置信息。

showrun;

显示当前配置信息。

writeterminal;

将当前配置信息写到终端。

showcpuusage;

显示CPU利用率,排查故障时常用。

showtraffic;

查看流量。

showblocks;

显示拦截的数据包。

showmem;

显示内存

13、DHCP服务

PIX具有DHCP服务功能。

PIX525(config)#ipaddressdhcp

PIX525(config)#dhcpdaddress192.168.1.100-192.168.1.200inside

PIX525(config)#dhcpdns202.96.128.68202.96.144.47

PIX525(config)#

五、PIX防火墙举例

设:

ethernet1被命名为内部接口inside,安全级别100。

ethernet2被命名为中间接口dmz,安全级别50。

PIX525#conft

PIX525(config)#interfaceethernet2100full

PIX525(config)#ipaddressoutside133.0.0.1255.255.255.252;

设置接口IP

PIX525(config)#ipaddressinside10.66.1.200255.255.0.0;

PIX525(config)#ipaddressdmz10.65.1.200255.255.0.0;

PIX525(config)#global(outside)1133.1.0.1-133.1.0.14;

定义的地址池

PIX525(config)#nat(inside)100;

00表示所有

PIX525(config)#routeoutside00133.0.0.2;

PIX525(config)#static(dmz,outside)133.1.0.110.65.1.101;

静态NAT

PIX525(config)#static(dmz,outside)133.1.0.210.65.1.102;

PIX525(config)#static(inside,dmz)10.66.1.20010.66.1.200;

PIX525(config)#access-list101permitipanyhost133.1.0.1eqwww;

设置ACL

PIX525(config)#access-list101permitipanyhost133.1.0.2eqftp;

PIX525(config)#access-list101denyipanyany;

PIX525(config)#access-group101ininterfaceoutside;

将ACL应用在outside端口

当内部主机访问外部主机时,通过nat转换成公网IP,访问internet。

当内部主机访问中间区域dmz时,将自己映射成自己访问服务器,否则内部主机将会

映射成地址池的IP,到外部去找。

当外部主机访问中间区域dmz时,对133.0.0.1映射成10.65.1.101,static是双向的。

PIX的所有端口默认是关闭的,进入PIX要经过acl入口过滤。

静态路由指示内部的主机和dmz的数据包从outside口出去。

思科IOS防火墙命令解析

虽然有人认为防火墙已经辉煌不再,但笔者认为如果充分利用设备中的防火墙功能,仍不失为一个强化安全的选择。

本文将展示设置思科IOS防火墙的基本步骤。

注意,本文中部分内容属于IOS防火墙特性集部分。

如果你的路由器上并没有防火墙特性集,请不要运行防火墙命令。

不过,为了强化安全,笔者推荐你使用支持防火墙的IOS版本。

虽然仅有NAT就可以为你的内部网络提供最小程度的保护,但你面向互联网的路由器更易于遭受到黑客的攻击。

(以下命令省略了提示符,在每条命令下加了解释或描述。

)

enable

进入特权用户模式

configt

进入全局配置模式

ipdhcpexcluded-address192.168.100.1192.168.100.10

从内部DHCP地址池中排除前10个IP地址

ipdhcppoolInternal-DHCP

创建一个称为“InternalDHCP”的DHCP池

importall

将外部的DHCP设置从ISP导入到“InternalDHCP”池中

network192.168.100.0255.255.255.0

定义这个DHCP池运行的网络

default-router192.168.100.1

为“InternalDHCP”池设置默认网关

ipinspectnamecbactcp

检查向外发出的数据通信,以便于准许对内的响应TCP通信

ipinspectnamecbacudp

检查向外发出的数据通信,以便于准许对内的响应UDP通信

interfacef0/0

进入接口f0/0,F0/0在这里即是内部的局域网接口

ipaddress192.168.100.1255.255.255.0

将内部的局域网接口IP设置为192.168.100.1,子网掩码为24位。

ipnatinside

将此接口指定为网络地址转换的内部接口

interfacee0/0

进入接口e0/0.

E0/0在这里即是外部的局域网接口。

ipaddressdhcp

设置外部局域网接口的IP使用DHCP,DHCP由ISP提供。

ipaccess-groupCBACin

打开对内的状态数据包检查

ipinspectcbacout

打开对内的状态数据包检查,这点对于响应对内通信极为关键。

ipnatoutside

将这个接口指定为网络地址转换的内部接口

mac-addressffff.ffff.ffff

可选,允许用户进行MAC地址欺骗。

有一些ISP会锁定MAC地址。

ipnatinsidesourcelistNATACLinterfacee0/0overload

它将所有的IP地址从NATACLACL转换到外部的接口和IP地址

ipaccess-listextendedCBAC

定义一个称为CBAC的扩展ACL,用于对内的防火墙规则

permitudpanyeqbootpsanyeqbootpc

准许对内的DHCP。

如果不用这个功能,用户的ISP就不能为其分配一个DHCPIP地址。

permitgreanyany

如果不这样的话,外发的PPTPVPN无法工作

permiticmpanyanyecho

准许ping入.

注