告别VPN带你进去内网世界Direct Access设置Word文档下载推荐.docx

《告别VPN带你进去内网世界Direct Access设置Word文档下载推荐.docx》由会员分享,可在线阅读,更多相关《告别VPN带你进去内网世界Direct Access设置Word文档下载推荐.docx(38页珍藏版)》请在冰豆网上搜索。

DirectAccess通过利用IPv6技术中的一些先进特性做到了这一点。

DirectAccess使用IPsec进行计算机之间的验证,这也允许了IT部门在用户登录之前进行计算机的管理。

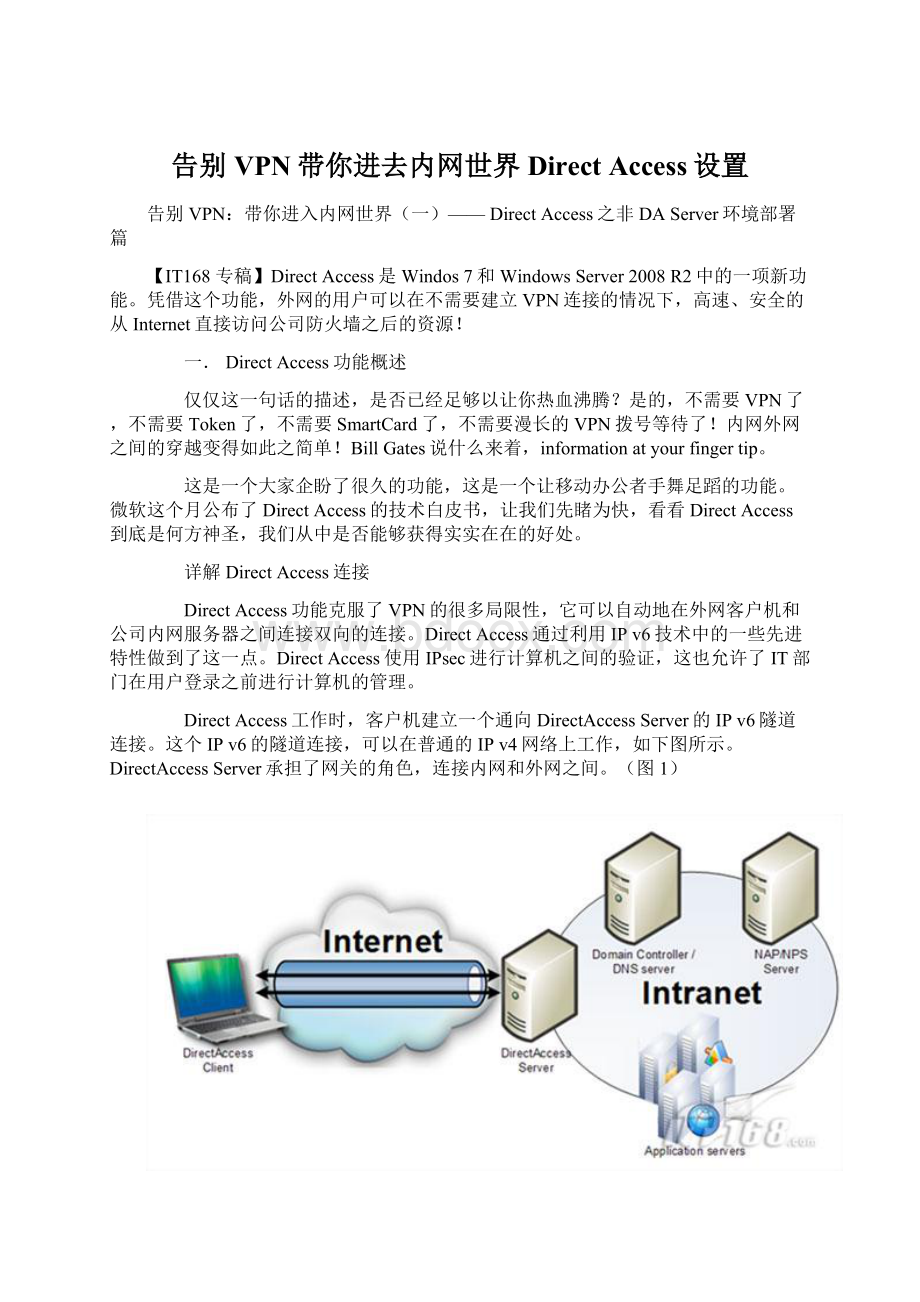

DirectAccess工作时,客户机建立一个通向DirectAccessServer的IPv6隧道连接。

这个IPv6的隧道连接,可以在普通的IPv4网络上工作,如下图所示。

DirectAccessServer承担了网关的角色,连接内网和外网之间。

(图1)

更多详细功能概述请见:

二.

环境描述

在这个实验中,DirectAccess部署需要以下条件:

软件配置:

"

DC1:

安装Windowsserver2008R2的域控制器,同时是DNS、DHCP、企业根角色。

DA1:

安装有Windowsserver2008R2的成员服务器,同时是DirectAccess服务器,并且具备两块网卡。

APP1:

安装有Windowsserver2008R2的成员服务器,同时是应用程序服务器和网络本地服务器。

INET1:

安装有Windowsserver2008R2的独立服务器,作为InternetDNS、web和DHCP服务器。

Client1:

安装有Windows7旗舰版,加入域,作为DirectAccess客户端。

网络配置:

10.0.0.1/24(CIDR表示法,同255.255.255.0)

Intranet网卡10.0.0.2/24

DNS后缀:

Internet网卡131.107.0.2/24和131.107.0.3/24(DA服务器需要两个公网IP地址)DNS后缀:

DNS记录中添加别名记录:

注意:

这里的DNS后缀必须设置,因为这是DA服务器配置的必须条件

10.0.0.3/24

DNS记录中添加别名记录:

131.107.0.1/24

131.107.0.10/24

DirectAccess软件需求:

DA客户端:

Windows7企业版或旗舰版,Windowsserver2008R2或者更高。

DA服务器:

Windowsserver2008R2或者更高,至少拥有两块网卡连接公网和内网。

ActiveDirectory:

至少有基于Windowsserver2008或者Windowsserver2008R2的DC,并为GC角色,启用IPv6.Windowsserver2008R2的域或林功能级别不是必须的。

(图2)

此环境中所有服务器均使用Windowsserver2008R2企业版,客户端使用Windows7旗舰版。

三.

前期准备:

服务器配置

DC1配置

1.

安装ADDS服务,使用DCPROMO命令创建域:

,并且林功能级Windowsserver2008R2。

(图3)

2.

设置DHCP中IPv4作用域范围:

10.0.0.100/24---10.0.0.150/24

DNS指定10.0.0.1。

3.

安装一个企业根证书颁发机构,配置选项默认即可。

4.

为DirectAccessClient电脑创建一个全局安全组,组名:

DA_Clients(图4)

5.

使用证书模板为web服务器定制证书。

打开MMC控制台,在【添加删除管理单元】中添加【证书模板】

(图5)

选中【web服务器】,右击选择【复制模板】

(图6)

选择模板支持的版本(图7)

定义新的证书名称为【WebServer2008】

(图8)

在【安全】选项卡中,将【AuthenticatedUsers】的权限设置为完全控制,并且添加域计算机组,同样设置成完全控制。

(图9)

在【请求处理】选项卡中,选中【允许导出私钥】

(图10)

确定后,打开证书颁发机构,在【contoso-DC1-CA】中,点击【证书模板】,新建一个证书模板,添加刚创建的【WebServer2008】

(图11)

6.

在防火墙中启用ICMPv4和ICMPv6

接下来需要启用高级安全的Windows防火墙中ICMPv4和ICMPv6的入站和出站的回显信息。

这些信息被基于Teredo-basedDirectAccess客户端收发使用。

打开组策略管理器,新建一个名为【DAPolicy】的GPO,编辑它,依次展开【计算机配置】-【策略】-【Windows设置】-【安全设置】-【高级安全Windows防火墙】-【入站规则】。

点击【新建规则】,选择【自定义】

(图12、13)

规则程序默认即可,在协议类型中,选择【ICMPv4】,点击【自定义】,选择【回显请求】

(图14)

确定后,【作用域、操作、配置】默认设置即可,输入规则名称:

InboundICMPv4EchoRequests,完成规则。

ICMPv6入站规则设置同ICMPv4一致,唯一要注意的是协议类型处要选择【ICMPv6】。

入站规则创建完成后,两种协议出站规则也与入站规则大同小异,需要注意的是【操作】设置中,出站规则默认是【阻止连接】状态,要改为【允许连接】状态。

(图15)

出站规则效果图(图16)

7.

将ISATAP从DNS默认阻止列表中移除

以管理员权限打开命令行,输入:

dnscmd/config/globalqueryblocklistwpad即可。

(图17)

小贴士:

ISATAP和6to4都是目前比较流行的自动建立隧道的过渡技术,都可以连接被IPv4隔绝的IPv6孤岛,都是通过将IPv4地址嵌入到IPv6地址当中,并将IPv6封包封装在IPv4中传送,在主机相互通信中抽出IPv4地址建立tunnel。

8.

配置CRL(CertificateRevocationList)发布设置

打开【证书颁发机构】,点击【contoso-DC1-DA】服务器属性,在【扩展】选项卡中【CRL分发点(CDP)】,添加新的分发点,位置输入【

选中刚创建好的分发点,勾选【包括在CRL中。

客户端用它来寻找增量CRL的位置】和【包含在颁发的证书的CDP扩展中】。

(图19)

再次点击【添加】,用来说明CRL的列表位置。

【位置】输入【\\da1\crldist$\】此处为DA1中的隐藏共享文件夹,变量名依然勾选【】【】【】,结尾处添加【.crl】。

(图20)

确定后,针对当前分发点勾选【发布CRL到此为止】和【发布增量CRL到此位置】

(图21)

此时,CRL扩展设定完成,确定后将会重启AD证书服务。

小贴士:

关于为什么要设置CRL分发点。

DirectAccess服务器为通过IP-HTTPS的连接使用的证书。

由于DirectAccess客户端对DirectAccess服务器提交的HTTPS证书执行证书吊销检查,因此必须确保可通过Internet访问在此证书中配置的证书吊销列表(CRL)分发点。

如果DirectAccess客户端无法访问这些CRL分发点,则基于IP-HTTPS的DirectAccess连接的身份验证会失败。

有关为ActiveDirectory证书服务(ADCS)配置CRL分发点的信息,请参阅"

指定CRL分发点"

(

9.

启用自动注册计算机证书

再次打开组策略编辑器,编辑【DAPolicy】,依次展开【计算机配置】-【策略】-【Windows设置】-【安全设置】-【公钥策略】-【自动证书申请设置】-右击【新建】-【自动证书申请】,证书模板选择【计算机】即可。

(图22)

至此,DC环境准备已经完成,下一篇,将继续介绍DA、网络位置服务器及客户端的环境准备,敬请关注

带你进去内网世界

(二)——DirectAccess之DA及其他服务器准备篇

【IT168专稿】(接上篇)本文介绍DA、网络位置服务器及客户端的环境准备。

DA及其他服务环境准备

一、DA1配置

安装IIS角色,作为一个简单的WEB服务器,设置默认即可。

为DA服务器申请一个web服务器证书。

在MMC中打开【证书】,证书管理选择【计算机帐户】-【本地计算机】-【证书】-【个人】-【申请新证书】,证书注册策略选择默认即可。

在【请求证书】处,勾选【WebServer2008】并点击链接进行配置(图2)

在【使用者名称】-【类型】中选择【公用名】,值输入【】,点击添加。

在常规选项卡中可以输入一个友好名称:

IP-HTTPSCertificarte,确定即可,然后点击【注册】

(图4)

证书注册成功后,可看到刚注册的证书类型属于【服务器身份验证】

创建CRL列表分发点

在IIS的默认网站中,创建一个名为【CRLD】的虚拟目录,物理路径指向本地硬盘的【CRLDist】目录(没有可自行创建)。

创建好虚拟目录,在右侧【管理】中找到【配置编辑器】,双击进入。

在【节】中依次选择【system.webServer\security\authentication\requestFiltering】,更改【allowDoubleEsc