网络安全技术试答案题汇编Word文档格式.docx

《网络安全技术试答案题汇编Word文档格式.docx》由会员分享,可在线阅读,更多相关《网络安全技术试答案题汇编Word文档格式.docx(21页珍藏版)》请在冰豆网上搜索。

分

评语:

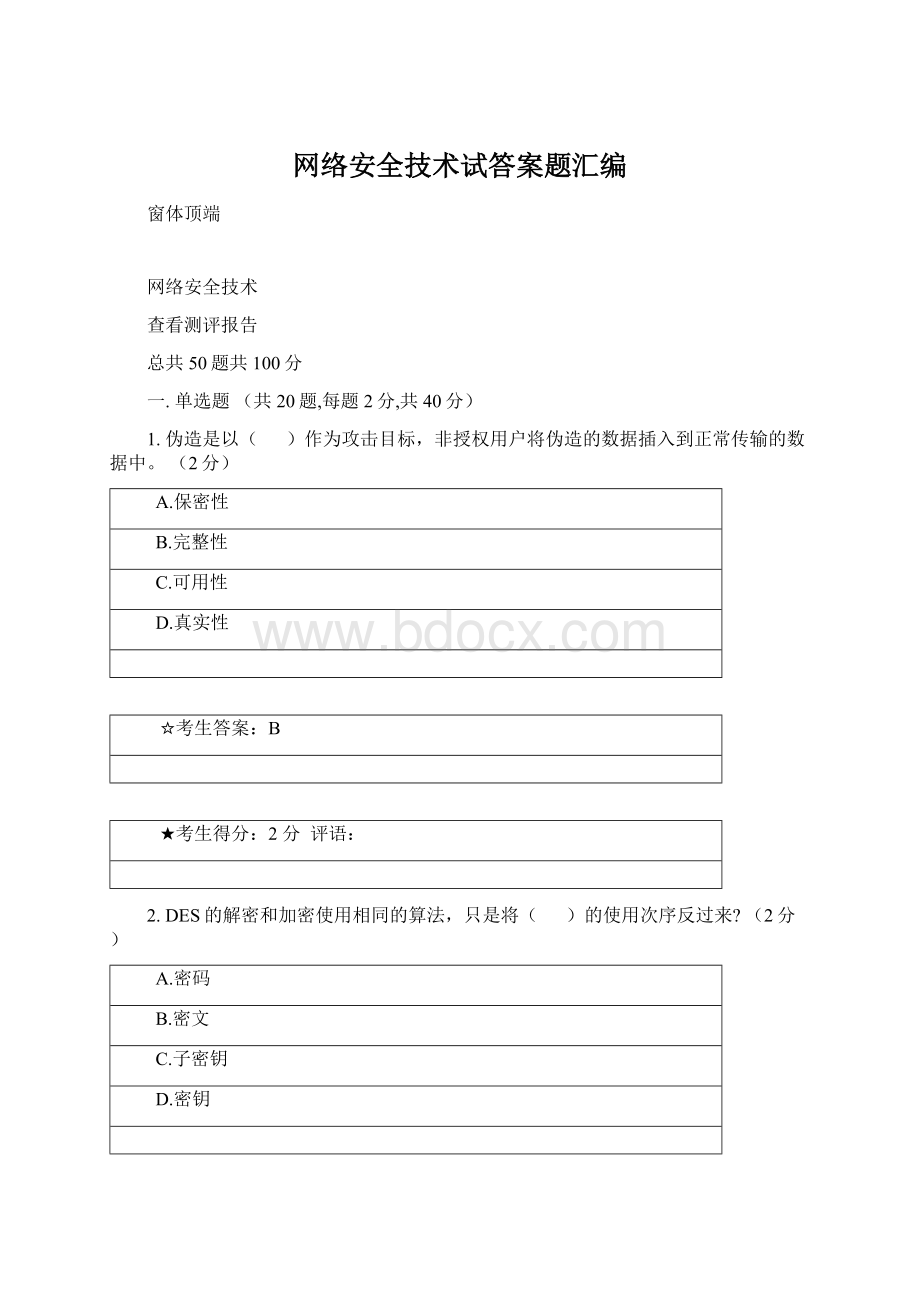

2.

DES的解密和加密使用相同的算法,只是将(

)的使用次序反过来?

A.密码

B.密文

C.子密钥

D.密钥

C

3.

身份认证中的证书由(

)。

A.银行发行

B.政府机构发行

C.企业团体或行业协会发行

D.认证授权机构发行

A

4.

关于加密桥技术实现的描述正确的是(

A.与密码设备无关,与密码算法无关

B.与密码设备有关,与密码算法无关

C.与密码设备无关,与密码算法有关

D.与密码设备有关,与密码算法有关

5.

网络安全的最后一道防线是(

A.数据加密

B.访问控制

C.接入控制

D.身份识别

6.

来自网路的安全威胁是实际存在的,构建网络安全系统时,由于要进行认证、加密、监听、分析、纪录等工作,增加了管理费用,但是(

)是首先要解决的问题。

A.电子商务

B.网络安全

C.网络效率

D.网络环境

7.

关于双联签名描述正确的是(

A.一个用户对同一消息做两次签名

B.两个用户分别对同一消息签名

C.对两个有联系的消息分别签名

D.对两个有联系的消息同时签名

D

8.

以下哪一项不在数字证书数据的组成中?

(

)

A.版本信息

B.有效使用期限

C.签名算法

D.版权信息

9.

关于Diffie-Hellman算法描述正确的是(

A.它是一个安全的接入控制协议

B.它是一个安全的密钥分配协议

C.中间人看不到任何交换的信息

D.它是由第三方来保证安全的

10.

通常为保证信息处理对象的认证性采用的手段是(

.

A.信息加密和解密

B.信息隐匿

C.数字签名和身份认证技术

D.数字水印

11.

黑客技术的内容不包括(

)等。

A.脚本攻击

B.黑客入侵

C.黑客软件

D.非防范技术

12.

DOS和DDOS攻击在众多网络攻击技术中是一种简单有效并且具有很大危害性的攻击方法,两者的区别是(

A.DOS攻击是拒绝服务攻击,DDOS攻击是分布式拒绝服务攻击

B.DDOS攻击又被称为洪水式攻击

C.DOS攻击不能通过给主机服务器打补丁或安装防火墙软件就可以很好地防范

D.DDOS攻击安全防护系统不存在多重整合、自由组合和智能防御的特点

13.

根据防火墙所采用的技术不同,我们可以将其分为四种基本类型,即包过滤型、网路地址转换、代理型和(

)。

A.初级产品

B.安全网卡

C.监测型

D.代理服务器

14.

以下关于网络安全的认识不存在误解的是(

)

A.加密确保了数据得到保护

B.防火墙会让系统固若金汤

C.黑客不理睬旧版本的软件

D.苹果MacOS环境也可以受到攻击

15.

采用先进的(

)可以定期对工作站、服务器、交换机等进行安全检查。

(2)文化优势A.系统管理

B.漏洞扫描系统

C.智能分析

(三)上海的文化对饰品市场的影响D.实时报警

16.

电子商务安全从整体上可以分为两大部分,即计算机网络安全和(

A.安全配置

B.安全产品

中式饰品风格的饰品绝对不拒绝采用金属,而且珠子的种类也更加多样。

五光十色的水晶珠、仿古雅致的嵌丝珐琅珠、充满贵族气息的景泰蓝珠、粗糙前卫的金属字母珠片的材质也多种多样。

C.网络安全管理制度

D.商务交易安全

加拿大beadworks公司就是根据年轻女性要充分展现自己个性的需求,将世界各地的珠类饰品汇集于“碧芝自制饰品店”内,由消费者自选、自组、自制,这样就能在每个消费者亲手制作、充分发挥她们的艺术想像力的基础上,创作出作品,达到展现个性的效果

夏日的街头,吊带装、露背装、一步裙、迷你裙五彩缤纷、争妍斗艳。

爱美的女孩们不仅在服饰搭配上费尽心机,饰品的选择也十分讲究。

可惜在商店里买的项链、手链、手机挂坠等往往样式平淡无奇,还容易出现雷同现象。

(二)大学生对DIY手工艺品消费态度分析17.

“防火墙”是一种形象的说法,其实它是一种计算机硬件和软件的组合,使互联网与内部网之间建立一个(

),从而保护内部网免受非法用户的侵入。

A.局域网

B.广域网

C.安全网关

D.物联网

大学生对手工艺制作兴趣的调研

除了“漂亮女生”形成的价格,优惠等条件的威胁外,还有“碧芝”的物品的新颖性,创意的独特性等,我们必须充分预见到。

调研要解决的问题:

400-500元1326%

18.

)对信息的传播及内容具有控制能力。

C.可控性

19.

中断是以(

)作为攻击目标,它毁坏系统资源,使网络不可用。

0

20.

)是数据XX不能进行改变的特性,即信息在存储或传输过程中保持不被修改,不被破坏和丢失的特性。

二.

多选题

(共10题,每题2分,共20分)

网络安全由于不同的环境和应用而产生了不同的类型,主要有(

)

。

A.系统安全

B.信息传播安全

C.信息内容安全

D.网络上系统信息的安全

A,B,C,D

为了快捷有效地实施和管理整个网络的防病毒体系,网络版杀毒产品应能实现(

)等多种功能。

A.远程安装

B.智能升级

C.远程报警

D.集中管理

E.分布查杀

A,B,C,D,E

影响到网络系统安全性的一些主要因素为(

A.物理安全

B.网络结构

C.系统安全

D.应用系统

A,C,D

各种人为攻击包括(

A.信息泄露

B.信息窃取

C.数据篡改

D.数据删除

E.计算机病毒

出现安全问题时应根据可审查性提供安全的依据和手段,根据下列攻击类型(

)等方法来制止和防御网络黑客的攻击。

A.植入病毒

B.非法存取

C.拒绝服务

D.网络资源非法占用和控制

)以及多种其他技术,正在将地球联成一个复杂的“信息空间”,这些近乎无限的联系一旦中断,必然会对公司甚至对国家经济造成严重破坏。

A.互联网

B.虚拟私人网络

C.私人网络

D.社交网络

网络安全是指网络系统的(

)及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络不中断。

A.硬件

B.软件

C.通信

D.服务

B,C

网络安全的解决方案有(

A.入侵检测系统部署

B.漏洞扫描系统

C.网络版杀毒产品部署

D.数字签名和数字水印

A,B,C

下面的说法不正确的是(

C.黑客不理睬老的软件

D.Mac机制很安全

从广义来说,凡是涉及到网络上信息的(

)和可控性的相关技术和理论都是网络安全的研究领域。

三.

判断题

计算机病毒的传播媒介来分类,可分为单机病毒和网络病毒。

错误

正确

正确

使用最新版本的网页浏览器软件可以防御黑客攻击。

为了防御网络监听,最常用的方法是采用物理传输。