juniperSSG防火墙VPN配置.docx

《juniperSSG防火墙VPN配置.docx》由会员分享,可在线阅读,更多相关《juniperSSG防火墙VPN配置.docx(49页珍藏版)》请在冰豆网上搜索。

juniperSSG防火墙VPN配置

第六章VPN

6.1Clienttosite的VPN(远程用户)

如果一台PC在公司外面通过拨号上网获得公网IP地址,通过VPNclient的软件来和公司内部建立VPN连接的,必须要使用client软件来配合,假设netscreentrust接口的内部地址为192.168.1.0网段。

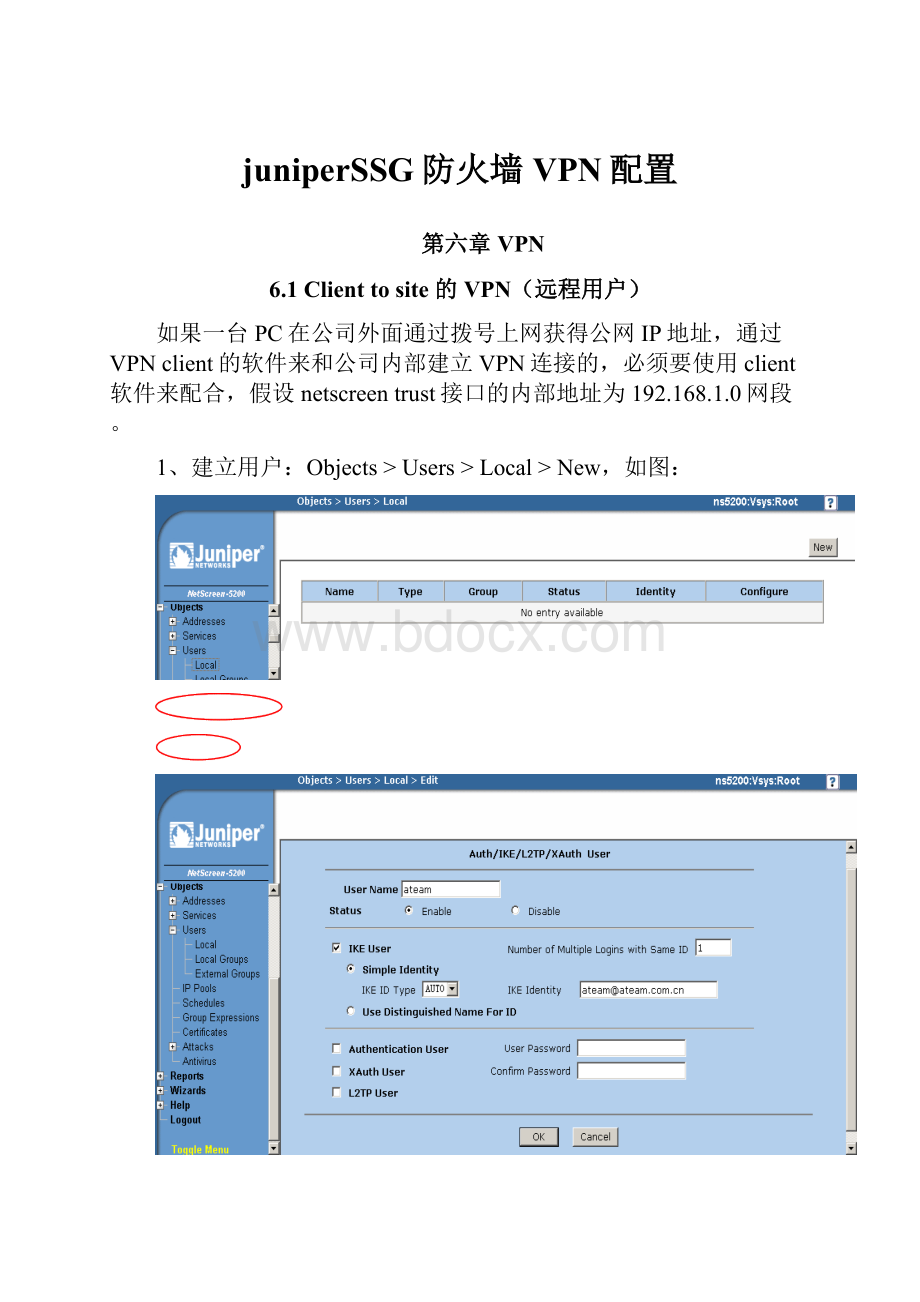

1、建立用户:

Objects >Users>Local>New,如图:

输入UserName,Status选择为Enable,将IKEUser的复选框选中,并选择SimpleIdentity,在IKEIdentity 中输入字符串ateam@。

单击OK按钮后退出。

2、建立远程的网关:

VPN>AutoKeyAdvanced>Gateway中,单击右边New按钮,如图:

输入相应的GatewayName为ateam_vpn,SecurityLevel选择为Custom,RemoteGatewayType中选择DialupUser,并选择用户名为刚才我们所建立的用户名。

在PresharedKey中输入自己定义的密钥“netscreen”,然后单击Advanced按钮,如图

Phase1Proposal选择为pre-g2-des-md5,Mode(Initiator)选择为Aggressive。

其他保持默认。

单击Returen返回上一页面,并单击OK按钮退出。

3、在VPN>AutokeyIKE>New,如图

在VPNName中输入相应的名称,RemoteGateway选择我们刚才建立的网关ateam_vpn,单击Advanced按钮,如图:

Phase2Proposal选择g2-esp-des-md5,并单击Return返回前一页面,并单击OK按钮退出。

4、建立PoliciesFrom 中选择Untrust,在To 中选择Trust,单击New按钮,如图:

在SourceAddress中选择AddressBook,并从下拉菜单中选择Dial-UpVPN,DestinationAddress中输入本公司内部地址段192.168.1.0,子网掩码为255.255.255.0。

Action选择为Tunnel,TunnelVPN选择我们建立的ateam_vpn,将PositionatTop的复选框选中。

单击OK按钮按钮退出。

5、PC端的设置:

将客户端VPN软件安装后,在任务栏右下角会有一个蓝色的图标,双击打开SecurityPolicyEditor,如图:

在MyConection上右键单击,依次Add->Connection,新建立一个VPN连接,名称为test。

6、单击名为test的VPN连接,如图:

在ConnectionSecurity中选择Securite,在RemotePartyIdentityandAddressing中,IDType选择为IPSubnet,Subnet中输入公司内部网络号192.168.1.0,Mask中输入255.255.255.0。

将ConnetusingSecureGatewayTunnel选中,并在IDType中选择IPAddress,并输入Netscreen的公网IP61.152.219.14。

7、单击SecurityPolicy,按照下图进行设置

8、单击MyIdentity,按照下图进行设置:

在SelectCertificate中选择None,IDType选择E-mailAddress,并输入ateam@。

然后单击Pre-SharedKey,如图

并输入在Netscreen中Gateway中事先定义的密钥netscreen,然后单击OK按钮确认。

9、单击SecurityPolicy前面的+,依次展开SecurityPolicy>Authentication(Phase1)>Proposal1,进行如图的配置。

10、展开KeyExchange(Phase2)>Proposal1,进行如图的设置:

11、单击File>Save或者Save的图标,保存设置。

12、在屏幕右下方的Netscreen的小图标上右键单击,选择ReloadSecurityPolicy,使刚才设置的VPN策略生效。

这时,如果你ping公司的内部IP地址的话,在Netscreen的小图标上会有黄色的小钥匙,并有绿色的小点在闪动,证明已经和内部IP建立起正常的VPN通信了。

如果你要把当前VPN的配制导出在另外的PC上使用,可以单击File>ExportSecurityPolicy,提示你是否要保护该策略不被修改,如果选择Yes的话,则生成的策略文件在重新导入到PC的时候不能被修改;如果选择No的话,是可以继续修改的。

这里建议选择Yes,以确保不被修改。

6.2建立L2TP连接

6.2.1网络结构图

建立参数:

地址池名:

l2tp-pool

地址池范围:

192.168.2.2----192.168.2.10

DNSServers:

192.168.1.102

192.168.1.103

PrimaryWINSServer:

192.168.1.100

SecondaryWINSServer:

192.168.1.101

L2TP用户认证:

本地

用户名:

liang

密码:

liang

6.2.2配置防火墙

WebUI配置

1、建立l2tp用户Object>Users>Local,单击New按钮

在username中填入liang,填入密码liang。

选中L2TPUser,其他选项保持默认。

单击OK按钮后退出。

2、建立IPPoolsObject>IPPools单击New按钮

在ippoolname中填入l2tp-pool。

在startip填入开始ip地址(192.168.2.2)在endip中填入结束ip地址(192.168.2.10)。

单击OK按钮退出。

3、建立L2TPVPNs>L2TP>DefaultSettings按照下图所示填入相应信息。

填入完毕后单击apply按钮。

4、建立L2TPTunnel

在VPNs>L2TP>Tunnel单击New按钮

按照下图进行设置。

设置完毕后单击OK按钮退出。

5、建立目的地址本Object>Address>List在下拉菜单中选中trust单击new按钮。

按照下图填写,填写结束后单击OK按钮退出。

6、建立策略

需要建立从untrust访问trust的策略。

在目的地址栏中选择下拉菜单中的(192.168.1.0/24),L2TP选择我们前面建立好的liang-vpn.输入完毕后单击OK按钮退出。

命令行步骤:

1、建立l2tp用户

setuser“liang”enable

setuser“liang”typel2tp

setuser“liang”password“liang”

2、建立L2TP地址池

setippool“l2tp-pool”192.168.2.2192.168.2.10

注:

和内部端口地址不在同一网段。

3、建立DNS、Wins地址

a、所有的用户都使用相同的DNS和WINS地址时,

setl2tpdefaultdns1192.168.1.102

setl2tpdefaultdns2192.168.1.103

setl2tpdefaultwins1192.168.1.100

setl2tpdefaultwins2192.168.1.101

b、基于不同用户使用不同的DNS和WINS地址时

setl2tp“liang-l2tp”remote-settingdns1172.1.1.1

setl2tp“liang-l2tp”remote-settingdns2172.1.1.2

setl2tp“liang-l2tp”remote-settingwins1172.1.1.3

setl2tp“liang-l2tp”remote-settingwins1172.1.1.4

4、建立L2TPTunnel策略

setl2tp“liang-l2tp”outgoing-interfaceethernet4keepalive60

setl2tp“liang-l2tp”remote-settingippool“l2tp-pool”

也可根据用户身份建立不同的Tunnel地址策略:

setl2tp“liang-l2tp”authserver“Local”user“liang”

setl2tp“test-l2tp”anthserver“local”user“test”

5、建立防火墙安全策略

setpolicyid6from“ouside”to“inside”“Any”“192.168.1.0/24”“ANY”Tunnel

l2tp“liang-l2tp”log

注:

注意区域的定义。

6.2.3Windows2000设置

在开始菜单中选择新建网络连接,Windows2000会弹出网络连接向导。

如下图。

选中通过internet连接到专用网络。

按下一步继续。

选择不初始连接。

按下一步继续。

输入Netscreen防火墙的外网接口地址。

本例中是10.5.2.142。

按下一步继续。

您可以根据自己的需要来选择所有用户可用此连接还是仅有您自己可以使用此连接。

键入l2tp。

选中在我的桌面上添加一快捷方式。

选择设置

选择设置

注意:

缺省情况下,Windows2000将执行IPSec上的L2TP。

要强制其仅使用L2TP,必须在注册表中找到ProhibitIPSec密钥并将0(IPSec上的L2TP)更改为1(仅L2TP)。

(JuniperNetworks建议您在执行此操作前对注册表进行备份。

)单击开始>运行:

键入regedit。

双击HKEY_LOCAL_MACHINE>System>CurrentControlSet>Services>RasMan>Parameters。

双击ProhibitIPSec:

在“数值”数据字段中键入1,选择十六进制作为基值,然后单击确定。

重新启动计算机。

(如果注册表中没有类似条目,可以新建一个键名为ProhibitIPSec的双字节的键,数据字段为1。

)

6.2.4测试

单击连接

连接接通后将在任务栏右下脚将显示

接收到新的地址:

验证l2tp

6.3站点到站点VPN配置

IPSecVPN通道存在于两个网关之间,同时每个网关都需要一个IP地址。

当两个网关都拥有静态IP地址时,可配置以下种类的通道:

•站点到站点VPN,自动密钥IKE通道(具有预共享密钥或证书)

•站点到站点VPN,手动密钥通道

当一个网关拥有静态地址,而另一个网关拥有动态分配的地址时,可配置以下种类的通道:

•动态对等方站点到站点VPN,自动密钥IKE通道(具有预共享密钥或证书)用于此处时,静态站点到站点VPN包括一个连接两个站点的IPSec通道,每个站点都拥有一个作为安全网关的NetScreen设备。

在两个设备上用作出接口的物理接口或子接口都有一个固定的IP地址,同时内部主机也拥有静态IP地址。

如果NetScreen设备处于“透明”模式下,则它将VLAN1地址当作出接口的IP地址使用。

对于静态站点到站点VPN,由于远程网关的IP地址保持不变而可以到达,因此,位于通道任一端的主机都可启动VPN通道设置。

如果其中一个NetScreen设备的出接口具有动态分配的IP地址,则该设备在术语上被称为“动态对等方”,并且具有不同的VPN配置。

对于动态对等方站点到站点VPN,由于只有那些位于动态对等方后面的主机的远程网关才有固定的IP地址,并且可以从它们的本地网关到达,因此只有它们才能启动VPN通道设置。

但是,当在动态对等方和静态对等方之间建立通道之后,如果目标主机有固定的IP地址,则在两个网关之中的任一个网关后面的主机均可发起VPN信息流。

6.3.1基于策略模式的动态地址VPN(野蛮模式)

6.3.1.1地址分布图

注意:

在上图中x=1,y=2。

Site

Netscreen-A(5200)

Netscreen-B(5xp)

防火墙的外部端口地址

1.1.1.1/24

DHCP或ADSL动态地址(1.1.1.2/24)

(localid)

防火墙的内端口地址

192.168.1.0/24

192.168.2.0/24

Phase1Proposal

pre-g2-3des-sha

pre-g2-3des-sha

Phase2Proposal

g2-esp-3des-sha

g2-esp-3des-sha

注意:

为了简化操作,本例中我们用静态地址来假设5xp通过DHCP或ADSL来获得的地址,我们使用1.1.1.2/24这个地址。

可以用如下命令来启用DHCPCLIENT。

Setinterfaceuntrustdhcpclientenable。

6.3.1.2WebUI配置步骤:

Netscreen-A的配置步骤

1.选择VPNs>AutoKeyAdvanced>Gateway

2.单击New按照下图输入相关参数:

GatewayName:

SiteBGW

SecurityLevel:

Custom

RemoteGateway:

选择DynamicIPAddress,

在Peerid中输入:

PresharedKey:

netscreen

OutgoingInterface:

E3(或者是连接到互联网的端口t)

单击Advanced

Phase1Proposal:

pre-g2-3des-sha

Mode(Initiator):

Aggressive

其他部分保持默认

选择:

Return

选择:

OK

注意:

关于接口如何设置ip地址,划分安全区域等操作请参考前面部分章节,本节中仅包括建立VPN的基本步骤。

3.选择VPNs>AutokeyIKE

4.选择New按照下图输入相关参数

VPNName:

SiteBVPN

SecurityLevel:

Custom

RemoteGateway:

选择Predefined,并选择SiteBGW

单击Advanced按钮

Phase2Proposal:

g2-esp-3des-sha

其他参数保持默认

单击Return按钮

单击OK按钮

5.选择Policy>FromTrusttoUntrustZone>New

SourceAddress:

192.168.1.0/24

DestinationAddress:

192.168.2.0/24

Service:

Any

Action:

Tunnel

Tunnel:

SiteBVPN

ModifymatchingbidirectionalVPNpolicy:

Enabled

PositionatTop:

Enabled

单击Ok按钮

CLINetscreen-A

1.接口

setinterfaceethernet1zonetrust

setinterfaceethernet1ip192.168.1.1/24

setinterfaceethernet1nat

setinterfaceethernet3zoneuntrust

setinterfaceethernet3ip1.1.1.1/24

2.VPN

预共享密钥

setikegatewaySiteBGWaddress2.2.2.2aggressiveoutgoing-interfaceethernet3

preshareh1p8A24nG5proposalpre-g2-3des-sha

setvpnSiteBVPNgatewaySiteBGWsec-levelcompatible

4.路由

setvroutertrust-vrroute0.0.0.0/0interfaceethernet3gateway1.1.1.254

5.策略

setpolicytopfromtrusttountrust192.168.1.0/24anytunnelvpnSiteBVPN

setpolicytopfromuntrusttotrust192.168.2.0/24anytunnelvpnSiteBVPN

Netscreen-B的WebUI配置步骤:

1.选择VPNs>AutoKeyAdvanced>Gateway

2.单机New在以下参数上输入:

GatewayName:

SiteAGW

SecurityLevel:

Custom

RemoteGateway:

1.1.1.1

PresharedKey:

netscreen

LocalID:

OutgoingInterface:

untrust(或者是连接Internet的端口)

单击Advanced

Phase1Proposal:

pre-g2-3des-sha

Mode(Initiator):

Aggressive

ClickReturn

单击OK按钮

3.选择VPNs>AutokeyIKE

4.选择New

VPNName:

Site AVPN

SecurityLevel:

Custom

RemoteGateway:

单击Predefined,然后从下拉菜单中选择Site AGW

选择Advanced

Phase2Proposal:

g2-esp-3des-sha

其他选项保持默认

单击Return按钮

单击OK按钮

5.增加策略选择FromTrusttoUntrustZone>New按照下列参数填写。

SourceAddress:

单击NewAddress,andenter192.168.2.0/24

DestinationAddress:

单击NewAddress,andenter192.168.1.0/24

Service:

Any

Action:

Tunnel

Tunnel:

Site AVPN

ModifymatchingbidirectionalVPNpolicy:

Enabled

单击OK按钮

PositionatTop:

Enabled

测试

在Netscreen-Btrust端口连接一台Pc机,运行Ping命令进行测试。

6.3.2站点到站点的VPN(主模式)

6.3.2.1网络图

6.3.2.2配置步骤

Netscreen防火墙的默认IP为192.168.1.1/255.255.255.0,接口为E1口。

用户名和密码相同:

netscreen;可采用下一步中的WEB UI方法来进行配置。

键入相应用户名:

netscreen和密码:

netscreen(默认)进入WEB管理界面,选择Network>>Interfacesethernet1>EDIT(修改图中画线的部份):

A、ZoneName:

从设备连接图中可以看出端口和内网相连,所以我们要选择Trust;

B、IPAddress/Netmask:

填写192.168.2.1/24或其他上网用户网关地址;

C、ManageIp:

一般系统不允许修改;

D、InterfaceMode:

选择NAT转换模式;

E、ManagementServices:

选择图中的几项,为了远程管理防火墙。

F、OtherServices:

建议选择PING,方便测试网络的连通情况。

CLI输入如下:

setinterfacee1ip192.168.2.1/24

setinterfacee1manageweb

setinterfacee1managetelnet

setinterfacee1manageping

3、UNtrust通道的配置(请参照下图)

点击菜单中Network>Interfaces,在出现的界面中点击端口名为:

ethernet3后的EDIT(5GT为untrust),出现上图中内容。

修改图中画线的部份:

A、ZoneName:

从设备连接图中可以看出端口三和公网相连,所以我们要选择UNTrust;

B、ObtainIPusingPPPoE:

填写上网的用户名和密码;(如果用户使用的是固定IP,则选择staticIP:

填写对应的IP地址)

C、ManageIp:

一般系统不允许修改;

D、InterfaceMode:

选择NAT转换模式;

E、ManagementServices:

为了安全建议不选择任何内容;

F、OtherServices:

建议不选择PING。

CLI输入如下:

setinterfaceip202.96.123.123/30(静态IP)

setpppoeinterfaceethernet3

setpppoeusernamename_strpasswordpswd_str

execpppoeconnect

4、路由的配置(请参照下图)

点击菜单中Network>Routing>Routingentries,在出现的界面中可以看出当我们拔号成功时系统能够自动为我们加上路由(因为采用的是动态IP),所以没有必要在手功加路由了。

(如果你使用的是静态IP则需要手动添加路由,在刚才界面的右上角点击“new”如下)

1、networkaddress/netmask:

输入0.0.0.0/0

2、选择gateway,interface选择外网口如E3(5GT为un