第12章 ACL访问列表.docx

《第12章 ACL访问列表.docx》由会员分享,可在线阅读,更多相关《第12章 ACL访问列表.docx(16页珍藏版)》请在冰豆网上搜索。

第12章ACL访问列表

实验时间:

实验人:

冯刚

实验名称:

ACL

实验任务和目标:

任务1.在ROUTER1上应用标准访问控制列表仅限制PC1对VS1的访问。

任务2.在ROUTER2上应用标准访问控制列表限制网络192.168.3.0/24访问VS2。

任务3.在ROUTER2上应用扩展访问控制列表拒绝VS1向VS2发起远程桌面,但是允许别的流量。

任务4.使用命名访问控制列表重复以上实验

任务5.使用命名访问控制列表完成任务3后再修改列表,使ROUTER2拒绝VS1向VS2发起TELNET,仍

然允许别的流量。

相关命令补充:

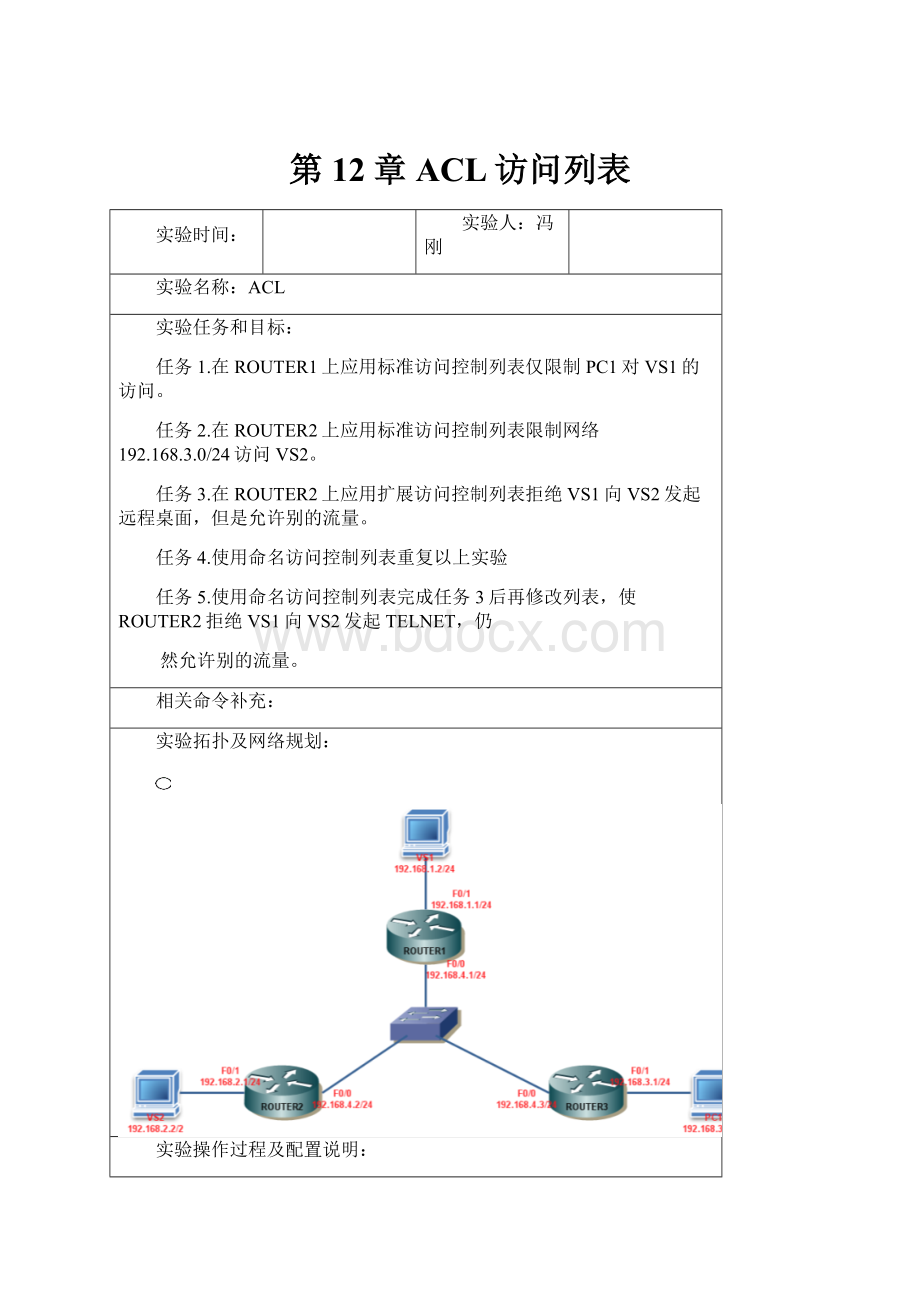

实验拓扑及网络规划:

实验操作过程及配置说明:

Router1E0/0<---->XPCP0/1

Router1E0/1<---->Switch1F0/1

Router2E0/0<---->XPCP0/2

Router2E0/3<---->Switch1F0/3

Router3E0/0<---->VPCSV0/1

Router3E0/2<---->Switch1F0/2

实验结果【可以是截屏图片】:

总结和分析、结论:

实验步骤:

一.配置方法1:

1.配置所有IP地址和动态路由,使整个网络联通。

VS1:

VS2:

R1:

1(config)#doshowipinbr

InterfaceIP-AddressOK?

MethodStatusProtocol

Ethernet0/0192.168.1.1YESmanualupup

Ethernet0/1192.168.4.1YESmanualupup

Ethernet0/2unassignedYESunsetadministrativelydowndown

Ethernet0/3unassignedYESunsetadministrativelydowndown

r1(config)#doshowiprou

Codes:

C-connected,S-static,R-RIP,M-mobile,B-BGP

D-EIGRP,EX-EIGRPexternal,O-OSPF,IA-OSPFinterarea

N1-OSPFNSSAexternaltype1,N2-OSPFNSSAexternaltype2

E1-OSPFexternaltype1,E2-OSPFexternaltype2

i-IS-IS,su-IS-ISsummary,L1-IS-ISlevel-1,L2-IS-ISlevel-2

ia-IS-ISinterarea,*-candidatedefault,U-per-userstaticroute

o-ODR,P-periodicdownloadedstaticroute

Gatewayoflastresortisnotset

C192.168.4.0/24isdirectlyconnected,Ethernet0/1

C192.168.1.0/24isdirectlyconnected,Ethernet0/0

R192.168.2.0/24[120/1]via192.168.4.2,00:

00:

22,Ethernet0/1

R192.168.3.0/24[120/1]via192.168.4.3,00:

00:

07,Ethernet0/1

R2:

r2(config)#doshowipinbr

InterfaceIP-AddressOK?

MethodStatusProtocol

Ethernet0/0192.168.2.1YESmanualupup

Ethernet0/1unassignedYESunsetadministrativelydowndown

Ethernet0/2unassignedYESunsetadministrativelydowndown

Ethernet0/3192.168.4.2YESmanualupup

r2(config)#doshowiprou

Codes:

C-connected,S-static,R-RIP,M-mobile,B-BGP

D-EIGRP,EX-EIGRPexternal,O-OSPF,IA-OSPFinterarea

N1-OSPFNSSAexternaltype1,N2-OSPFNSSAexternaltype2

E1-OSPFexternaltype1,E2-OSPFexternaltype2

i-IS-IS,su-IS-ISsummary,L1-IS-ISlevel-1,L2-IS-ISlevel-2

ia-IS-ISinterarea,*-candidatedefault,U-per-userstaticroute

o-ODR,P-periodicdownloadedstaticroute

Gatewayoflastresortisnotset

C192.168.4.0/24isdirectlyconnected,Ethernet0/3

R192.168.1.0/24[120/1]via192.168.4.1,00:

00:

12,Ethernet0/3

C192.168.2.0/24isdirectlyconnected,Ethernet0/0

R192.168.3.0/24[120/1]via192.168.4.3,00:

00:

23,Ethernet0/3

R3:

r3(config)#doshowipinbr

InterfaceIP-AddressOK?

MethodStatusProtocol

Ethernet0/0192.168.3.1YESmanualupup

Ethernet0/1unassignedYESunsetadministrativelydowndown

Ethernet0/2192.168.4.3YESmanualupup

Ethernet0/3unassignedYESunsetadministrativelydowndown

r3(config)#doshowiprou

Codes:

C-connected,S-static,R-RIP,M-mobile,B-BGP

D-EIGRP,EX-EIGRPexternal,O-OSPF,IA-OSPFinterarea

N1-OSPFNSSAexternaltype1,N2-OSPFNSSAexternaltype2

E1-OSPFexternaltype1,E2-OSPFexternaltype2

i-IS-IS,su-IS-ISsummary,L1-IS-ISlevel-1,L2-IS-ISlevel-2

ia-IS-ISinterarea,*-candidatedefault,U-per-userstaticroute

o-ODR,P-periodicdownloadedstaticroute

Gatewayoflastresortisnotset

C192.168.4.0/24isdirectlyconnected,Ethernet0/2

R192.168.1.0/24[120/1]via192.168.4.1,00:

00:

04,Ethernet0/2

R192.168.2.0/24[120/1]via192.168.4.2,00:

00:

22,Ethernet0/2

C192.168.3.0/24isdirectlyconnected,Ethernet0/0

PC:

VPCS1>ip192.168.3.2192.168.3.124

PC1:

192.168.3.2255.255.255.0gateway192.168.3.1

测试联通性:

VS1:

VS2:

PC1:

VPCS1>ping192.168.1.2

192.168.1.2icmp_seq=1time=97.000ms

192.168.1.2icmp_seq=2time=59.000ms

192.168.1.2icmp_seq=3time=13.000ms

192.168.1.2icmp_seq=4time=51.000ms

192.168.1.2icmp_seq=5time=79.000ms

VPCS1>ping192.168.2.2

192.168.2.2icmp_seq=1time=146.000ms

192.168.2.2icmp_seq=2time=15.000ms

192.168.2.2icmp_seq=3time=179.000ms

192.168.2.2icmp_seq=4time=18.000ms

192.168.2.2icmp_seq=5time=23.000ms

2.配置ACL

任务1.在ROUTER1上应用标准访问控制列表仅限制PC1对VS1的访问。

配置:

r1(config)#access-list1denyhost192.168.3.2新建ACL规则表,阻止192.168.3.2(pc1)对VS1的访问。

r1(config)#access-list1permitany其它允许。

r1(config)#ine0/1

r1(config-if)#ipaccess-group1in应用规则到E0/1。

r1(config-if)#exit

测试:

VPCS1>ping192.168.1.2(VS1)

192.168.1.2icmp_seq=1timeout

192.168.1.2icmp_seq=2timeout

192.168.1.2icmp_seq=3timeout

192.168.1.2icmp_seq=4timeout

192.168.1.2icmp_seq=5timeout

任务2:

ROUTER2上应用标准访问控制列表限制网络192.168.3.0/24访问VS2

配置:

r2(config)#access-list1deny192.168.3.00.0.0.255新建ACL,阻止指定网络访问VS2。

r2(config)#access-list1perany

r2(config)#ine0/3

r2(config-if)#ipaccess-group1in

r2(config-if)#exit

测试:

VPCS1>ping192.168.2.2

192.168.2.2icmp_seq=1timeout

192.168.2.2icmp_seq=2timeout

192.168.2.2icmp_seq=3timeout

192.168.2.2icmp_seq=4timeout

192.168.2.2icmp_seq=5timeout

r3#ping192.168.2.2source192.168.3.1目标点2.2,源程序3.1.

Typeescapesequencetoabort.

Sending5,100-byteICMPEchosto192.168.2.2,timeoutis2seconds:

Packetsentwithasourceaddressof192.168.3.1

U.U.U

Successrateis0percent(0/5)

任务3.在ROUTER2上应用扩展访问控制列表拒绝VS1向VS2发起远程桌面,但是允许别的流量。

配置前测试:

(VS1)

配置:

r2(config)#access-list101denytcphost192.168.1.2host192.168.2.2eq3389

r2(config)#access-list101permitipanyany

r2(config)#ine0/3

r2(config-if)#ipaccess-group101in

配置后测试:

二.配置方法2:

任务1.在ROUTER1上应用标准访问控制列表仅限制PC1对VS1的访问

r1(config)#noaccess-list1denyhost192.168.3.2消除先前建立的ACL表。

配置前测试:

VPCS1>ping192.168.1.2

192.168.1.2icmp_seq=1time=126.000ms

192.168.1.2icmp_seq=2time=53.000ms

192.168.1.2icmp_seq=3time=48.000ms

192.168.1.2icmp_seq=4time=27.000ms

192.168.1.2icmp_seq=5time=25.000ms

配置:

r1(config)#ipaccess-liststandardmichael命名命令语法,

r1(config-std-nacl)#denyhost192.168.3.2规则内容。

r1(config-std-nacl)#permitany

r1(config)#ine0/1

r1(config-if)#ipaccess-groupmichaelin

配置后:

VPCS1>ping192.168.1.2

192.168.1.2icmp_seq=1timeout

192.168.1.2icmp_seq=2timeout

192.168.1.2icmp_seq=3timeout

192.168.1.2icmp_seq=4timeout

192.168.1.2icmp_seq=5timeout

任务2.在ROUTER2上应用标准访问控制列表限制网络192.168.3.0/24访问VS2。

r2(config)#noaccess-list1deny192.168.3.00.0.0.255消除先前建立的ACL表。

配置前测试:

VPCS1>ping192.168.2.2

192.168.2.2icmp_seq=1time=98.000ms

192.168.2.2icmp_seq=2time=22.000ms

192.168.2.2icmp_seq=3time=57.000ms

192.168.2.2icmp_seq=4time=20.000ms

192.168.2.2icmp_seq=5time=14.000ms

r3#ping192.168.2.2source192.168.3.1

Typeescapesequencetoabort.

Sending5,100-byteICMPEchosto192.168.2.2,timeoutis2seconds:

Packetsentwithasourceaddressof192.168.3.1

!

!

!

!

!

Successrateis100percent(5/5),round-tripmin/avg/max=64/77/88ms

配置:

r2(config)#ipaccess-liststandardfung

r2(config-std-nacl)#deny192.168.3.00.0.0.255

r2(config-std-nacl)#permitany

r2(config-std-nacl)#exit

r2(config)#ine0/3

r2(config-if)#ipaccess-groupfungin

r2(config-if)#exit

配置后测试:

VPCS1>ping192.168.2.2

192.168.2.2icmp_seq=1timeout

192.168.2.2icmp_seq=2timeout

192.168.2.2icmp_seq=3timeout

192.168.2.2icmp_seq=4timeout

192.168.2.2icmp_seq=5timeout

r3#ping192.168.2.2source192.168.3.1

Typeescapesequencetoabort.

Sending5,100-byteICMPEchosto192.168.2.2,timeoutis2seconds:

Packetsentwithasourceaddressof192.168.3.1

U.U.U

Successrateis0percent(0/5)

任务3.在ROUTER2上应用扩展访问控制列表拒绝VS1向VS2发起远程桌面,但是允许别的流量。

r2(config)#noaccess-list101denytcphost192.168.1.2host192.168.2.2eq3389

配置前的测试:

配置:

r2(config)#ipaccess-listextendedfeng

r2(config-ext-nacl)#denytcphost192.168.1.2host192.168.2.2eq3389

r2(config-ext-nacl)#permitipanyany

r2(config-ext-nacl)#exit

r2(config)#ine0/3

r2(config-if)#ipaccess-groupfengin

r2(config-if)#exit

配置后测试:

任务5.使用命名访问控制列表完成任务3后再修改列表,使ROUTER2拒绝VS1向VS2发起TELNET,仍然允许别的流量。

配置前测试:

配置:

2#showaccess-lists显示所有ACL的内容。

StandardIPaccesslistfung

10deny192.168.3.0,wildcardbits0.0.0.255(26matches)

20permitany(229matches)

ExtendedIPaccesslistfeng

10denytcphost192.168.1.2host192.168.2.2eq3389(9matches)

20permitipanyany(340matches)

r2(config)#ipaccess-listextendedfeng进入命名为“feng”的ACL扩展访问控制列表。

r2(config-ext-nacl)#15denytcphost192.168.1.2host192.168.2.2eq23添加此条记录,编号为15

r2#showaccess-lists

StandardIPaccesslistfung

10deny192.168.3.0,wildcardbits0.0.0.255(26matches)

20permitany(229matches)

ExtendedIPaccesslistfeng

10denytcphost192.168.1.2host192.168.2.2eq3389(9matches)

15denytcphost192.168.1.2host192.168.2.2eqtelnet

20permitipanyany(412matches)

配置后测试:

实验结束。