AIX操作系统安全配置规范.docx

《AIX操作系统安全配置规范.docx》由会员分享,可在线阅读,更多相关《AIX操作系统安全配置规范.docx(24页珍藏版)》请在冰豆网上搜索。

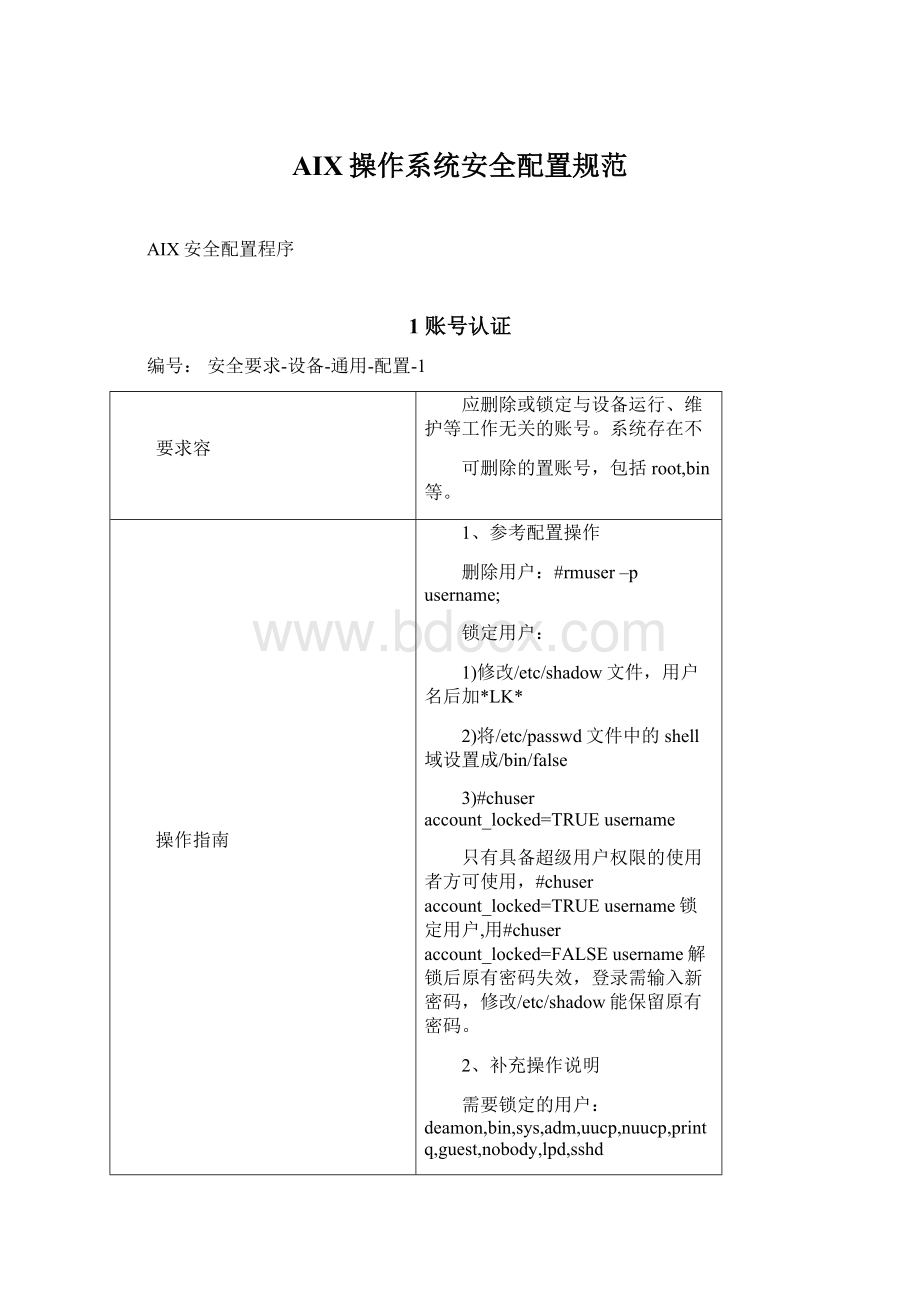

AIX操作系统安全配置规范

AIX安全配置程序

1账号认证

编号:

安全要求-设备-通用-配置-1

要求容

应删除或锁定与设备运行、维护等工作无关的账号。

系统存在不

可删除的置账号,包括root,bin等。

操作指南

1、参考配置操作

删除用户:

#rmuser–pusername;

锁定用户:

1)修改/etc/shadow文件,用户名后加*LK*

2)将/etc/passwd文件中的shell域设置成/bin/false

3)#chuseraccount_locked=TRUEusername

只有具备超级用户权限的使用者方可使用,#chuseraccount_locked=TRUEusername锁定用户,用#chuseraccount_locked=FALSEusername解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

2、补充操作说明

需要锁定的用户:

deamon,bin,sys,adm,uucp,nuucp,printq,guest,nobody,lpd,sshd

检测方法

1、判定条件

被删除或锁定的账号无法登录成功;

2、检测操作

使用删除或锁定的与工作无关的账号登录系统;

3、补充说明

需要锁定的用户:

deamon,bin,sys,adm,uucp,nuucp,printq,guest,nobody,lpd,sshd

编号:

安全要求-设备-通用-配置-2

要求容

限制具备超级管理员权限的用户远程登录。

远程执行管理员权限操作,应先以普通权限用户远程登录后,再切换到超级管理员权限账号后执行相应操作。

操作指南

1、参考配置操作

编辑/etc/security/user,加上:

如果限制root从远程ssh登录,修改/etc/ssh/sshd_config文件,将PermitRootLoginyes改为PermitRootLoginno,重启sshd服务。

2、补充操作说明

检测方法

1、判定条件

root远程登录不成功,提示“Notonsystemconsole”;

普通用户可以登录成功,而且可以切换到root用户;

2、检测操作

root从远程使用telnet登录;

普通用户从远程使用telnet登录;

root从远程使用ssh登录;

普通用户从远程使用ssh登录;

3、补充说明

限制root从远程ssh登录,修改/etc/ssh/sshd_config文件,将PermitRootLoginyes改为PermitRootLoginno,重启sshd服务。

2密码策略

编号:

安全要求-设备-通用-配置-3

要求容

对于采用静态口令认证技术的设备,口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

操作指南

1、参考配置操作

chsec-f/etc/security/user-sdefault-aminlen=8

chsec-f/etc/security/user-sdefault-aminalpha=1

chsec-f/etc/security/user-sdefault-amindiff=1

chsec-f/etc/security/user-sdefault-aminother=1

chsec–f/etc/security/user–sdefault-apwdwarntime=5

minlen=8#密码长度最少8位

minalpha=1#包含的字母最少1个

mindiff=1#包含的唯一字符最少1个

minother=1#包含的非字母最少1个

pwdwarntime=5#系统在密码过期前5天发出修改密码的警告信息给用户

2、补充操作说明

检测方法

1、判定条件

不符合密码强度的时候,系统对口令强度要求进行提示;

符合密码强度的时候,可以成功设置;

2、检测操作

1、检查口令强度配置选项是否可以进行如下配置:

i.配置口令的最小长度;

ii.将口令配置为强口令。

2、创建一个普通账号,为用户配置与用户名相同的口令、只包含字符或数字的简单口令以及长度短于8位的口令,查看系统是否对口令强度要求进行提示;输入带有特殊符号的复杂口令、普通复杂口令,查看系统是否可以成功设置。

编号:

安全要求-设备-通用-配置-4

要求容

对于采用静态口令认证技术的设备,口令的生存期不长于12周(84天)。

操作指南

1、参考配置操作

方法一:

chsec-f/etc/security/user-sdefault-ahistexpire=12

方法二:

用vi或其他文本编辑工具修改chsec-f/etc/security/user文件如下值:

histexpire=13

histexpire=13#密码可重复使用的星期为12周(84天)

2、补充操作说明

检测方法

1、判定条件

密码过期后登录不成功;

2、检测操作

使用超过84天的口令登录会提示密码过期;

编号:

安全要求-设备-通用-配置-5

要求容

对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近3次(含3次)已使用的口令。

操作指南

1、参考配置操作

方法一:

chsec-f/etc/security/user-sdefault-ahistsize=3

方法二:

用vi或其他文本编辑工具修改chsec-f/etc/security/user文件如下值:

histsize=3

histexpire=3#可允许的密码重复次数

检测方法

1、判定条件

设置密码不成功

2、检测操作

cat/etc/security/user,设置如下

histsize=3

3、补充说明

默认没有histsize的标记,即不记录以前的密码。

编号:

安全要求-设备-通用-配置-6

要求容

对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过5次(不含5次),锁定该用户使用的账号。

操作指南

1、参考配置操作

指定当本地用户登陆失败次数等于或者大于允许的重试次数则账号被锁定:

chsec-f/etc/security/user-sdefault-aloginretries=5

2、补充操作说明

检测方法

1、判定条件

被锁定,不再提示让再次登录;

2、检测操作

创建一个普通账号,为其配置相应的口令;并用新建的账号通过错误的口令进行系统登录5次以上(不含5次);

3审核授权策略

编号:

安全要求-设备-通用-配置-7

(1)设置全局审核事件

配置/etc/security/audit/config文件,审核特权和应用管理员登录、注销,用户增删,密码修改,执行任务更改,组更改,文件属主、模式更改,TCP连接等事件。

classes:

custom=USER_Login,USER_Logout,USER_SU,PASSWORD_Change,USER_Create,USER_Change,USER_Remove,USER_Chpass,GROUP_Create,GROUP_Change,GROUP_Remove,CRON_JobAdd,CRON_JobRemove,TCPIP_config,TCPIP_host_id,TCPIP_connect,TCPIP_access,TCPIP_route,USER_Reboot,USER_SetGroups,INSTALLP_Inst,INSTALLP_Exec,FS_Rmdir,FS_Chroot,PORT_Locked,PORT_Change,PROC_kill,PROC_Reboot,FS_Mount,FS_Umount,PROC_Settimer,PROC_Adjtime

(2)审核系统安全文件修改

配置/etc/security/audit/objects文件,审核如下系统安全相关文件的修改。

/etc/security/environ:

w="S_ENVIRON_WRITE"

/etc/security/group:

w="S_GROUP_WRITE"

/etc/security/limits:

w="S_LIMITS_WRITE"

/etc/security/login.cfg:

w="S_LOGIN_WRITE"

/etc/security/passwd:

r="S_PASSWD_READ"

w="S_PASSWD_WRITE"

/etc/security/user:

w="S_USER_WRITE"

/etc/security/audit/config:

w="AUD_CONFIG_WR"

编号:

安全要求-设备-通用-配置-8

要求容

在设备权限配置能力,根据用户的业务需要,配置其所需的最小权限。

操作指南

1、参考配置操作

通过chmod命令对目录的权限进行实际设置。

2、补充操作说明

chmod644/etc/passwd/etc/groupchmod750/etc/securitychmod-Rgo-w,o-r/etc/security

/etc/passwd所有用户都可读,root用户可写–rw-r—r—

/etc/shadow只有root可读–r--------

/etc/group必须所有用户都可读,root用户可写–rw-r—r—

使用如下命令设置:

chmod644/etc/passwd

chmod644/etc/group

如果是有写权限,就需移去组及其它用户对/etc的写权限(特殊情况除外)

执行命令#chmod-Rgo-w,o-r/etc

检测方法

1、判定条件

1、设备系统能够提供用户权限的配置选项,并记录对用户进行权限配置是否必须在用户创建时进行;

2、记录能够配置的权限选项容;

3、所配置的权限规则应能够正确应用,即用户无法访问授权围之外的系统资源,而可以访问授权围之的系统资源。

2、检测操作

1、利用管理员账号登录系统,并创建2个不同的用户;

2、创建用户时查看系统是否提供了用户权限级别以及可访问系统资源和命令的选项;

3、为两个用户分别配置不同的权限,2个用户的权限差异应能够分别在用户权限级别、可访问系统资源以及可用命令等方面予以体现;

4、分别利用2个新建的账号访问设备系统,并分别尝试访问允许访问的容和不允许访问的容,查看权限配置策略是否生效。

3、补充说明

编号:

安全要求-设备-AIX-配置-9

要求容

控制用户缺省访问权限,当在创建新文件或目录时应屏蔽掉新文件或目录不应有的访问允许权限。

防止同属于该组的其它用户及别的组的用户修改该用户的文件或更高限制。

操作指南

1、参考配置操作

A.设置所有存在账户的权限:

lsuser-ahomeALL|awk'{print$1}'|whilereaduser;dochuserumask=027$user

done

vi/etc/default/login在末尾增加umask027

B.设置默认的profile,用编辑器打开文件/etc/security/user,找到umask这行,修改如下:

Umask=027

2、补充操作说明

如果用户需要使用一个不同于默认全局系统设置的umask,可以在需要的时候通过命令行设置,或者在用户的sh