MACVLAN典型配置举例.docx

《MACVLAN典型配置举例.docx》由会员分享,可在线阅读,更多相关《MACVLAN典型配置举例.docx(22页珍藏版)》请在冰豆网上搜索。

MACVLAN典型配置举例

MACVLAN典型配置举例

MACVLAN配置举例

关键词:

MACVLAN、802.1X

摘 要:

本文介绍了基于MAC划分VLAN(以下简称MACVLAN)的典型应用及其配置。

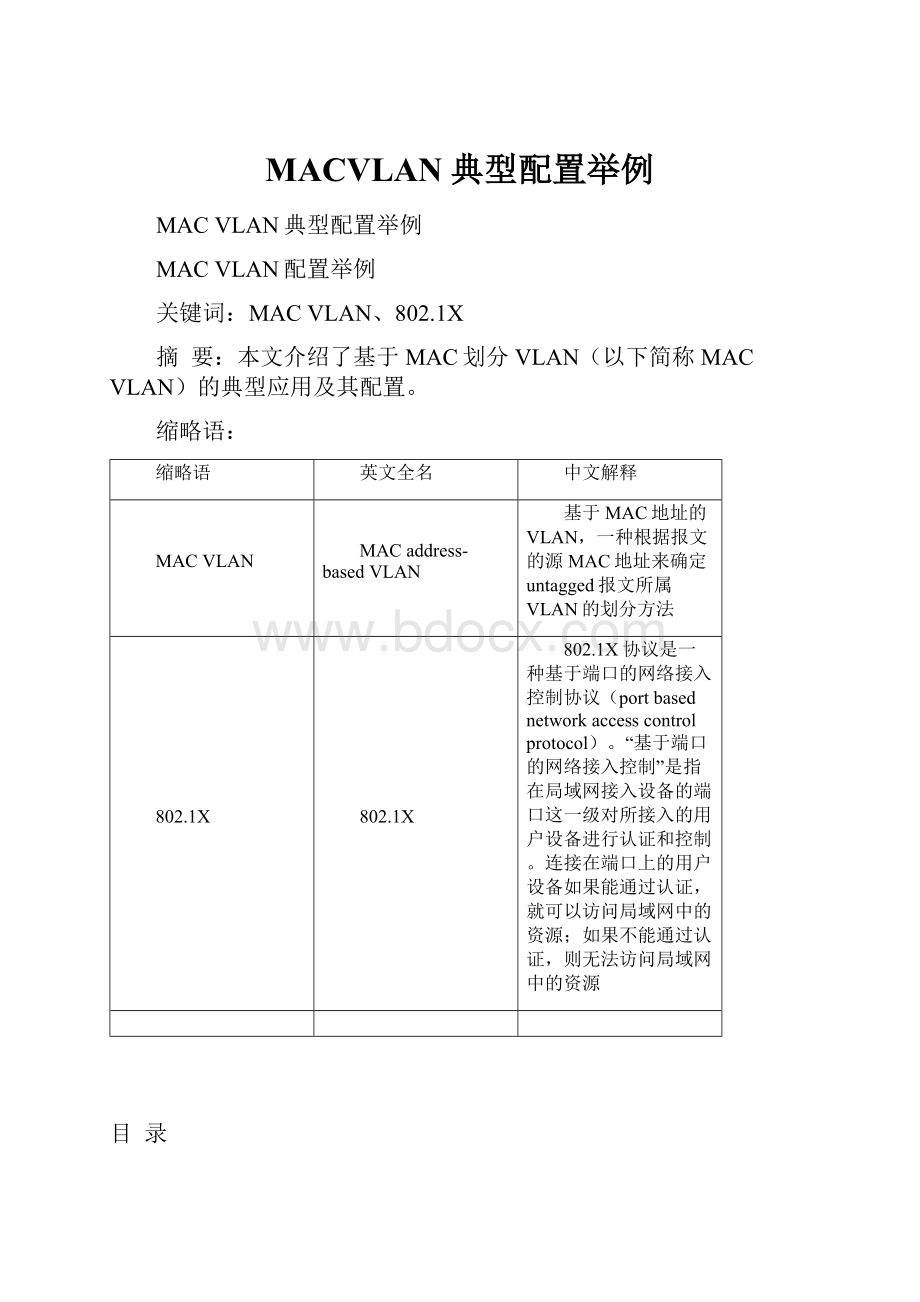

缩略语:

缩略语

英文全名

中文解释

MACVLAN

MACaddress-basedVLAN

基于MAC地址的VLAN,一种根据报文的源MAC地址来确定untagged报文所属VLAN的划分方法

802.1X

802.1X

802.1X协议是一种基于端口的网络接入控制协议(portbasednetworkaccesscontrolprotocol)。

“基于端口的网络接入控制”是指在局域网接入设备的端口这一级对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源

目 录

1特性简介...3

2使用场合...3

3注意事项...3

4静态配置举例...4

4.1组网需求..4

4.2使用版本..4

4.3配置思路..4

4.4配置步骤..5

4.4.1SwitchA的配置..5

4.4.2SwitchB的配置..6

4.4.3CoreSwitch的配置..6

4.4.4验证结果..7

5动态配置举例...7

5.1组网需求..7

5.2使用版本..8

5.3配置思路..9

5.4配置步骤..9

5.4.1HostA的配置..9

5.4.2HostB的配置..10

5.4.3HostC的配置..10

5.4.4Switch的配置..11

5.4.5Device的配置..13

5.4.6RADIUSserver的配置..14

5.4.7验证结果..17

6相关资料...17

1 特性简介

MACVLAN是一种基于MAC地址来划分VLAN的方式。

当端口收到一个untagged报文后,设备将以报文的源MAC地址为匹配关键字,通过查找MACVLAN表项来获知该终端绑定的VLAN,从而实现将指定终端的报文在指定VLAN中转发。

该方式能够精确、灵活的实现用户终端与VLAN的绑定。

MACVLAN表项有两种生成方式:

静态配置和动态配置。

● 静态配置:

通过命令行将终端的MAC地址和VLAN进行绑定,生成一条MACVLAN表项。

● 动态配置:

和基于MAC的接入认证方式(比如MAC地址认证或者基于MAC的802.1X认证)联合使用。

如果用户发起认证请求,认证服务器会对认证用户名和密码进行验证,如果通过,则会下发VLAN信息。

此时设备就可根据认证请求报文的源MAC地址和下发的VLAN信息生成MACVLAN表项,并自动将MACVLAN添加到端口允许通过的untaggedVLAN列表中。

用户下线后,设备又自动删除MACVLAN表项,并将MACVLAN从端口允许通过的VLAN列表中删除。

2 使用场合

移动或者无线接入的组网环境中,用户接入VLAN固定,但是接入端口不固定。

要求用户使用接入设备的任何端口接入网络时,均能划分到同一VLAN。

3 注意事项

● MACVLAN只能在Hybrid端口使能,所以在使能MACVLAN前,请将端口的链路类型配置为hybrid。

● MACVLAN有静态配置和动态配置两种方式,但是同一MAC地址只能绑定一个VLAN。

因此,如果已进行了静态配置,而动态下发的绑定关系与静态配置不一致,则动态下发失败,用户不能通过认证;反之,如果动态下发已生效,而静态配置与动态下发的不一致,则静态配置失败。

● 采用动态方式配置MACVLAN时需要基于MAC地址的AAA远程认证的配合,网络中需要部署AAA认证服务器,服务器必须能够下发VLAN。

● MACVLAN的配置会影响聚合成员端口的选中状态,所以,建议不要在聚合成员端口上配置MACVLAN功能。

4 静态配置举例

4.1 组网需求

● 如图1所示,SwitchA和SwitchB的GigabitEthernet1/1端口分别连接到两个会议室,Laptop1和Laptop2是会议用笔记本电脑,会在两个会议室间移动使用。

● Laptop1属于部门1,Laptop2属于部门2。

两个部门间使用VLAN100和VLAN200进行隔离。

现要求这两台笔记本电脑无论在哪个会议室使用,均只能访问自己部门的服务器,即Server1和Server2。

● Laptop1和Laptop2的MAC地址分别为000d-88f8-4e71、0014-222c-aa69。

图1MACVLAN静态配置组网图

4.2 使用版本

本举例是在COMWAREV500R002B74D001版本上进行配置和验证的。

4.3 配置思路

● 两台终端使用同一端口接入公司网络,但是需要划分到不同VLAN。

所以本案例基于MAC来划分VLAN,而不能基于端口来划分VLAN。

● 因为本案例中只有两个接入终端,而且终端的MAC地址已知,接入时不需要认证,所以采用静态配置的方式来划分MACVLAN。

4.4 配置步骤

以下配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下配置不冲突。

4.4.1 SwitchA的配置

1.配置步骤

#创建VLAN100和VLAN200。

system-view

[SwitchA]vlan100

[SwitchA-vlan100]quit

[SwitchA]vlan200

[SwitchA-vlan200]quit

#创建Laptop1的MAC地址与VLAN100的关联,创建Laptop2的MAC地址与VLAN200的关联。

[SwitchA]mac-vlanmac-address000d-88f8-4e71vlan100

[SwitchA]mac-vlanmac-address0014-222c-aa69vlan200

#配置终端的接入端口:

Laptop1和Laptop2均可能从GigabitEthernet1/1接入,将GigabitEthernet1/1的端口类型配置为Hybrid,并使其在发送VLAN100和VLAN200的报文时去掉VLANTag;开启GigabitEthernet1/1端口的MAC-VLAN功能。

[SwitchA]interfaceGigabitEthernet1/1

[SwitchA-GigabitEthernet1/1]portlink-typehybrid

[SwitchA-GigabitEthernet1/1]mac-vlantriggerenable

[SwitchA-GigabitEthernet1/1]mac-vlanenable

[SwitchA-GigabitEthernet1/1]quit

#为了终端能够访问Server1和Server2,需要将上行端口GigabitEthernet1/2的端口类型配置为Trunk,并允许VLAN100和VLAN200的报文通过。

[SwitchA]interfaceGigabitEthernet1/2

[SwitchA-GigabitEthernet1/2]portlink-typetrunk

[SwitchA-GigabitEthernet1/2]porttrunkpermitvlan100200

[SwitchA-GigabitEthernet1/2]quit

2.配置文件

#

mac-vlanmac-address000d-88f8-4e71vlan100priority0

mac-vlanmac-address0014-222c-aa69vlan200priority0

#

vlan100

#

vlan200

#

interfaceGigabitEthernet1/1

portlink-modebridge

portlink-typehybrid

mac-vlanenable

mac-vlantriggerenable

#

interfaceGigabitEthernet1/2

portlink-modebridge

portlink-typetrunk

porttrunkpermitvlan1100200

4.4.2 SwitchB的配置

SwitchB的配置与SwitchA完全一致,这里不再赘述。

4.4.3 CoreSwitch的配置

1.配置步骤

#创建VLAN100和VLAN200,并将GigabitEthernet1/13加入VLAN100,GigabitEthernet1/14加入VLAN200。

system-view

[CoreSwitch]vlan100

[CoreSwitch-vlan100]portgigabitethernet1/13

[CoreSwitch-vlan100]quit

[CoreSwitch]vlan200

[CoreSwitch-vlan200]portgigabitethernet1/14

[CoreSwitch-vlan200]quit

#配置GigabitEthernet1/3和GigabitEthernet1/4端口为Trunk端口,均允许VLAN100和VLAN200的报文通过。

[CoreSwitch]interfacegigabitethernet1/3

[CoreSwitch-GigabitEthernet1/3]portlink-typetrunk

[CoreSwitch-GigabitEthernet1/3]porttrunkpermitvlan100200

[CoreSwitch-GigabitEthernet1/3]quit

[CoreSwitch]interfacegigabitethernet1/4

[CoreSwitch-GigabitEthernet1/4]portlink-typetrunk

[CoreSwitch-GigabitEthernet1/4]porttrunkpermitvlan100200

[CoreSwitch-GigabitEthernet1/4]quit

2.配置文件

#

vlan100

#

vlan200

#

interfaceGigabitEthernet1/3

portlink-modebridge

portlink-typetrunk

porttrunkpermitvlan1100200

#

interfaceGigabitEthernet1/4

portlink-modebridge

portlink-typetrunk

porttrunkpermitvlan1100200

#

interfaceGigabitEthernet1/13

portlink-modebridge

portaccessvlan100

#

interfaceGigabitEthernet1/14

portlink-modebridge

portaccessvlan200

4.4.4 验证结果

(1) Laptop1只能访问Server1,不能访问Server2;Laptop2只能访问Server2,不能访问Server1。

(2) 在SwitchA和SwitchB上可以查看到Laptop1和VLAN100、Laptop2和VLAN200的静态MACVLAN地址表项已经生成。

[SwitchA]displaymac-vlanall

ThefollowingMACVLANaddressesexist:

S:

Static D:

Dynamic

MACADDR MASK VLANID PRIO STATE

--------------------------------------------------------

000d-88f8-4e71 ffff-ffff-ffff 100 0 S

0014-222c-aa69 ffff-ffff-ffff 200 0 S

TotalMACVLANaddresscount:

2

5 动态配置举例

5.1 组网需求

某公司为了实现通信安全以及隔离广播报文,给不同的部门指定了不同的VLAN。

● 销售部属于VLAN2;技术支持部属于VLAN3;研发部属于VLAN4。

● Meetingroom为员工提供了临时办公场所。

终端可以通过Switch的任意端口接入公司网络,但接入后只能划分到自己部门所在的VLAN。

如图2所示,HostA、HostB、HostC分别归属于VLAN2、VLAN3、VLAN4。

● 为了通信安全,终端必须通过802.1X认证后才能接入网络。

图2MACVLAN动态配置组网图

5.2 使用版本

本举例中:

● Switch和Device设备使用的是COMWAREV500R002B74D001版本。

● iMC使用的版本信息如图3所示。

图3iMC版本信息

5.3 配置思路

● 因为终端可能使用同一端口接入公司网络,但是需要划分到不同VLAN。

所以本案例基于MAC来划分VLAN,而不能基于端口来划分VLAN。

● 因为本案例接入终端的MAC地址未知,而且要求进行802.1X接入认证,所以采用动态配置的方式来划分MACVLAN。

5.4 配置步骤

以下配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下配置不冲突。

5.4.1 HostA的配置

#在PC机上安装H3CiNode智能管理客户端。

#在iNode上创建一个新连接,选择接入认证协议类型为802.1X,选择连接类型为普通连接,用户名为UserA,密码为aaa。

#将PC的IP地址设定为1.1.2.2(也可以通过DHCPserver动态分配,1.1.2.1/24网段即可),子网掩码设定为255.255.255.0,默认网关的IP地址为1.1.2.1/24。

5.4.2 HostB的配置

#在PC机上安装H3CiNode智能管理客户端。

#在iNode上创建一个新连接,选择接入认证协议类型为802.1X,选择连接类型为普通连接,用户名为UserB,密码为bbb。

#将PC的IP地址设定为1.1.3.2(也可以通过DHCPserver动态分配,1.1.3.1/24网段即可),子网掩码设定为255.255.255.0,默认网关的IP地址为1.1.3.1/24。

5.4.3 HostC的配置

#在PC机上安装H3CiNode智能管理客户端。

#在iNode上创建一个新连接,选择接入认证协议类型为802.1X,选择连接类型为普通连接,用户名为UserC,密码为ccc。

#将PC的IP地址设定为1.1.4.2(也可以通过DHCPserver动态分配,1.1.4.1/24网段即可),子网掩码设定为255.255.255.0,默认网关的IP地址为1.1.4.1/24。

5.4.4 Switch的配置

1.配置步骤

(1) 配置AAA认证、授权。

#创建RADIUS认证方案macvlan,指定认证和计费服务器的IP地址均为192.168.1.15,密钥均为expert(该参数需要和iMC服务器上的配置保持一致),认证时不需要携带域名。

system-view

[Switch]radiusschememacvlan

NewRadiusscheme

[Switch-radius-macvlan]server-typeextended

[Switch-radius-macvlan]primaryauthentication192.168.1.15

[Switch-radius-macvlan]primaryaccounting192.168.1.15

[Switch-radius-macvlan]keyauthenticationexpert

[Switch-radius-macvlan]keyaccountingexpert

[Switch-radius-macvlan]user-name-formatwithout-domain

[Switch-radius-macvlan]quit

#配置域参数。

因为所有用户上线都需要进行认证,所以直接使用缺省域system,在system下进行配置。

[Switch]domainsystem

[Switch-isp-system]authenticationlan-accessradius-schememacvlan

[Switch-isp-system]authorizationlan-accessradius-schememacvlan

[Switch-isp-system]accountinglan-accessradius-schememacvlan

[Switch-isp-system]quit

(2) 配置802.1X功能。

#全局使能802.1X功能。

[Switch]undoport-securityenable

[Switch]dot1x

802.1Xisenabledglobally.

#使能接口Ethernet1/2、Ethernet1/3和Ethernet1/4的802.1X功能。

[Switch]dot1xinterfaceethernet1/2toethernet1/4

802.1xisenabledonportEthernet1/2.

802.1xisenabledonportEthernet1/3.

802.1xisenabledonportEthernet1/4.

(3) 配置MACVLAN

#分别在端口Ethernet1/2、Ethernet1/3和Ethernet1/4下进行如下配置:

端口类型配置为Hybrid,使能MACVLAN功能。

[Switch]interfaceethernet1/2

[Switch-Ethernet1/2]portlink-typehybrid

[Switch-Ethernet1/2]mac-vlanenable

[Switch-Ethernet1/2]quit

[Switch]interfaceethernet1/3

[Switch-Ethernet1/3]portlink-typehybrid

[Switch-Ethernet1/3]mac-vlanenable

[Switch-Ethernet1/3]quit

[Switch]interfaceethernet1/4

[Switch-Ethernet1/4]portlink-typehybrid

[Switch-Ethernet1/4]mac-vlanenable

[Switch-Ethernet1/4]quit

#将端口Ethernet1/5的端口类型配置为Trunk,允许VLAN2、VLAN3和VLAN4通过。

[Switch]interfaceethernet1/5

[Switch-Ethernet1/5]portlink-typetrunk

[Switch-Ethernet1/5]porttrunkpermitvlan2to4

Pleasewait...Done.

[Switch-Ethernet1/5]quit

2.配置文件

#

dot1x

#

radiusschememacvlan

server-typeextended

primaryauthentication192.168.1.15

primaryaccounting192.168.1.15

keyauthenticationexpert

keyaccountingexpert

user-name-formatwithout-domain

#

domainsystem

authenticationlan-accessradius-schememacvlan

authorizationlan-accessradius-schememacvlan

accountinglan-accessradius-schememacvlan

#

interfaceEthernet1/2

portlink-typehybrid

porthybridvlan1untagged

mac-vlanenable

dot1x

#

interfaceEthernet1/3

portlink-typehybrid

porthybridvlan1untagged

mac-vlanenable

dot1x

#

interfaceEthernet1/4

portlink-typehybrid

porthybridvlan1untagged

mac-vlanenable

dot1x

#

interfaceEthernet1/5

portlink-typetrunk

porttrunkpermitvlan1to4

5.4.5 Device的配置

1.配置步骤

#Ethernet1/1是一个三层接口用于认证服务器的接入,IP地址为192.168.1.56。

system-view

[Devic