L003003035Metaspolit之二SNMP信息扫描.docx

《L003003035Metaspolit之二SNMP信息扫描.docx》由会员分享,可在线阅读,更多相关《L003003035Metaspolit之二SNMP信息扫描.docx(10页珍藏版)》请在冰豆网上搜索。

L003003035Metaspolit之二SNMP信息扫描

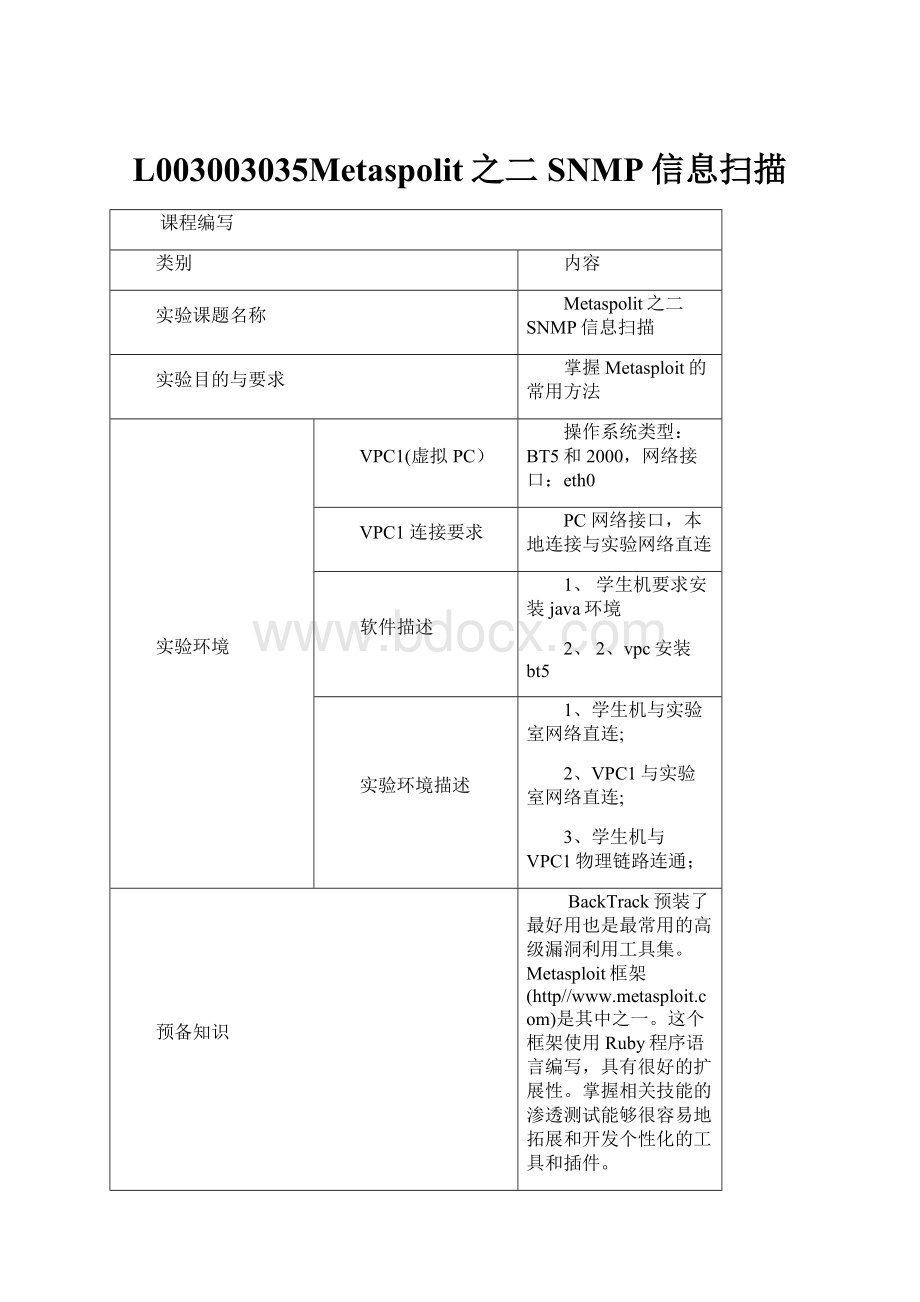

课程编写

类别

内容

实验课题名称

Metaspolit之二SNMP信息扫描

实验目的与要求

掌握Metasploit的常用方法

实验环境

VPC1(虚拟PC)

操作系统类型:

BT5和2000,网络接口:

eth0

VPC1 连接要求

PC网络接口,本地连接与实验网络直连

软件描述

1、学生机要求安装java环境

2、2、vpc安装bt5

实验环境描述

1、学生机与实验室网络直连;

2、VPC1与实验室网络直连;

3、学生机与VPC1物理链路连通;

预备知识

BackTrack预装了最好用也是最常用的高级漏洞利用工具集。

Metasploit框架(http//)是其中之一。

这个框架使用Ruby程序语言编写,具有很好的扩展性。

掌握相关技能的渗透测试能够很容易地拓展和开发个性化的工具和插件。

框架可以分成三大类组成部分:

库、接口和模块。

这里关注的重点是各个接口和模块的能力。

Interfaces(控制台、CLI,Web、GUI)为处理模块(漏洞利用、有效载荷、辅助工具、加密引挚、Nops)提供操作接口。

每个模块都有自己的价值,在渗透测试中起到不同的作用。

1、漏洞利用是一串验证性代码,为针对目标系统的特定漏洞开发。

2、有效载荷是一段恶意代码,可能是漏洞验证程序的一部分,也可能是独立编译用来在目标系统运行任意命令。

3、辅助工具是一个工具集,用于扫描、嗅探、区域拨号、获取指纹以及其他安全评估任务。

4、加密引擎开发用来加密渗透测试中的有效载荷,以对抗杀毒软件、防火墙、IDS/IPS以及其他类似的反恶意软件的查杀。

5、NOP(空操作)是一个汇编指令,通常插入在shellcode中,不起任何作用,只是用来为有效载荷占位。

简单网管协议(SNMP)通常用于网络设备中,用来报告带宽利用率、冲突率以及其它信息。

然而,一些操作系统也包含SNMP服务器软件,主要用来提供类似CPU利用率、空闲内存以及其它系统状态信息。

可访问的SNMP服务器能泄漏关于特定系统相当多的信息,甚至会导致设备被远程攻陷。

如果你能得到具有可读/写权限的Cisco路由器SNMP团体字符串,便可以下载整个路由器的配置,对其进行修改,并把传回到路由器中。

实验内容

在Metasploit中扫描SNMP信息

实验步骤

1、学生单击实验拓扑按钮,进入实验场景,进入目标主机,(第一次启动目标主机,还需要安装java空间),如

图所示:

2、打开目标主机bt5,进入如下命令行模式,然后输入startx进入图形界面。

新手我们建议进入图形界面进行相应的操作。

如图所示:

3、进入图形化界面后,可以看到BackTrack的整个界面,如图所示:

4、MSFConsole是最有效率、最有能力、多合一的接口之一,方便渗透测试者更好地利用漏洞利用程序框架。

可以在BackTrack-ExploitationTools-NetworkExploitationTools-MetasploitFramework-msfconsole启动,如图所示:

5、搜索当前系统内可用snmp扫描模块。

命令为:

searchsnmp。

如图所示:

6、使用auxiliary/scanner/snmp/snmp_enum模块,命令为:

useauxiliary/scanner/snmp/snmp_enum。

如图所示:

7、接着用showoptions,可以看到snmp_enum插件的帮助说明,如图所示:

8、设置扫描范围,命令为setRHOSTS192.168.142.1/24,如图所示:

9、设置扫描线程,命令为;setTHREADS10,如图所示:

10、接下来开始扫描,命令为:

run,可以看到已经扫描到外部机器,但是目前都被拒绝访问了。

如图所示:

11、另外msf中还包含一个snmp_login模块,利用scanner/snmp/snmp_login模块,你可以尝试对一个IP或一段IP使用字典来猜解SNMP团体字符串。

如图所示:

12、showoptions可以查看该插件的帮助信息,如图所示:

13、接下来跟上个插件的用法一样,设置目标ip,线程,批量扫描数量,run开始扫描,如图所示:

14、接下来该插件就会利用字典来进行猜测设置的目标snmp登录信息,如图所示:

15、这个扫描比较耗费时间,也是渗透测试的一个步骤,大家可以再详细了解一下其他的snmp插件,使用方法基本都是差不多。

实验完毕,关闭虚拟机和所有窗