AAA认证设置.docx

《AAA认证设置.docx》由会员分享,可在线阅读,更多相关《AAA认证设置.docx(13页珍藏版)》请在冰豆网上搜索。

AAA认证设置

AAA认证

一、准备条件

1.1windows虚拟机一台

1.2路由器一台(我采用的是CISCO3600)

1.3要求windows虚拟机与真机进行连通

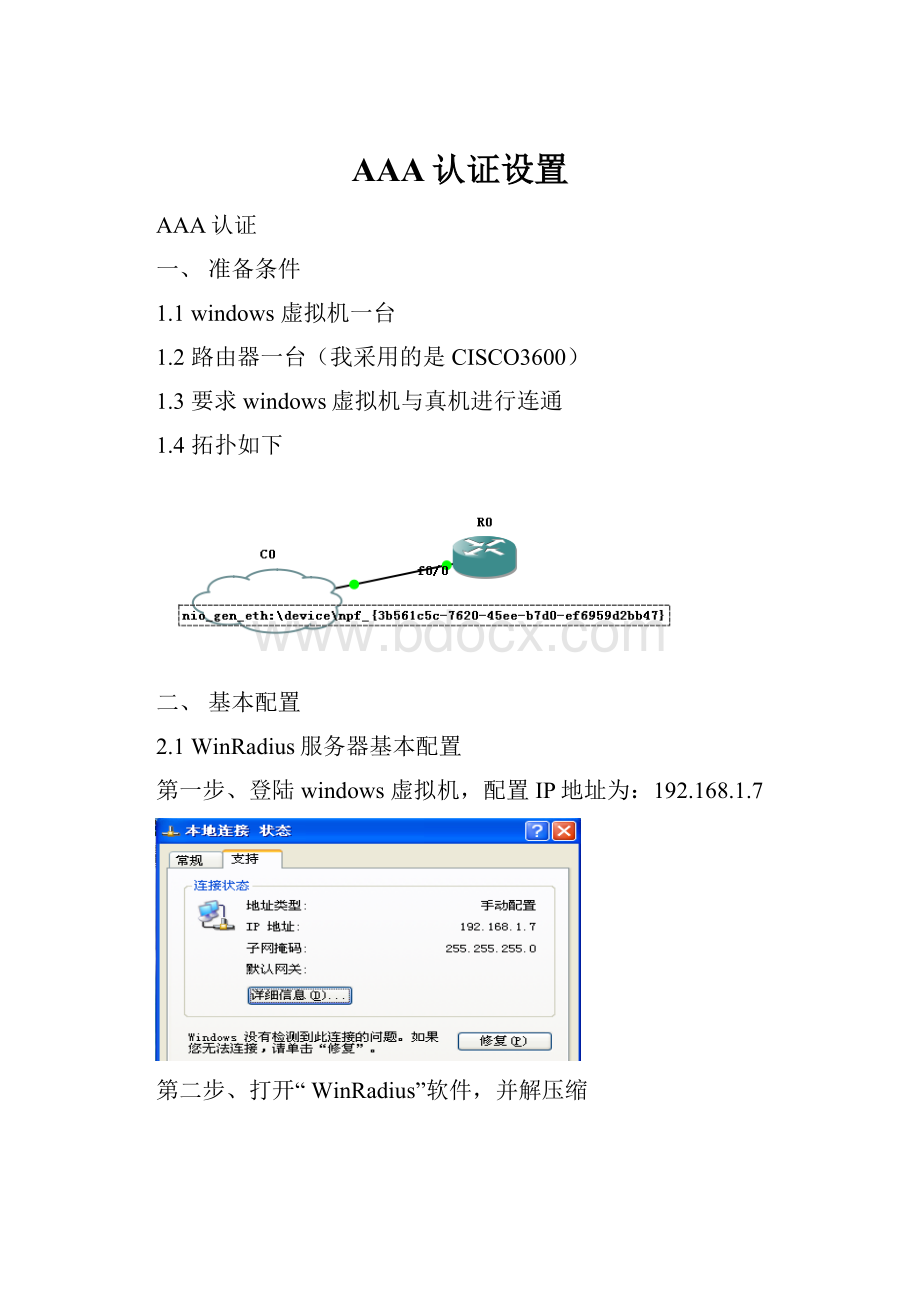

1.4拓扑如下

二、基本配置

2.1WinRadius服务器基本配置

第一步、登陆windows虚拟机,配置IP地址为:

192.168.1.7

第二步、打开“WinRadius”软件,并解压缩

第三步、在解压缩的文件里,打开“

”服务,出现如下图所示:

“加载账户数据失败”

第四步、点击《设置——数据库》出现下图,在点击图中的《自动配置ODBC》

第五步、根据上图日志提示:

重新启动“WinRadius”服务,服务器启动正常

第六步、点击《设置——系统》出现下图,确定认证端口:

1812,计费端口:

1813

第七步、点击《设置——多重密钥》出现下图,其中对于IP[NAS]填写:

AAA路由器与交换机的管理地址,采用密钥填写:

交换机、路由器与WinRadius服务器之间的认证密钥。

在此,我以路由器192.168.1.1,密钥为123为例。

最后点击“添加”。

第八步、点击《操作——添加账号》。

此处以用户名:

wang,口令为:

wang

第九步、查看新增加的账号:

wang《操作——查询——查用户信息》

2.2路由器基本配置

首先、对路由器的接口F0/0配置IP地址并激活该端口

Router#shruninterf0/0

Buildingconfiguration...

Currentconfiguration:

96bytes

!

interfaceFastEthernet0/0

ipaddress192.168.1.1255.255.255.0

duplexauto

speedauto

end

Router#

其次、测试路由器与WinRadius服务器之间的网络是否正常通讯

Router#ping192.168.1.7

Typeescapesequencetoabort.

Sending5,100-byteICMPEchosto192.168.1.7,timeoutis2seconds:

!

!

!

!

!

Successrateis100percent(5/5),round-tripmin/avg/max=4/14/36ms

Router#

最后、测试路由器与客户机(telnet该路由器的客户端)能否正常通讯

Router#ping192.168.1.8

Typeescapesequencetoabort.

Sending5,100-byteICMPEchosto192.168.1.8,timeoutis2seconds:

!

!

!

!

!

Successrateis100percent(5/5),round-tripmin/avg/max=4/12/48ms

Router#

三、AAA认证配置

Router(config)#aaanew-model(启用AAA认证)

Router(config)#usernamexiongpasswordxiong(创建本地用户与口令)

aaaauthenticationloginhahagroupradiuslocal(先进行radius服务器认证,在radius服务器不可达时,采用本地认证)

aaaauthenticationloginhehenone(登陆不进行认证)

noradius-serverhost192.168.1.7auth-port1645acct-port1646(关闭默认的认证、授权端口与审计端口)

radius-serverhost192.168.1.7auth-port1812acct-port1813key123(改写通用的认证、授权端口与审计端口,同时配置路由器与radius服务器之间的口令123)

Router(config)#linevty04

Router(config-line)#loginauthenticationhaha(当用户telnet该路由器时,调用认证haha进行认证)

Router(config-line)#exit

Router(config)#linecon0

Router(config-line)#loginauthenticationhehe(当用户con该路由器时,调用认证heh进行认证)

Router(config-line)#end

路由器具体配置如下:

Router#shrun

Buildingconfiguration...

Currentconfiguration:

720bytes

!

version12.4

servicetimestampsdebugdatetimemsec

servicetimestampslogdatetimemsec

noservicepassword-encryption

!

hostnameRouter

!

boot-start-marker

boot-end-marker

!

!

aaanew-model

!

!

aaaauthenticationloginhahagroupradiuslocal

aaaauthenticationloginhehenone

!

aaasession-idcommon

memory-sizeiomem5

!

!

ipcef

!

!

usernamexiongpassword0xiong

!

!

!

!

interfaceFastEthernet0/0

ipaddress192.168.1.1255.255.255.0

duplexauto

speedauto

!

iphttpserver

!

radius-serverhost192.168.1.7auth-port1812acct-port1813key123

!

control-plane

!

!

linecon0

loginauthenticationhehe

lineaux0

linevty04

loginauthenticationhaha

!

!

end

Router#

Router#shrun

Buildingconfiguration...

Currentconfiguration:

720bytes

!

version12.4

servicetimestampsdebugdatetimemsec

servicetimestampslogdatetimemsec

noservicepassword-encryption

!

hostnameRouter

!

boot-start-marker

boot-end-marker

!

aaanew-model

!

!

aaaauthenticationloginhahagroupradiuslocal

aaaauthenticationloginhehenone

!

aaasession-idcommon

memory-sizeiomem5

!

!

ipcef

!

usernamexiongpassword0xiong

!

interfaceFastEthernet0/0

ipaddress192.168.1.1255.255.255.0

duplexauto

speedauto

!

iphttpserver

!

radius-serverhost192.168.1.7auth-port1812acct-port1813key123

!

control-plane

!

linecon0

loginauthenticationhehe

lineaux0

linevty04

loginauthenticationhaha

!

!

end

Router#

四、测试

4.1用客户机telnet该路由器成功(用radius服务器的用户wang进行验证)

同时在WinRadius服务器上查看相应的日志

4.2当WinRadius服务器出现异常,我们在用“wang”登陆时,就失败了,同时,只能采用本地账户“xiong”登陆来进行管理该路由器

路由器PING不同WinRadius服务器

客户机用wang登陆失败

采用本地xiong登陆成功

五、用密文进行认证

Router(config)#enablesecret123456

用shrun查看刚配置的口令

enablesecret5$1$cGdg$Um3fHK8td9KRSKAG.5Lst.

把上面记录好的密钥口令保存好,同时要记住它所对应的明文口令

在路由器上修改与服务器之间的认证:

Router(config)#radius-serverhost192.168.1.7auth-port1812acct-port1813key$1$cGdg$Um3fHK8td9KRSKAG.5Lst.

最后,一样正常登陆

采用同样的方式对服务器上用户wang的密码进行更换成密文的口令(只要确定在20个字符以内)