XX等保测评漏洞扫描报告.docx

《XX等保测评漏洞扫描报告.docx》由会员分享,可在线阅读,更多相关《XX等保测评漏洞扫描报告.docx(18页珍藏版)》请在冰豆网上搜索。

XX等保测评漏洞扫描报告

第一章网站系统漏洞扫描

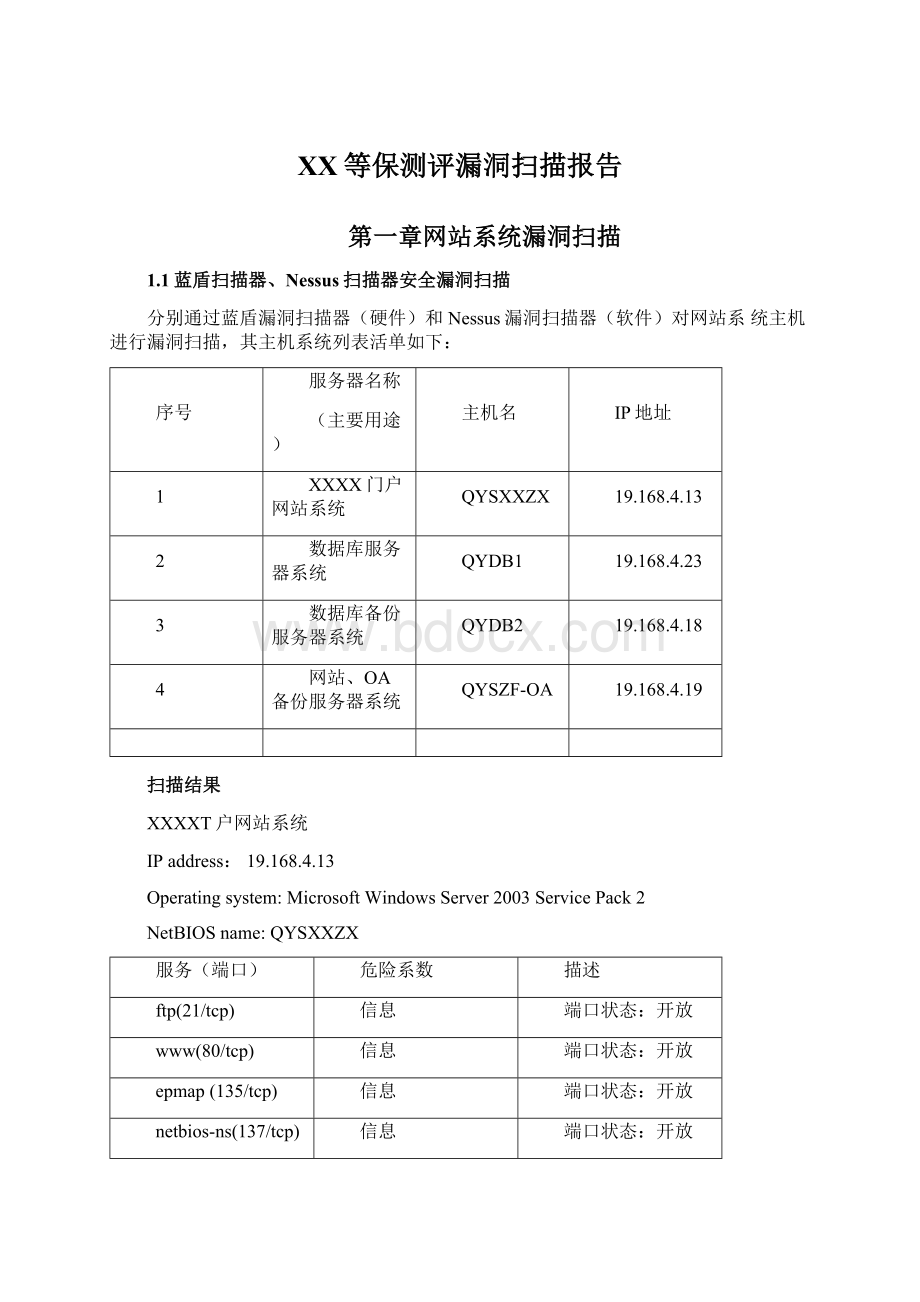

1.1蓝盾扫描器、Nessus扫描器安全漏洞扫描

分别通过蓝盾漏洞扫描器(硬件)和Nessus漏洞扫描器(软件)对网站系统主机进行漏洞扫描,其主机系统列表活单如下:

序号

服务器名称

(主要用途)

主机名

IP地址

1

XXXX门户网站系统

QYSXXZX

19.168.4.13

2

数据库服务器系统

QYDB1

19.168.4.23

3

数据库备份服务器系统

QYDB2

19.168.4.18

4

网站、OA备份服务器系统

QYSZF-OA

19.168.4.19

扫描结果

XXXXT户网站系统

IPaddress:

19.168.4.13

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYSXXZX

服务(端口)

危险系数

描述

ftp(21/tcp)

信息

端口状态:

开放

www(80/tcp)

信息

端口状态:

开放

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

mysql(3306/tcp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

unknow(5555/tcp)

信息

端口状态:

开放

unknow(9888/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

非常安全

生成记录总数:

32

高危险级别总数:

0

中危险级别总数:

0

信息类总数:

32

教据库服务器系统

IPaddress:

19.168.4.23

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYDB1

服务(端口)

危险系数

描述

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

unknow(1031/tcp)

信息

端口状态:

开放

oracle_tnslsnr(1521/ctp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

oracle_application_server(5520/tcp)

信息

端口状态:

开放

unknow(9888/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

非常安全

生成记录总数:

26

高危险级别总数:

0

中危险级别总数:

0

信息类总数:

26

数据库备份服务器系统

IPaddress:

19.168.4.18

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYDB2

服务(端口)

危险系数

描述

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

unknow(1114/tcp)

信息

端口状态:

开放

oracle_tnslsnr(1521/ctp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

unknow(9889/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

非常安全

生成记录总数:

29

高危险级别总数:

0

中危险级别总数:

0

信息类总数:

29

网站、OA备份服务器系统

IPaddress:

19.168.4.19

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYSZF-OA

服务(端口)

危险系数

描述

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

mssql(1433/tcp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

unknow(7320/tcp)

信息

端口状态:

开放

www(8080/tcp)

信息

端口状态:

开放

unknow(9889/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

比较安全

生成记录总数:

29

高危险级别总数:

0

中危险级别总数:

1

信息类总数:

28

通过扫描结果可知,服务器存在一个危险级别为中等的漏洞,漏洞扫描及解决方案如下表所小:

编勺

漏洞名称

漏洞描述及解决方案

危险等

级

1

MS09-004:

SQLServer中可能

允许远程执行代码

漏洞

漏洞描述:

MicrosoftSQLServer是一款流行的SQL数据库系统。

SQLServer的sp_replwritetovarbin扩展存储过程中

存在堆溢出漏洞。

如果远程攻击者在参数中提供了

未初始化变量的话,就可以触发这个溢出,向可控

的位置写入内存,导致以有漏洞SQLServer进程的

权限执行任意代码。

解决方案:

J商补丁:

Microsoft

—

Microsoft已经为此发布了一个安全公告(MS09-004)

以及相应补丁:

MS09-004:

VulnerabilityinMicrosoftSQLServerCouldAllowRemoteCodeExecution(959420)链接:

09-004.mspx?

pf=true

中

1.2RMAppscan安全漏洞扫描器扫描

通过RMAppscan在分别从内部和外部网络对XXXX门户网站系统(B/S架构)进行漏洞扫描,其地址活单如下:

序号

系统名称

地址

1

门户网站系统(外网)

http:

//www.XXXX

2

门户网站系统(内网)

http:

//19.168.4.13

扫描结果

门户网站系统(外网)

http:

//www.XXXX

1

跨站点脚本编制

漏洞描述:

可能会窃取或操纵客户会话和cookie,它们可能用于

模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

存在漏洞的贝面:

http:

//www.XXXXpt>alert(33119)

解决方案:

补救方法在于对用户输入进行清理。

通过验证用户输入未包含危险字符,便可能防止恶意的用户导致应用程序执彳川划外的任务,例如<>(尖括号),|(竖线符号)、&(&符号)、

;(分V)、$(美兀付v)等。

中

2

检测到应用程序测试脚本

漏洞描述:

可能会下载临时脚本文件,这会泄露应用程序逻辑及其他诸如用户名和密码之类的敏感信息存在漏洞的贝面:

http:

//www.XXXX/web/test/

解决方案:

E将测试/暂时脚本遗留在服务器上,未来要避免出现这个情况。

低

3

ApacheAXIS不存在的JavaWeb

Service路径泄露

漏洞描述:

请求Apache/Axis中不存在的Web服务的WSDL

资源,会出现错误页面,显现Apache/Axis虚拟路径的物理路径。

存在漏洞的贝面:

http:

//www.XXXX

wsdl

解决方案:

检查Apache是否有取新的升级补丁或修订程序

低

门户网站系统(内网)

http:

//19.168.4.13

编与

漏洞名称

漏洞描述及解决方案

危险

等级

1

跨站点脚本编制

漏洞描述:

可能会窃取或操纵客户会话和cookie,它们可能用于

模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

存在漏洞的贝面:

http:

//19.168.4.13/channel/001001007?

>”‘>

解决方案:

补救方法在于对用户输入进行清理。

通过验证用户输入未包含危险字符,便可能防止恶意的用户导致应用程序执彳川划外的任务,例如<>(尖括号),|(竖线符号)、&(&符号)、

;(分V)、$(美兀付v)等。

中

2

检测到应用程序测试脚本

漏洞描述:

可能会下载临时脚本文件,这会泄露应用程序逻辑及其他诸如用户名和密码之类的敏感信息存在漏洞的贝面:

http:

//19.168.443/web/test/

解决方案:

E将测试/暂时脚本遗留在服务器上,未来要避免出现这个情况。

低

3

ApacheAXIS不存在的JavaWeb

Service路径泄露

漏洞描述:

请求Apache/Axis中不存在的Web服务的WSDL

资源,会出现错误页面,显现Apache/Axis虚拟路径的物理路径。

存在漏洞的贝面:

http:

//19.168.4.13/axis/noSuchWebService.jws?

wsdl

解决方案:

检查Apache是否有取新的升级补丁或修订程序

低

第二章OA系统漏洞扫描

2.1蓝盾扫描器、Nessus扫描器安全漏洞扫描

分别通过蓝盾漏洞扫描器(硬件)和Nessus漏洞扫描器(软件)在内部网络对OA系统各主机系统进行漏洞扫描,其主机系统列表活单如下:

序号

服务器名称

(主要用途)

主机名

IP地址

1

OA服务系统

QYXXZX

19.168.4.9

2

数据库服务器系统

QYDB1

19.168.4.23

3

数据库备份服务器系统

QYDB2

19.168.4.18

4

网站、OA备份服务器系统

QYSZF-OA

19.168.4.19

扫描结果

OA服务器系统

IPaddress:

19.168.4.9

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYXXZX

服务(端口)

危险系数

描述

www(80/tcp)

信息

端口状态:

开放

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

unknow(5555/tcp)

信息

端口状态:

开放

unknow(7320/tcp)

信息

端口状态:

开放

unknow(9888/tcp)

信息

端口状态:

开放

unknow(10000/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

非常安全

生成记录总数:

24

高危险级别总数:

0

中危险级别总数:

0

信息类总数:

24

教据库服务器系统

IPaddress:

19.168.4.23

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYDB1

服务(端口)

危险系数

描述

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

unknow(1031/tcp)

信息

端口状态:

开放

oracle_tnslsnr(1521/ctp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

oracle_application_server(5520/tcp)

信息

端口状态:

开放

unknow(9888/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

非常安全

生成记录总数:

26

高危险级别总数:

0

中危险级别总数:

0

信息类总数:

26

数据库备份服务器系统

IPaddress:

19.168.4.18

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYDB2

服务(端口)

危险系数

描述

epmap(135/tcp)

信息

端口状态:

开放

netbios-ns(137/tcp)

信息

端口状态:

开放

smb(139/tcp)

信息

端口状态:

开放

cifs(445/tcp)

信息

端口状态:

开放

dce-rpc(1025/tcp)

信息

端口状态:

开放

unknow(1114/tcp)

信息

端口状态:

开放

oracle_tnslsnr(1521/ctp)

信息

端口状态:

开放

dce-rpc(5168/tcp)

信息

端口状态:

开放

unknow(9889/tcp)

信息

端口状态:

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

非常安全

生成记录总数:

29

高危险级别总数:

0

中危险级别总数:

0

信息类总数:

29

网站、OA备份服务器系统

IPaddress:

19.168.4.19

Operatingsystem:

MicrosoftWindowsServer2003ServicePack2

NetBIOSname:

QYSZF-OA

服务(端口)

危险系数

描述

epmap(135/tcp)

信息

端口状态

开放

netbios-ns(137/tcp)

信息

端口状态

开放

smb(139/tcp)

信息

端口状态

开放

cifs(445/tcp)

信息

端口状态

开放

dce-rpc(1025/tcp)

信息

端口状态

开放

mssql(1433/tcp)

信息

端口状态

开放

dce-rpc(5168/tcp)

信息

端口状态

开放

unknow(7320/tcp)

信息

端口状态

开放

www(8080/tcp)

信息

端口状态

开放

unknow(9889/tcp)

信息

端口状态

开放

漏洞扫描结果如下:

本主机系统比较安全,并没发现高危或可利用的漏洞,安全等级为:

比较安全

生成记录总数:

29

高危险级别总数:

0

中危险级别总数:

1

信息类总数:

28

通过扫描结果可知,服务器存在一个危险级别为中等的漏洞,漏洞扫描及解决方

案如下表所小

编与

漏洞名称

漏洞描述及解决方案

危险等级

1

MS09-004:

SQLServer中可能

允许远程执行代码

漏洞

漏洞描述:

MicrosoftSQLServer是一款流行的SQL数据库系统。

SQLServer的sp_replwritetovarbin扩展存储过程中

存在堆溢出漏洞。

如果远程攻击者在参数中提供了

未初始化变量的话,就可以触发这个溢出,向可控

的位置写入内存,导致以有漏洞SQLServer进程的

权限执行任意代码。

解决方案:

J商补丁:

Microsoft

—

Microsoft已经为此发布了一个安全公告(MS09-004)

以及相应补丁:

MS09-004:

VulnerabilityinMicrosoftSQLServer

CouldAllowRemoteCodeExecution(959420)

链接:

09-004.mspx?

pf=true

中

2.2RMAppscan安全漏洞扫描器扫描

扫描结果

通过旧MAppScanM活远市信息化装备办公室。

倏统(http:

//19.168.4.9)

进行漏洞扫描得知,活远市信息化装备办公室OA系统比较安全,并没发现高危

或可利用的漏洞。

OA系统(内网)

http:

//19.168.4.9

编与

漏洞名称

漏洞描述及解决方案

危险

等级

1

无

漏洞描述:

无

解决方案:

无

无