AIX安全配置规范.docx

《AIX安全配置规范.docx》由会员分享,可在线阅读,更多相关《AIX安全配置规范.docx(37页珍藏版)》请在冰豆网上搜索。

AIX安全配置规范

AIX操作系统安全配置规范

2011年3月

第1章概述

1.1适用范围

适用于中国电信使用AIX操作系统的设备。

本规范明确了安全配置的基本要求,可作为编制设备入网测试、安全验收、安全检查规范等文档的参考。

由于版本不同,配置操作有所不同,本规范以AIX5.X为例,给出参考配置操作。

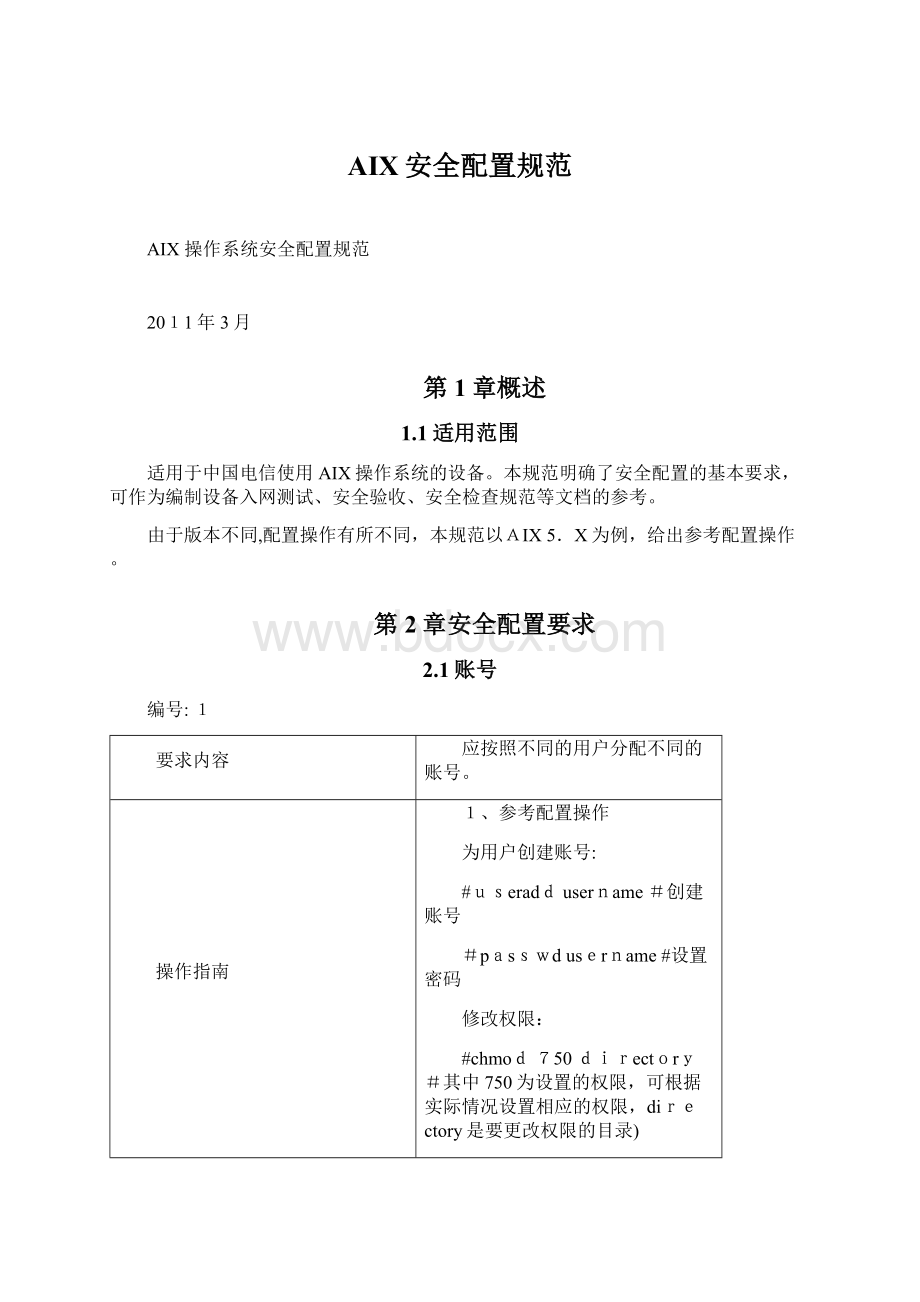

第2章安全配置要求

2.1账号

编号:

1

要求内容

应按照不同的用户分配不同的账号。

操作指南

1、参考配置操作

为用户创建账号:

#useraddusername#创建账号

#passwdusername#设置密码

修改权限:

#chmod750directory #其中750为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录)

使用该命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。

2、补充操作说明

检测方法

1、判定条件

能够登录成功并且可以进行常用操作;

2、检测操作

使用不同的账号进行登录并进行一些常用操作;

3、补充说明

编号:

2

要求内容

应删除或锁定与设备运行、维护等工作无关的账号。

操作指南

1、参考配置操作

删除用户:

#userdelusername;

锁定用户:

1)修改/etc/shadow文件,用户名后加*LK*

2)将/etc/passwd文件中的shell域设置成/bin/false

3)#passwd-lusername

只有具备超级用户权限的使用者方可使用,#passwd -lusername锁定用户,用#passwd –dusername解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

2、补充操作说明

需要锁定的用户:

listen,gdm,webservd,nobody,nobody4、noaccess。

检测方法

1、判定条件

被删除或锁定的账号无法登录成功;

2、检测操作

使用删除或锁定的与工作无关的账号登录系统;

3、补充说明

需要锁定的用户:

listen,gdm,webservd,nobody,nobody4、noaccess。

解锁时间:

15分钟

编号:

3

要求内容

限制具备超级管理员权限的用户远程登录。

需要远程执行管理员权限操作,应先以普通权限用户远程登录后,再切换到超级管理员权限账号后执行相应操作。

操作指南

1、参考配置操作

编辑/etc/security/user,加上:

在root项上输入false作为rlogin的值

此项只能限制root用户远程使用telnet登录。

用ssh登录,修改此项不会看到效果的

2、补充操作说明

如果限制root从远程ssh登录,修改/etc/ssh/sshd_config文件,将PermitRootLoginyes改为PermitRootLoginno,重启sshd服务。

检测方法

1、判定条件

root远程登录不成功,提示“没有权限”;

普通用户可以登录成功,而且可以切换到root用户;

2、检测操作

root从远程使用telnet登录;

普通用户从远程使用telnet登录;

root从远程使用ssh登录;

普通用户从远程使用ssh登录;

3、补充说明

限制root从远程ssh登录,修改/etc/ssh/sshd_config文件,将PermitRootLoginyes改为PermitRootLoginno,重启sshd服务。

编号:

4

要求内容

对于使用IP协议进行远程维护的设备,设备应配置使用SSH等加密协议,并安全配置SSHD的设置。

操作指南

1、参考配置操作

把如下shell保存后,运行,会修改ssh的安全设置项:

unaliascprmmv

case `find/usr /etc -typef| grep-cssh_config$`in ﻭ0)echo"Cannotfind ssh_config"

;; ﻭ 1)DIR=`find/usr /etc-typef 2>/dev/null|\ ﻭ grep ssh_config$|sed-e "s:

/ssh_config:

:

"`ﻭ cd$DIR

cpssh_configssh_config.tmp ﻭ awk'/^#?

*Protocol/{print"Protocol2";next };

{ print}' ssh_config.tmp>ssh_config

if[ "`grep-El^Protocolssh_config`"=""];thenﻭ echo 'Protocol 2'>>ssh_config

fiﻭ rm ssh_config.tmp

chmod600ssh_configﻭ ;;

*)echo"Youhave multiple sshd_configfiles. Resolve"

echo"beforecontinuing."

;; ﻭesac

#也可以手动编辑 ssh_config,在"Host*"后输入"Protocol2",ﻭ

cd$DIRﻭcpsshd_configsshd_config.tmp

awk'/^#?

*Protocol/ {print"Protocol 2"; next};

/^#?

*X11Forwarding/\

{ print "X11Forwardingyes";next};

/^#?

*IgnoreRhosts/ \

{print "IgnoreRhosts yes";next }; ﻭ/^#?

*RhostsAuthentication/ \ﻭ {print"RhostsAuthenticationno"; next };

/^#?

*RhostsRSAAuthentication/ \

{print "RhostsRSAAuthentication no";next};ﻭ /^#?

*HostbasedAuthentication/ \ﻭ {print"HostbasedAuthenticationno";next };ﻭ/^#?

*PermitRootLogin/\ﻭ { print"PermitRootLoginno";next };ﻭ /^#?

*PermitEmptyPasswords/\

{print "PermitEmptyPasswordsno"; next};

/^#?

*Banner/\

{print "Banner/etc/motd"; next};

{print}'sshd_config.tmp >sshd_configﻭrmsshd_config.tmpﻭchmod600sshd_config

Protocol 2#使用ssh2版本

X11Forwardingyes #允许窗口图形传输使用ssh加密

IgnoreRhosts yes#完全禁止SSHD使用.rhosts文件

RhostsAuthenticationno #不设置使用基于rhosts的安全验证

RhostsRSAAuthenticationno#不设置使用RSA算法的基于rhosts的安全验证

HostbasedAuthentication no#不允许基于主机白名单方式认证

PermitRootLoginno#不允许root登录

PermitEmptyPasswords no #不允许空密码

Banner/etc/motd#设置ssh登录时显示的banner

2、补充操作说明

查看SSH服务状态:

#ps –elf|grepssh

检测方法

1、判定条件

#ps–elf|grepssh

是否有ssh进程存在

2、检测操作

查看SSH服务状态:

# ps–elf|grep ssh

查看telnet服务状态:

#ps–elf|greptelnet

2.2口令

编号:

1

要求内容

对于采用静态口令认证技术的设备,口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少3类。

操作指南

1、参考配置操作

chsec-f/etc/security/user -s default-a minlen=8

chsec-f/etc/security/user -s default-aminalpha=1

chsec-f/etc/security/user-sdefault-amindiff=1

chsec-f/etc/security/user -s default-aminother=1

chsec –f/etc/security/user–sdefault-apwdwarntime=5

minlen=8#密码长度最少8位

minalpha=1#包含的字母最少1个

mindiff=1#包含的唯一字符最少1个

minother=1#包含的非字母最少1个

pwdwarntime=5 #系统在密码过期前5天发出修改密码的警告信息给用户

2、补充操作说明

检测方法

1、判定条件

不符合密码强度的时候,系统对口令强度要求进行提示;

符合密码强度的时候,可以成功设置;

2、检测操作

1、检查口令强度配置选项是否可以进行如下配置:

i.配置口令的最小长度;

ii.将口令配置为强口令。

2、创建一个普通账号,为用户配置与用户名相同的口令、只包含字符或数字的简单口令以及长度短于8位的口令,查看系统是否对口令强度要求进行提示;输入带有特殊符号的复杂口令、普通复杂口令,查看系统是否可以成功设置。

编号:

2

要求内容

对于采用静态口令认证技术的设备,帐户口令的生存期不长于90天。

操作指南

1、参考配置操作

方法一:

chsec-f/etc/security/user-sdefault-a histexpire=13

方法二:

用vi或其他文本编辑工具修改chsec-f/etc/security/user文件如下值:

histexpire=13

histexpire=13#密码可重复使用的星期为13周(91天)

2、补充操作说明

检测方法

1、判定条件

密码过期后登录不成功;

2、检测操作

使用超过90天的帐户口令登录会提示密码过期;

编号:

3

要求内容

对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

操作指南

1、参考配置操作

方法一:

chsec -f/etc/security/user-sdefault-a histsize=5

方法二:

用vi或其他文本编辑工具修改chsec-f/etc/security/user文件如下值:

histsize=5

histexpire=5 #可允许的密码重复次数

检测方法

1、判定条件

设置密码不成功

2、检测操作

cat /etc/security/user,设置如下

histsize=5

3、补充说明

默认没有histsize的标记,即不记录以前的密码。

编号:

4

要求内容

对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

操作指南

1、参考配置操作

查看帐户帐户属性:

#lsuser username

设置6次登陆失败后帐户锁定阀值:

#chuserloginretries=6username

检测方法

1、判定条件

运行lsuser uasename命令,查看帐户属性中是否设置了6

次登陆失败后帐户锁定阀值的策略。

如未设置或大于6次,

则进行设置

2.3授权

编号:

1

要求内容

在设备权限配置能力内,根据用户的业务需要,配置其所需的最小权限。

操作指南

1、参考配置操作

通过chmod命令对目录的权限进行实际设置。

2、补充操作说明

chown -Rroot:

security/etc/passwd/etc/group /etc/security ﻭchown -Rroot:

audit/etc/security/audit

chmod644/etc/passwd /etc/group ﻭchmod 750/etc/security

chmod -Rgo-w,o-r/etc/security

/etc/passwd /etc/group/etc/security的所有者必须是root和security组成员

/etc/security/audit的所有者必须是iroot和audit组成员

/etc/passwd 所有用户都可读,root用户可写–rw-r—r—

/etc/shadow只有root可读–r--------

/etc/group必须所有用户都可读,root用户可写–rw-r—r—

使用如下命令设置:

chmod 644/etc/passwd

chmod644 /etc/group

如果是有写权限,就需移去组及其它用户对/etc的写权限(特殊情况除外)

执行命令#chmod-Rgo-w,o-r/etc

检测方法

1、判定条件

1、设备系统能够提供用户权限的配置选项,并记录对用户进行权限配置是否必须在用户创建时进行;

2、记录能够配置的权限选项内容;

3、所配置的权限规则应能够正确应用,即用户无法访问授权范围之外的系统资源,而可以访问授权范围之内的系统资源。

2、检测操作

1、利用管理员账号登录系统,并创建2个不同的用户;

2、创建用户时查看系统是否提供了用户权限级别以及可访问系统资源和命令的选项;

3、为两个用户分别配置不同的权限,2个用户的权限差异应能够分别在用户权限级别、可访问系统资源以及可用命令等方面予以体现;

4、分别利用2个新建的账号访问设备系统,并分别尝试访问允许访问的内容和不允许访问的内容,查看权限配置策略是否生效。

3、补充说明

编号:

2

要求内容

控制FTP进程缺省访问权限,当通过FTP服务创建新文件或目录时应屏蔽掉新文件或目录不应有的访问允许权限。

操作指南

1、参考配置操作

a.限制某些系统帐户不准ftp登录:

通过修改文件,增加帐户

#vi/etc/

b.限制用户可使用FTP不能用Telnet,假如用户为

创建一个/etc/shells文件, 添加一行/bin/true;

修改/etc/passwd文件,

注:

还需要把真实存在的shell目录加入/etc/shells文件,否则没有用户能够登录ftp

以上两个步骤可参考如下shell自动执行:

lsuser -cALL| grep -v^#name|cut-f1-d:

| while readNAME;do

if[ `lsuser-f $NAME| grepid |cut -f2-d=` -lt 200];thenﻭ echo"Adding$NAMEto/etc/"ﻭ echo$NAME>>/etc/ ﻭfi

done

sort-u/etc/>/etc/

rm/etc/

chownroot:

system/etc/

chmod600 /etc/

c.限制ftp用户登陆后在自己当前目录下活动

编辑,加入如下一行restricted-uid *(限制所有),

restricted-uidusername(特定用户)

文件与文件在同一目录

d.设置ftp用户登录后对文件目录的存取权限,可编辑/etc/。

chmod noguest,anonymous

delete no guest,anonymous

overwritenoguest,anonymous

rename noguest,anonymous

umask noanonymous

2、补充操作说明

查看#cat

说明:

在这个列表里边的用户名是不允许ftp登陆的。

root

daemon

bin

sys

adm

lp

uucp

nuucp

listen

nobody

noaccess

nobody4

检测方法

1、判定条件

权限设置符合实际需要;不应有的访问允许权限被屏蔽掉;

2、检测操作

查看新建的文件或目录的权限,操作举例如下:

#more/etc/

#more /etc/passwd

#more /etc/

3、补充说明

查看#cat

说明:

在这个列表里边的用户名是不允许ftp登陆的。

root

daemon

bin

sys

adm

lp

uucp

nuucp

listen

nobody

noaccess

nobody4

2.4补丁安全

编号:

1

要求内容

应根据需要及时进行补丁装载。

对服务器系统应先进行兼容性测试。

操作指南

1、参考配置操作

先把补丁集拷贝到一个目录,如/08update,然后执行

#smitupdate_all

选择安装目录/08update

默认

SOFTWAREtoupdate[_update_all]

选择不提交,保存被覆盖的文件,可以回滚操作,接受许可协议

COMMITsoftwareupdates?

no

SAVEreplacedfiles?

yes

ACCEPT newlicenseagreements?

yes

然后回车执行安装。

2、补充操作说明ﻫ

检测方法

1、判定条件

查看最新的补丁号,确认已打上了最新补丁;

2、检测操作

检查某一个补丁,比如LY59082是否安装

#instfix–a –ivkLY59082

检查文件集()是否安装

#lslpp –lbos.adt.libm

3、补充说明

补丁下载

2.5日志安全要求

编号:

1

要求内容

设备应配置日志功能,对用户登录进行记录,记录内容包括用户登录使用的账号,登录是否成功,登录时间,以及远程登录时,用户使用的IP地址。

操作指南

1、参考配置操作

修改配置文件vi/etc/syslog.conf,加上这几行:

auth.info\t\t/var/adm/authlog

*.info;auth.none\t\t/var/adm/syslog\n"

建立日志文件,如下命令:

touch/var/adm/authlog /var/adm/syslog

chownroot:

system/var/adm/authlog

ﻭ重新启动syslog服务,依次执行下列命令:

stopsrc -ssyslogdﻭstartsrc -s syslogd

AIX系统默认不捕获登录信息到syslogd,以上配置增加了验证信息发送到/var/adm/authlog和/var/adm/syslog

2、补充操作说明

检测方法

1、判定条件

列出用户账号、登录是否成功、登录时间、远程登录时的IP地址。

2、检测操作

cat /var/adm/authlog

cat/var/adm/syslog

3、补充说明

编号:

2(可选)

要求内容

启用记录cron行为日志功能和cron/at的使用情况

操作指南

1、参考配置操作

cron/At的相关文件主要有以下几个:

/var/spool/cron/crontabs 存放cron任务的目录

/var/spool/cron/cron.allow 允许使用crontab命令的用户

/var/spool/cron/cron.deny不允许使用crontab命令的用户

/var/spool/cron/atjobs存放at任务的目录

/var/spool/cron/at.allow 允许使用at的用户

/var/spool/cron/at.deny不允许使用at的用户

使用crontab和at命令可以分别对cron和at任务进行控制。

#crontab-l查看当前的cron任务

#at-l查看当前的at任务

检测方法

1、判定条件

2、检测操作

查看/var/spool/cron/目录下的文件配置是否按照以上要求进行了安全配置。

如未配置则建议按照要求进行配置。

编号:

3

要求内容

设备应配置权限,控制对日志文件读取、修改和删除等操作。

操作指南

1、参考配置操作

配置日志文件权限,如下命令:

chmod 600 /var/adm/authlog

chmod640 /var/adm/syslog

并设置了权限为其他用户和组禁止读写日志文件。

检测方法

1、判定条件

没有相应权限的用户不能查看或删除日志文件

2、检测操作

查看syslog.conf文件中配置的日志存放文件:

more/etc/syslog.conf

使用ls–l/var/adm查看的目录下日志文件的权限,如:

authlog、syslog的权限应分别为600、644。

3、补充说明

对于其他日志文件,也应该设置适当的权限,如登录失败事件的日志、操作日志,具体文件查看syslog.conf中的配置。

2.6不必要的服务、端口

编号:

1

要求内容

列出所需要服务的列表(包括所需的系统服务),不在此列表的服务需关闭。

操作指南

1、参考配置操作

查看所有开启的服务:

#ps–e -f

方法一:

手动方式操作

在inetd.conf中关闭不用的服务首先复制/etc/inet/inetd.conf。

#cp /etc/inet/inetd.conf /etc/inet/inetd.conf.backup 然后用vi编辑器编辑inetd.conf文件,对于需要注释掉的服务在相应行开头标记"#"字符,重启inetd服务,即可。

重新启用该服务,使用命令:

refresh–sinetd

方法二:

自动方式操作

A.把以下复制到文本里:

for SVC inshellkshelllogin kloginexec\ﻭ echodiscardchargendaytime timettdbserverdtspc;do ﻭ echo"Disabling$SVCTCP"

chsubserver-d-v$SVC -ptcp ﻭdone

forSVC inntalkrstatdrusersdrwalld