网络加固分析报告.docx

《网络加固分析报告.docx》由会员分享,可在线阅读,更多相关《网络加固分析报告.docx(54页珍藏版)》请在冰豆网上搜索。

网络加固分析报告

网络加固分析报告

学号:

09011319

姓名:

雷超

信息技术分院

长春职业技术学院

任务一实施网络安全加固

1.1网络安全加固目的

网络安全是企业稳定运行的保障,通过对企业网络安全进行加固,可以保护和控制本地网络信息的访问、读写等操作,避免出现病毒、非法存取、拒绝服务、网络资源非法占用和非法控制等威胁,可以有效地制止和防御网络黑客的攻击,避免机要信息的泄露。

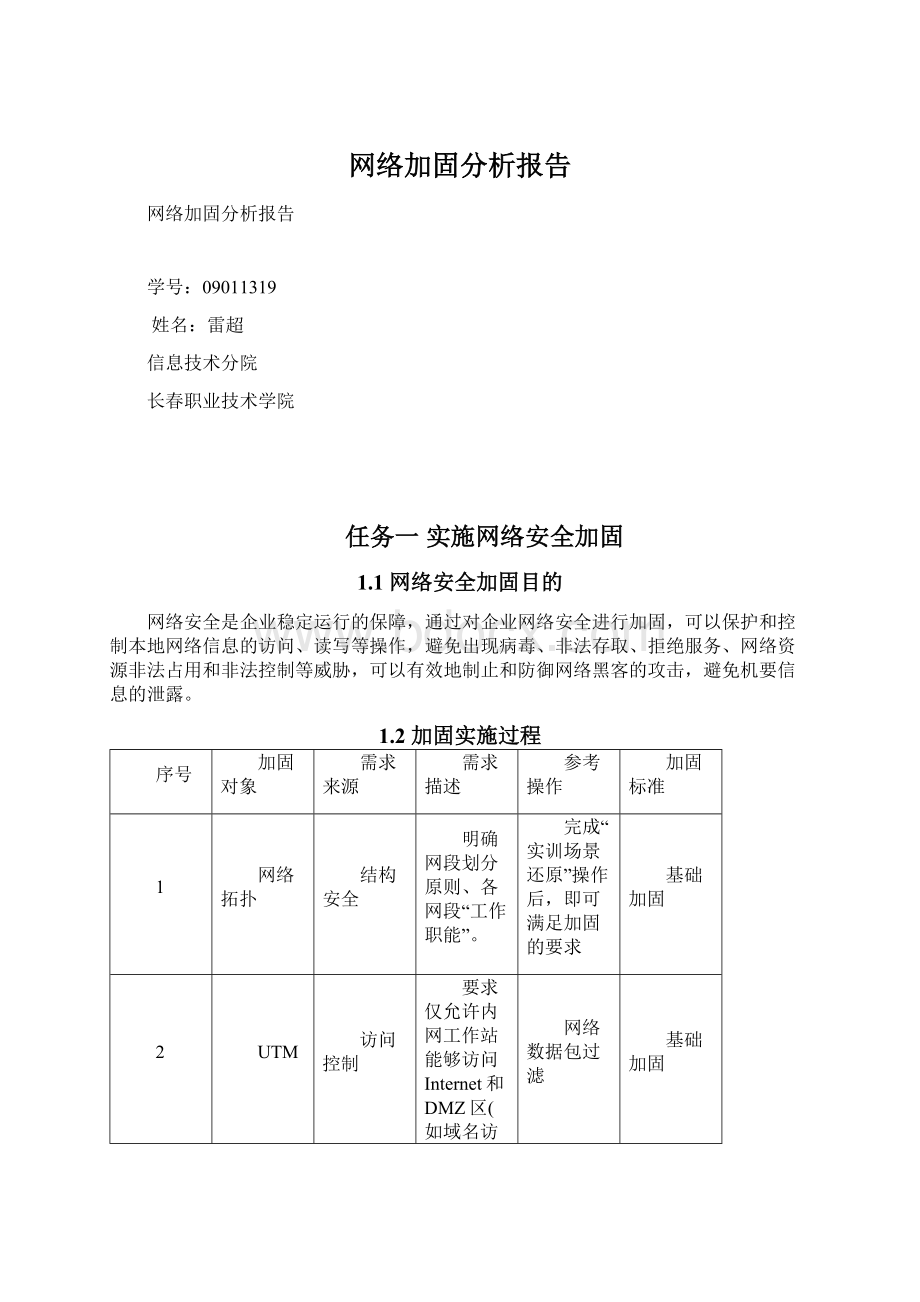

1.2加固实施过程

序号

加固对象

需求来源

需求描述

参考操作

加固标准

1

网络拓扑

结构安全

明确网段划分原则、各网段“工作职能”。

完成“实训场景还原”操作后,即可满足加固的要求

基础加固

2

UTM

访问控制

要求仅允许内网工作站能够访问Internet和DMZ区(如域名访问、网页浏览等)。

网络数据包过滤

基础加固

3

网络设备防护

要求做好UTM网关自身的防护工作,对远程登录UTM网关的IP地址进行限制,仅允许在工作站上访问操作。

限制访问网关IP地址

基础加固

4

入侵防范

能够监视以下攻击行为:

拒绝服务攻击、木马后门攻击。

网络入侵防范、网络数据包过滤

基础加固

5

安全审计

能够对日常的网络流量进行监控,定期的生成运行状态报告和访问日志。

网络数据包过滤

审计加固

7

内部网络

非法外联

仅允许工作站访问Internet,而不允许其它内网主机通过任何其它方法有上网活动,能够对内部网络中出现的未通过授权的主机私自连到Internet的行为进行检查。

非法外联监控

审计加固

1.3网络数据包过滤

1.31网络环境

本参考操作对UTM设备的数据包过滤功能进行设置,其中包括数据包内容的过滤,防火墙规则设置,网络数据流量的监控等。

管理员通过配置UTM设备,通过监测控制网络数据包来加固网络。

功能验证过程中需要三台主机配合完成,分别为一台外网主机、一台内网主机和一台DMZ区主机。

1.32网络数据包过滤

1.启用数据包过滤

(1)打开IE浏览器,输入“https:

//本组管理IP:

10443”,登录UTM设备Web管理界面。

输入用户名:

admin,密码:

jlcssadmin登录。

(2)单击导航栏中“代理”按钮,开启http代理功能,当客户端主机使用UTM设备代理浏览访问网页时,UTM设备会检查过滤数据包内容。

单击

按钮,出现代理配置选项,默认配置即可。

单击页面中的“保存”按钮,点击“应用”按钮,开启http代理。

(3)关闭IE浏览器。

2.功能测试

(1)外网主机从Web资源库中下载“filter.rar”,解压到“C:

\Inetpub\wwwroot”目录下。

(2)内网主机配置IE代理。

启动IE浏览器,单击“工具”|“Internet选项”|“连接”|“局域网设置”。

设置IE代理服务器。

在地址中输入本组主机区域网关IP地址,端口8080(默认)。

单击“高级”按钮,在弹出对话框的例外中输入内网服务器和DMZ区服务器主机的IP,如下图所示:

其中n为各组ID。

单击确定结束。

(3)内网主机在IE地址栏中输入:

http:

//外网主机IP/filter.htm。

查看效果,验证是否会出现下图现象。

上图现象说明你浏览的地址包含有害内容。

1.34访问控制

1.网络访问控制

(1)新建规则,允许特定主机访问Internet。

打开IE浏览器,输入“https:

//本组管理IP:

10443”,登录UTM设备Web管理界面。

单击“防火墙”按钮,选择“Outgoingtraffic”,单击

删除当前防火墙第一条和第二条规则,新建立规则。

单击“添加一个新的防火墙规则”连接。

按如下配置仅允许特定IP可以访问外网。

(注意规则位置为第一条)

单击“创建规则”按钮,新建一条防火墙规则。

(2)单击“应用”按钮,保存规则。

(3)仅允许工作站访问DMZ区。

选择“Inter-Zonetraffic”,新建规则仅允许工作站IP访问DMZ区,其他主机不能访问DMZ区。

规则方案:

新增两条规则,第一条规则允许工作站IP访问DMZ区域,第二条规则拒绝内网IP访问DMZ区。

通过这样的设置,防火墙首先会判断是否是工作站主机IP访问DMZ区,如果不是则拒绝访问。

(注意防火墙规则的位置,服务选择任意即可)

第一条规则如下:

设置第二条规则如下,注意第二条规则位置必须在第一条规则之后。

(4)单击“应用”按钮,保存规则。

2. 防火墙DNAT规则设置

通过设置防火墙的DNAT规则,防火墙会将请求的目的IP地址转换成DMZ区服务器主机的IP地址。

(1)单击导航栏中“防火墙”选项,选择Portforwarding/NAT。

单击“AddanewPortforwarding/DestinationNATrule”链接,新增一条DNAT(目的NAT)规则。

参考配置如下图所示:

上图DNAT规则中,当主机通过HTTPS协议访问目的IP为220.30.1.253时,防火墙会将请求目的地址转换为DMZ区主机IP:

192.168.1.14。

1.35流量监控

1.选择导航栏中“服务”页下“TrafficMonitoring”,单击“EnableTrafficMonitoring”按钮

,开启流量监控。

2.单击

链接,进入流量监控管理页面。

3.查看UTM设备流量。

流量监控的首页显示整个网络的流量状态表。

通过查看TrafficReportfor'br0'表中的Traffic栏中的Total值,查看当前网络中的总流量。

单击该表右下角的

图标按钮,查看网络流量的历史记录。

记录中包含多种协议的网络流量日志。

通过选择页面中左上方的下拉列表,查看特定范围的历史记录。

单击协议图表右侧的

按钮,可查看该协议的历史记录。

4.IP访问日志。

单击导航栏中的“IP”|“Summary”|“Traffic”,可以查看网络中特定IP主机的流量。

方便发现网络中主机的流量异常现象。

1.4限制访问网关IP地址

1.41网络环境

本参考操作对UTM设备进行限制访问设置,管理员通过设置UTM设备,允许特定的管理IP访问UTM设备,其他主机无法登录UTM设备的Web管理界面。

1.42限制访问IP

1.配置管理IP

(1)打开IE浏览器,输入“https:

//本组管理IP:

10443”,登录UTM设备Web管理界面。

输入用户名:

admin,密码:

jlcssadmin登录。

(2)单击导航栏的“防火墙”按钮,选择“Systemaccess”功能。

单击

链接,添加一条新规则。

源地址中添加管理员IP,格式为“IP地址/32”,源接口选择绿色区域接口。

服务和端口项中选择TCP协议并添加目的端口“10443”。

设置策略为允许。

单击“AddRule”按钮保存设置,单击应用启用规则。

(3)添加另外一条规则,拒绝绿区其他主机的连接。

设置源地址格式“IP地址/24”(注意子网掩码是24),“源接口”与“服务/端口”与步骤

(2)相同。

设置策略“行动”为拒绝。

单击“AddRule”按钮保存设置,单击应用启用规则。

2.功能测试

(1)设置内网IP为管理员IP,打开IE,浏览https:

//本组管理IP:

10443。

测试能否成功。

(管理员IP可以正常浏览)

(2)修改IP地址为任意非管理员IP,测试能否成功浏览。

(非管理员IP不能正常浏览)

1.5网络入侵防御

1.51网络环境

本参考操作对UTM设备的网络入侵防御功能进行设置,管理员通过设置UTM设备,当网络中出现入侵攻击时,UTM设备会自动记录攻击日志。

1.52网络入侵防御

1.启用入侵防御系统

(1)内网工作站从Web资源库下载实验所需的“Opera.rar”和“rules.rar”文件到本机D盘,外网主机下载“SynFlood.rar”到本机D盘,管理员解压并默认安装Opera浏览器(UTM设备部分功能不支持WindowsIE6版本浏览器)。

(2)打开Opera浏览器,在地址栏中输入“https:

//本组管理IP:

10443”,出现提示安装证书。

单击“接受”按钮,出现登录UTM设备web管理界面对话框。

输入用户名:

admin,密码:

jlcssadmin登录。

(3)解压“rules.rar”文件到D盘。

单击导航栏找中“服务”按钮,选择服务功能下的“IntrusionPrevention”选项。

单击

按钮,出现SNOR规则配置选项,单击“选择”按钮,浏览解压后的SynFlood.rules文件。

单击“上传配置规则”按钮,上传规则文件,单击“保存并重启”按钮,完成入侵防御配置。

【注】SynFlood.rules规则文件定义了SYN攻击的报警规则,当网络中SYN数据包出现异常时,UTM设备入侵防御功能会提示报警。

2.功能测试

功能测试由外网主机对UTM设备进行SYN洪水攻击来完成。

(1)外网主机解压“SynFlood.rar”压缩文件。

(2)外网主机生成服务器程序。

运行“服务端生成器.exe”,在“上线域名”中添加“127.0.0.1”。

单击“生成”按钮。

(3)运行生成的服务器程序。

(4)运行“Client.exe”,单击“开始监听”,勾选上线的主机。

在攻击设置中设置攻击目标为UTM设备的外网网关接口。

设置攻击协议选择仅勾选SYN。

确认配置正确后单击“开始按钮”。

(5)查看日志。

内网主机(管理员)单击导航栏“日志”按钮,单击“Intrusiondetection”的“仅显示日志”链接。

看到日志中关于syn攻击的报警日志。

任务二实施主机安全加固

2.1主机安全加固目的

主机安全是包括服务器、终端/工作站等在内的计算机设备以及在操作系统/数据库系统层面的安全。

主机内通常会存放较多重要的文件和数据,往往成为黑客的主要目标,从实际运作来看,主机本身一旦遭遇攻击、病毒破坏或黑客获得了对主机的访问权,就会造成严重的损失和影响。

因此需要对主机进行加固,以预防直接从网络内部发动的攻击。

2.2补丁升级与病毒查杀

2.21漏洞扫描

1.获取实验工具

从网络拟攻击系统中下载实验所需的“QQ医生”,并将其下载到D盘根目录下。

2.QQ医生的安装

(1)双击QQ医生软件安装文件qqdoctor.exe,按照提示进行安装,注意在安装的过程中不要将“实时防护设置”对话框中的选项选上。

3.打开QQ医生进行修复漏洞扫描,发现系统存在漏洞如下图所示。

2.22系统补丁升级

1.系统客户端配置

实验中使用自行开发的补丁升级系统,服务器安装在网络拟攻击系统中,学生需要在本机对客户端进行配置。

【注】拟攻击系统开放的端口为8530。

(1)右键单击“我的电脑”|“属性”|“自动更新”,在打开的对话框中选择“自动”。

(2)在“开始”|“运行”中输入“cmd”进入MS-DOS界面,输入“ping72.30.34.254”命令,查看是否与服务器端连通,如果连通执行下面操作,否则检查网络连接。

【注】在下面操作过程中如果出现“文件保护”对话框,依次单击“取消”,“是”即可。

(3)输入“gpedit.msc”命令,打开组策略编辑器,选择“计算机配置”|“管理模板”|“Windows组件”|“WindowsUpdate”。

这里需对下面选项进行设置:

打开“配置自动更新”属性,将状态更改为“已启用”,同时在属性对话框中可以设置更新方式及更新计划,如图所示。

打开“指定IntranetMicrosoft更新服务位置”属性框,将状态更改为“已启用”,并在“为检测更新设置Intranet更新服务”及“设置Intranet统计服务器”下填写系统补丁升级系统服务器地址“http:

//72.30.34.254:

8530”(即网络拟攻击系统地址),如图所示。

(4)设置完成后,执行gpupdate/force命令刷新组策略(将新设置应用到计算机中)。

(5)停止AutomaticUpdatesservice服务(设置完成后需重启这个服务),输入如下命令:

netstopwuauserv

(6)删除C:

\WINDOWS\SoftwareDistribution目录。

(7)重新启动AutomaticUpdatesservice和BITSservice两个服务,当这两个服务启动时,会自动创建SoftwareDistribution目录和相关子文件。

输入如下命令:

netstartwuauserv

netstartbits

(8)当C:

\WINDOWS\SoftwareDistribution目录文件创建好后,让客户端立即与WSUS服务器进行连接,输入如下命令:

wuauclt.exe/resetauthorization/detectnow

2.补丁下载与安装

(1)当与服务器端建立连接后会在桌面右下角出现

图标(大概需要5分钟的时间),并自动下载更新程序(需要一定时间进行下载),下载完成后

图标会消失一小会,然后出现如下提示:

(2)补丁安装方法:

打开C:

\WINDOWS\SoftwareDistribution\Download目录,发现刚刚下载的补丁已经在此文件夹下,双击一个补丁文件,找到update文件夹,双击此文件夹,找到update.exe可执行文件,双击此文件,则对此补丁进行安装,安装完成后可先不重新启动电脑,当把所有补丁都安装完毕后在重新启动电脑。

3.补丁升级验证

(1)补丁安装完成后,在“开始”|“控制面板”|“添加/删除程序”|“更改或删除程序”页签下,可查看到安装的所有补丁,并可通过后面时间,判断补丁安装的时间。

(2)打开QQ医生进行修复漏洞扫描,发现系统存在漏洞已经减少,减少的个数为打上补丁的个数。

【注】补丁安装也可采用windows自带的update进行补丁自动更新安装,本参考操作不予讲述,如加固者对此感兴趣可自行研究。

上述补丁下载与安装是在机器不能上网的情况下进行的,如机器可以上网,可采用QQ医生自带的“立即修复”功能下载补丁修复漏洞。

2.23杀毒软件的配置与使用

1.获取实验工具

从Web资源库下载实验所需的“360sd”和“灰鸽子服务端程序”,并将其解压到D盘根目录下。

2.杀毒软件安装与设置

(1)双击360杀毒软件安装文件“360sd_setup_1.1.0.1312G.exe”,按照提示进行安装。

【注】计算机中已安装AVG杀毒软件,但为了让学生体验杀毒软件从安装、配置到杀毒的完整过程,因此采用重新安装360杀毒软件的方式进行实验。

在安装360时会出现兼容风险提示,选择“卸载”AVGAnti-Spyware7.5。

(2)安装完成后,需要对杀毒软件进行配置,主要配置如下:

①在“实时防护”页签下开启实时防护选项,并在防护级别设置中,根据个人需要选择合适的级别,如图所示。

②在360杀毒主界面点击“设置”,可以看到许多设置选项,同学可以根据个人需要进行适当设置,这里主要介绍以下选项的设置:

“常规设置”如图所示:

在“常规选项”下选择“登录Windows后自动启动”。

在“定时查毒”选项下选择“启用定时杀毒”,扫描类型和查毒时间可随意设置。

“升级设置”如图所示:

将“自动升级设置”状态更改为“定时升级”,每天升级时间可随意设置。

3.病毒查杀验证

实验中以“灰鸽子”木马为例,提供手动查杀和软件查杀两种病毒查杀方式。

关闭杀毒软件,双击“灰鸽子服务端程序”安装文件“Server_Setup.exe”,提示“灰鸽子运程控制服务端安装成功”,运行木马程序。

(1)验证木马现象

①在桌面右下角出现

图标。

②查看任务管理器中是否出现“IEXPLORE.EXE”进程。

③查看服务中是否存在名为“WindowsXPVista”的服务。

(2)手动查杀

①双击“我的电脑”,单击“工具”|“文件夹选项”菜单项,单击“查看”属性页,选中“显示所有文件和文件夹”,并将“隐藏受保护的操作系统文件”复选框置为不选中状态,单击“确定”按钮。

②启动“Windows任务管理器”,单击“进程”属性页,在“映像名称”中选中“IEXPLORE.EXE”进程,单击“结束进程”按钮。

③删除“C:

\Windows\H.ini”文件。

④启动“服务”管理器。

选中右侧详细列表中的“WindowsXPVista”条目,单击右键,在弹出菜单中选中“属性”菜单项,在弹出的对话框中,将“启动类型”改为“禁用”,单击“确定”按钮。

⑤在“开始”|“运行”中输入“regedit”启动注册表编辑器,删除“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WindowsXPVista”节点。

⑥重启计算机,观察到不再出现

图标,说明木马程序没有自动运行,手动清除木马病毒成功。

(3)软件查杀

①运行“灰鸽子”木马程序。

②重启计算机,在开机时按F8键进入安全模式。

③运行360杀毒软件,在“病毒查杀”页签下选择“全盘扫描”进行杀毒。

④查看查杀结果,是否存在病毒及病毒名称,对病毒进行处理。

⑤重启计算机,进入正常模式,观察到不再出现

图标,说明木马程序没有自动运行,软件查杀木马病毒成功。

2.3口令复杂度检查

2.31口令复杂度检查及口令设置

1.获取实验工具

从Web资源库下载实验所需的“NTSCAN”工具,并将其解压到D盘根目录下。

【注】如果已进行了天网防火墙的加固,需要增加开放139端口的设置,参照任务二参考操作的“访问控制设置”-“主机防火墙”-“开放端口”的操作,使用此工具后请关闭139端口。

2.新建用户帐号

(1)新建一个用户帐号admin,密码为123456。

桌面右键“我的电脑”|“管理”|“本地用户和组”,右键“用户”|“新用户”,用户名输入:

admin,密码输入:

123456,确认密码输入:

123456,将“用户下次登录时须更改密码”前的对号取消,将中间两项的对号选上,单击创建按钮,完成用户的创建。

(2)单击“开始”|“运行”中输入“cmd”进入MS-DOS界面,输入命令netuser,查看用户是否建立成功。

3.利用NT弱口令扫描器对系统用户进行扫描

(1)在D盘下双击“NTSCAN”安装文件“NTSCAN.EXE”。

(2)弹出窗口如下图所示:

(3)将起始IP、结束IP修改为本机IP地址,选择SMB扫描,单击开始进行扫描。

(4)扫描结束后,扫描出的弱口令将出现在软件的下方。

【注】扫描工具能否扫到用户名和密码取决于字典中是否有对应的用户名和密码,为了减少扫描时间,在设计本实验时已将黑客字典中的内容删减,所以有些用户名和密码此工具无法扫描出来。

如需更详细的黑客字典请从Web资源库中下载(hackdictionary)。

4.强口令设置规则

(1)巧妙设置强口令

在实际生活中口令设置过于复杂,时间长了自己也容易忘记,而且强口令必须要大于八位,怎么可以让设置的口令是强口令而且不易忘记呢,这里提供一种方法来实现,读者可以自己想方法来实现强口令设置,不局限于此方法,此方法只供参考。

利用古诗文来设置强口令:

如一个公司的内网服务器要设置强口令密码,可以定一首古诗来设置强口令密码,公司要每个季度换一套密码,那么就选择一个古诗如“白日依山尽,黄河入海流,欲穷千里目,更上一层楼”,第一季度用“白日依山尽”以此类推。

(2)古诗设置密码规则

拿“白日依山尽”进行分析,首先是拿古诗中字的第一个拼音来做密码,那么这句密码就是“BrYsJ”,再加上每个字的笔划,例如“白”是5划,“日”是4划,则最后的组合密码是“BrYsJ@54836”。

这样的系统密码不但复杂而且容易记忆,只要知道这个季度用“白日依山尽”就可以了。

【注】强口令:

密码设置的字符长度应当在8位以上,最好是字母、数字、特殊字符的组合,并且字母设有大小写,如“psp53,@pq”、“skdSADf10@”等,可以有效地防止暴力破解。

最好不要用自己的生日、手机号码、电话号码等做口令。

【注】弱口令:

所谓的弱口令就是以单一的字母、数字组成,且长度很短,用某个单词做口令,一些破解工具利用暴力破解方式来破解弱口令,在一定的时间内通过弱口令字典,取得系统用户名和密码。

5.口令验证

(1)口令字符长度大于8位。

(2)口令字母区分大小写。

(3)口令含有字母、数字和特殊字符。

【说明】三个条件全满足符合强口令。

2.4访问控制设置

2.41删除默认共享

1.主机A查看系统默认共享,在“开始”|“运行”中输入“cmd”进入MS-DOS界面,在命令行下输入如下命令:

查看系统默认共享如下:

2.普通共享,可以使用net命令删除共享。

删除普通共享方法,以删除test共享文件夹为例:

3.主机含有F$、ADMIN$、D$、C$系统默认共享,删除系统默认共享需要修改注册表值,具体办法如下:

(1)找到注册表中的HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\lanmanserver\parameters。

(2)将下面子项中的AutoShareServer和AutoShareWksREG_DWORD值改为0。

(3)修改后重启计算机。

【注】当系统需要使用共享功能时,必须开启IPC$共享,建议保留。

2.42主机防火墙

1.获取并安装实验工具

(1)从Web资源库下载实验所需的天网防火墙“skynet”工具,并将其解压到D盘根目录下。

(2)双击解压后的文件(skynet),安装天网防火墙。

安装过程非常简单,默认安装即可,安装完成后提示重启计算机。

(注意结束安装的时候提示安装搜狗拼音输入法,不安装)

2.局域网地址设置,防火墙将会以这个地址来区分局域网或者是INTERNET的IP来源。

设置如下图:

3.安全级别,防火墙共有五个选项,默认设置安全级别为中。

如下图页面。

实际应用中需要根据实际需求自定义配置。

4.优化防火墙规则。

通过优化设置防火墙,仅开放必要的端口服务,使其他主机无法扫描到防火墙没有开放的端口。

单击IP规则管理

按钮,删除不必要默认规则,保留如下规则。

(具体优化中还可以删除更多的不必要规则,这里满足参考操作内容即可。

)

单击保存

按钮。

5.允许局域网主机通过ping命令测试本机。

天网防火墙默认禁止ping命令,需要手动开启。

勾选“允许局域网的机器用ping命令探测”,单击保存

按钮,提示保存成功。

6.开放端口。

单击

增加规则,参考下图开放80端口。

单击“确定”,新增规则。

单击

按钮,将刚刚添加的规则上移到“禁止所有人连接”规则之上的任意位置。

(其他需要开放的端口也必须上移到此规则之上的位置,否则新规则不能