锐捷网络交换机的配置命令集档.docx

《锐捷网络交换机的配置命令集档.docx》由会员分享,可在线阅读,更多相关《锐捷网络交换机的配置命令集档.docx(34页珍藏版)》请在冰豆网上搜索。

锐捷网络交换机的配置命令集档

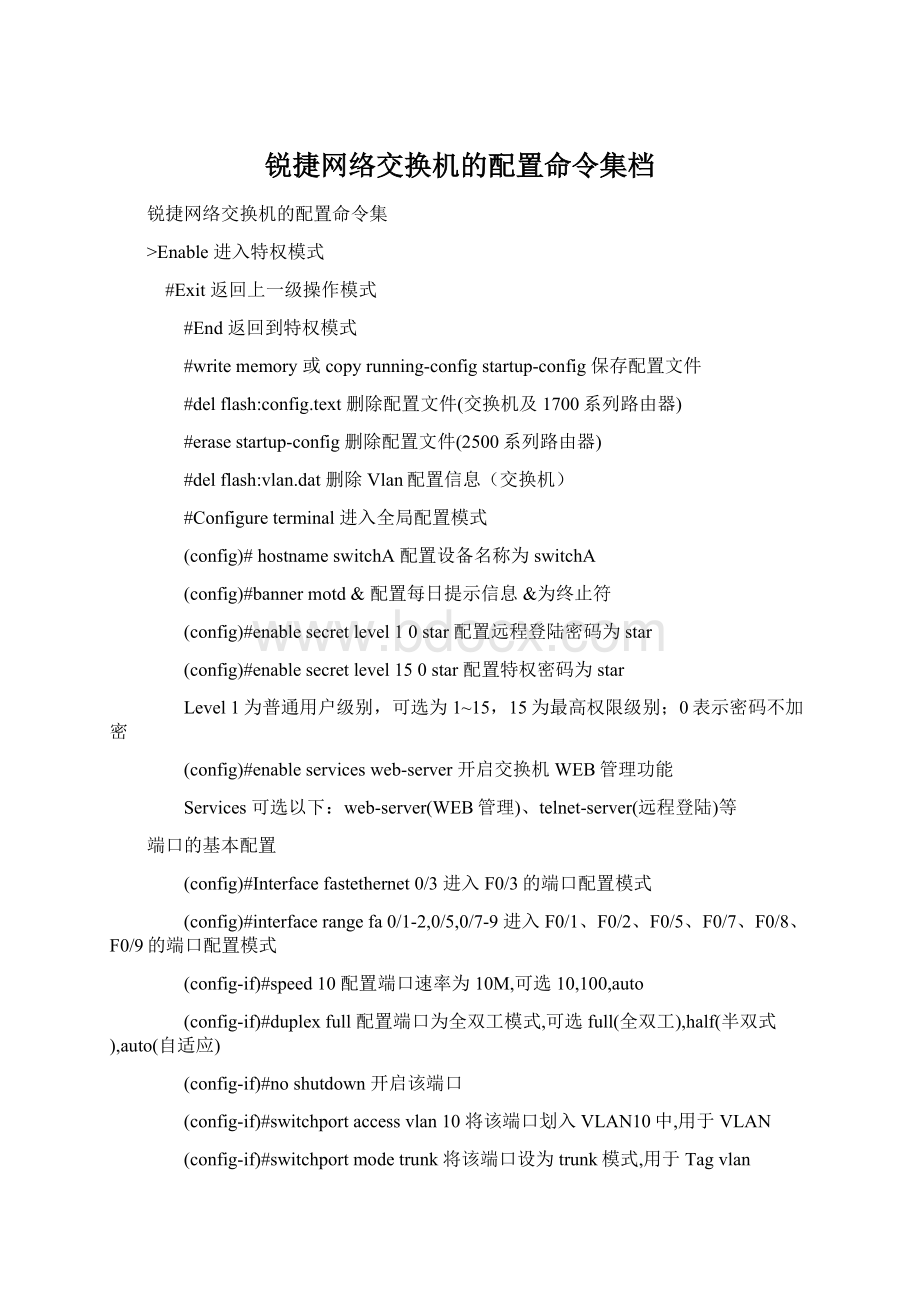

锐捷网络交换机的配置命令集

>Enable进入特权模式

#Exit返回上一级操作模式

#End返回到特权模式

#writememory或copyrunning-configstartup-config保存配置文件

#delflash:

config.text删除配置文件(交换机及1700系列路由器)

#erasestartup-config删除配置文件(2500系列路由器)

#delflash:

vlan.dat删除Vlan配置信息(交换机)

#Configureterminal进入全局配置模式

(config)#hostnameswitchA配置设备名称为switchA

(config)#bannermotd&配置每日提示信息&为终止符

(config)#enablesecretlevel10star配置远程登陆密码为star

(config)#enablesecretlevel150star配置特权密码为star

Level1为普通用户级别,可选为1~15,15为最高权限级别;0表示密码不加密

(config)#enableservicesweb-server开启交换机WEB管理功能

Services可选以下:

web-server(WEB管理)、telnet-server(远程登陆)等

端口的基本配置

(config)#Interfacefastethernet0/3进入F0/3的端口配置模式

(config)#interfacerangefa0/1-2,0/5,0/7-9进入F0/1、F0/2、F0/5、F0/7、F0/8、F0/9的端口配置模式

(config-if)#speed10配置端口速率为10M,可选10,100,auto

(config-if)#duplexfull配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)

(config-if)#noshutdown开启该端口

(config-if)#switchportaccessvlan10将该端口划入VLAN10中,用于VLAN

(config-if)#switchportmodetrunk将该端口设为trunk模式,用于Tagvlan

可选模式为access,trunk

(config-if)#port-group1将该端口划入聚合端口AG1中,用于聚合端口

聚合端口的创建

(config)#interfaceaggregateport1创建聚合接口AG1

(config-if)#switchportmodetrunk配置并保证AG1为trunk模式

(config)#intf0/23-24

(config-if-range)#port-group1将端口(端口组)划入聚合端口AG1中

生成树

(config)#spanning-tree开启生成树协议

(config)#spanning-treemodestp指定生成树类型为stp

可选模式stp,rstp,mstp

(config)#spanning-treepriority4096设置交换机的优先级为4096,优先级值小为高。

优先级可选值为0,4096,8192,……,为4096的倍数。

交换机默认值为32768

VLAN的基本配置

(config)#vlan10创建VLAN10

(config-vlan)#namevlanname命名VLAN为vlanname

(config-if)#switchportaccessvlan10将该端口划入VLAN10中

某端口的接口配置模式下进行

(config)#interfacevlan10进入VLAN10的虚拟端口配置模式

(config-if)#ipaddress192.168.1.1255.255.255.0为VLAN10的虚拟端口配置IP及掩码,二层交换机只能配置一个IP,此IP是作为管理IP使用,例如,使用Telnet的方式登录的IP地址

(config-if)#noshutdown启用该端口

端口安全

(config)#interfacefastethernet0/1进入一个端口

(config-if)#switchportport-security开启该端口的安全功能

1.配置最大连接数限制

(config-if)#switchportport-secruitymaxmum1配置端口的最大连接数为1,最大连接数为128

(config-if)#switchportport-secruityviolationshutdown

配置安全违例的处理方式为shutdown,可选为protect(当安全地址数满后,将未知名地址丢弃)、restrict(当违例时,发送一个Trap通知)、shutdown(当违例时将端口关闭,并发送Trap通知,可在全局模式下用errdisablerecovery来恢复)

2.IP和MAC地址绑定

(config-if)#switchportport-securitymac-addressxxxx.xxxx.xxxxip-address172.16.1.1

接口配置模式下配置MAC地址xxxx.xxxx.xxxx和IP172.16.1.1进行绑定(MAC地址注意用小写) 三层路由功能(针对三层交换机)

(config)#iprouting开启三层交换机的路由功能

(config)#interfacefastethernet0/1

(config-if)#noswitchport开启端口的三层路由功能(这样就可以为某一端口配置IP)

(config-if)#ipaddress192.168.1.1255.255.255.0

(config-if)#noshutdown

三层交换机路由协议

(config)#iproute172.16.1.0255.255.255.0172.16.2.1配置静态路由

注:

172.16.1.0255.255.255.0为目标网络的网络号及子网掩码

172.16.2.1为下一跳的地址,也可用接口表示,如iproute172.16.1.0255.255.255.0serial1/2(172.16.2.0所接的端口)

(config)#routerrip开启RIP协议进程

(config-router)#network172.16.1.0申明本设备的直连网段信息

(config-router)#version2开启RIPV2,可选为version1(RIPV1)、version2(RIPV2)

(config-router)#noauto-summary关闭路由信息的自动汇总功能(只有在RIPV2支持)

(config)#routerospf开启OSPF路由协议进程(针对1762,无需使用进程ID)

(config)#routerospf1开启OSPF路由协议进程(针对2501,需要加OSPF进程ID)

(config-router)#network192.168.1.00.0.0.255area0

申明直连网段信息,并分配区域号(area0为骨干区域)

IPACL:

交换机采用命名的访问控制列表;分标准(stand)和扩展(extended)两种

1.标准ACL

(config)#ipaccess-liststandlistname定义命名标准列表,命名为listname,stand为标准列表

(config-std-nacl)#deny192.168.30.00.0.0.255拒绝来自192.168.30.0网段的IP流量通过

注:

deny:

拒绝通过;可选:

deny(拒绝通过)、permit(允许通过)

192.168.30.00.0.0.255:

源地址及源地址通配符;可使用any表示任何IP

(config-std-nacl)#permitany

(config-std-nacl)#end返回

2.扩展ACL

(config)#ipaccess-listextendedlistname

定义命名扩展列表,命名为listname,extended为扩展

(config-ext-nacl)#denytcp192.168.30.00.0.0.255192.168.10.00.0.0.255eqwww拒绝源地址为192.168.30.0网段的IP访问目的地址为192.168.10.0网段的WWW服务

注:

deny:

拒绝通过,可选:

deny(拒绝通过)、permit(允许通过)

tcp:

协议名称,协议可以是udp,ip,eigrp,gre,icmp,igmp,igrp等等。

192.168.10.00.0.0.255:

源地址及源地址通配符

192.168.30.00.0.0.255:

目的地址及目的地址通配符

eq:

操作符(lt-小于,eq-等于,gt-大于,neg-不等于,range-包含)

www:

端口号,可使用名称或具体编号

可以使用的协议名称(或编号)和端口名称(或编号)请打?

查询。

(config-ext-nacl)#permitipanyany允许其它通过

(config-ext-nacl)#end返回

(config)#interfacevlan10进入端口配置模式

(config-if)#ipaccess-grouplistnamein访问控制列表在端口下in方向应用;可选:

in(入栈)、out(出栈)

(config-if)#end返回

注:

配置ACL时,若只想对其中部分IP进行限制访问时,必须配置允许其流量通过,否则设备只会对限制IP进行处理,不会对非限制IP进行允许通过处理。

锐捷路由器配置命令之远程登陆(telnet)

1.(config)# line vty 0 4 进入线路0~4的配置模式,4为连续线路最后一位的编号,线路为0~4

2.(conifg-line)#login

3.(config-line)#password star配置远程登陆密码为star

4.(config-line)#end返回上层

锐捷路由器配置命令之端口的基本配置

5.(config)#Interface fastethernet 0/3 进入F0/3的端口配置模式

6.(config)#interface range fa 0/1-2进入F01至F0/2的端口配置模式

7.(config-if)#speed 10 配置端口速率为10M,可选10,100,auto

8.(config-if)#duplex full配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)

9.(config-if)#no shutdown 开启该端口

10.(config)# interface serial 1/2 进入端口S1/2的配置模式

11.(config-if)# ip address 1.1.1.1 255.255.255.0 配置端口IP及掩码

12.(config-if)# clock rate 64000 配置时钟频率(单位为K , 仅用于DCE端)

13.(config-if)# bandwidth 512 配置端口带宽速率为512KB(单位为KB)

14.(config-if)# no shutdown 开启该端口

(config-if)#encapsulation PPP 定义封装类型为PPP,可选项

配置telnet密码

S5750(config)#linevty04----进入telnet密码配置模式

S5750(config-line)#login---启用需输入密码才能telnet成功

S5750(config-line)#passwordrscstar----将telnet密码设置为rscstar

S5750(config-line)#exit----回到全局配置模式

S5750(config)#enablesecret0rscstar

----配置进入特权模式的密码为rscstar

开启SSH服务(可选操作)

S5750(config)#enableservicessh-server---开启ssh服务

S5750(config)#ipsshversion2----启用sshversion2

S5750(config)#exit----回到特权模式

S5750#wri----保存配置

设备时钟设置

S5750#clockset12:

45:

5511252008

----设置时间为2008年11月25日12点45分55秒

S5750#clockupdate-calendar----设置日历更新

S5750(config)#clocktimezoneCN822----时间名字为中国,东8区22分

交换机配置DHCPRelayAgent

缺省的DHCPRelayAgent设置

项目

缺省值

DHCPRelayAgent状态

Disable,关闭DHCP服务

DHCPServer的IP地址

255.255.255.255

打开DHCPRelayAgent

步骤:

Switch#configureterminal

!

进入全局配置模式

Enterconfigurationcommands,oneperline.EndwithCNTL/Z.

Switch(config)#servicedhcp

!

打开DHCP服务,这里指打开DHCPRelayAgent

2006-03-1609:

27:

39@5-CONFIG:

Configuredfromoutband

Switch(config)#end

!

退回到特权模式

2006-03-1609:

27:

40@5-CONFIG:

Configuredfromoutband

Switch#showrunning-config

!

显示当前配置

Switch#write

!

保存配置

Buildingconfiguration...

[OK]

配置DHCPServer的IP地址

步骤:

Switch#configureterminal

Enterconfigurationcommands,oneperline.EndwithCNTL/Z.

Switch(config)#iphelper-address192.168.26.47

!

设置DHCPServer的IP地址

2006-03-1609:

40:

02@5-CONFIG:

Configuredfromoutband

Switch(config)#end

2006-03-1609:

40:

05@5-CONFIG:

Configuredfromoutband

Switch#showrunning-config

Switch#write

Buildingconfiguration...

[OK]

注:

如果要把DHCPServer的IP地址恢复到缺省值,可以用noiphelper-address全局配置命令来设置,

标准ACL配置

提问:

如何只允许端口下的用户只能访问特定的服务器网段?

步骤一:

定义ACL

S5750#conft----进入全局配置模式

S5750(config)#ipaccess-liststandard1----定义标准ACL

S5750(config-std-nacl)#permit192.168.1.00.0.0.255

S5750(config-std-nacl)#denyany----拒绝访问其他任何资源

S5750(config-std-nacl)#exit----退出标准ACL配置模式

步骤二:

将ACL应用到接口上

S5750(config)#interfaceGigabitEthernet0/1----进入所需应用的端口

S5750(config-if)#ipaccess-group1in----将标准ACL应用到端口in方向

扩展ACL配置

提问:

如何禁止用户访问单个网页服务器?

步骤一:

定义ACL

S5750#conft----进入全局配置模式

S5750(config)#ipaccess-listextended100----创建扩展ACL

S5750(config-ext-nacl)#denytcpanyhost192.168.1.254eqwww

----禁止访问web服务器

S5750(config-ext-nacl)#denytcpanyanyeq135----预防冲击波病毒

S5750(config-ext-nacl)#denytcpanyanyeq445----预防震荡波病毒

S5750(config-ext-nacl)#permitipanyany----允许访问其他任何资源

S5750(config-ext-nacl)#exit----退出ACL配置模式

步骤二:

将ACL应用到接口上

S5750(config)#interfaceGigabitEthernet0/1----进入所需应用的端口

S5750(config-if)#ipaccess-group100in----将扩展ACL应用到端口下

VLAN之间的ACL配置

提问:

如何禁止VLAN间互相访问?

步骤一:

创建vlan10、vlan20、vlan30

S5750#conf----进入全局配置模式

S5750(config)#vlan10----创建VLAN10

S5750(config-vlan)#exit----退出VLAN配置模式

S5750(config)#vlan20----创建VLAN20

S5750(config-vlan)#exit----退出VLAN配置模式

S5750(config)#vlan30----创建VLAN30

S5750(config-vlan)#exit----退出VLAN配置模式

步骤二:

将端口加入各自vlan

S5750(config)#interfacerangegigabitEthernet0/1-5

----进入gigabitEthernet0/1-5号端口

S5750(config-if-range)#switchportaccessvlan10

----将端口加划分进vlan10

S5750(config-if-range)#exit----退出端口配置模式

S5750(config)#interfacerangegigabitEthernet0/6-10

----进入gigabitEthernet0/6-10号端口

S5750(config-if-range)#switchportaccessvlan20

----将端口加划分进vlan20

S5750(config-if-range)#exit----退出端口配置模式

S5750(config)#interfacerangegigabitEthernet0/11-15

----进入gigabitEthernet0/11-15号端口

S5750(config-if-range)#switchportaccessvlan30

----将端口加划分进vlan30

S5750(config-if-range)#exit----退出端口配置模式

步骤三:

配置vlan10、vlan20、vlan30的网关IP地址

S5750(config)#interfacevlan10----创建vlan10的SVI接口

S5750(config-if)#ipaddress192.168.10.1255.255.255.0

S5750(config-if)#exit----退出端口配置模式

S5750(config)#interfacevlan20----创建vlan10的SVI接口

S5750(config-if)#ipaddress192.168.20.1255.255.255.0

S5750(config-if)#exit----退出端口配置模式

S5750(config)#interfacevlan30----创建vlan10的SVI接口

S5750(config-if)#ipaddress192.168.30.1255.255.255.0

S5750(config-if)#exit----退出端口配置模式

步骤四:

创建ACL,使vlan20能访问vlan10,而vlan30不能访问vlan10

S5750(config)#ipaccess-listextendeddeny30----定义扩展ACL

S5750(config-ext-nacl)#denyip192.168.30.00.0.0.255192.168.10.00.0.0.255

----拒绝vlan30的用户访问vlan10资源

S5750(config-ext-nacl)#permitipanyany

----允许vlan30的用户访问其他任何资源

S5750(config-ext-nacl)#exit----退出扩展ACL配置模式

步骤五:

将ACL应用到vlan30的SVI口in方向

S5750(config)#interfacevlan30----创建vlan30的SVI接口

S5750(config-if)#ipaccess-groupdeny30in

----将扩展ACL应用到vlan30的SVI接口下

4.4单向ACL的配置

提问:

如何实现主机A可以访问主机B的FTP资源,但主机B无法访问主机A的FTP资

源?

?

步骤一:

定义ACL

S5750#conft----进入全局配置模式

S5750(config)#ipaccess-listextended100----定义扩展AC