ISA防火墙在中小企业中的综合应用.docx

《ISA防火墙在中小企业中的综合应用.docx》由会员分享,可在线阅读,更多相关《ISA防火墙在中小企业中的综合应用.docx(17页珍藏版)》请在冰豆网上搜索。

ISA防火墙在中小企业中的综合应用

ISA防火墙在中小企业中的综合应用(上)

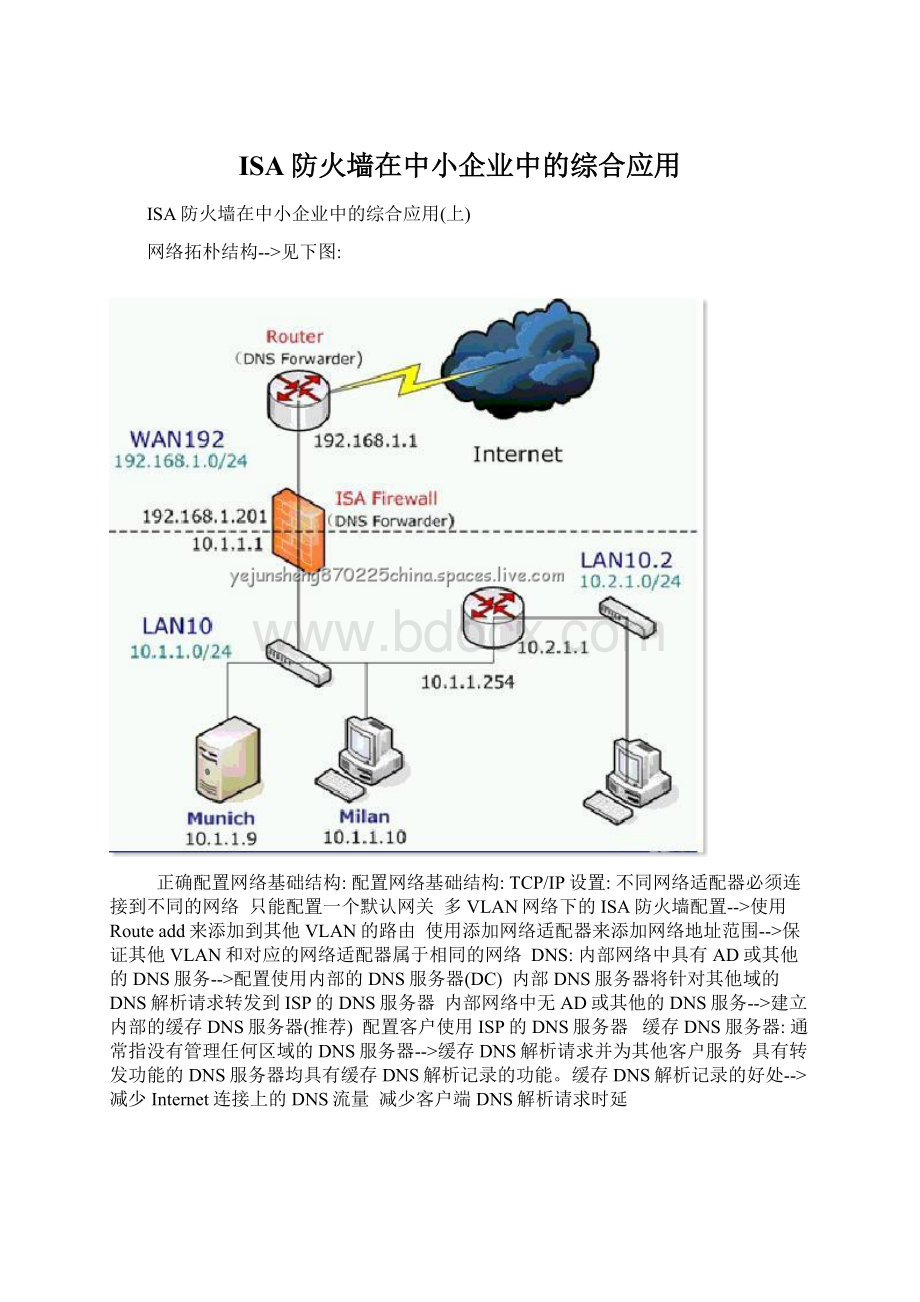

网络拓朴结构-->见下图:

正确配置网络基础结构:

配置网络基础结构:

TCP/IP设置:

不同网络适配器必须连接到不同的网络 只能配置一个默认网关 多VLAN网络下的ISA防火墙配置-->使用Routeadd来添加到其他VLAN的路由 使用添加网络适配器来添加网络地址范围-->保证其他VLAN和对应的网络适配器属于相同的网络 DNS:

内部网络中具有AD或其他的DNS服务-->配置使用内部的DNS服务器(DC) 内部DNS服务器将针对其他域的DNS解析请求转发到ISP的DNS服务器 内部网络中无AD或其他的DNS服务-->建立内部的缓存DNS服务器(推荐) 配置客户使用ISP的DNS服务器 缓存DNS服务器:

通常指没有管理任何区域的DNS服务器-->缓存DNS解析请求并为其他客户服务 具有转发功能的DNS服务器均具有缓存DNS解析记录的功能。

缓存DNS解析记录的好处-->减少Internet连接上的DNS流量 减少客户端DNS解析请求时延

我来到一台计算机名称叫做florence的计算机 现在我来添加到其他VLAN的路由 通过开始--运行--输入cmd按确定来打开命令提示符 在里面输入routeadd10.2.1.0mask255.255.255.010.1.1.254按回车键 输入routeprint按回车键 看到了吗?

现在已经成功添加到其他VLAN的路由了 接下来就需要安装一个缓存的DNS服务器了

通过开始--设置--按控制面板--双击添加或删除程序--按添加/删除Windows组件--按网络服务--按详细信息--把域名系统(DNS)沟上--接确定 接着下一步进行安装DNS服务

通过开始--程序--管理工具--按DNS来打开DNS服务 现在我来配置一下缓存DNS服务器 对着FLORENCE(计算机名称)右键--选择属性--按接口 我们不需要在外部接口上侦听一个DNS请求 所以我只保留内部的接口(10.1.1.1)就可以了 然后在转发器里面设置转发为到ISP的DNS服务器 按转发器--在所选域的转发器的IP地址列表里面输入61.128.128.68 61.128.192.68按添加 按确定 这样配置就完成了

现在我来测试一下缓存DNS服务器是否工作正常 在命令提示符里面输入nslookup按回车键--输入www.isacn.org按回车键 可以看到解析正常了 在DNS服务里面按查看--把高级沟上--展开缓存的查找--(根)--org--按isacn 看到了吗?

里面有一个www的记录--双击它--可以看到主机是www 完全合格的域名是www.isacn.org IP地址是220.166.64.251 这就是刚才我访问的请求解析的ISA中文站的域名 就是DNS服务器把这个结果缓存下来

我现在来安装ISA防火墙--按安装ISAServer2004--到内部网络那一步按添加--按添加适配器 把本地连接(内部网卡)沟上 按确定 看到了吗?

VLAN的地址范围(10.2.1.0)已经包含在内部网络中了 接着下一步进行安装ISA防火墙

ISA防火墙安全强化:

保证ISA防火墙的物理安全性 保证ISA防火墙管理员账户的安全 在防火墙策略中严格限制到ISA防火墙的访问 不要在ISA防火墙上运行其他不必要的服务和应用程序 关闭不需要的网络协议 停止不需要的系统服务

部署防火墙策略:

防火墙策略执行方式:

从上到下对防火墙策略进行评估,执行第一条匹配的规则位于最底部的默认规则拒绝所有通信 部署防火墙策略的两种基本模型:

仅允许部分客户,禁止其他所有通信(默认)仅禁止部分客户,允许其他所有通信 根据自己的需要来决定具体的防火墙策略-->使用最少的防火墙策略来达到你的目的

评估防火墙策略:

按照顺序评估防火墙策略的各个字段:

协议(主要连接端口)源网络和源端口计划时间目的网络用户内容类型应用层筛选 完全匹配:

执行防火墙策略定义的操作 不匹配:

评估下一条防火墙策略,直到默认策略(拒绝所有通信)为止

目的网络:

基于IP地址的网络元素:

网络网络集计算机集计算机地址范围子网 基于FQDN的网络元素:

域名集URL集建议配置客户为Web代理客户

区分不同的客户:

源网络(基于IP地址):

MAC地址绑定使用arp-sIP地址MAC地址 使用arp-a查看被绑定的IP地址支持的客户类型:

SNATFWCWPC 用户账户(需要身份验证):

身份验证数据库:

AD LocalSAM 支持的客户类型:

FWC WPC

我现在来到计算机名称叫做florence这台计算机 它是第一台ISAServer2004服务器并且是配置存储服务器 我创建二条阵列访问规则来允许IP地址为10.1.1.6那台计算机能够上网 打开ISA服务器管理器--展开阵列--FLORENCE--按防火墙--在右边任务选项的阵列策略任务里面按创建阵列访问规则--访问规则名称就叫做AllowInternalLocalhosttouseDNS吧 接着下一步

在符合规则条件时要执行的操作里面选择允许 接着下一步

在此规则应用到里面选择所选的协议--按添加--展开通用协议--按DNS--按添加--按关闭 接着下一步

在此规则应用于来自这些源的通讯里面按添加--展开网络--按内部--按添加--按关闭 接着下一步

在此规则应用于发送到这些目标的通讯里面按添加--展开网络--按本地主机--按添加--按关闭 接着下一步

在此规则应用于来自下列用户集的请求里面保留默认值(所有用户) 接着下一步

这是最后一步了 按完成

我再创建一条阵列访问规则来允许内部客户端访问外部 按创建阵列访问规则--访问规则名称就叫做AllowInternalClienttoInternet吧 接着下一步 在符合规则条件时要执行的操作里面选择允许 接着下一步

在此规则应用到里面选择所有出站通讯 接着下一步

在此规则应用于来自这些源的通讯里面按添加--在网络实体里面按新建--选择计算机--因为那台计算机的名称叫做berlin名称就叫做berlin吧--在计算机IP地址里面输入10.1.1.6 按确定

在网络实体里面展开计算机--按berlin--按添加--按关闭 接着下一步

在此规则应用于发送到这些目标的通讯里面按添加--展开网络--按外部--按添加--按关闭 接着下一步 在此规则应用于来自下列用户集的请求里面保留默认值(所有用户) 接着下一步

这是最后一步了 按完成 记得在ISA服务器管理里面按一下应用

我现在来到计算机名称叫做berlin这台计算机 打开命令提示符输入nslookup按回车键可以看到能解析成功 默认服务器的计算机名称就叫做 IP地址是10.1.1.1 再输入www.isacn.org按回车键可以看到也能解析成功 名称是www.isacn.org IP地址是220.166.64.251 打开IE浏览器--在地址里面输入 看到了吗?

现在计算机名称叫做berlin这台计算机已经可以上网了

我来到ISA服务器这边 按监视--按日志--可以看到是通过我刚才新建的访问规则允许上网的

我现在来到一台计算机名称叫做istanbul的计算机 它的IP地址是10.1.1.8 子网掩码是255.255.255.0 默认网关是10.1.1.1 DNS服务器地址是10.1.1.1 在命令提示符里面输入nslookupwww.isacn.org按回车键 可以看到也能解析成功 为什么能解析成功呢?

那是因为在ISA服务器上创建的第一条访问规则允许内部到本地主机的DNS解析 这台计算机的IP地址同样是属于内部网络中 因此它也能解析域名 打开IE浏览器--输入按回车键 可以看到现在无法显示网页了 这台计算机现在是不能够上网的 因为没有规则允许它能够访问Internet的 如果你把这台计算机的IP地址改成10.1.1.6 你会发现就可以上网了 这是为什么呢?

因为在ISA服务器上只限制了IP地址如果你把IP地址改成可以上网的IP地址就可以上网了对于这种情况怎么处理呢?

在ISA服务器上做一个arp地址绑定

限制用户访问的内容:

限制用户访问的内容类型:

禁止访问音频、视频内容等 禁止访问可执行文件或应用程序等 仅对HTTP协议或HTTP封装的FTP协议有效:

如果某个防火墙策略的内容类型不是所有类型,那么这条策略只对HTTP和HTTP封装的FTP协议有效。

我现在来到ISA服务器这边 按防火墙策略(FLORENCE)--对着从berlin到外部这条访问规则右键--选择属性--按内容类型--在选择的内容类型里面只把HTML文档沟上 按确定

我来到计算机名称叫做berlin这台计算机测试一下 打开IE浏览器--在地址里面输入www.isacn.org按回车键 看到了吗?

虽然可以看到文字了但是图像是看不到的这是因为我在berlin到外部这条访问规则的内容类型里面只允许访问HTML文档所以就只能够看到文字了

在ISA服务器管理里面按监视--按日志--可以看到所有针对图片的访问全部被默认规则拒绝掉了 这是为什么呢?

这是因为在规则中只是允许客户访问一个HTML文档内容类型 并没有允许它访问图像类型因此ISA防火墙认为用户对图像的访问不匹配这条访问规则所以就被最后的默认规则拒绝掉了

限制用户访问的时间:

可以通过计划时间定义防火墙策略的有效时间 以小时为单位 在应用新的防火墙策略时,ISA防火墙并不会断开已建立的连接-->所有防火墙ByDesign 重启ISA防火墙服务 断开用户会话

我现在使用计划时间来限制用户的访问 对着berlin到外部这条阵列访问规则右键--选择属性--按计划--按新建--名称就叫做Test吧 默认计划时间是总是 比如今天是星期六 我就让它星期六无效 让它变成非活动的 按确定 在ISA服务器管理里面按一下应用

我现在来到berlin这台计算机 打开IE浏览器--输入www.isacn.org按回车键 看到了吗?

刚才对计划时间的限制已经生效了 现在不能访问到Internet了

允许/限制用户访问的协议:

ISA防火墙内置了上百种流行协议 可以根据需要自定义协议 可以通过日志来分析客户所使用的协议

限制客户的并发连接数:

防止拒绝服务攻击 增强网络安全性-->客户中病毒后发起大量连接 限制客户所使用的带宽:

连接线程和所使用的带宽并没有绝对的正比关系但是往往更多的连接线程会占用更多的带宽

我现在来设置一下定义连接限制 在ISA服务器管理里面按常规--按定义连接限制 默认情况下在每个客户端的TCP和非TCP连接数限制是160 不过普通客户要超出160是比较困难的 一般情况下使用80就可以了 我就先把它设置为2吧 这样客户端下载是比较慢的了 按确定 记得在ISA服务管理器里面按一下应用

我现在来到计算机名称叫做berlin这台计算机 下载一个软件 可以看到连接线程数是6个 但是ISA防火墙只是允许只有二个连接线程是能够下载的 其他的线程都是被拒绝掉的

监控客户的行为:

ISA防火墙内置功能:

日志查看器报告 第三方软件:

GFIWebmonitor-->Web协议监控 KerioNetworkMonitor-->应用层内容监控

监控客户所使用的带宽:

监视客户所使用的带宽:

KerioNetworkMonitor SoftperfectBandwidthManager 控制客户所使用的带宽:

SoftperfectBandwidthManager

VPN服务:

ISA防火墙中的集成VPN服务:

依赖于RRAS并且和RRAS紧密集成可以对VPN用户实现访问控制 VPN连接类型:

远程访问VPN:

PPTPL2TP/IPSec 站点到站点VPN:

PPTP L2TP/IPSec IPSecTunnel

配置远程访问VPN:

定义地址范围授权VPN客户访问选择访问网络-->外部(默认)选择VPN协议-->PPTP(默认)L2TP/IPSec:

身份验证证书IPSec共享密钥 选择身份验证方法:

MS-CHAP2(默认) 创建防火墙策略允许VPN客户访问

VPN客户地址分配:

分配方式:

DHCP静态IP地址池 地址类型:

子网内地址(内部网络中的地址范围):

ISA防火墙针对VPN客户代理ARP无需配置内部网络和VPN客户之间的路由 子网外地址(不位于内部网络的地址范围):

需要配置内部网络和VPN客户之间的路由 容易区分VPN客户

授权VPN客户访问:

非域环境-->在用户账户拨入属性中显示允许 域环境-->在用户账户拨入属性中显示允许 允许域用户组的访问

站点到站点的VPN连接:

VPN连接类型:

PPTP L2TP/IPSec:

需配置远程访问VPN服务如果连接请求中的用户名匹配本地VPN服务器上的某个站点到站点VPN连接的名字,则认为是站点到站点VPN连接。

IPSecTunnel:

和第三方的VPN服务连接时使用

配置站点到站点的VPN连接:

创建远程站点:

PPTP:

配置远程访问VPN服务创建匹配的用户账户并授权其拨入 L2TP/IPSec:

配置远程访问VPN服务创建匹配的用户账户并授权其拨入配置身份验证证书或使用共享密钥 IPSecTunnel:

配置IPSec证书或使用共享密钥 创建网络规则和访问规则

Web服务发布:

ISA防火墙具有强大的应用层过滤特性,可以按照域名和路径来进行Web服务发布 配置Web服务发布:

需要注意:

Web侦听器需要占用相应的端口:

IISSocketPooling 默认情况下:

桥接到内部Web服务器的80端口-->如果Web服务器使用其他端口则需要修改 访问请求显示为来自ISA防火墙-->Web服务器不知道发起请求的原始客户 阻止高位字符和验证正规化-->URL地址中不能使用高位字符 URL地址解码后不能再出现"%"

安全Web服务发布:

发布模式:

桥接模式隧道模式 桥接模式:

类似于Web服务发布 ISA防火墙对客户发起的SSL连接进行应用层过滤;然后将其重新加密后转发到被发布的Web服务器:

加密到客户端的连接加密到Web服务器的连接加密到客户端和Web服务器的连接隧道模式:

ISA防火墙直接将客户发起的SSL连接转发到被发布的Web服务器,不进行应用层过滤

发布安全Web服务:

在Web侦听器上绑定有效的服务器身份验证(信任其CA并具有私钥):

导出安全Web服务器的证书使用其他公共名称的证书-->申请通配符证书 ISA防火墙访问内部的安全Web服务时,不能出现任何错误提示。

发布安全Web服务-->类似于发布Web服务

Exchange服务发布:

OWA发布 在将客户请求转发到Exchange服务器之前,ISA防火墙对它进行身份验证和应用层过滤,从而保证了Exchange服务器的安全。

OWA发布:

OWA身份验证和安全Web服务发布的结合:

满足安全Web发布的要求Exchange服务器上不能同时启用OWA验证仅发布以下三个路径:

/exchange/* /exchweb/* /public/*

RPC通讯原理:

1.Client:

1131-->Server:

135 RequestUUIDPort 2.Client:

1131<--Server:

135 UUIDPort5678(1024~65535)3.Client:

1132-->Server:

5678 ApplicationData

ExchangeRPC发布:

对于基于状态过滤的防火墙而言,为了允许RPC协议通讯需要开放所有高端端口(1024~65535);因此很多防火墙管理员关闭了RPC协议通讯 ISA防火墙具有强大的RPC应用层过滤功能,确保了RPC协议通讯的安全:

识别客户所发起的RPC通讯并进行应用层过滤 动态开放RPC协议通讯所需要的高端端口。

可以强制要求加密RPC协议通讯(将禁止DCOM访问)

其他服务发布:

ISA防火墙自带了24种常用的服务器协议 可自定义服务器协议用于发布 发布服务需要使用入站协议定义 默认情况下,访问请求显示为来自原始客户:

被发布的服务器回复给客户的响应数据包必须通过ISA防火墙转发 配置ISA防火墙作为被发布服务器的默认网关 通讯重定向问题:

不要对某个网络发布位于相同网络中的服务