防火墙技术在政府网站中的应用与方案设计附录.docx

《防火墙技术在政府网站中的应用与方案设计附录.docx》由会员分享,可在线阅读,更多相关《防火墙技术在政府网站中的应用与方案设计附录.docx(6页珍藏版)》请在冰豆网上搜索。

防火墙技术在政府网站中的应用与方案设计附录

附录

政府网站防火墙配置

附录A防火墙基本功能配置

启动接口,使其处于活动状态在防火墙,为了防止外部攻击,防火墙应该尽量避免打开不必要的一些端口,因此一般端口都处于关闭状态,只有需要用到此端口时才启动,启动过程如下:

(1)启动接口

Pix525(config)#interfaceEthernet0

Pix525(config-if)#noshutdown

//启动接口Ethernet0

Pix525(config)#interfaceEthernet1

Pix525(config-if)#noshutdown

//启动接口Ethernet1

Pix525(config)#interfaceEthernet2

Pix525(config-if)#noshutdown

//启动接口Ethernet2

Pix525(config)#interfaceEthernet3

Pix525(config-if)#noshutdown

//启动接口Ethernet3

将防火墙的内网接口命名为inside,外部网络接口命名为outside,与DMZ区相连的接口命名为DMZ,并指定它们的安全级别分别为100,0,50。

即内网接口安全级别最高,DMZ口次之,外部网络接口最低。

(2)为接口命名并指定安全级别

Pix525(config)#interfaceEthernet0

Pix525(config-if)#nameifoutside

Pix525(config-if)#security-level0

//ethernet0接口命名为outside并指定安全级别为0

Pix525(config)#interfaceEthernet1

Pix525(config-if)#nameifinside1

Pix525(config-if)#security-level100

//ethernet1接口命名为inside1并指定安全级别为100

Pix525(config)#interfaceEthernet2

Pix525(config-if)#nameifdmz

Pix525(config-if)#security-level50

//ethernet2接口命名为dmz并指定安全级别为50

Pix525(config)#interfaceEthernet3

Pix525(config-if)#nameifinside2

Pix525(config-if)#security-level100

//ethernet3接口命名为inside2并指定安全级别为100

(3)配置内外网卡的IP地址(idaddress)

Pix525(config)#interfaceEthernet0

Pix525(config-if)#ipaddress209.165.201.3255.255.255.252

//外部接口IP地址为209.165.201.3

Pix525(config)#interfaceEthernet1

Pix525(config-if)#ipaddress10.1.4.1255.255.255.252

//内部接口IP地址为10.1.4.1

Pix525(config)#interfaceEthernet3

Pix525(config-if)#ipaddress10.1.4.5255.255.255.252

//内部接口IP地址为10.1.4.5

Pix525(config)#interfaceEthernet2

Pix525(config-if)#ipaddress10.1.4.9255.255.255.252

//dmz口IP地址为10.1.4.9

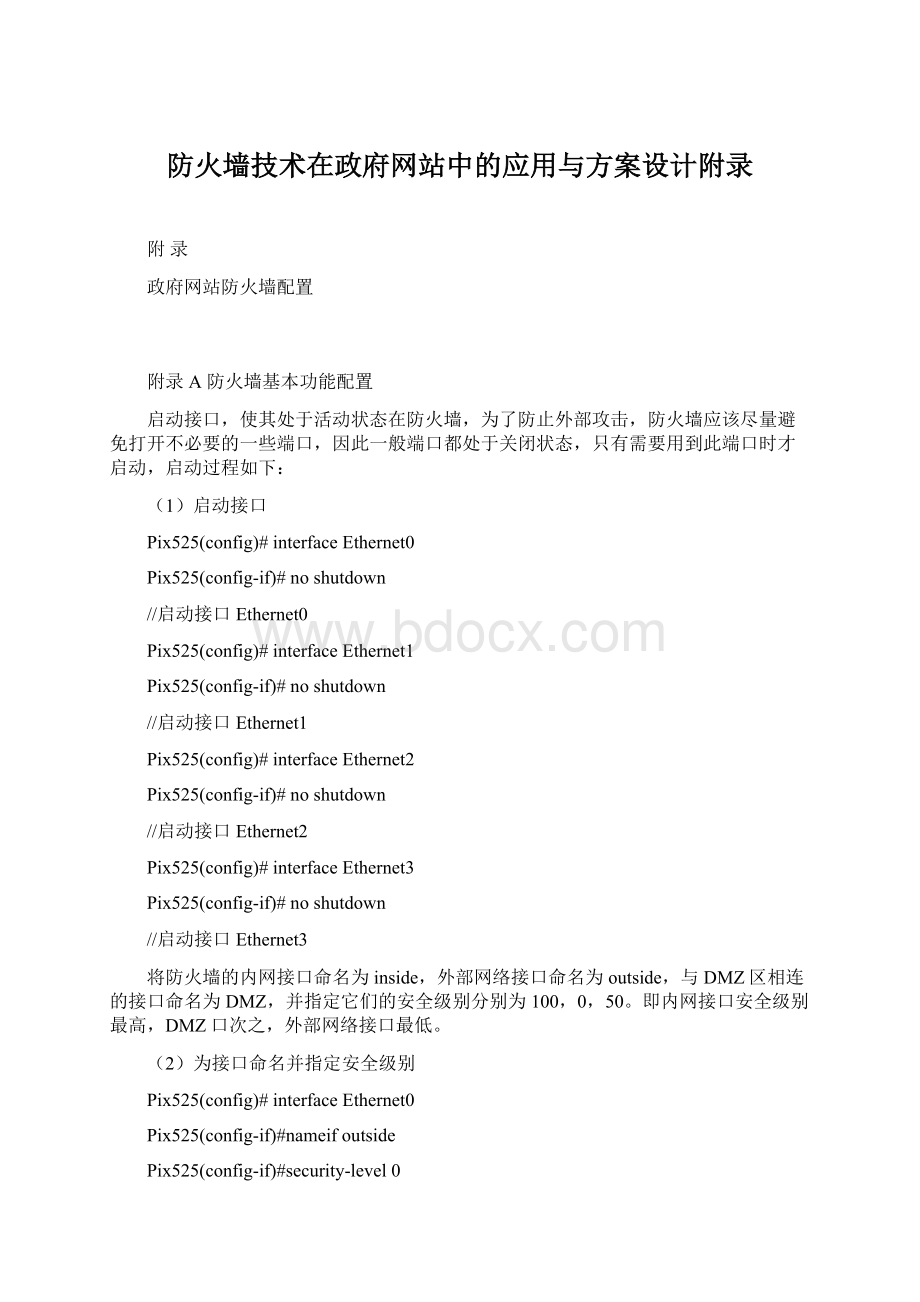

在为接口配置了IP地址后用showip命令将系统的运行情况显示出来。

截图如图A1防火墙接口配置截图所示:

图A1防火墙接口配置截图

附录B静态路由配置

PIX防火墙具有部分路由选择能力,静态路由条目告诉PIX防火墙把目的地址为某个特定网络的数据包,转发给指定的路由器或是与网桥类似的网关类设备。

在配置静态路由时,指定到达某网络静态路由的下一跳路由IP地址。

在本方案中,创建了一条到网络10.1.2.0和10.1.3.0的静态路由,静态路由的下一条路由器IP地址都是10.1.4.2。

到网络10.1.1.0的静态路由,静态路由的下一条路由IP地址是10.1.4.10。

(1)静态路由配置

Pix525(config)#routeinside10.1.2.0255.255.255.010.1.4.21

//到达网络10.1.2.0静态路由的下一条路由器IP地址为10.1.4.2

Pix525(config)#routeinside10.1.3.0255.255.255.010.1.4.61

//到达网络10.1.3.0静态路由的下一条路由器IP地址为10.1.4.6

Pix525(config)#routedmz10.1.1.0255.255.255.010.1.4.101

//到网络10.1.1.0的静态路由,静态路由的下一条路由器IP地址是10.1.4.10

(2)静态IP地址翻译:

pix525(config)#static(dmz,outside)209.165.201.3ftp10.1.1.27ftpnetmask255.255.255.255

//IP地址为10.1.1.27的FTP服务器,被翻译成209.165.201.3这个全局地址

pix525(config)#static(dmz,outside)209.165.201.3http10.1.1.28httpnetmask255.255.255.255

//IP地址为10.1.1.28的HTTP服务器,被翻译成209.165.201.3这个全局地址

pix525(config)#static(dmz,outside)209.165.201.3smtp10.1.1.29smtpnetmask255.255.255.255

//IP地址为10.1.1.29的SMTP服务器,被翻译成209.165.201.3这个全局地址

用showroute将静态路由配置情况显示出来,截图如图B1静态路由配置截图所示:

图B1静态路由配置截图

附录C防火墙的ACL配置

pix525(config)#access-listACL_OUTpermittcpanyhost209.165.201.3eqWeb

//允许任意主机对主机209.165.201.3进行Web访问

pix525(config)#access-listACL_OUTpermittcpanyhost209.165.201.3eqFTP

//允许任意主机对主机209.165.201.3进行FTP访问

pix525(config)#access-listACL_OUTpermittcpanyhost209.165.201.3eqSMTP

//允许任意主机对主机209.165.201.3进行SMTP访问

pix525(config)#access-groupACL_OUTininterfaceoutside

//将名为ACL_OUT的ACL绑定到接口outside上

pix525(config)#access-listINSIDEpermitipanyany

//表示允许从任意源主机到任意目标从接口inside进入的IP流量。

pix525(config)#access-groupINSIDEininterfaceinside

//将名为INSIDE的ACL绑定到接口inside上

pix525(config)#access-list100permiticmpanyany

//表示允许从任意源主机到任意目标进入的ICMP流量。

pix525(config)#access-group100ininterfaceoutside

//将名为100的ACL绑定到接口outside上

Pix525(config)#showaccess-list

用showaccess-list命令将配置的ACL运行情况显示出来截图如图C1ACL配置截图所示:

图C1ACL配置截图

附录D防火墙的NAT配置

在本方案中,对DMZ区的IP地址进行了静态地址转换,而考虑到内部网络用户数量大,利用global命令定义一个地址池来对其IP地址进行动态NAT地址转换,将内部网络IP地址映射到不同的公网IP地址。

其中将10.1.2.0网段的地址转换为209.165.202.3-209.165.202.10地址池中的一个地址。

在第三章的图3.2中可以看到当10.1.2.0和10.1.3.0这两个网段的主机访问DMZ区的服务器的时候没有进行地址转换,原因是不进行NAT,可提高访问速度,因为它是访问DMZ区的服务器,所以也不存在IP地址暴露于Internet的危险。

所以在进行配置的时候就要用到标识NAT。

NAT0命令可以关闭地址转换,当在内部网络中拥有一个公网的IP地址并且这个地址要被外部网络访问的时候就要使用这个特性。

在本设计中主要是因为为提高访问速度,而不进行NAT转换。

pix525(config)#access-listNET1permitip10.1.2.0255.255.255.0any

//建立一个ACL,允许10.1.2.0网段的主机访问外网

pix525(config)#global(outside)1209.165.202.3-209.165.202.10

//指定外部地址范围为209.165.202.3-209.165.202.10

pix525(config)#nat(inside)1access-listNET1

//将ACL中的10.1.2.0网段的地址转换为209.165.202.3-209.165.202.10地址池中的一个地址

pix525(config)#access-listNET2permitip10.1.3.0255.255.255.0any

//建立一个ACL,允许10.1.3.0网段的主机访问外网

pix525(config)#global(outside)2209.165.202.11-209.165.202.18

//指定外部地址范围为209.165.202.11-209.165.202.18

pix525(config)#nat(inside)2access-listNET2

//将ACL中的10.1.3.0网段的地址转换为209.165.202.11-209.165.202.18地址池中的一个地址

pix525(config)#access-listEXEMPTpermitip10.1.2.0255.255.255.010.1.1.0255.255.255.0

//配置一条ACL规则,表示允许10.1.2.0网段进入到10.1.1.0的IP流量。

pix525(config)#access-listEXEMPTpermitip10.1.3.0255.255.255.010.1.1.0255.255.255.0

//配置一条ACL规则,表示允许10.1.3.0网段进入到10.1.1.0的IP流量。

pix525(config)#nat(inside)0access-listEXEMPT

//对名为EXEMPT的ACL规则中的IP地址不进行NAT转换

Pix525(config)#showxlate

用showxlate命令将系统运行的地址转换表显示出来,截图如图D1NAT配置截图所示:

图D1NAT配置截图