实验四防火墙配置实验.docx

《实验四防火墙配置实验.docx》由会员分享,可在线阅读,更多相关《实验四防火墙配置实验.docx(9页珍藏版)》请在冰豆网上搜索。

实验四防火墙配置实验

实验四防火墙大体配置实验

【实验目的】

1.了解防火墙的大体原理;

2.把握防火墙的大体配置方式。

【实验环境】

1.实验3-4人一组。

2.CiscoPIX防火墙一台。

3.PC机4台,其中一台PC机上安装FTP效劳器端软件,并连接在内部网络。

4.RJ-45连接电缆假设干。

5.Console配置线一根。

【实验内容】

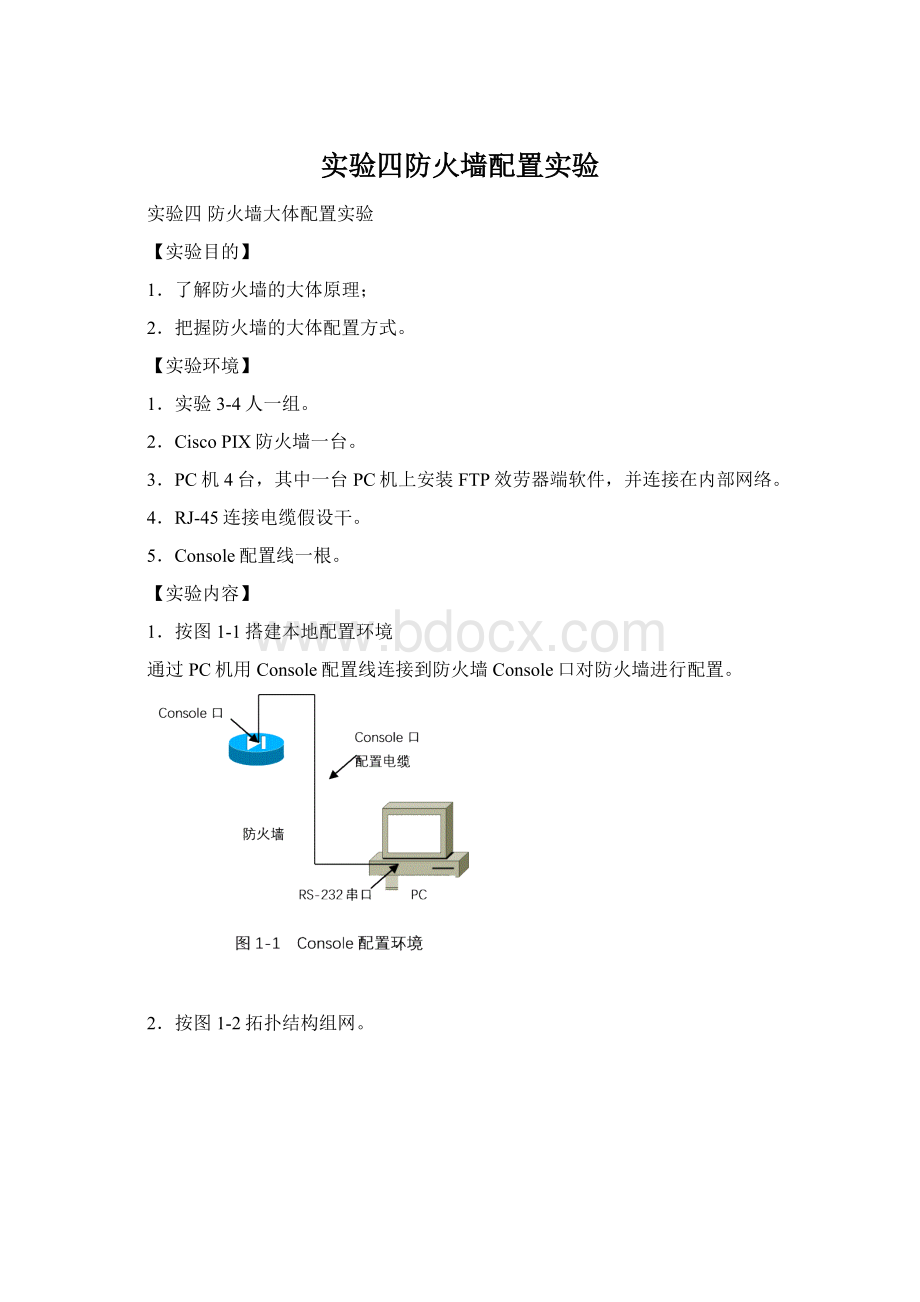

1.按图1-1搭建本地配置环境

通过PC机用Console配置线连接到防火墙Console口对防火墙进行配置。

2.按图1-2拓扑结构组网。

3.配置要求:

(如有已保留的配置,先利用writeerase清除闪存中的配置信息)

(1)所有的口令都设置为“cisco”(事实上,除“cisco”之外,你可设置为任意的口令,但实验中统一用“cisco”以幸免口令杂乱带来的问题)。

(2)内部网络是10.0.0.0,子网掩码为。

PIX防火墙的内部IP地址是。

(3)外部网络是1.1.1.0,子网掩码为,PIX防火墙的外部IP地址是。

(4)在防火墙上配置地址转换,使内部PC机利用IP地址1.1.1.3访问外部网络。

(5)用于外部网络的默许路由是1.1.1.254。

(6)外部网络上的运算机只能访问内部网络FTP效劳。

(7)许诺10.1.1.0网段的电脑telnet到防火墙上。

4.将配置文件以附件方式用电子邮件发送到。

附件名为:

实验四配置文件-学号姓名。

【实验参考步骤】

注意:

实验顶用到的IP地址等内容以实验要求中的内容为准,以下内容中的配置举例仅为说明命令的用法。

在配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多初期的防火墙只具有2个接口;当利用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:

内部区域(内网):

内部区域通常确实是指企业内部网络或是企业内部网络的一部份。

它是互连网络的信任区域,即受到了防火墙的爱惜。

外部区域(外网):

外部区域通常指Internet或非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和效劳,通过防火墙,就能够够实现有限制的访问。

停火区(DMZ):

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或效劳器被称为堡垒主机。

一样在停火区内能够放置Web效劳器,Mail效劳器等。

停火区关于外部用户一般是能够访问的,这种方式让外部用户能够访问企业的公布信息,但却不许诺他们访问企业内部网络。

注意:

2个接口的防火墙是没有停火区的。

当第一次启动PIX防火墙的时候,能够看到一个如此的屏幕显示:

能够依照提示回答“是”或“否”来决定是不是依照那个互动提示来设置PIX防火墙。

对那个问题一样回答“否”。

(因为要学习如何真正地设置防火墙,不是仅仅回答一系列问题就能够够学会的。

)

然后,显现提示符:

pixfirewall>

在提示符的后面有一个大于号“>”,说明此刻处于PIX用户模式。

PIX防火墙提供4种治理访问模式:

非特权模式:

PIX防火墙开机自检后,确实是处于这种模式。

系统显示为pixfirewall>

特权模式:

输入enable进入特权模式,能够改变当前配置。

显示为pixfirewall#

配置模式:

输入configureterminal进入此模式,绝大部份的系统配置都在那个地址进行。

显示为pixfirewall(config)#

监视模式:

PIX防火墙在开机或重启进程中,按住Escape键或发送一个"Break"字符,进入监视模式。

那个地址能够更新*作系统映象和口令恢复。

显示为monitor>

配置PIX防火墙有6个大体命令:

nameif,interface,ipaddress,nat,global,route。

这些命令在配置PIX时是必需的。

以下是配置的大体步骤:

1.配置防火墙接口的名字,并指定平安级别(nameif)。

pixfirewall(config)#nameifethernet0outsidesecurity0

pixfirewall(config)#nameifethernet1insidesecurity100

pixfirewall(config)#nameifdmzsecurity50

提示:

在缺省配置中,以太网0被命名为外部接口(outside),平安级别是0;以太网1被命名为内部接口(inside),平安级别是100.平安级别取值范围为1~99,数字越大平安级别越高。

假设添加新的接口,语句能够如此写:

pixfirewall(config)#nameifpix/intf3security40(平安级别任取)

2.配置以太口参数(interface)

pixfirewall(config)#interfaceethernet0auto(auto选项说明系统自适应网卡类型)

pixfirewall(config)#interfaceethernet1100full(100full选项表示100Mbit/s以太网全双工通信)

pixfirewall(config)#interfaceethernet1100fullshutdown(shutdown选项表示关闭那个接口,假设启用接口去掉shutdown)

3.配置内外网卡的IP地址(ipaddress)

pixfirewall(config)#ipaddressoutside1.1.1.1(config)#ipaddressinside10.1.1.1

Pix防火墙在外网的IP地址是1.1.1.1,内网IP地址是10.1.1.1

4.指定要进行转换的内部地址(nat)

网络地址翻译(nat)作用是将内网的私有ip转换为外网的公有IP。

nat命令老是与global命令一路利用,这是因为nat命令能够指定一台主机或一段范围的主机访问外网,访问外网时需要利用global所指定的地址池进行对外访问。

nat命令配置语法:

nat(if_name)nat_idlocal_ip[netmark]

其中(if_name)表示内网接口名字,例如inside。

nat_id用来标识全局地址池,使它与其相应的global命令相匹配,local_ip表示内网被分派的IP地址。

例如0.0.0.0表示内网所有主性能够对外访问。

[netmark]表示内网ip地址的子网掩码。

例1.Pixfirewall(config)#nat(inside)100

表示启用nat,内网的所有主机都能够访问外网,用0能够代表0.0.0.0

例2.Pixfirewall(config)#nat(inside)1

表示只有那个网段内的主性能够访问外网。

5.指定外部地址范围(global)global命令把内网的IP地址翻译成外网的IP地址或一段地址范围。

Global命令的配置语法:

global(if_name)nat_idip_address-ip_address[netmarkglobal_mask]

其中(if_name)表示外网接口名字,例如outside.。

nat_id用来标识全局地址池,使它与其相应的nat命令相匹配,ip_address-ip_address表示翻译后的单个ip地址或一段ip地址范围。

[netmarkglobal_mask]表示全局ip地址的网络掩码。

例1.Pixfirewall(config)#global(outside)1

表示内网的主机通过pix防火墙要访问外网时,pix防火墙将利用这段ip地址池为要访问外网的主机分派一个全局ip地址。

例2.Pixfirewall(config)#global(outside)1表示内网要访问外网时,pix防火墙将为访问外网的所有主机统一利用那个单一ip地址。

例3.Pixfirewall(config)#noglobal(outside)1表示删除那个全局表项。

6.设置指向内网和外网的静态路由(route)概念一条静态路由。

route命令配置语法:

route(if_name)00gateway_ip[metric]

其中(if_name)表示接口名字,例如inside,outside。

Gateway_ip表示网关路由器的ip地址。

[metric]表示到gateway_ip的跳数。

通常缺省是1。

例1.Pixfirewall(config)#routeoutside001

表示一条指向边界路由器(ip地址)的缺省路由。

例2.Pixfirewall(config)#routeinside10.1.1.01

Pixfirewall(config)#routeinside10.2.0.01

若是内部网络只有一个网段,依照例1那样设置一条缺省路由即可;若是内部存在多个网络,需要配置一条以上的静态路由。

上面那条命令表示创建了一条到网络10.1.1.0的静态路由,静态路由的下一条路由器ip地址是。

这6个大体命令假设明白得了,就能够够进入到pix防火墙的一些高级配置了。

1.配置静态IP地址翻译(static)

若是从外网发起一个会话,会话的目的地址是一个内网的ip地址,static就把内部地址翻译成一个指定的全局地址,许诺那个会话成立。

static命令配置语法:

static(internal_if_name,external_if_name)outside_ip_addressinside_ip_address

其中internal_if_name表示内部网络接口,平安级别较高,如inside。

external_if_name为外部网络接口,平安级别较低,如outside等。

outside_ip_address为正在访问的较低平安级别的接口上的ip地址。

inside_ip_address为内部网络的本地ip地址。

例1.Pixfirewall(config)#static(inside,outside)表示ip地址为的主机,关于通过pix防火墙成立的每一个会话,都被翻译成那个全局地址,也能够明白得成static命令创建了内部ip地址和外部ip地址之间的静态映射。

例2.Pixfirewall(config)#static(inside,outside)10.0.1.3

例3.Pixfirewall(config)#static(dmz,outside)

注释同例1。

通过以上几个例子说明利用static命令能够让咱们为一个特定的内部ip地址设置一个永久的全局ip地址。

如此就能够够为具有较低平安级别的指定接口创建一个入口,使它们能够进入到具有较高平安级别的指定接口。

2.管道命令(conduit)

前面讲过利用static命令能够在一个本地ip地址和一个全局ip地址之间创建了一个静态映射,但从外部到内部接口的连接仍然会被pix防火墙的自适应平安算法(ASA)阻挡。

conduit命令用来许诺数据流从具有较低平安级别的接口流向具有较高平安级别的接口,例如许诺从外部到DMZ或内部接口的入方向的会话。

关于向内部接口的连接,static和conduit命令将一路利用,来指定会话的成立。

conduit命令配置语法:

conduitpermit|denyglobal_ipport[-port]protocolforeign_ip[netmask]

permit|deny许诺|拒绝访问global_ip指的是先前由global或static命令概念的全局ip地址,若是global_ip为0,就用any代替0;若是global_ip是一台主机,就用host命令参数。

port指的是效劳所作用的端口,例如www利用80,smtp利用25等等,咱们能够通过效劳名称或端口数字来指定端口。

protocol指的是连接协议,比如:

TCP、UDP、ICMP等。

foreign_ip表示可访问global_ip的外部ip。

关于任意主机,能够用any表示。

若是foreign_ip是一台主机,就用host命令参数。

例1.Pixfirewall(config)#conduitpermittcphosteqwwwany

那个例子表示许诺任何外部主机对全局地址的这台主机进行http访问。

其中利用eq和一个端口来许诺或拒绝对那个端口的访问。

Eqftp确实是指许诺或拒绝只对ftp的访问。

例2.Pixfirewall(config)#conduitdenytcpanyeqftphost

表示不许诺外部主机对任何全局地址进行ftp访问。

例3.Pixfirewall(config)#conduitpermiticmpanyany

表示许诺icmp消息向内部和外部通过。

例4.Pixfirewall(config)#static(inside,outside)Pixfirewall(config)#conduitpermittcphosteqwwwany

那个例子说明static和conduit的关系。

在内网是一台web效劳器,此刻希望外网的用户能够通过pix防火墙取得web效劳。

因此先做static静态映射:

(全局),然后利用conduit命令许诺任何外部主机对全局地址进行http访问。

3.配置fixup协议

fixup命令作用是启用,禁止,改变一个效劳或协议通过pix防火墙,由fixup命令指定的端口是pix防火墙要侦听的效劳。

见下面例子:

例1.Pixfirewall(config)#fixupprotocolftp21启用ftp协议,并指定ftp的端口号为21

例2.Pixfirewall(config)#fixupprotocolhttp80

Pixfirewall(config)#fixupprotocolhttp1080为http协议指定80和1080两个端口。

例3.Pixfirewall(config)#nofixupprotocolsmtp80禁用smtp协议。

4.设置telnet

telnet有一个版本的转变。

在pixOS(pix*作系统的版本号)之前,只能从内部网络上的主机通过telnet访问pix。

在pixOS

及后续版本中,能够在所有的接口上启用telnet到pix的访问。

当从外部接口要telnet到pix防火墙时,telnet数据流需要用ipsec提供爱惜,也确实是说用户必需配置pix来成立一条到另外一台pix,路由器或vpn客户端的ipsec隧道。

另外确实是在PIX上配置SSH,然后用SSHclient从外部telnet到PIX防火墙,PIX支持SSH1和SSH2,只是SSH1是免费软件,SSH2是商业软件。

相较之下cisco路由器的telnet就做得不怎么样了。

telnet配置语法:

telnetlocal_ip[netmask]local_ip

表示被授权通过telnet访问到pix的ip地址。

若是不设此项,pix的配置方式只能由console进行。

另外有几个保护命令也很有效,showinterface查看端口状态,showstatic查看静态地址映射,showip查看接口ip地址,pingoutside|insideip_address确信连通性。

下面给出一个配置实例供大伙儿参考

interfaceethernet0auto

interfaceethernet1auto

nameifethernet0outsidesecurity0

nameifethernet1insidesecurity100

enablepasswordencrypted

passwdMPM0/qsuencrypted

hostnameXXXXXXXX

domain-nameXXXXXXXXXXX

fixupprotocoldnsmaximum-length512

fixupprotocolftp21

fixupprotocolh323h2251720

fixupprotocolh323ras1718-1719

fixupprotocolhttp80

fixupprotocolrsh514

fixupprotocolrtsp554

fixupprotocolsip5060

fixupprotocolsipudp5060

fixupprotocolskinny2000

fixupprotocolsmtp25

fixupprotocolsqlnet1521

fixupprotocoltftp69

names

pagerlines24

mtuoutside1500

mtuinside1500

ipaddressoutsideaddressinsideauditinfoactionalarm

ipauditattackactionalarm

pdmlocationinside

pdmlogginginformational100

pdmhistoryenable

arptimeout14400

global(outside)1interface

nat(inside)10.0.0.000

static(inside,outside)tcpinterfacewwwwwwnetmask00

static(inside,outside)tcpinterfaceftpftpnetmask00

conduitpermittcphosteqwwwany

conduitpermittcphosteqftpany

conduitpermiticmpanyany

conduitdenyipanyany

routeoutside0.0.0.01

timeoutxlate0:

05:

00

timeoutconn1:

00:

00half-closed0:

10:

00udp0:

02:

00rpc0:

10:

00h2251:

00:

00

timeouth3230:

05:

00mgcp0:

05:

00sip0:

30:

00sip_media0:

02:

00

timeoutsip-disconnect0:

02:

00sip-invite0:

03:

00

timeoutuauth0:

05:

00absolute

aaa-serverTACACS+protocoltacacs+

aaa-serverTACACS+max-failed-attempts3

aaa-serverTACACS+deadtime10

aaa-serverRADIUSprotocolradius

aaa-serverRADIUSmax-failed-attempts3

aaa-serverRADIUSdeadtime10

aaa-serverLOCALprotocollocal

httpserverenable

httpinside

nosnmp-serverlocation

nosnmp-servercontact

snmp-servercommunitypublic

nosnmp-serverenabletraps

floodguardenable

telnettimeout5

sshtimeout5

consoletimeout0

terminalwidth80

那个地址的防火墙外网IP为,网关为,内网IP为。

另外还把防火墙的80和21端口映射到了那个内网的机械上。

注意路由和static的配置方式就好了。

防火墙型号为PIX506E。