第20章 安全认证和评估.docx

《第20章 安全认证和评估.docx》由会员分享,可在线阅读,更多相关《第20章 安全认证和评估.docx(8页珍藏版)》请在冰豆网上搜索。

第20章安全认证和评估

第20章安全认证和评估

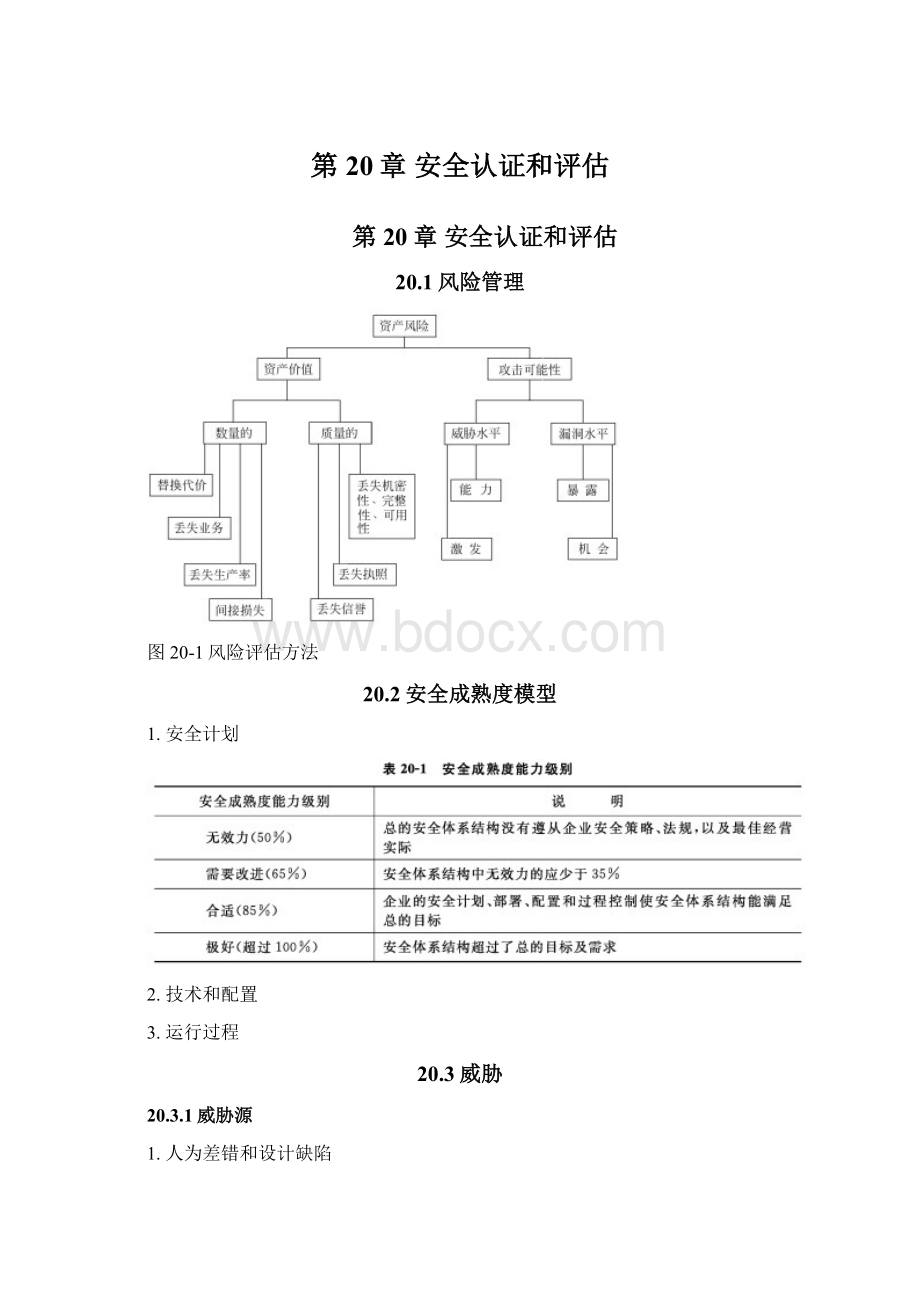

20.1风险管理

图20-1风险评估方法

20.2安全成熟度模型

1.安全计划

2.技术和配置

3.运行过程

20.3威胁

20.3.1威胁源

1.人为差错和设计缺陷

2.内部人员

3.临时员工

4.自然灾害和环境危害

5.黑客和其他入侵者

6.病毒和其他恶意软件

20.3.2威胁情况与对策

1.社会工程(系统管理过程)

2.电子窃听

3.软件缺陷

4.信任转移(主机之间的信任关系)

5.数据驱动攻击(恶意软件)

6.拒绝服务

7.DNS欺骗

8.源路由

9.内部威胁

20.4安全评估方法

20.4.1安全评估过程

图20-2安全评估阶段

20.4.2网络安全评估

20.4.3平台安全评估

20.4.4应用安全评估

20.5安全评估准则

1.可信计算机系统评估准则

2.信息技术安全评估准则

3.通用安全评估准则

4.计算机信息系统安全保护等级划分准则

20.5.1可信计算机系统评估准则

1.D级

2.C1级,自主安全保护级

3.C2级,受控存取保护级

4.B1级,标记安全保护级

5.B2级,结构化保护级

6.B3级,安全域级

7.A1级,验证设计级

20.5.2计算机信息系统安全保护等级划分准则

1.概述

图20-3各等级安全保护能力示意图

2.技术功能说明

20.5.3通用安全评估准则

1.概述

图20-4CC中的安全概念与相互关系

图20-5保护轮廓与安全目标的关系

图20-6评估的概念与相互关系

图20-7使用评估结果

2.安全功能要求与安全保证要求

20.6本章小结

习题

1.什么是风险管理?

简述风险评估的方法。

2.安全成熟度模型的作用是什么?

应从哪些方面来分析?

3.弄清楚威胁的来源是减少威胁得逞可能性的关键,哪些是主要的威胁源?

4.什么是防止电子窃听的保护措施?

5.什么是导致不安全的最常见的软件缺陷?

6.简述从安全成熟度模型3个方面的安全评估阶段。

7.简述网络安全评估的过程和方法。

8.可信计算机系统评估准则的适用范围是什么?

9.计算机信息系统安全保护等级划分准则是一个强制性的国家标准,制定该标准的主要目的是什么?

安全等级是如何划分的?

10.通用安全评估准则CC是一个国际标准,CC由哪几部分组成?

其主要内容是什么?

参考文献

1.EricMaiwald.NetworkSecurity.McGrawHill,2001

2.ChristopherM.King,CurtisE.Dalton&T.ErtemOsmanoglu.SecurityArchitecture.cGrawHill,2001

3.WilliamStallings.NetworkSecurityEssentials:

ApplicationsandStandards.PrenticeHill,2000

4.胡道元.网络设计师教程.北京:

清华大学出版社,2001

5.DouglasE.Comer.InternetworkingwithTCP/IPVolI.PrenticeHill,2000

6.InformationAssuranceTechnicalFramework(IATF)Document3.0.IATFForumWebmaster,2000

7.信息处理系统开放系统互连基本参考模型——第二部分:

安全体系结构(GB/T9387.2—1995)(等同于ISO7498—2)

8.计算机信息系统安全保护等级划分准则(GB17859—1999).国家质量技术监督局发布,1999

9.BruceSchneier.DigitalSecurityinaNetworkedWorld.JohnWiley&Sons,Inc.,2000

10.D.BrentChapman,ElizabethD.Zwicky.BuildingInternetFirewalls.O’Reilly&Associates,Inc.,1995

11.MarcusGoncalves.Firewalls:

ACompleteGuide,2000

12.WilliamR.Cheswick,StevenM.Bellovin.FirewallsandInternetSecurity,2000

13.TheTwentyMostCriticalInternetSecurityVulnerabilities(http:

//www.sans.org/top20/)

14.CaseyWilson,PeterDoak.CreatingandImplementingVirtualPrivateNetworks.TheCoriolisGroup,1999

15.NaganandDoraswamy,DanHarkins.IPSec:

TheNewSecurityStandardfortheInternet,IntranetsandVirtualPrivateNetworks.PrenticeHall,1999

16.BruseSchneier.AppliedCryptography:

Protocols,AlgorithmsandSourceCodeinC,SecondEdition,JohnWileyandSons,1995

17.SteveBurnettandStephenPaine.RSASecurity′sOfficialGuidetoCryptography.OsborneMcGrawHill,2001

18.StuartMcClure,JoelScambray,Georgekurtz.HackingExposed:

NertworkSecuritySecrets&Solutions.McGrawHill,2001

19.MattBishop.VulnerabilitiesAnalysis,1999

20.RickTims.SocialEngineering:

PoliciesandEducationaMust,February16,2001

21.DanFarmer,WietseVenema.ImprovingtheSecurityofYourSitebyBreakingintoit,1993

22.OfirArkin.NetworkScanningTechniques,Nov.,1999

23.MattBishop,DavidBailey.ACriticalAnalysisofVulnerabilityTaxonomies,1996

24.DennisLongleyandMichaelShain.TheData&ComputerDictionaryofStandards,ConceptsandTerms,1990

25.薛静锋.UNIX主机安全漏洞分析及漏洞扫描器的设计与实现,2002

26.RebeccaBace.AnIntroductiontoIntrusionDetectionandAssessment

27.MikeFiskyx,GeorgeVarghesey.FastContentBasedPacketHandlingforIntrusionDetection.UCSDTechnicalReportCS20010670,May,2001

28.MarkCrosbie.AutomatedIntrusionandMisuseDetection:

AGuidetoUnderstandingtheTechnologyandEvaluatingYourNeeds

29.MartinRoesch.SnortUsersManual,10thAugust,2001

30.MichaelMullins.ImplementingaNetworkIntrusionDetectionSystem,16May,2002

31.胡道元.Intranet网络技术及应用.北京:

清华大学出版社,1998

32.DavidHarley,RobertSlade,UrsE.Cattiker.VirusesRevealed.McGrawHill,2001

33.戴宗坤、罗万伯等.信息系统安全.北京:

电子工业出版社,2002

34.闵京华.电子政务中的应用安全平台.《信息安全与通信保密》,2002第9期(总21期),第41页

35.ISO/IEC17799:

2000InformationTechnologyCodeofPracticeforInformationSecurityManagement

36.BS77992:

1999InformationSecurityManagementSpecificationforInformationSecurityManagementSystems

37.信息系统安全技术国家标准汇编.北京:

中国标准出版社,2000

38.NealKrawetz.IntroductiontoNetworkSecurity.CharlesRiverMedia,2007

39.InformationSystemsSecurityCertificationConsortiumertifiedInformationSystemsSecurityProfessional,2006

40.ISO/IECFDIS180282:

2005InformationtechnologySecuritytechniquesITNetworksecurityPart2:

Networksecurityarchitecture

41.JeffShawgotheCenterforInternetSecurityhttp:

//www.cisecurity.orgwindows2000Serverbenckmarklevel2November15,2004

42.http:

//www.sans.orgSANSTop20InternetSecurityAttackTargets(2006AnnualUpdate)

43.ISO/IECFDIS180281:

2006InformationtechnologySecuritytechniquesITNetworksecurityPart1:

Networksecuritymanagement

44.ISO/IEC17799:

2005InformationtechnologySecuritytechniquesCodeofpracticeforinformationsecuritymanagement

45.ISO/IEC27001:

2005InformationtechnologySecuritytechniquesInformationsecuritymanagementsystemsRequirements