中国石化信息安全配置标准windows.docx

《中国石化信息安全配置标准windows.docx》由会员分享,可在线阅读,更多相关《中国石化信息安全配置标准windows.docx(26页珍藏版)》请在冰豆网上搜索。

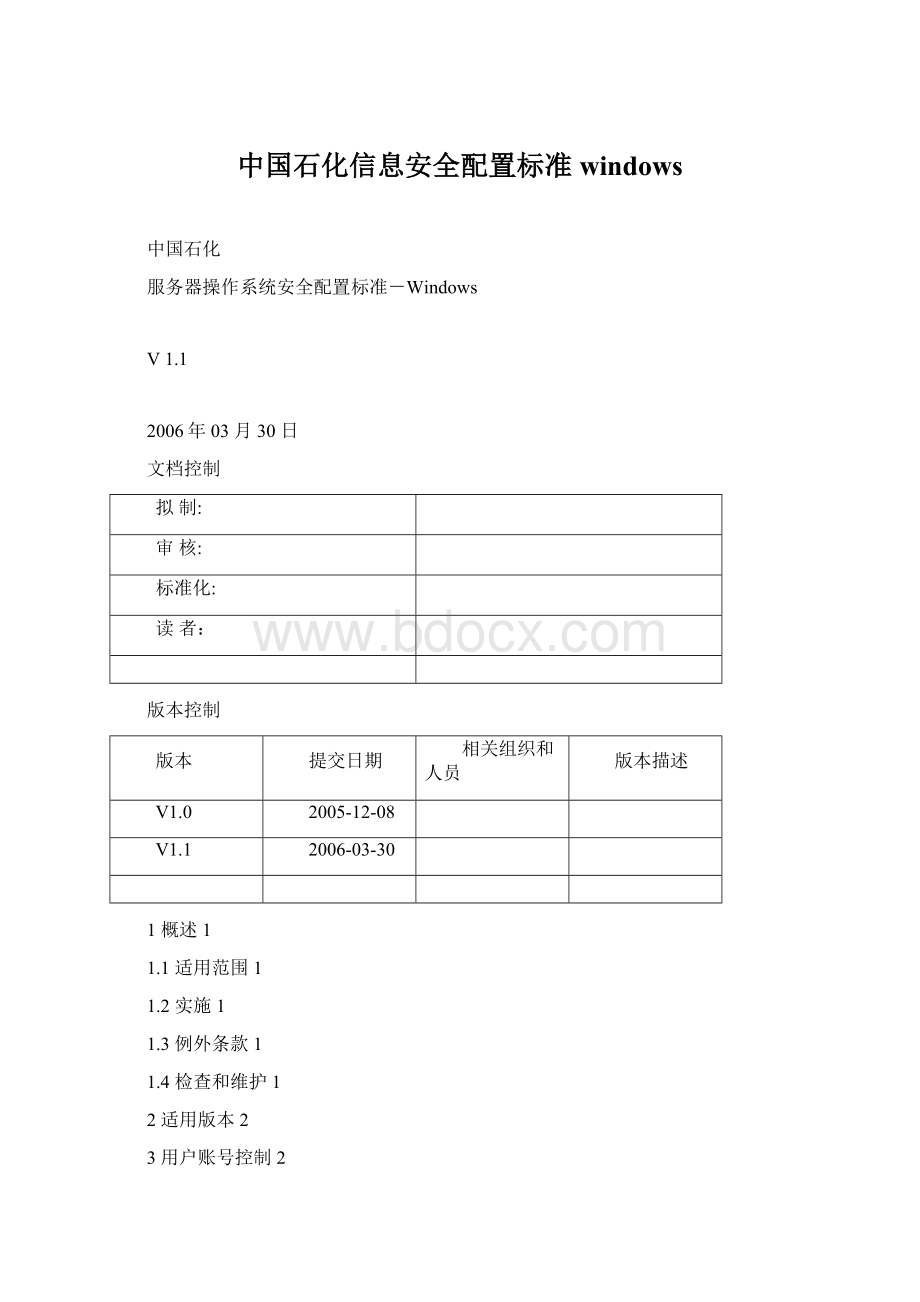

中国石化信息安全配置标准windows

中国石化

服务器操作系统安全配置标准-Windows

V1.1

2006年03月30日

文档控制

拟制:

审核:

标准化:

读者:

版本控制

版本

提交日期

相关组织和人员

版本描述

V1.0

2005-12-08

V1.1

2006-03-30

1概述1

1.1适用范围1

1.2实施1

1.3例外条款1

1.4检查和维护1

2适用版本2

3用户账号控制2

3.1密码策略2

3.2复杂性要求2

3.3账户锁定策略3

3.4内置默认账户安全3

3.5安全选项策略4

4注册表安全配置6

4.1注册表访问授权6

4.2禁止匿名访问注册表7

4.3针对网络攻击的安全考虑事项7

4.4禁用8.3格式文件名的自动生成8

4.5禁用Lmhash创建8

4.6配置NTLMSSP安全8

4.7禁用自动运行功能8

4.8附加的注册表安全配置9

5服务管理9

5.1成员服务器9

5.2域控制器10

6文件/目录控制11

6.1目录保护11

6.2文件保护12

7服务器操作系统补丁管理16

7.1确定修补程序当前版本状态16

7.2部署修补程序16

8系统审计日志16

9其它配置安全17

9.1确保所有的磁盘卷使用NTFS文件系统17

9.2系统启动设置17

9.3屏幕保护设置17

9.4远程管理访问要求18

10防病毒管理18

11附则18

11.1文档信息18

11.2其他信息18

1概述

本文档规定了中国石化企业范围内安装有Windows操作系统的主机应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员进行Windows操作系统的安全配置。

适用范围

本规范的使用者包括:

服务器系统管理员、应用管理员、网络安全管理员。

本规范适用的范围包括:

支持中国石化运行的Windows2000Server,Windows2003服务器系统。

实施

本规范的解释权和修改权属于中国石化,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准一经颁布,即为生效。

例外条款

欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国石化信息系统管理部门进行审批备案。

检查和维护

根据中国石化经营活动的需要,每年检查和评估本标准,并做出适当更新。

如果在突发事件处理过程中,发现需对本标准进行变更,也需要进行本标准的维护。

任何变更草案将由中国石化信息系统管理部门进行审核批准。

各相关部门经理有责任与其下属的组织和员工沟通变更的内容。

2适用版本

Windows2000Server;

Windows2003.

3用户账号控制

基本策略:

用户被赋予唯一的用户名、用户ID(UID)。

密码策略

默认情况下,将对域中的所有服务器强制执行一个标准密码策略。

下表列出了一个标准密码策略的设置以及针对您的环境建议的最低设置。

策略

默认设置

推荐最低设置

强制执行密码历史记录

记住1个密码

记住4个密码

密码最长期限

42天

42天

密码最短期限

0天

0天

最短密码长度

0个字符

8个字符

密码必须符合复杂性要求

禁用

启用

为域中所有用户使用可还原的加密来储存密码

禁用

禁用

复杂性要求

当组策略的“密码必须符合复杂性要求”设置启用后,它要求密码必须为6个字符长(但我们建议您将此值设置为8个字符)。

它还要求密码中必须包含下面类别中至少三个类别的字符:

⏹英语大写字母A,B,C,…Z

⏹英语小写字母a,b,c,…z

⏹西方阿拉伯数字0,1,2,…9

⏹非字母数字字符,如标点符号

账户锁定策略

有效的账户锁定策略有助于防止攻击者猜出您账户的密码。

下表列出了一个默认账户锁定策略的设置以及针对您的环境推荐的最低设置。

策略

默认设置

推荐最低设置

账户锁定时间

未定义

30分钟

账户锁定阈值

0

5次无效登录

复位账户锁定计数器

未定义

30分钟

内置默认账户安全

Windows有几个内置的用户账户,它们不可删除,但可以通过禁用,重命名或设置相关的权限的方式来保证一定的系统安全性。

帐户名

建议安全配置策略

适用系统

Administrator

1.此帐户必须在安装后立即重命名并修改相关密码;

2.对于系统管理员建议建立一个相关拥有Administrator组权限的新用户,平时使用此帐户登陆,只有在有特殊需要时才使用重命名后的Administrator进行系统登陆。

Windows2000Server

WindowsServer2003

Guest

帐户必须禁用;如有特殊需要保留也一定要重命名。

Windows2000Server

WindowsServer2003

TSInternetUser

此帐户是为了“TerminalServices’InternetConnectorLicense”使用而存在的,故帐户必须禁用,不会对于正常的TerminalServices的功能有影响。

Windows2000Server

WindowsServer2003

SUPPORT_388945a0

此帐户是为了IT帮助和支持服务,此帐户必须禁用。

WindowsServer2003

IUSR_{system}

必须只能是Guest组的成员。

此帐户为IIS(InternetInformationServer)服务建立的。

IWAM_{system}

必须只能是Guest组的成员。

此帐户为IIS(InternetInformationServer)服务建立的。

安全选项策略

域策略中的安全选项应根据以下设置按照具体需要修改:

选项

设置

对匿名连接的附加限制

没有显式匿名权限就无法访问

允许服务器操作员计划任务(仅用于域控制器)

禁用

允许在未登录前系统关机

禁用

允许弹出可移动NTFS媒体

管理员

在断开会话之前所需的空闲时间

15分钟

对全局系统对象的访问进行审计

禁用

对备份和还原权限的使用进行审计

禁用

登录时间过期就自动注销用户

未定义(见附注)

当登录时间过期就自动注销用户(本地)

启用

在系统关机时清除虚拟内存页面交换文件

启用

对客户端通讯使用数字签名(始终)

启用

对客户端通讯使用数字签名(如果可能)

启用

对服务器通讯使用数字签名(始终)

启用

对服务器通讯进行数字签名(如果可能)

启用

禁用按CTRL+ALT+DEL进行登录的设置

禁用

登录屏幕上不要显示上次登录的用户名

启用

LANManager身份验证级别

仅发送NTLMv2响应,拒绝LM&NTLM

用户尝试登录时消息文字

用户尝试登录时消息标题

缓冲保存的以前登录次数(在域控制器不可用的情况下)

0次登录

防止计算机账户密码的系统维护

禁用

防止用户安装打印机驱动程序

启用

在密码到期前提示用户更改密码

14天

故障恢复控制台:

允许自动管理登录

禁用

故障恢复控制台:

允许对驱动器和文件夹进行软盘复制和访问

禁用

重命名系统管理员账户

未定义

重命名来宾账户

未定义

只有本地登录的用户才能访问CD-ROM

启用

只有本地登录的用户才能访问软盘

启用

安全通道:

对安全通道数据进行数字加密或签名(始终)

启用

安全通道:

对安全通道数据进行数字加密(如果可能)

启用

安全通道:

对安全通道数据进行数字签名(如果可能)

启用

安全通道:

需要强(Windows2000Server或以上版本)会话密钥

启用

安全系统磁盘分区(只适于RISC操作平台)

未定义

发送未加密的密码以连接到第三方SMB服务器。

禁用

如果无法记录安全审计则立即关闭系统

启用(见第二条附注)

智能卡移除操作

锁定工作站

增强全局系统对象的默认权限(例如SymbolicLinks)

启用

未签名驱动程序的安装操作

禁止安装

未签名非驱动程序的安装操作

允许安装但发出警告

在上面的推荐配置中,下面几项由于直接影响了域中各服务器间通讯的方式,可能会对服务器性能有影响。

⏹对匿名连接的附加限制

默认情况下,Windows2000Server允许匿名用户执行某些活动,如枚举域账户和网络共享区的名称。

这使得攻击者无需用一个用户账户进行身份验证就可以查看远程服务器上的这些账户和共享名。

为更好地保护匿名访问,可以配置“没有显式匿名权限就无法访问”。

这样做的效果是将Everyone(所有人)组从匿名用户令牌中删除。

对服务器的任何匿名访问都将被禁止,而且对任何资源都将要求显式访问。

⏹LANManager身份验证级别

MicrosoftWindows9x和WindowsNT®操作系统不能使用Kerberos进行身份验证,所以,在默认情况下,在Windows2000域中它们使用NTLM协议进行网络身份验证。

您可以通过使用NTLMv2对Windows9x和WindowsNT强制执行一个更安全的身份验证协议。

对于登录过程,NTLMv2引入了一个安全的通道来保护身份验证过程。

⏹在关机时清理虚拟内存页面交换文件

实际内存中保存的重要信息可以周期性地转储到页面交换文件中。

这有助于Windows2000Server处理多任务功能。

如果启用此选项,Windows2000Server将在关机时清理页面交换文件,将存储在那里的所有信息清除掉。

根据页面交换文件的大小不同,系统可能需要几分钟的时间才能完全关闭。

⏹对客户端/服务器通讯使用数字签名

在高度安全的网络中实现数字签名有助于防止客户机和服务器被模仿(即所谓“会话劫持”或“中间人”攻击)。

服务器消息块(SMB)签名既可验证用户身份,又可验证托管数据的服务器的身份。

如有任何一方不能通过身份验证,数据传输就不能进行。

在实现了SMB后,为对服务器间的每一个数据包进行签名和验证,性能最多会降低15%。

针对Server2003的设置:

通过运行Secpol.msc>SecuritySettings>LocalPolicies进行设置

安全选项

设置

在用户密码过期前通知用户

7天

4注册表安全配置

注册表访问授权

对于Windows注册表的访问授权必须按下列的表格进行设置,“访问授权”栏里规定了对于普通用户(例如Everyone,Users,AuthenticatedUsers或othergroupscontaininggeneralusers)所赋予的最大权利。

注册表资源名称

访问授权

HKCRorHKLM\Software\Classes\

保护对于文件扩展名链接和COM类注册信息的未授权修改

Read*

HKLM\System\CurrentControlSet\Control\SecurePipeServers

值:

Winreg

限制远程注册表访问权限

Read*

HKLM\System\CurrentControlSet\Services\Eventlog\Security

保护安全日志保存目录和配置被未授权的进行浏览。

普通用户没有相应权限。

HKLM\System\CurrentControlSet\Services\Eventlog\DNS

-适用于MSDNS服务运行环境中

-保护DNS日志保存目录和配置被未授权的进行浏览

普通用户没有相应权限。

注释:

对于‘Read‘的授权包括‘RX’(读取和执行)和‘ListFolderContents’(列出文件夹内容)。

禁止匿名访问注册表

只允许系统管理员拥有远程访问注册表的权限。

1.添加如下注册表项:

项目

参数

Hive

HKEY_LOCAL_MACHINE\SYSTEM

Key

\CurrentControlSet\Control\SecurePipeServers

ValueName

\winreg

2.选中“winreg”,点击“Security”选单,点击“Permission”,设置系统管理员Administrator拥有“FullControl”,确保没有其他用户或组包含在其中,点击“OK”。

针对网络攻击的安全考虑事项

有些拒绝服务攻击可能会给Windows2000Server服务器上的TCP/IP协议栈造成威胁。

这些注册表设置有助于提高Windows2000ServerTCP/IP协议栈抵御标准类型的拒绝服务网络攻击的能力。

下面的注册表项作为HKLM\System\CurrentControlSet\Services\Tcpip|Parameters\的子项添加:

项

格式

值(十进制)

EnableICMPRedirect

DWORD

0

EnableSecurityFilters

DWORD

1

SynAttackProtect

DWORD

2

EnableDeadGWDetect

DWORD

0

EnablePMTUDiscovery

DWORD

0

KeepAliveTime

DWORD

300,000

DisableIPSourceRouting

DWORD

2

TcpMaxConnectResponseRetransmissions

DWORD

2

TcpMaxDataRetransmissions

DWORD

3

NoNameReleaseOnDemand

DWORD

1

PerformRouterDiscovery

DWORD

0

TCPMaxPortsExhausted

DWORD

5

禁用8.3格式文件名的自动生成

为与16位应用程序的向后兼容,Windows2000Server支持8.3文件名格式。

这意味着攻击者只需要8个字符即可引用可能有20个字符长的文件。

如果您不再使用16位应用程序,则可以将此功能关闭。

禁用NTFS分区上的短文件名生成还可以提高目录枚举性能。

下面的注册表项作为HKLM\System\CurrentControlSet\Control\FileSystem\的子项添加:

项

格式

值(十进制)

NtfsDisable8dot3NameCreation

DWORD

1

禁用Lmhash创建

Windows2000Server服务器可以验证运行任何以前Windows版本的计算机的身份。

然而,以前版本的Windows不使用Kerberos进行身份验证,所以Windows2000Server支持LanManager(LM)、WindowsNT(NTLM)和NTLM版本2(NTLMv2)。

相比之下,LM散列运算的能力比NTLM弱,因而易在猛烈攻击下被攻破。

如果您没有需要LM身份验证的客户机,则应禁用LM散列的存储。

Windows2000ServerServicePack2以上提供了一个注册表设置以禁用LM散列的存储。

下面的注册表项作为HKLM\SYSTEM\CurrentControlSet\Control\Lsa\的一个子项添加:

项

格式

值(十进制)

NoLMHash

DWORD

1

配置NTLMSSP安全

NTLM安全支持提供程序(NTLMSSP)允许您按应用程序指定服务器端网络连接的最低必需安全设置。

下面的配置可以确保,如果使用了消息保密但未协商128位加密,则连接将失败。

下面的注册表项作为HKLM\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0\的一个子项添加:

项

格式

值(十六进制)

NtlmMinServerSec

DWORD

0x20000000

禁用自动运行功能

一旦媒体插入一个驱动器,自动运行功能就开始从该驱动器读取数据。

这样,程序的安装文件和音频媒体上的声音就可以立即启动。

为防止可能有恶意的程序在媒体插入时就启动,组策略禁用了所有驱动器的自动运行功能。

下面的注册表项作为HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\的一个子项添加:

项

格式

值(十六进制)

NoDriveTypeAutoRun

DWORD

0xFF

附加的注册表安全配置

针对Windows2000ServerandServer2003安全设置,可是用注册表编辑器RegistryEditor(Regedt32.exe)来实现如下设置

删除下列项(该值在Server2003上不存在)

注册表项:

HKLM\System\CurrentControlSet\Services\SNMP\Parameters\ValidCommunities\

项:

public:

REG_DWORD:

0x4

功能:

删除PublicSNMP通信字段名(如不需要使用SNMP功能,否则建议保留)。

5服务管理

成员服务器

Windows2000Server首次安装时,创建默认服务并将其配置为在系统启动时运行。

这些服务中有一些在许多环境中都不需要运行,再者,因为任何服务都是一个潜在的受攻击点,所以应禁用不必要的服务。

下面的配置是windows2000成员服务器加入windows2000域并提供基本管理服务所必需的服务,建议除这些服务以外,根据实际情况禁止其它服务。

服务

启动类型

包括在成员服务器基准策略中的理由

COM+事件服务

手动

允许组件服务的管理

DHCP客户端

自动

更新动态DNS中的记录所需

分布式链接跟踪客户端

自动

用来维护NTFS卷上的链接

DNS客户端

自动

允许解析DNS名称

事件日志

自动

允许在事件日志中查看事件日志消息

逻辑磁盘管理器

自动

需要它来确保动态磁盘信息保持最新

逻辑磁盘管理器管理服务

手动

需要它以执行磁盘管理

Netlogon

自动

加入域时所需

网络连接

手动

网络通讯所需

性能日志和警报

手动

收集计算机的性能数据,向日志中写入或触发警报

即插即用

自动

Windows2000Server标识和使用系统硬件时所需

受保护的存储区

自动

需要用它保护敏感数据,如私钥

远程过程调用(RPC)

自动

Windows2000Server中的内部过程所需

远程注册服务

自动

hfnetchk实用工具所需(参见附注)

安全账户管理器

自动

存储本地安全账户的账户信息

服务器

自动

hfnetchk实用工具所需(参见附注)

系统事件通知

自动

在事件日志中记录条目所需

TCP/IPNetBIOSHelper服务

自动

在组策略中进行软件分发所需(可用来分发修补程序)

Windows管理规范驱动程序

手动

使用“性能日志和警报”实现性能警报时所需

Windows时间服务

自动

需要它来保证Kerberos身份验证有一致的功能

工作站

自动

加入域时所需

除上述必须的服务以外,还有一些服务可能会在具体的环境中需要:

⏹SNMP服务

在许多情况下,管理应用程序都需要在每个服务器上安装一个代理。

一般地,这些代理将使用SNMP将警报消息发回到一个中央管理服务器。

如果需要管理代理,那么有可能会需要启动SNMP服务。

⏹WMI服务

为使用“计算机管理”来管理逻辑磁盘,您需要启用WMI服务。

其他许多应用程序和工具也使用WMI。

⏹信使服务和报警服务

尽管这两种服务并不是明确地彼此相互依赖,但它们往往一起完成发送管理警报的任务。

信使服务将发送由报警服务触发的警报消息。

如果使用“性能日志和警报”触发警报消息,就需要启用这些服务。

域控制器

域控制器的服务推荐配置是在上一节成员服务器配置的基础上,增加如下服务:

服务

启动类型

包括在域控制器基准策略中的理由

分布式文件系统

自动

ActiveDirectorySysvol共享所需

DNS服务器

自动

集成了ActiveDirectory的DNS所需

文件复制

自动

域控制器间的文件复制所需

Kerberos密钥发行中心

自动

允许用户使用Kerberosv5登录到网络

NTLM安全支持提供程序

自动

允许客户端使用NTLM身份验证登录

RPC定位器

自动

允许域控制器提供RPC名称服务

此外,在域控制器上还有一些服务可能会在具体环境中需要:

⏹简单邮件传输协议(SMTP)

可以使用RPC或SMTP来进行站点间复制。

如果在具体环境中使用SMTP进行复制,则将需要启用SMTP服务。

⏹站间消息传递服务

此服务用于站点间基于邮件的复制。

用于复制的每一种传输协议都在一个单独的外接程序动态链接库(DLL)中定义。

这些外接程序DLL加载到“站间消息传递服务”中。

“站间消息传递服务”将发送请求和接收请求定向到适当的传输协议外接程序DLL,后者将消息路由到目标计算机上的“站间消息传递服务”。

如果在具体环境中使用SMTP进行复制,则将需要启用此服务。

⏹IISAdmin服务

如果启动了SMTP服务,那么IISAdmin服务也需要启动,因为SMTP服务依赖IISAdmin服务。

⏹分布式链接跟踪服务器服务

此服务用来跟踪域中的所有NTFS卷上的文件,由运行着“分布式链接跟踪客户机”服务的计算机与之联系。

这些计算机将定期不断尝试与“分布式链接跟踪服务器”服务联系,即使在此服务被禁用后也是如此。

6文件/目录控制

目录保护

受保护的目录如下表所示:

保护的目录

应用的权限

%systemdrive%\

Administrators:

完全控制

System:

完全控制

AuthenticatedUsers:

读取和执行、列出文件夹内容

%SystemRoot%\Repair

%SystemRoot%\Security

%SystemRoot%\Temp

%SystemRoot%\system32\Config

%SystemRoot%\system32\Logfiles

Administrators:

完全控制

Creator/Owner:

完全控制

System:

完全控制

%systemdrive%\Inetpub

Admi