南开20秋学期《信息安全概论》在线作业答案1.docx

《南开20秋学期《信息安全概论》在线作业答案1.docx》由会员分享,可在线阅读,更多相关《南开20秋学期《信息安全概论》在线作业答案1.docx(22页珍藏版)》请在冰豆网上搜索。

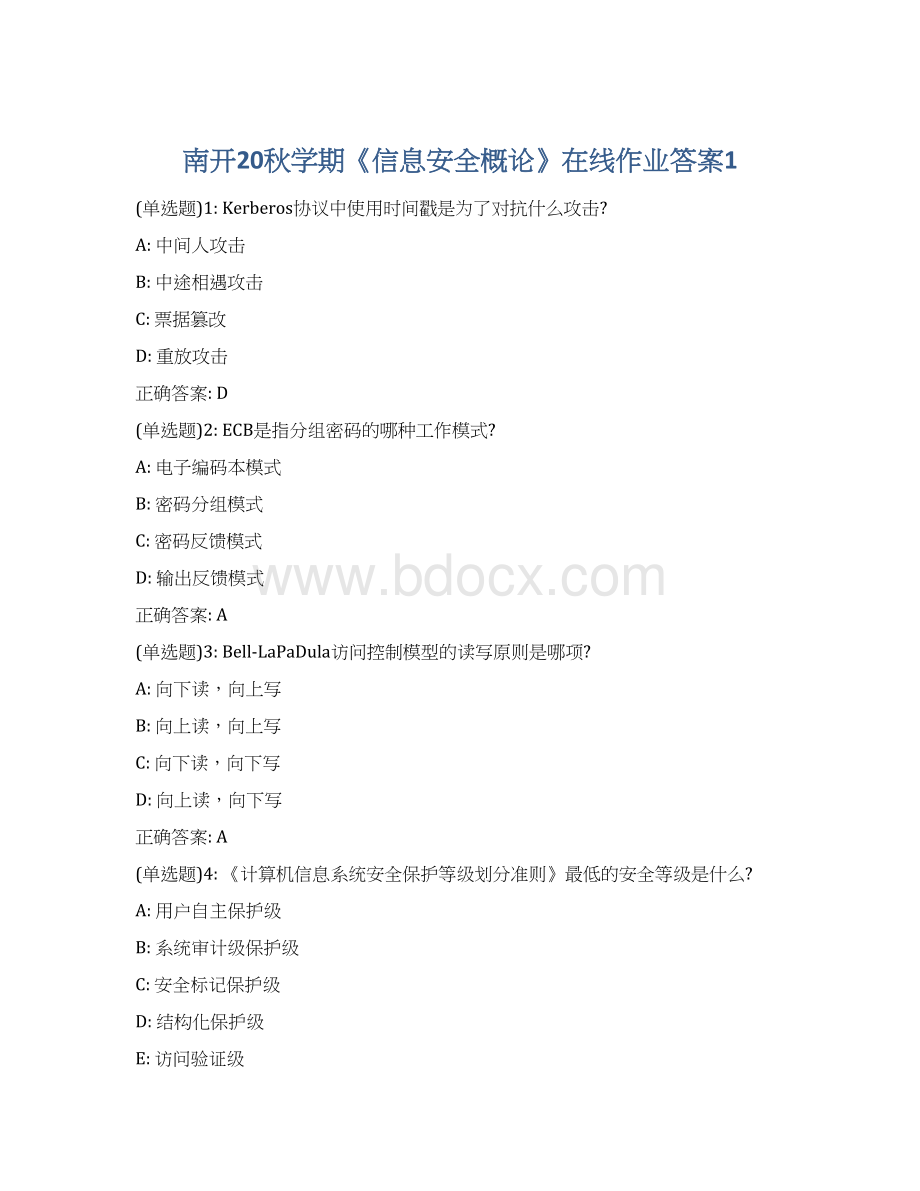

南开20秋学期《信息安全概论》在线作业答案1

(单选题)1:

Kerberos协议中使用时间戳是为了对抗什么攻击?

A:

中间人攻击

B:

中途相遇攻击

C:

票据篡改

D:

重放攻击

正确答案:

D

(单选题)2:

ECB是指分组密码的哪种工作模式?

A:

电子编码本模式

B:

密码分组模式

C:

密码反馈模式

D:

输出反馈模式

正确答案:

A

(单选题)3:

Bell-LaPaDula访问控制模型的读写原则是哪项?

A:

向下读,向上写

B:

向上读,向上写

C:

向下读,向下写

D:

向上读,向下写

正确答案:

A

(单选题)4:

《计算机信息系统安全保护等级划分准则》最低的安全等级是什么?

A:

用户自主保护级

B:

系统审计级保护级

C:

安全标记保护级

D:

结构化保护级

E:

访问验证级

正确答案:

A

(单选题)5:

信息安全CIA三元组中的C指的是

A:

机密机

B:

完整性

C:

可用性

D:

可控性

正确答案:

A

(单选题)6:

开户HTTPS,SOCKS等代理服务功能,使得黑客能以受感染的计算机作为跳板,以被感染用户的身份进行黑客活动的木马是

A:

盗号类木马

B:

下载类木马

C:

网页点击类木马

D:

代理类木马

正确答案:

D

(单选题)7:

以下哪项是散列函数?

A:

RSA

B:

MD5#DES#DSA

正确答案:

B

(单选题)8:

目前,要想保证安全性,RSA算法的最小密钥长度应为多少位?

A:

128

B:

256

C:

512

D:

1024

正确答案:

D

(单选题)9:

Diffie-Hellman算法可以用来进行以下哪项操作?

A:

密钥交换

B:

信息加密

C:

信息解密

D:

身份认证

正确答案:

A

(单选题)10:

DES算法的分组长度为多少位?

A:

64

B:

128

C:

192

D:

256

正确答案:

A

(单选题)11:

《计算机信息系统安全保护等级划分准则》划分的安全等级中,哪一级可以满足访问监视器的要求?

A:

用户自主保护级

B:

系统审计级保护级

C:

安全标记保护级

D:

结构化保护级

E:

访问验证级

正确答案:

E

(单选题)12:

Kerberos协议中TGS的含义是什么?

A:

认证服务器

B:

票据授予服务器

C:

应用服务器

D:

客户端

正确答案:

B

(单选题)13:

在面向变换域的数字水印算法中,DFT算法是一种

A:

离散傅里叶变换算法

B:

离散余弦变换算法

C:

离散小波变换算法

D:

最低有效位变换算法

正确答案:

A

(单选题)14:

VPN的实现主要依赖什么技术?

A:

网络隧道

B:

网络扫描

C:

网络嗅探

D:

网段划分

正确答案:

A

(单选题)15:

CBC是指分组密码的哪种工作模式?

A:

电子编码本模式

B:

密码分组模式

C:

密码反馈模式

D:

输出反馈模式

正确答案:

B

(单选题)16:

以下哪一项不是计算机病毒的特征

A:

非授权性

B:

寄生性

C:

传染性

D:

网络传播性

正确答案:

D

(单选题)17:

在访问控制中,主体对客体的操作行为和约束条件的关联集合被称为

A:

主体

B:

客体

C:

访问控制策略

D:

访问操作

正确答案:

C

(单选题)18:

CC标准中定义的安全可信度有几级?

A:

1

B:

3

C:

5

D:

7

正确答案:

D

(单选题)19:

手机短信验证验属于以下哪项认证形式?

A:

静态数据认证

B:

动态数据认证

C:

第生物特征认证

D:

以上都不对

正确答案:

B

(单选题)20:

以下哪项是公开密钥密码算法?

A:

DES

B:

AES

C:

RC5

D:

RSA

正确答案:

D

(单选题)21:

以下哪项是Windows系统中账户或账户组的安全标识符?

A:

SID

B:

LSA

C:

SRM

D:

SAM

正确答案:

A

(单选题)22:

DRM的含义是什么?

A:

数字水印

B:

数字签名

C:

数字版权管理

D:

信息隐藏

正确答案:

C

(单选题)23:

以下哪项不是访问控制模型?

A:

DAC

B:

MAC

C:

HASH

D:

RBAC

正确答案:

C

(单选题)24:

以下哪项不是VLAN划分的方法?

A:

基于端口的VLAN划分

B:

基于MAC地址的VLAN划分

C:

基于IP子网的VLAN划分

D:

基于终端操作系统类型的VLAN划分

正确答案:

D

(单选题)25:

Windows系统的SAM数据库保存什么信息?

A:

账号和口令

B:

时间

C:

日期

D:

应用程序

正确答案:

A

(单选题)26:

在CC标准中,要求在设计阶段实施积极的安全工程思想,提供中级的独立安全保证的安全可信度级别为

A:

EAL1

B:

EAL3

C:

EAL5

D:

EAL7

正确答案:

B

(单选题)27:

以下哪种技术可以用于构建防火墙?

A:

Snort

B:

IPTables

C:

Bot

D:

DDoS

正确答案:

B

(单选题)28:

以下哪个术语代表“访问控制列表”?

A:

ACM

B:

ACL

C:

AES#MAC

正确答案:

B

(单选题)29:

OFB是指分组密码的哪种工作模式?

A:

电子编码本模式

B:

密码分组模式

C:

密码反馈模式

D:

输出反馈模式

正确答案:

D

(单选题)30:

以下哪种技术可以用于交换网络下的网络嗅探?

A:

缓冲区溢出

B:

拒绝服务攻击

C:

ARP欺骗

D:

电子邮件炸弹

正确答案:

C

(多选题)31:

访问控制的基本组成元素包括哪三方面?

A:

主体

B:

客体

C:

访问控制策略

D:

认证

正确答案:

A,B,C

(多选题)32:

制定访问控制策略的基本原则有哪几项?

A:

用户自主原则

B:

最小权限原则

C:

最小泄露原则

D:

多级安全策略原则

正确答案:

B,C,D

(多选题)33:

常见的生物特征有哪些?

A:

人脸

B:

虹膜

C:

指纹

D:

声音

E:

口令

正确答案:

A,B,C,D

(多选题)34:

常用的数据容错技术有哪些?

A:

空闲设备

B:

镜像

C:

复现

D:

负载均衡

E:

加密

正确答案:

A,B,C,D

(多选题)35:

密码体制的要素包括

A:

明文空间

B:

密文空间

C:

密钥空间

D:

加密算法

E:

解密算法

正确答案:

A,B,C,D,E

(判断题)36:

在相同的安全强度下,ECC算法的密钥长度比RSA算法的密钥长度长

A:

对

B:

错

正确答案:

F

(判断题)37:

数字证书绑定了公钥及其持有者的身份

A:

对

B:

错

正确答案:

T

(判断题)38:

纯文本文件是一种很容易嵌入水印信息的文件

A:

对

B:

错

正确答案:

F

(判断题)39:

在图像水印中,图像的纹理越复杂,所嵌入水印的可见性越大

A:

对

B:

错

正确答案:

F

(判断题)40:

基于字母频率的攻击对移位密码和仿射密码有效

A:

对

B:

错

正确答案:

T

(判断题)41:

MAC是自主访问控制策略的简称

A:

对

B:

错

正确答案:

F

(判断题)42:

RC5是一种分组密码算法

A:

对

B:

错

正确答案:

T

(判断题)43:

AES加密算法是无条件安全的

A:

对

B:

错

正确答案:

F

(判断题)44:

Kerberos协议中使用的时间戳是为了对抗重放攻击

A:

对

B:

错

正确答案:

T

(判断题)45:

AES是一种分组密码算法

A:

对

B:

错

正确答案:

T

(判断题)46:

NeedHam-Schroeder协议是一种认证协议

A:

对

B:

错

正确答案:

T

(判断题)47:

IDEA是一种流密码算法

A:

对

B:

错

正确答案:

F

(判断题)48:

Netfilter/IPtables包过滤机制可用来构建防火墙

A:

对

B:

错

正确答案:

T

(判断题)49:

在图像水印中,图像的背景越亮,所嵌入水印的可见性越大

A:

对

B:

错

正确答案:

F

(判断题)50:

Kerberos协议是一种基于对称密钥的认证协议

A:

对

B:

错

正确答案:

T

(单选题)1:

Kerberos协议中使用时间戳是为了对抗什么攻击?

A:

中间人攻击

B:

中途相遇攻击

C:

票据篡改

D:

重放攻击

正确答案:

D

(单选题)2:

ECB是指分组密码的哪种工作模式?

A:

电子编码本模式

B:

密码分组模式

C:

密码反馈模式

D:

输出反馈模式

正确答案:

A

(单选题)3:

Bell-LaPaDula访问控制模型的读写原则是哪项?

A:

向下读,向上写

B:

向上读,向上写

C:

向下读,向下写

D:

向上读,向下写

正确答案:

A

(单选题)4:

《计算机信息系统安全保护等级划分准则》最低的安全等级是什么?

A:

用户自主保护级

B:

系统审计级保护级

C:

安全标记保护级

D:

结构化保护级

E:

访问验证级

正确答案:

A

(单选题)5:

信息安全CIA三元组中的C指的是

A:

机密机

B:

完整性

C:

可用性

D:

可控性

正确答案:

A

(单选题)6:

开户HTTPS,SOCKS等代理服务功能,使得黑客能以受感染的计算机作为跳板,以被感染用户的身份进行黑客活动的木马是

A:

盗号类木马

B:

下载类木马

C:

网页点击类木马

D:

代理类木马

正确答案:

D

(单选题)7:

以下哪项是散列函数?

A:

RSA

B:

MD5#DES#DSA

正确答案:

B

(单选题)8:

目前,要想保证安全性,RSA算法的最小密钥长度应为多少位?

A:

128

B:

256

C:

512

D:

1024

正确答案:

D

(单选题)9:

Diffie-Hellman算法可以用来进行以下哪项操作?

A:

密钥交换

B:

信息加密

C:

信息解密

D:

身份认证

正确答案:

A

(单选题)10:

DES算法的分组长度为多少位?

A:

64

B:

128

C:

192

D:

256

正确答案:

A

(单选题)11:

《计算机信息系统安全保护等级划分准则》划分的安全等级中,哪一级可以满足访问监视器的要求?

A:

用户自主保护级

B:

系统审计级保护级

C:

安全标记保护级

D:

结构化保护级

E:

访问验证级

正确答案:

E

(单选题)12:

Kerberos协议中TGS的含义是什么?

A:

认证服务器

B:

票据授予服务器

C:

应用服务器

D:

客户端

正确答案:

B

(单选题)13:

在面向变换域的数字水印算法中,DFT算法是一种

A:

离散傅里叶变换算法

B:

离散余弦变换算法

C:

离散小波变换算法

D:

最低有效位变换算法

正确答案:

A

(单选题)14:

VPN的实现主要依赖什么技术?

A:

网络隧道

B:

网络扫描

C:

网络嗅探

D:

网段划分

正确答案:

A

(单选题)15:

CBC是指分组密码的哪种工作模式?

A:

电子编码本模式

B:

密码分组模式

C:

密码反馈模式

D:

输出反馈模式

正确答案:

B

(单选题)16:

以下哪一项不是计算机病毒的特征

A:

非授权性